几乎是默写出来,加上自己理解的博客(iOS面试)

文章目录

- 1.初探

- 越狱,砸壳

- class-dump:获取头文件

- hopper软件可以看到方法实现的大概

- hopper官网使用教程:

- 获取app包内的图片: iOS Images Extractor。显示包内容也可以直接看到assets文件夹

- iOS Foundation 框架开源库地址

- 检测越狱的类

- otool命令:查看api(app)是否已经被砸壳

- 我的另外几篇相关博客:

安装好插件后试试:CrackerXI+ Cydia服务器出了点问题

1.初探

- 提示重复安装的窗口出来不要点跳过啥的,你点了就会把mac本地的包资源给移除

- 你就让他提示着。 让后直接偷家。 去系统文件夹去拿

- 手机不需要越狱,你是从mac 获取的,不是从手机

- iOS获取App ipa包(Apple Configurator 2)

这几个差不多就齐活了

- 我记得咱们开班的时候,老师给了一个反编译的工具

越狱,砸壳

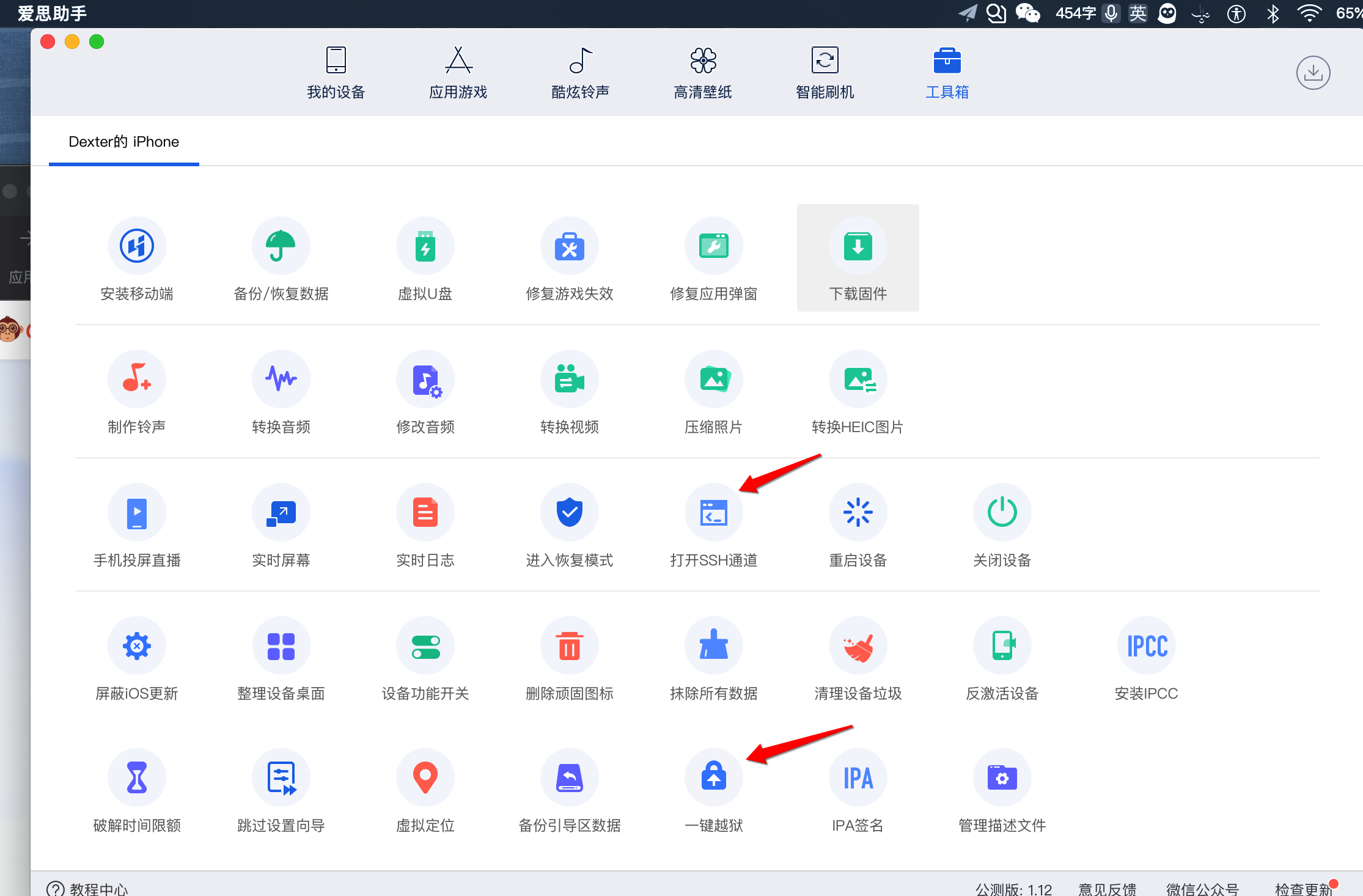

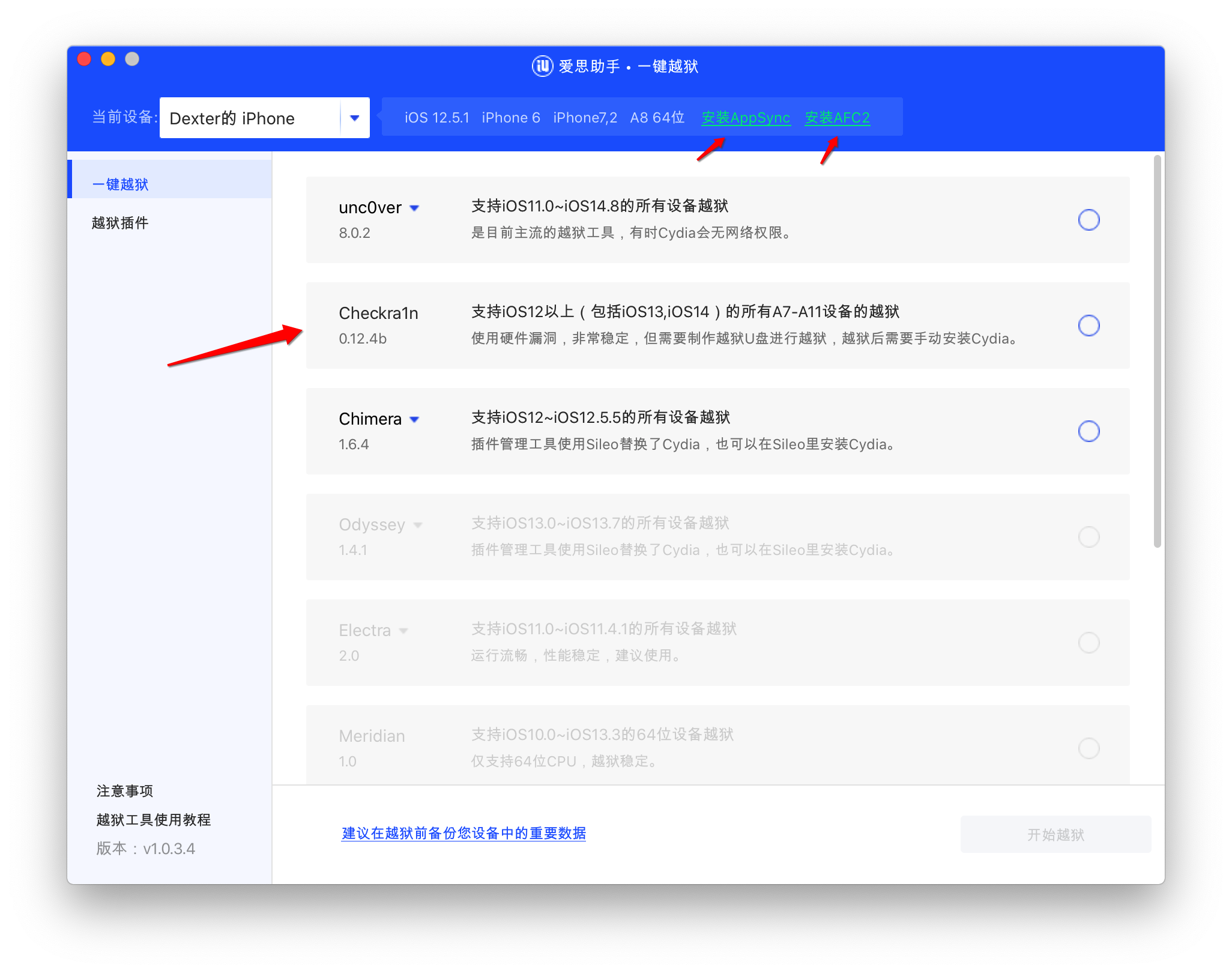

用下面的软件可以手机越狱:

爱思助手官网 - 越狱软件

CrackerXI 砸壳成功了!!!

CrackerXI+使用方法

- 这个砸不掉 用lridium

越狱后一定要安装的补丁:appsync和afc2

- 越狱后一定要安装的补丁:appsync和afc2

- 根据下面的博客,用Clutch-2.0.4砸不开

IOS应用砸壳-灰信网

- 在终端将电脑上的Clutch-2.0.4文件复制到手机上时出现问题:登录状态下(在手机目录)提示无法找到Clutch-2.0.4文件,exit退出连接(回到电脑目录)又会提示连接失败。最后我用FileZilla软件复制的

- 重启springboard:在Mac终端登录iPhone端,输入 killall SpringBoard (重启手机桌面)回车

下面的博客试了没有成功

iOS 12.2 脱壳/砸壳(使用frida-ios-dump)

dumpdecrypted动态砸壳: 我还没有测试成功

- iOS越狱–dumpdecrypted动态砸壳应用 - 简书

- 逆向开发从零到整(dumpdecrypted砸壳)

- iOS逆向 砸壳之dumpdecrypted - csdn

- dumpdecrypted - github

class-dump:获取头文件

1.从官网下载

class-dump 官网

2.把class-dump文件拖入/usr/local/bin/文件夹

3.在终端执行下面的命令

class-dump -H app可执行文件路径 -o 导出的头文件存放路径

命令3

class-dump -H /Users/macvivi/Desktop/逆向/app1/已砸壳/test.app/test -o /Users/macvivi/Desktop/classDump

如果是oc和swift混编的项目可能会报错

class-dump Error:Cannot find offset for address 0xd80000000101534a in stringAtAddress:

解决方法:class-dump Error:Cannot find offset for address 0xd80000000101534a in stringAtAddress:

报错解决后,执行完命令3,头文件就都会导入到Desktop的classDump文件夹

参考博客:

class-dump安装与使用

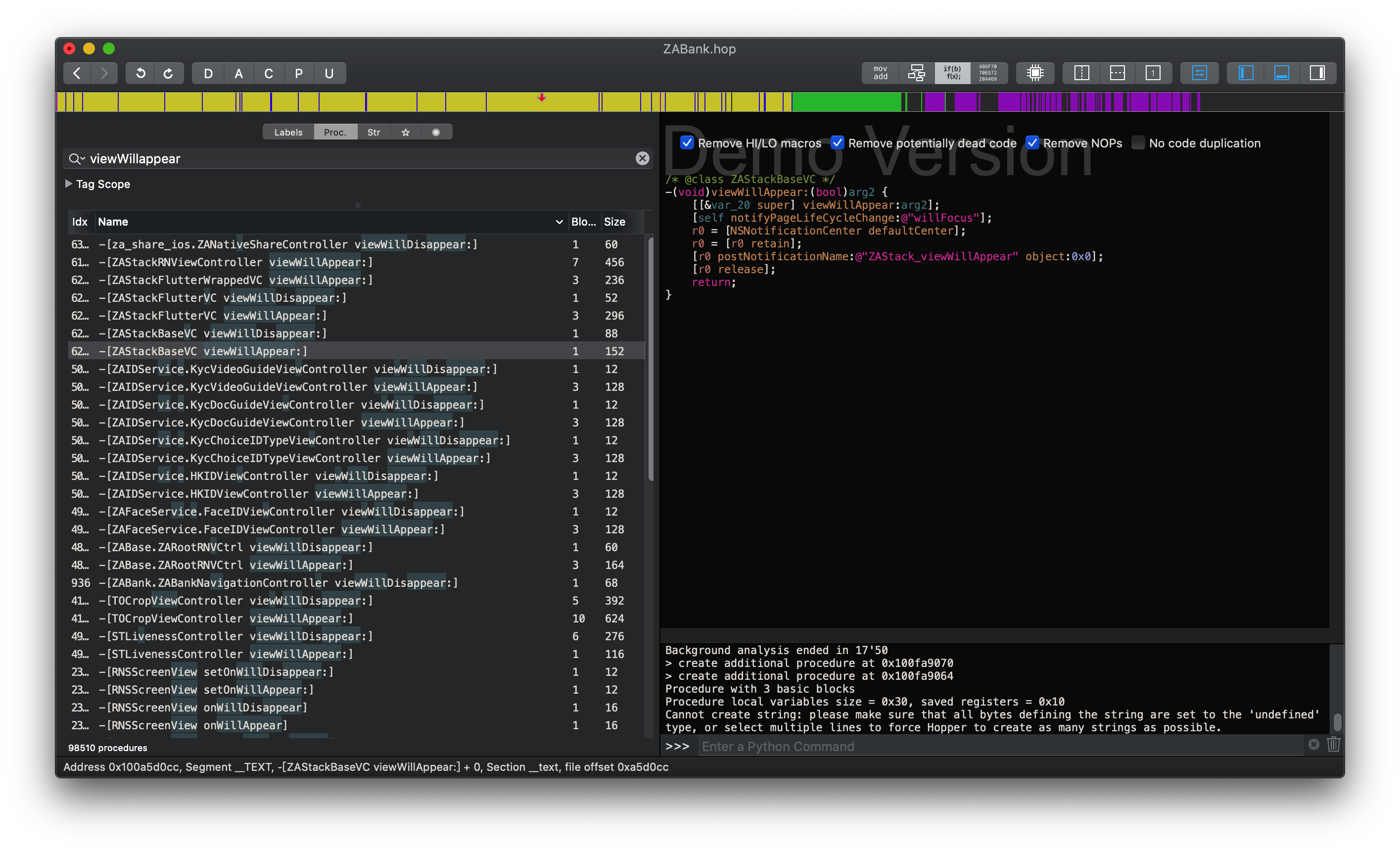

hopper软件可以看到方法实现的大概

十 iOS逆向- hopper disassembler

hopper官网使用教程:

Hopper - Tutorial

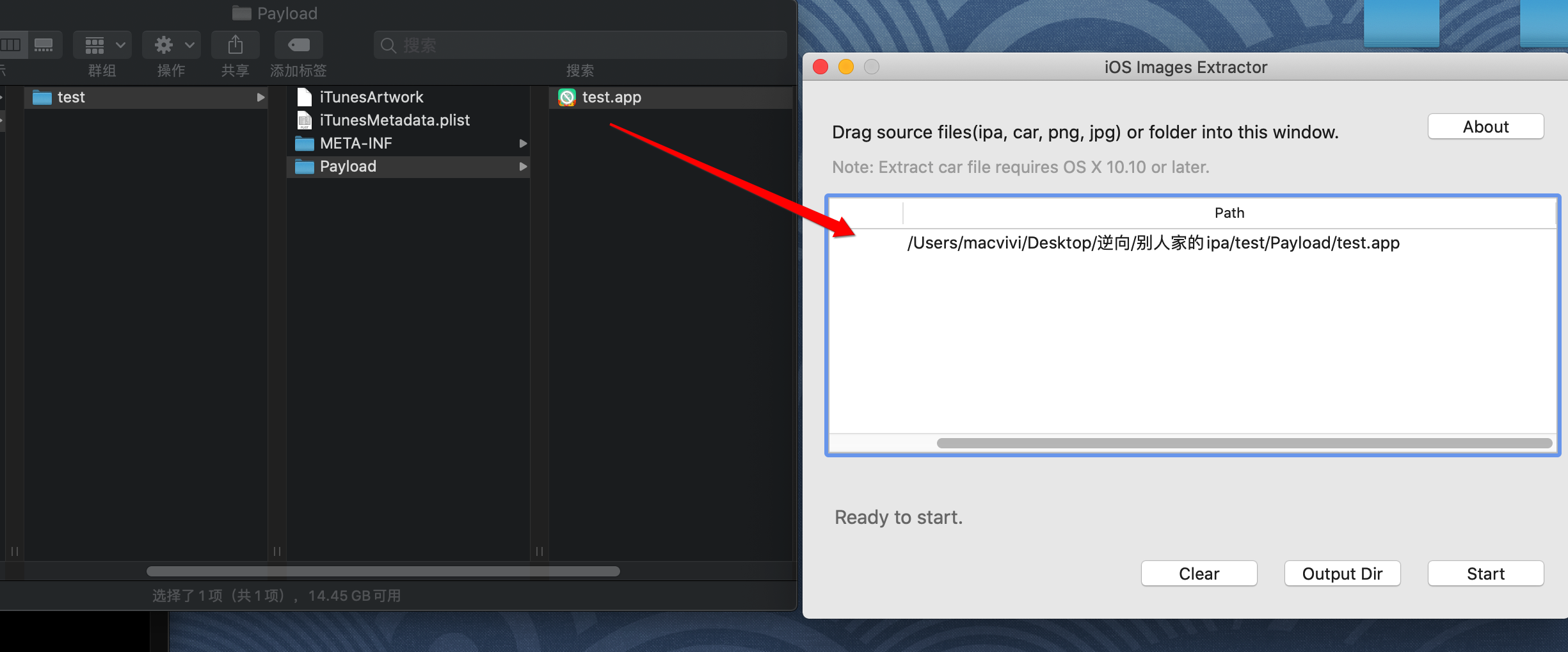

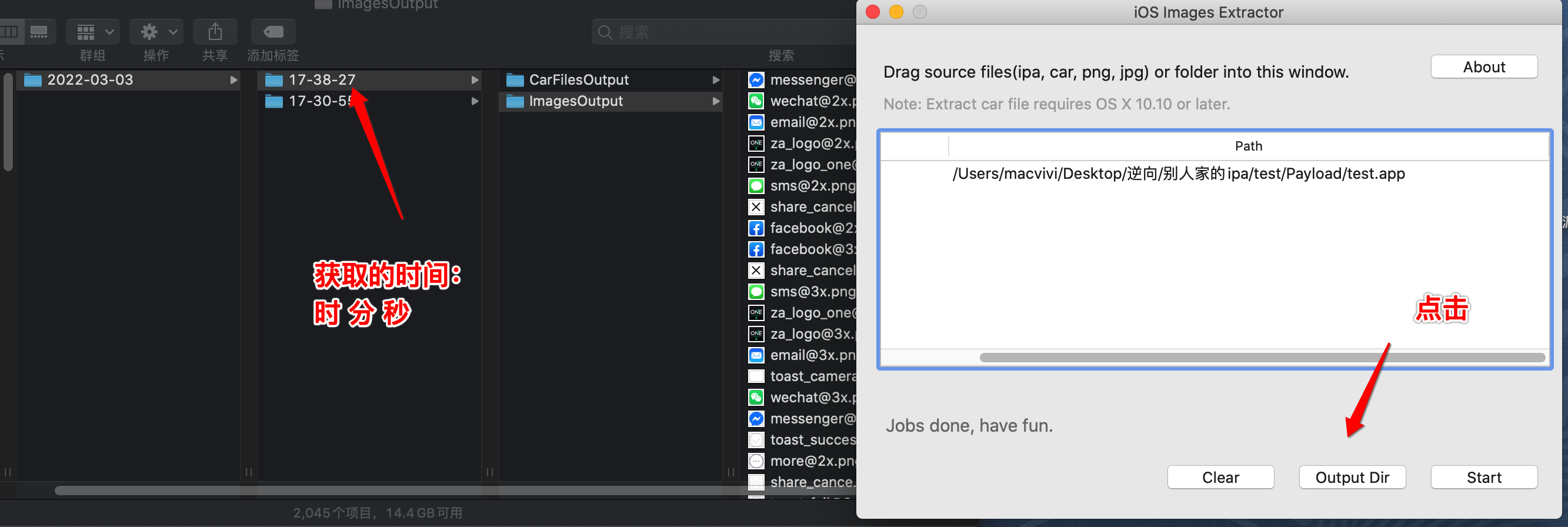

获取app包内的图片: iOS Images Extractor。显示包内容也可以直接看到assets文件夹

获取app后 -> 直接显示包内容 -> 打开assets文件夹就可以直接看到图片

- 还有一个工具好像是拿放在包内的图片资源的: iOS Images Extractor(我已经下载)

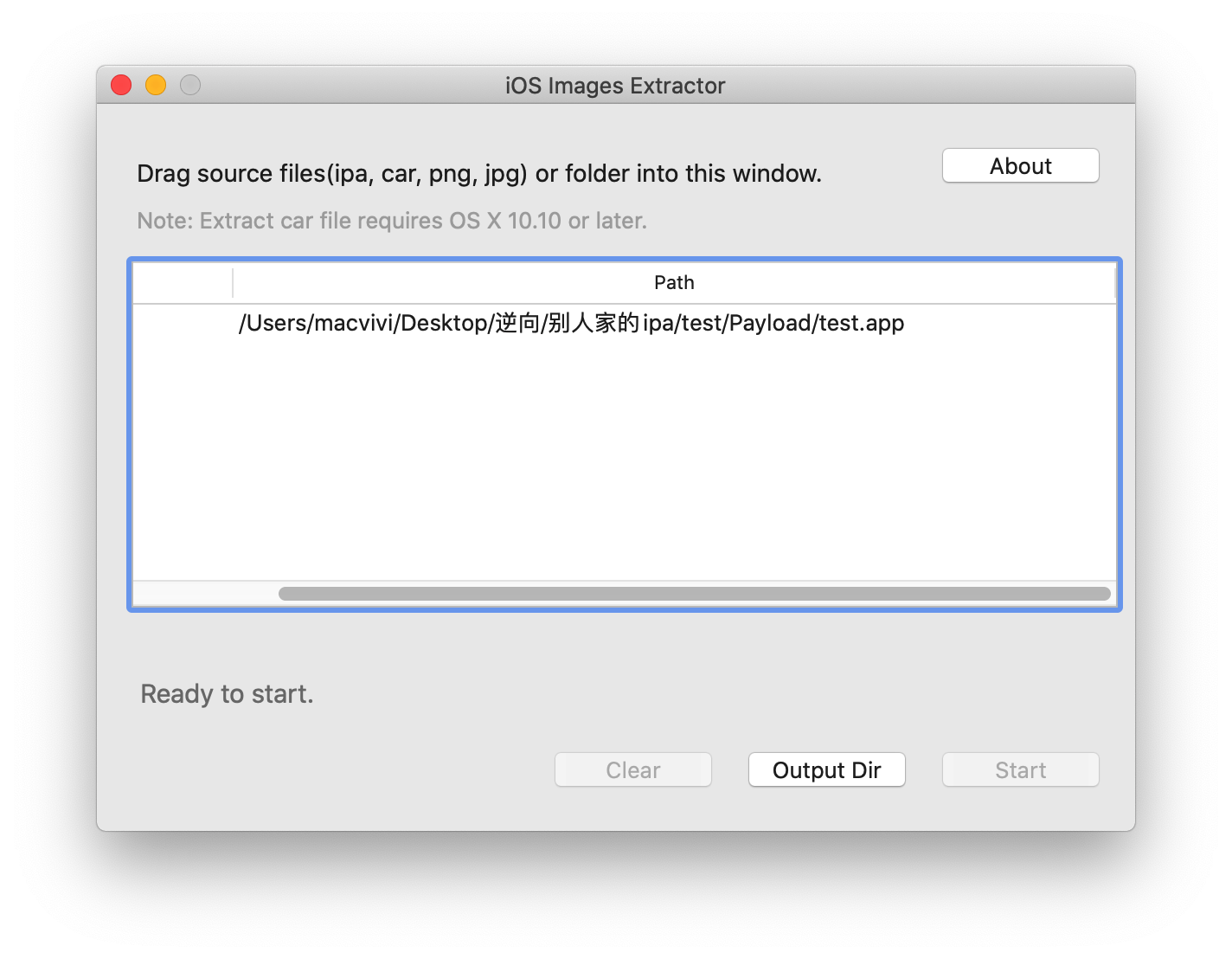

- 将app或是ipa包拖入Images Extrator

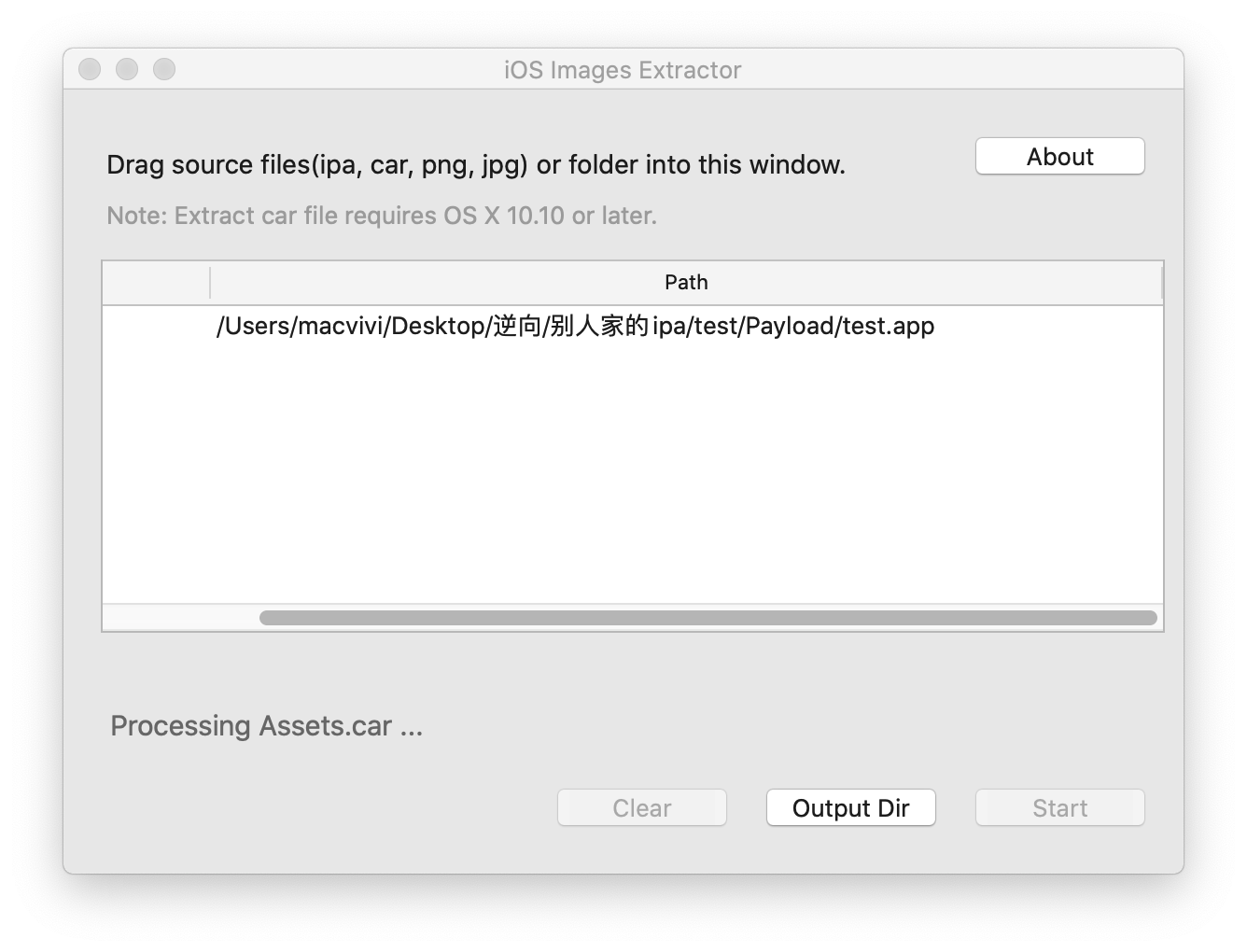

- 按start后会经历如下过程

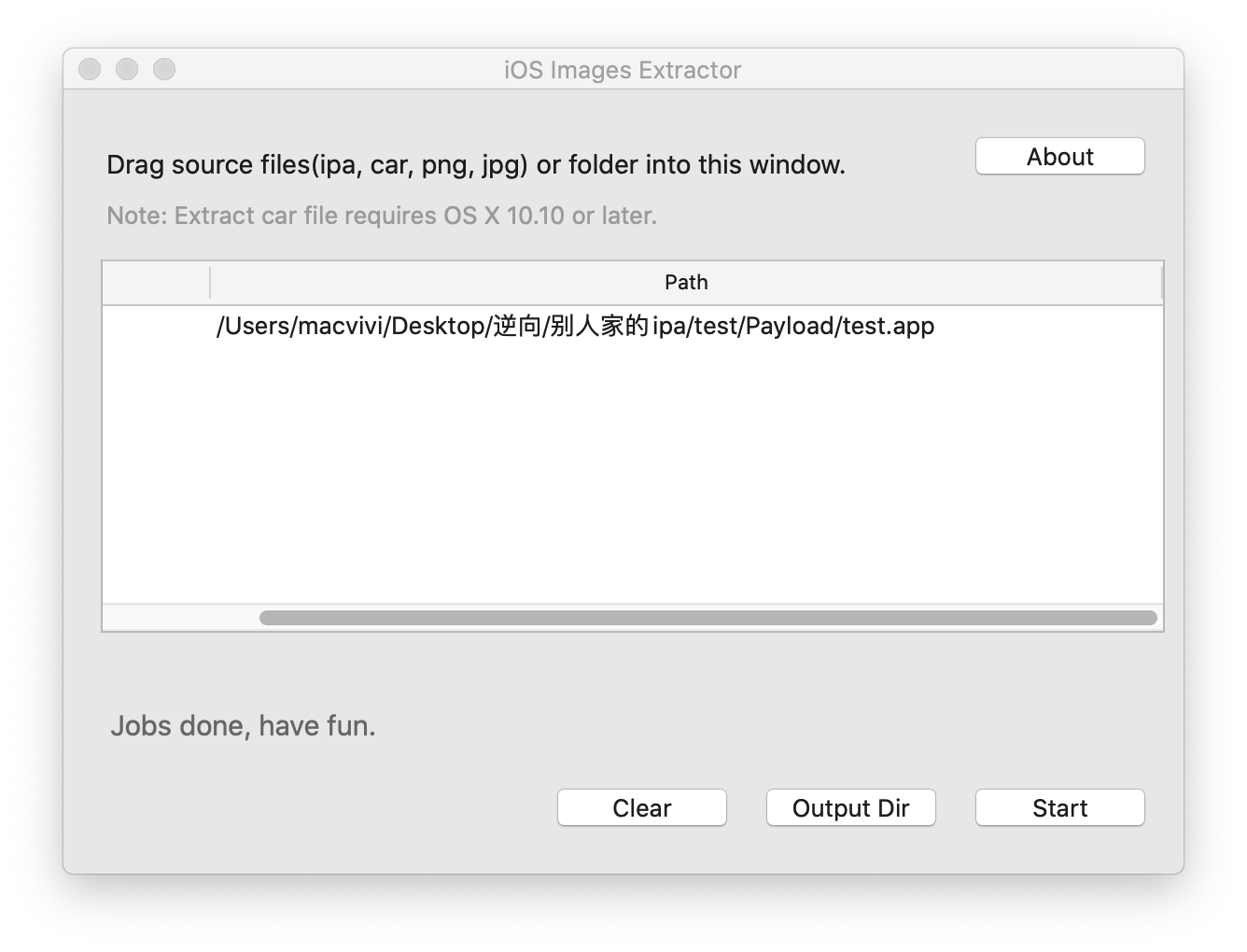

- 显示Jobs done, have fun的时候,表示图片获取完成

- 点击Output Dir, 进入图片文件夹

iOS Foundation 框架开源库地址

iOS Foundation 框架开源库地址

检测越狱的类

iOS的越狱检测和反越狱检测剖析

otool命令:查看api(app)是否已经被砸壳

- 下面的命令本人亲测有效

参考博客:

otool命令记录

otool 一些用途

我的另外几篇相关博客:

CrackerXI砸壳 Error Hooking

ios 越狱后 重启springboard 命令

AppSync安装

最后

以上就是爱撒娇翅膀最近收集整理的关于iOS 逆向 越狱 砸壳 获取1.初探越狱,砸壳class-dump:获取头文件hopper软件可以看到方法实现的大概获取app包内的图片: iOS Images Extractor。显示包内容也可以直接看到assets文件夹iOS Foundation 框架开源库地址检测越狱的类otool命令:查看api(app)是否已经被砸壳我的另外几篇相关博客:的全部内容,更多相关iOS内容请搜索靠谱客的其他文章。

发表评论 取消回复