目录

- 1 文件上传漏洞概述

- 2 文件上传漏洞防御、绕过、利用

- 2.1 黑白名单策略

- 3 WebShell基础知识补充

- 3.1 WebShell概述

- 3.2 大马与小马

1 文件上传漏洞概述

概述:文件上传是WEB应用必备功能之一,如上传头像、上传附件共享文件、上传脚本更新网站等,如果服务器配置不当或者没有进行足够的过滤,WEB用户就可以上传任意文件,包括恶意脚本文件、EXE程序等,这就造成了文件上传漏洞。

区分上传到哪:

- 上传文件:往往是将文件向服务器某目录中写入;

- 提交数据:像注册用户或留言等,往往是向数据库中写入。

漏洞成因:

- 服务器配置不当,导致任意文件上传;

- Web应用开放了文件上传功能,但是对上传文件没有进行足够的限制;

- 程序开发部署时,没有考虑到系统特性、验证和过滤不严格而导致限制被绕过。

漏洞条件:

- Web用户可访问。Web服务器要开启文件上传功能,并且上传API接口对外“开放”。

- Web用户对目标目录具有可写权限甚至具有执行权限,一般情况下,Web目录都有执行权限。

- 要想完美利用文件上传漏洞,就是上传的文件可以执行,也就是说Web服务器可以解析上传的脚本,无论脚本以什么形式存在。

- 无视上述条件的情况是服务器配置不当,开启了PUT方法。

漏洞危害:

- 文件上传漏洞最直接的威胁就是上传任意文件,包括恶意脚本、程序等。

- 如果Web服务器所保存上传文件的可写目录具有执行权限,那么就可以直接上传后门文件,导致网站沦陷。

- 如果攻击者通过其他漏洞进行提权操作,拿到系统管理权限,那么直接导致服务器沦陷,同服务器下的其他网站无一幸免,均会被攻击者控制。

因此可以单独用个服务器,单独放上传文件的目录,即站库分离,即使虚拟机都可以。

2 文件上传漏洞防御、绕过、利用

文件上传的防御、文件上传的防御绕过还有利用,总是分不开的。为什么这么防?为什么这么绕过?总是相互纠缠在一起的两个问题,攻防交替。关于文件上传的防御,防住危险的脚步类型是最基本的防御,最理想的就是能够过滤掉图片马中的恶意代码。如果一个Web 应用能够上传图片木马,那么我们认为这个Web 应用是不安全的。文件上传漏洞的防御主要从以下几个方面考虑。

(1)代码层次:

- 前端检测(在前端用了JS 脚本做检测,如检测文件后缀名等)

- 服务器端检测:

①MIME类型检测(比如GIF图片MIME为image/gif,CSS文件的MIME为text/css)

②文件后缀名检测,如设置黑白名单。

③文件内容检测 - 图片二次渲染。(最变态的文件上传漏洞防御方式)

- 检查文件上传路径。(避免被0x00截断、IIS6.0文件夹解析漏洞、目录遍历)

- 文件重命名,包括文件名及其扩展名(利用随机字符串或时间戳等方式进行命名,防止攻击者得到WebShell的路径)

- 将其存放路径和文件名存放在数据库中,系统使用文件时,通过查询数据库动态获取。

- 检验是否存在条件竞争的逻辑漏洞。

(2)管理层次:

- 部署WAF防火墙。

- 正确配置服务器请求类型。(禁止使用PUT请求方法)

- 及时更新系统、中间件、脚本、数据库、CMS或框架的漏洞补丁。(避免解析漏洞)

(3)设置权限

- 限制上传目录下拥有的执行权限

2.1 黑白名单策略

黑白名单是常用的安全策略之一。在计算机安全中,黑白名单类似于一个列表,列表中写了一些条件或规则,如果客体在黑名单中,一律禁止,如果客体在白名单中,一律允许。类似与手机号码的黑白名单

如Chrome 浏览器的黑白名单策略

| 政策 | 说明 |

|---|---|

| URLBlacklist | 禁止访问你已阻止的网址。不过,用户可以访问黑名单之外的所有网址 |

| 不设置此政策:用户将可以自由访问所有网址 | |

| URLWhitelist | 将此政策与 URLBlacklist 政策搭配使用,可将特定网址设为黑名单的例外网址并允许用户访问 |

| 白名单的优先级高于黑名单。你至少要在黑名单中添加一个条目,才能正常使用此策略 | |

| 不设置此策略:网址黑名单将没有例外网址 | |

如华为收集安装软件黑白名单策略

| 模式 | 说明 |

|---|---|

| 白名单模式,检查只能安装的软件 | 只允许终端主机安装软件白名单中的软件,安装其他软件属于违规行为 |

| 对于白名单中的软件,该软件属于必须安装类软件,而终端主机未安装,属于违规行为 | |

| 对于白名单中的软件,该软件不属于必须安装软件,而终端主机未安装,不属于违规行为 | |

| 白名单+黑名单模式,检查必须安全的软件和禁止安全的软件 | 如果终端主机未安装白名单中的任意一款软件,则属于违规行为 |

| 如果终端主机已经安装黑名单中的任意一款如那件,则属于违规行为 | |

| 如果终端主机已经安装了白名单中的所有软件,并且安装了黑名单中的任意一款软件,则不属于违规行为 |

3 WebShell基础知识补充

3.1 WebShell概述

简答理解:通过Web漏洞获得网站后门,就是WebShell。

Shell概念:在计算机科学中,Shell俗称壳,是指“为使用者提供操作界面”的软件(命令解释器),类似于Windows系统的cmd.exe或者Linux下的bash等。

WebShell:

- 概念:WebShell是一个网站的后门,也是一个命令解释器,与其他Shell不同是的,这是以Web的方式(Http协议)进行通信(传递命令信息)的、继承了Web用户权限的Shell。

- 本质:是服务器端可执行的脚本文件,根据其服务器类型不同,通常为.php/ .asp/ .aspx/ .jsp等格式。(根据其代码量或功能大小,常分为大马与小马两种。)

- 工作方式:接受来自Web用户的命令,然后在服务器端执行。

GetShell:

当将其理解为动词时,表示获取网站或系统后门的过程;

当将其理解为名称时,表示完成后门布置的目标或结果。

3.2 大马与小马

WebShell可以是大马也可以是小马。

大马特点:

- 代码比较多,功能比较丰富;

- 不同版本大马之间脚本格式繁多,但总体功能基本相同。(常可以进行文件管理、执行系统命令、还有一些定制功能)

- 各团队常有自己的定制大马。

小马特点:

- 短小精悍,常为一句话木马;

- 常配合中国菜刀或中国蚁剑等客户端一起使用,以达到实现文件管理、虚拟终端、数据库管理的目的。

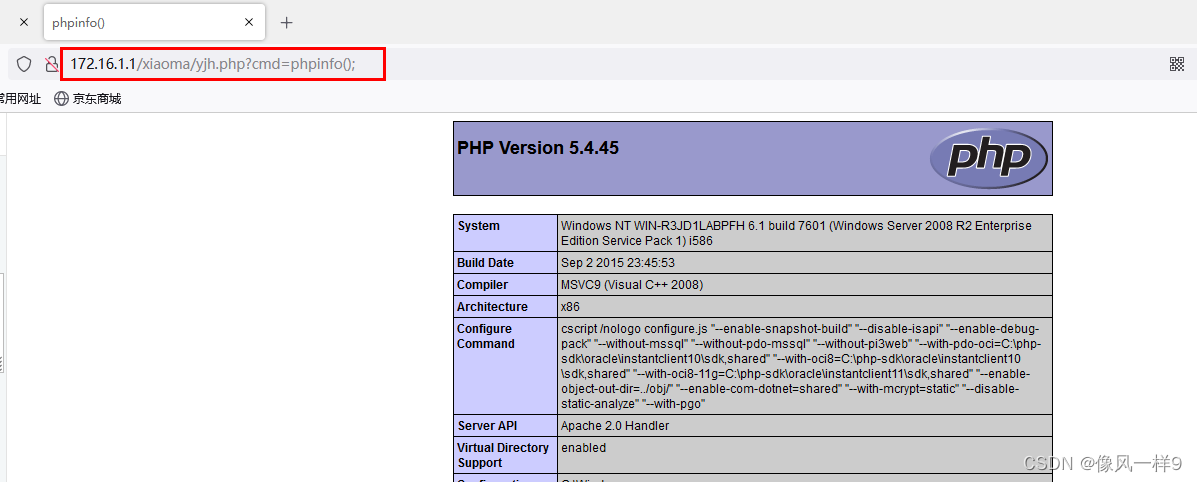

常见不同语言下的一句话木马:如下访问时密码为cmd(cmd为参数或变量)

//…….asp

<%eval request("cmd")%>

//…….aspx

<%@ Page Language="Jscript"%>

<%eval(Request.Item["cmd"],"unsafe")>

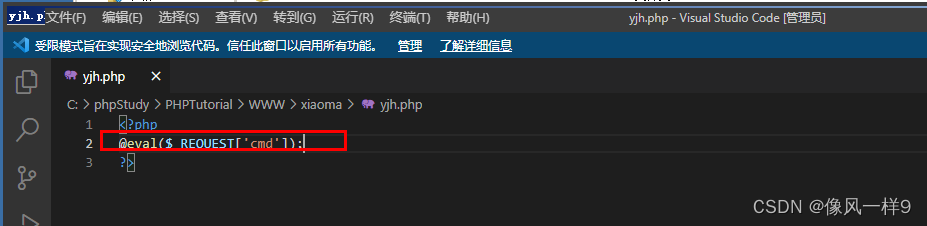

//…….php

<?php @eval($_REQUEST['cmd']);?>

jsp和jspx的一句话木马比较复杂。

一句话木马短小精悍,功能强大,但是需要配合中国菜刀或中国蚁剑客户端使用,中国菜刀是一句话木马的管理器,也是命令的操作接口。中国菜刀在连接一句话木马的时候需要填写密码(实际上是变量名)。例如,我们上传一个php的一句话木马,密码就算cmd。

中国菜刀与一句话木马配合实现了三大基本功能

- 1)文件管理

在中国菜刀页面继承Web 用户权限可以实现文件管理,包括文件查看、上传、下载、修改、删除甚至运行exe 程序等 - 2)虚拟终端

在中国菜刀下可以获得cmd 和 bash的命令行接口,可以执行相关命令。 - 3)数据库管理

我们可以使用中国菜刀进行数据库管理,此时需要知道连接数据库的账密。以MYSQL 为例

tips:

GetShell ,顾名思义就是获取web 的过程。当然任意文件上传是GetShell 的主要方式,但并不是唯一途径

最后

以上就是纯真裙子最近收集整理的关于【文件上传漏洞-01】文件上传漏洞概述、防御以及WebShell基础知识补充1 文件上传漏洞概述2 文件上传漏洞防御、绕过、利用3 WebShell基础知识补充的全部内容,更多相关【文件上传漏洞-01】文件上传漏洞概述、防御以及WebShell基础知识补充1内容请搜索靠谱客的其他文章。

发表评论 取消回复