计算机网络实验

- 一、验证性实验

- ipconfig

- ping

- tracert

- ARP

- 二、Wireshark 实验

- 准备

- Ethernet 帧结构

- 子网内/外通信时的 MAC 地址

- 掌握 ARP 解析过程

- 网络层

- 传输层

- 三、Cisco Packet Tracer 实验

- CPT软件的使用

- 用交换机构建 LAN

- 虚拟局域网VLAN

一、验证性实验

ipconfig

关于ipconfig相关链接

ipconfig 是微软操作系统的计算机上用来控制网络连接的一个命令行工具。它的主要用来显示当前网络连接的配置信息(/all 参数)。

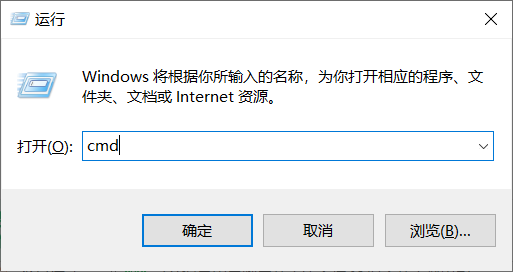

1.首先用win+R打开命令行,输入cmd;

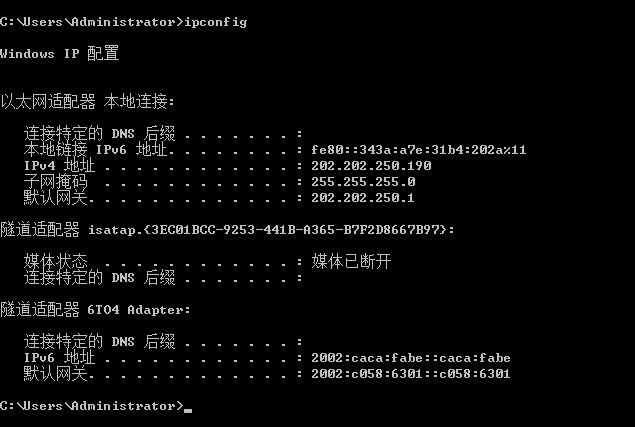

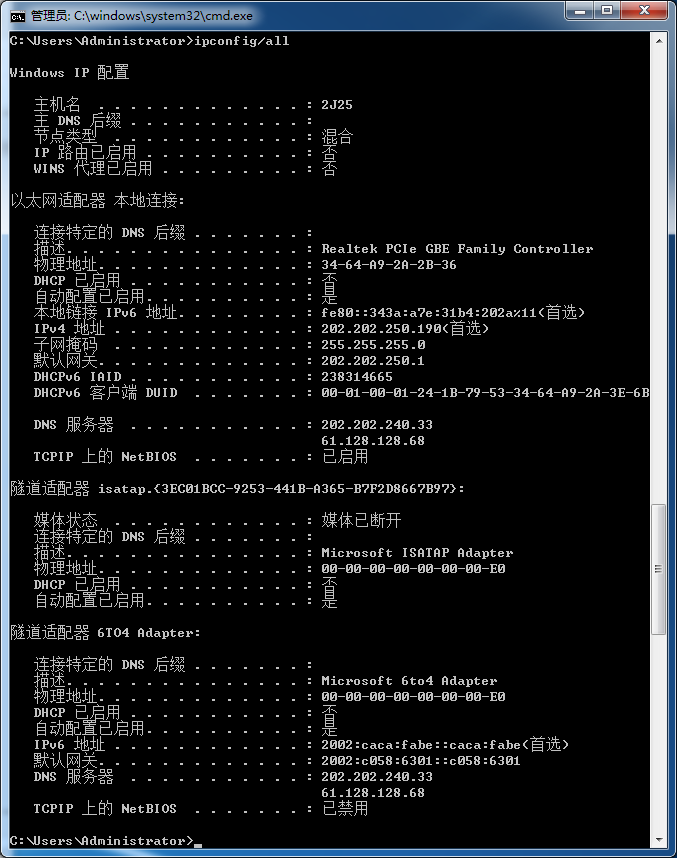

2.用 ipconfig/all 查看自己计算机的网络配置

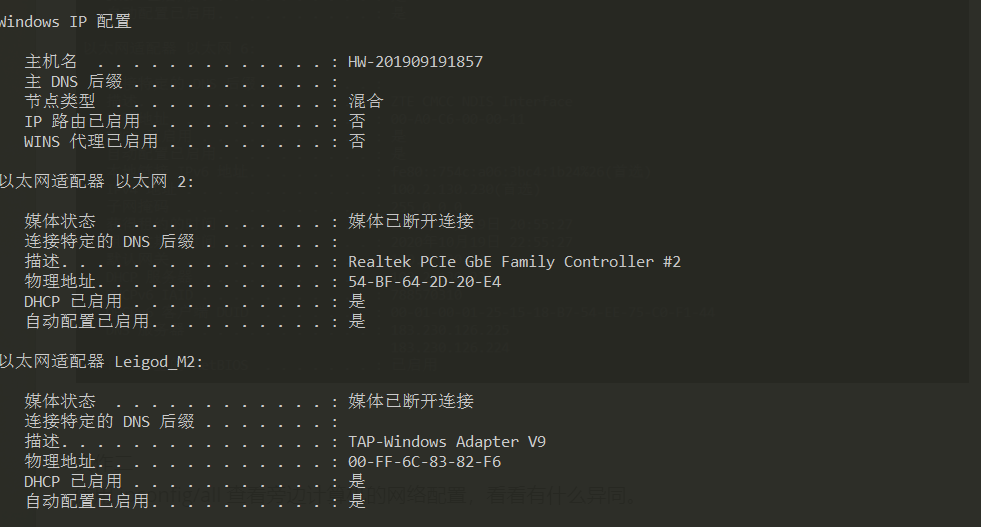

2.用 ipconfig/all 查看旁边计算机的网络配置

可以看到两台计算机的子网掩码都是255.254.0.0,则可以判断这两台计算机处于同同一子网中。

✎ 问题

你的计算机和旁边的计算机是否处于同一子网,为什么?

答:是。子网掩码是用来判断任意两台计算机的IP地址是否属于同一子网络的根据。

*子网掩码与IP地址结构相同,是32位二进制数,其中网络号部分全为“1”和主机号部分全为“0”。利用子网掩码可以判断两台主机是否中同一子网中。若两台主机的IP地址分别与它们的子网掩码相“与”后的结果相同,则说明这两台主机在同一子网中。

ping

PING (Packet Internet Groper),因特网包探索器,用于测试网络连接量的程序 。ping 是工作在 TCP/IP 网络体系结构中应用层的一个服务命令, 主要是向特定的目的主机发送 ICMP(Internet Control Message Protocol 因特网报文控制协议)Echo 请求报文,测试目的站是否可达及了解其有关状态。

关于ping的链接

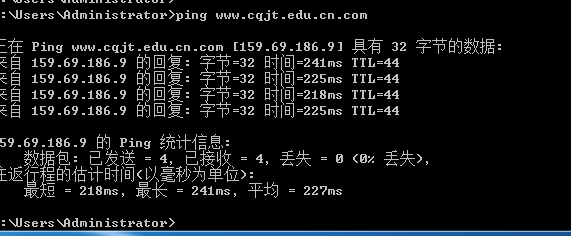

1.测试到某计算机如 重庆交通大学 Web 服务器的连通性,可以使用 ping www.cqjtu.edu.cn 命令,也可直接使用 IP 地址。

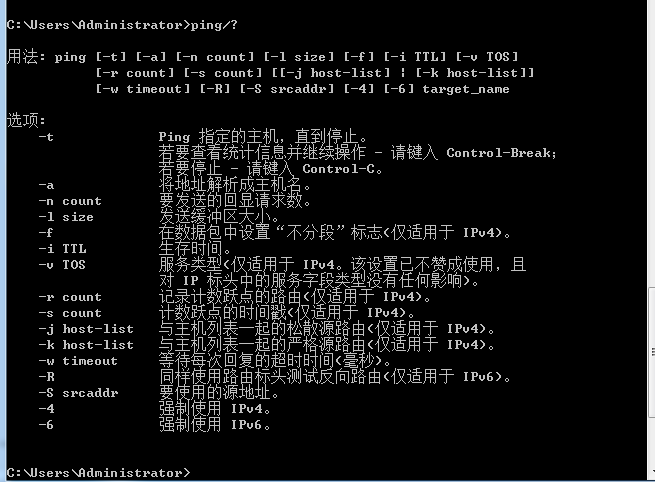

2.使用 ping/? 命令了解该命令的各种选项并实际使用。

假设你不能 ping 通某计算机或 IP,但你确定该计算机和你之间的网络是连通的,那么可能的原因是什么?该如何处理能保证 ping 通?

ps:

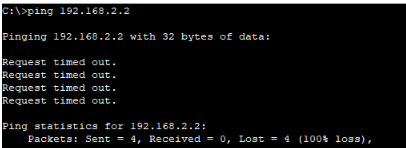

当你的网络出现故障不能访问某计算机如 14.215.177.39 (百度的 IP 地址之一 ) 时,我们一般可采用由近及远的连通性测试来确定问题所在。现假设你的 IP 是 192.168.1.89,你旁边计算机的 IP 是 192.168.1.64,网关的 IP 是 192.168.1.1 ,那么过程如下:

ping 127.0.0.1 ,测试自己计算机的状态,如果 OK,那么说明本机网络软件硬件工作正常,否则,问题在本机,检查本机 TCP/IP 配置即网卡状态等

ping 192.168.1.64 ,测试到旁边计算机的连通性,如果OK,那么说明本子网内部工作正常,否则,问题在本机网络出口到交换机之间,检查本机网卡到交换机的连线等

ping 192.168.1.1,测试到网关的连通性,如果 OK,那么说明本子网出口工作正常,否则,问题在网关,这是你无能为力的事情,报告给网管

ping 14.215.177.39,测试到百度的连通性,如果 OK,那就 OK,否则,问题在网关以外,这也是你无能为力的事情,报告给网管或者李彦宏?

✎ TroubleShooting

假设在秘籍中进行的网络排查中,ping 百度的 IP 即 ping 14.215.177.39 没问题,但 ping 百度的域名即 ping www.baidu.com 不行,那么可能的原因是什么?如何进行验证和解决?

另外,经常问到的:“能上 QQ,但不能上网” 跟这个问题的原因是相似的。

课外浏览:

ping 这个程序曾经是有 bug 的,比如使对方缓冲区溢出导致死机,或死 ping 对方以达到耗费对方主机的系统和网络资源等。

tracert

TRACERT (Trace Route 的组合缩写),也称为路由追踪,该命令行程序可用于跟踪 Internet 协议 (IP) 数据包传送到目标地址时经过的路径。

参考

链接1

链接2

链接3

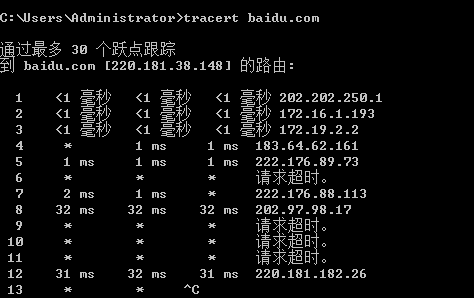

1.要了解到某计算机如 www.baidu.com 中间经过了哪些节点(路由器)及其它状态,可使用 tracert www.baidu.com 命令,查看反馈的信息,了解节点的个数。

可通过网站 http://ip.cn 查看这些节点位于何处,是哪个公司的,大致清楚本机到百度服务器之间的路径。

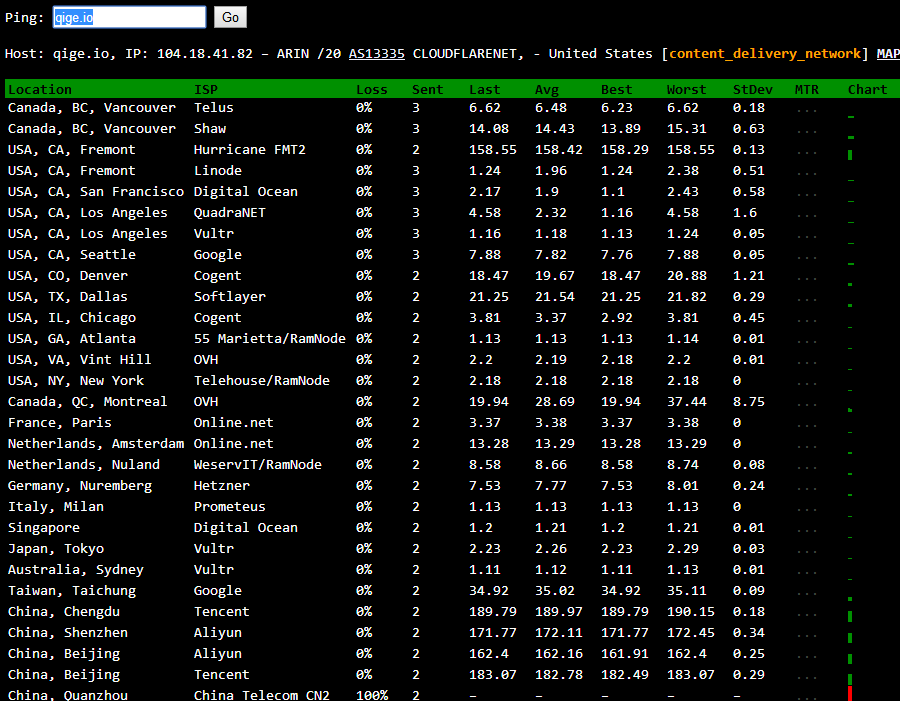

2.ping.pe 这个网站可以探测从全球主要的 ISP 到某站点如 https://qige.io 的线路状态,当然也包括各线路到该主机的路由情况。请使用浏览器访问 http://ping.pe/qige.io 进行了解。

✎ 问题一

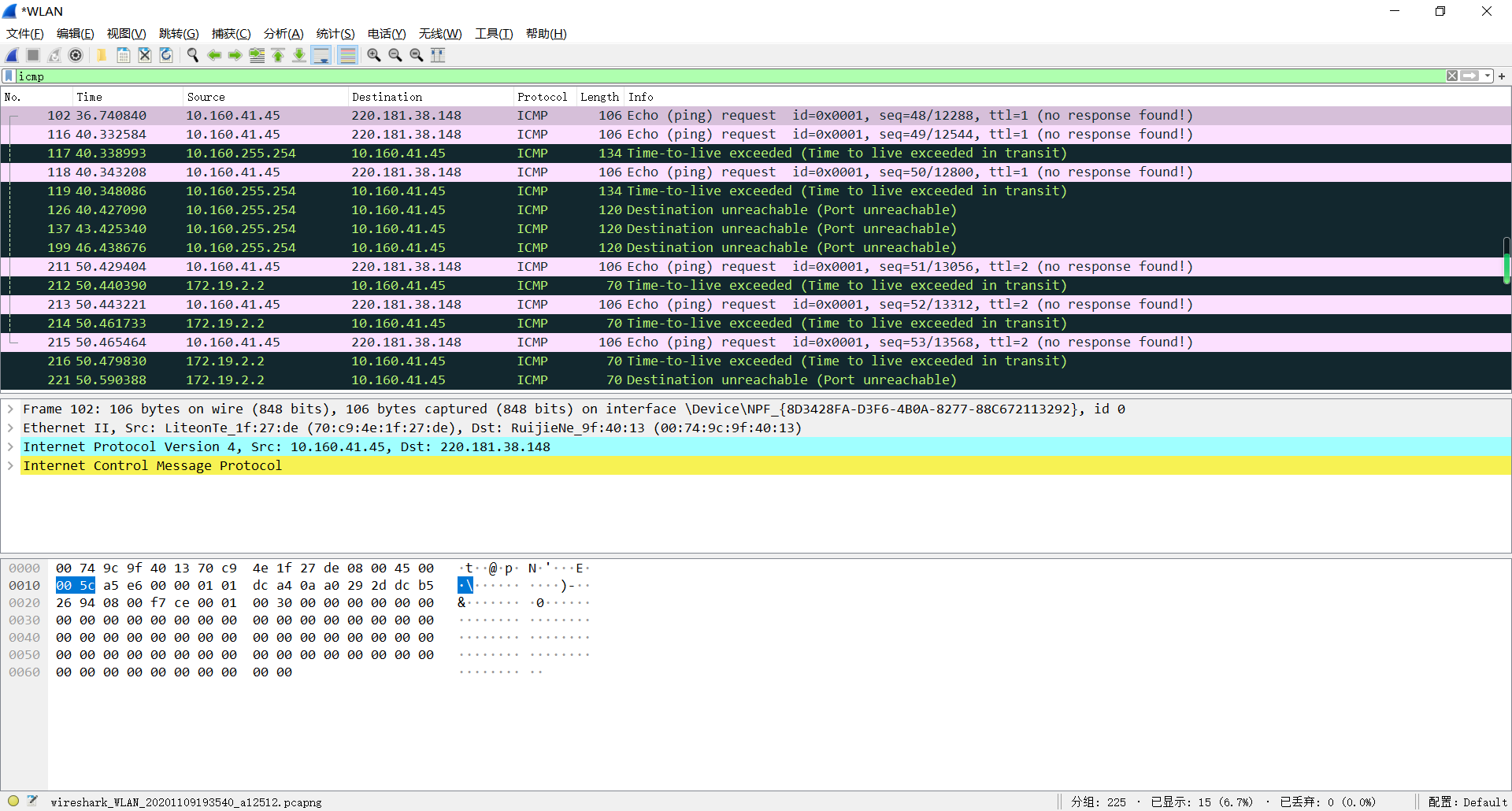

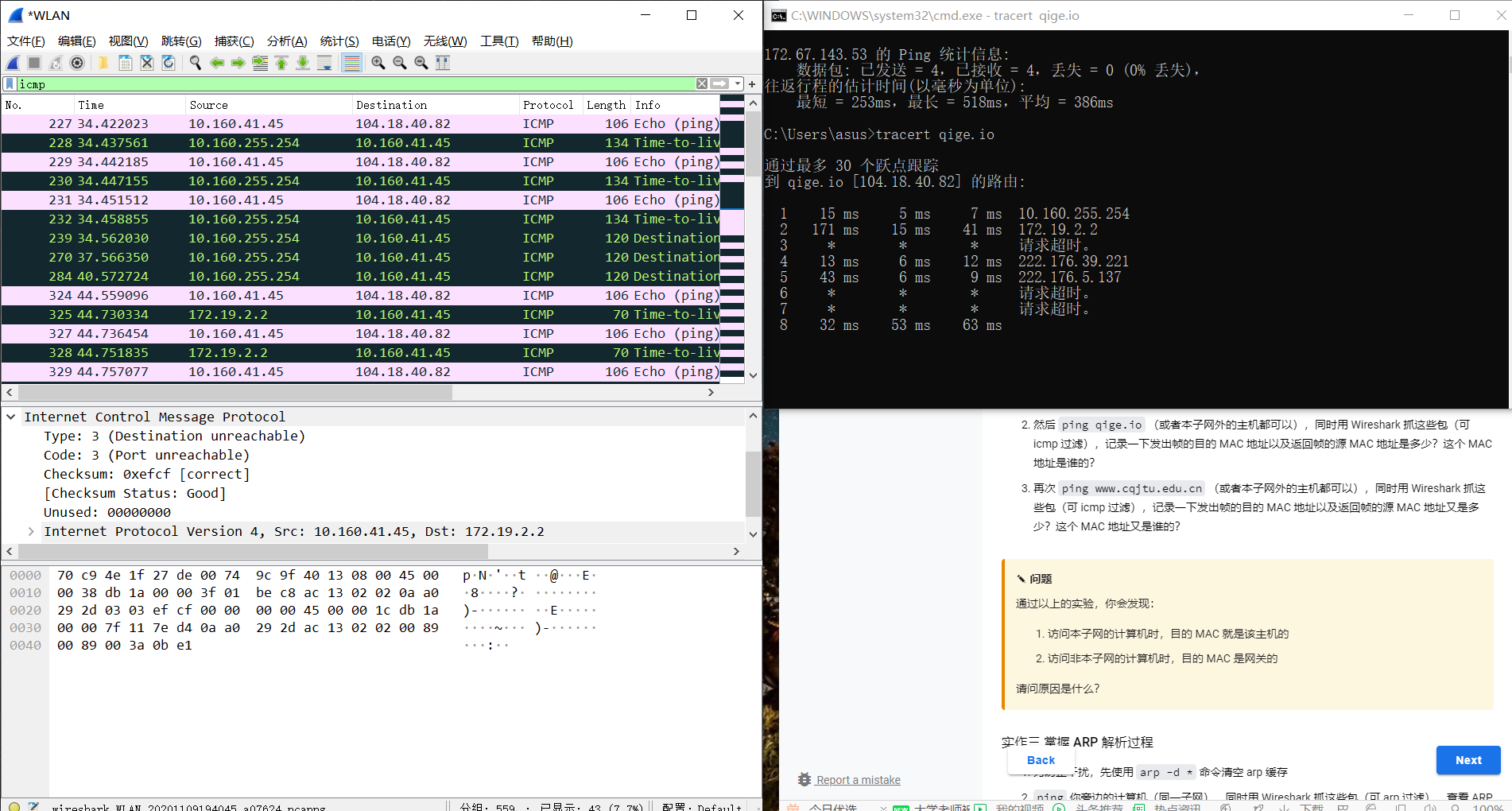

tracert 能告诉我们路径上的节点以及大致的延迟等信息,那么它背后的原理是什么?本问题可结合第二部分的 Wireshark 实验进行验证。

答:通过向目标发送不同IP生存时间 (TTL) 值的“Internet控制消息协议(ICMP)”回应数据包,Tracert诊断程序确定到目标所采取的路由。要求路径上的每个路由器在转发数据包之前至少将数据包上的 TTL 递减1。数据包上的 TTL 减为 0 时,路由器应该将“ICMP 已超时”的消息发回源系统。 Tracert 先发送 TTL 为 1的回应数据包,并在随后的每次发送过程将TTL递增 1,直到目标响应或 TTL 达到最大值,从而确定路由。通过检查中间路由器发回的“ICMP已超时”的消息确定路由。某些路由器不经询问直接丢弃 TTL 过期的数据包,这在 Tracert 实用程序中看不到。

✎ 问题二

在以上两个实作中,如果你留意路径中的节点,你会发现无论是访问百度还是棋歌教学网,路径中的第一跳都是相同的,甚至你应该发现似乎前几个节点都是相同的,你的解释是什么?

答:数据出去需要经过网关

✎ 问题三

在追踪过程中,你可能会看到路径中某些节点显示为 * 号,这是发生了什么?

答:没有出现具体的信息反馈,请求超时

ARP

ARP(Address Resolution Protocol)即地址解析协议,是用于根据给定网络层地址即 IP 地址,查找并得到其对应的数据链路层地址即 MAC地址的协议。 ARP 协议定义在 1982 年的 RFC 826。

参考

链接一

链接二

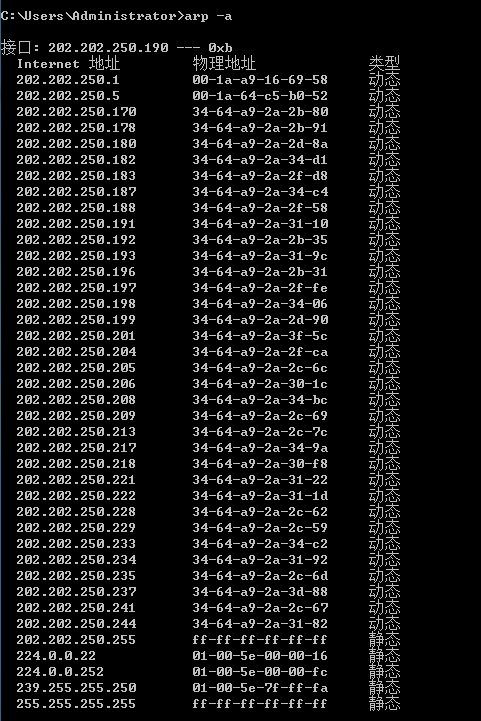

1.运行 arp -a 命令查看当前的 arp 缓存, 请留意缓存了些什么。

然后 ping 一下你旁边的计算机 IP(注意,需保证该计算机的 IP 没有出现在 arp 缓存中,或者使用 arp -d * 先删除全部缓存),再次查看缓存。

2.请使用 arp /? 命令了解该命令的各种选项。

课外浏览

ARP 协议在制定之初是没有考虑安全性的,导致现在广泛提及的"网络扫描"、“内网渗透”、“中间人拦截”、“局域网流控”、"流量欺骗"等等其实都跟 ARP 欺骗有关。

那么什么是 ARP 欺骗,发生ARP 欺骗后会有什么后果,我们该如何进行防范?这里给出维基百科,其它的请查阅相关资料了解。

链接

二、Wireshark 实验

准备

查找或使用如下参考资料,了解 Wireshark 的基本使用:

选择对哪块网卡进行数据包捕获

开始/停止捕获

了解 Wireshark 主要窗口区域

设置数据包的过滤

跟踪数据流

参考

官方文档

Wireshark抓包新手使用教程

Ethernet 帧结构

使用 Wireshark 任意进行抓包,熟悉 Ethernet 帧的结构,如:目的 MAC、源 MAC、类型、字段等。

问题

你会发现 Wireshark 展现给我们的帧中没有校验字段,请了解一下原因。

答:这是因为有时校验和会由网卡计算,这时wireshark抓到的本机发送的数据包的校验和都是错误的,所以默认关闭了WireShark自己的校验

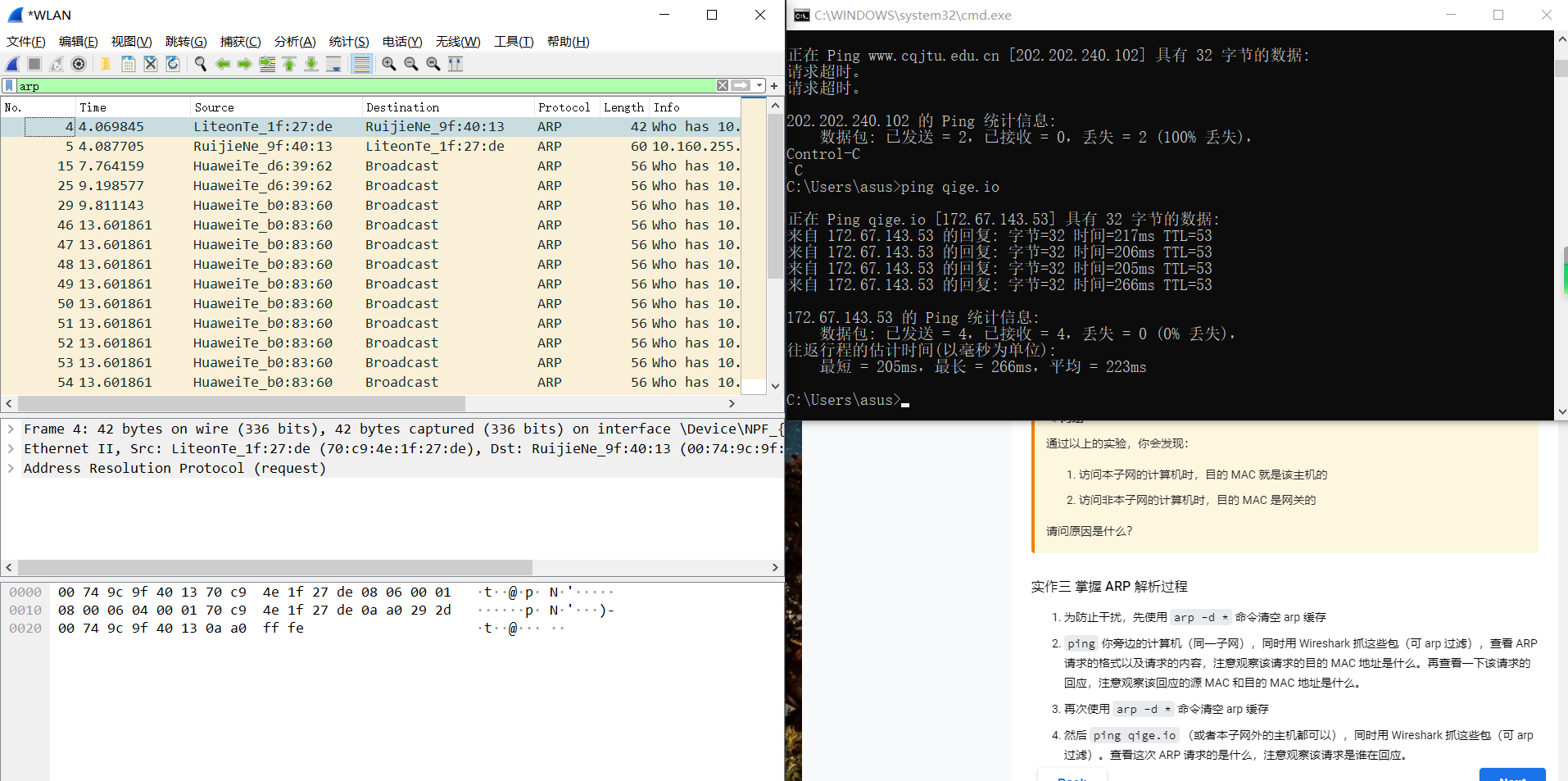

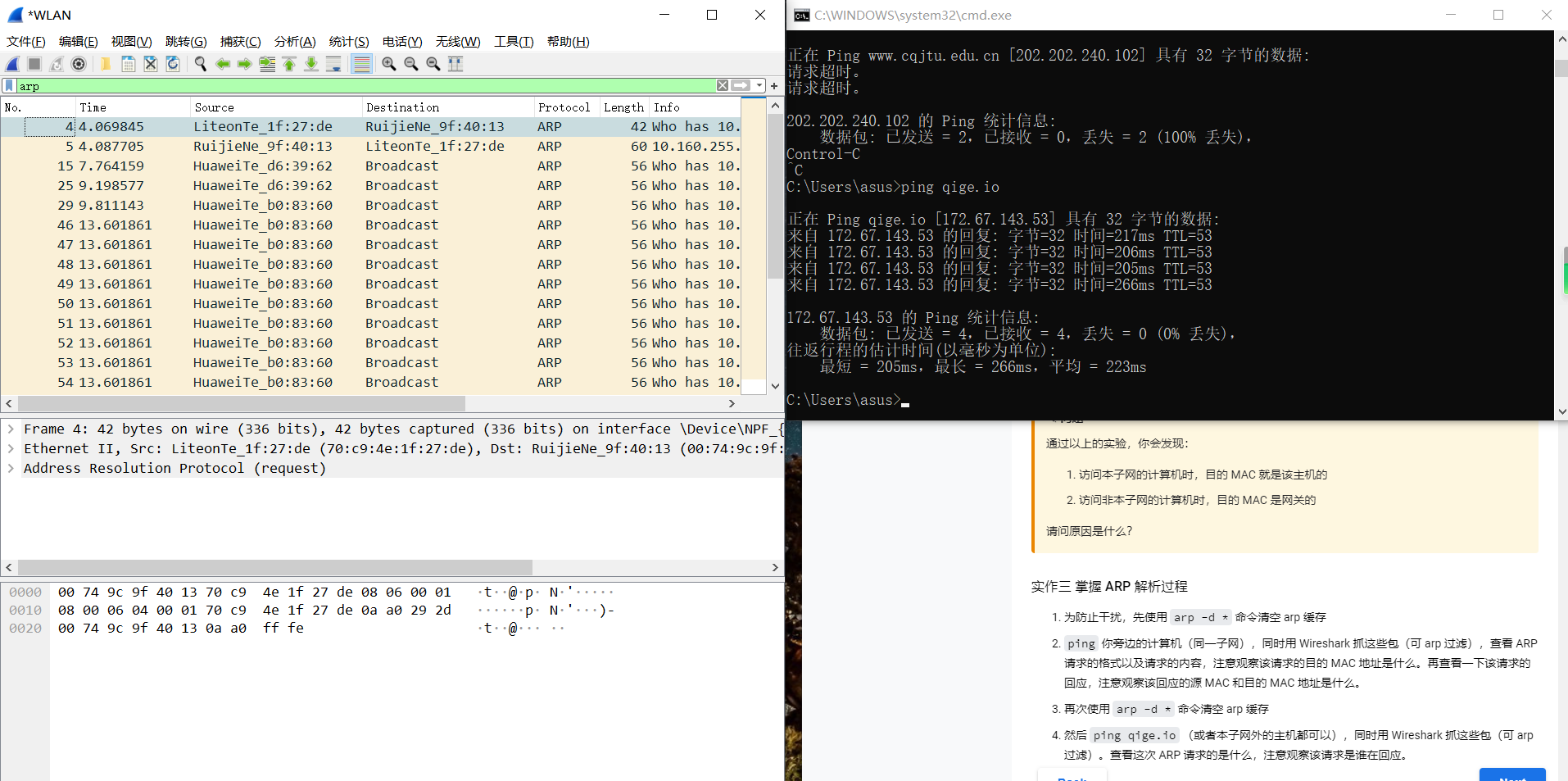

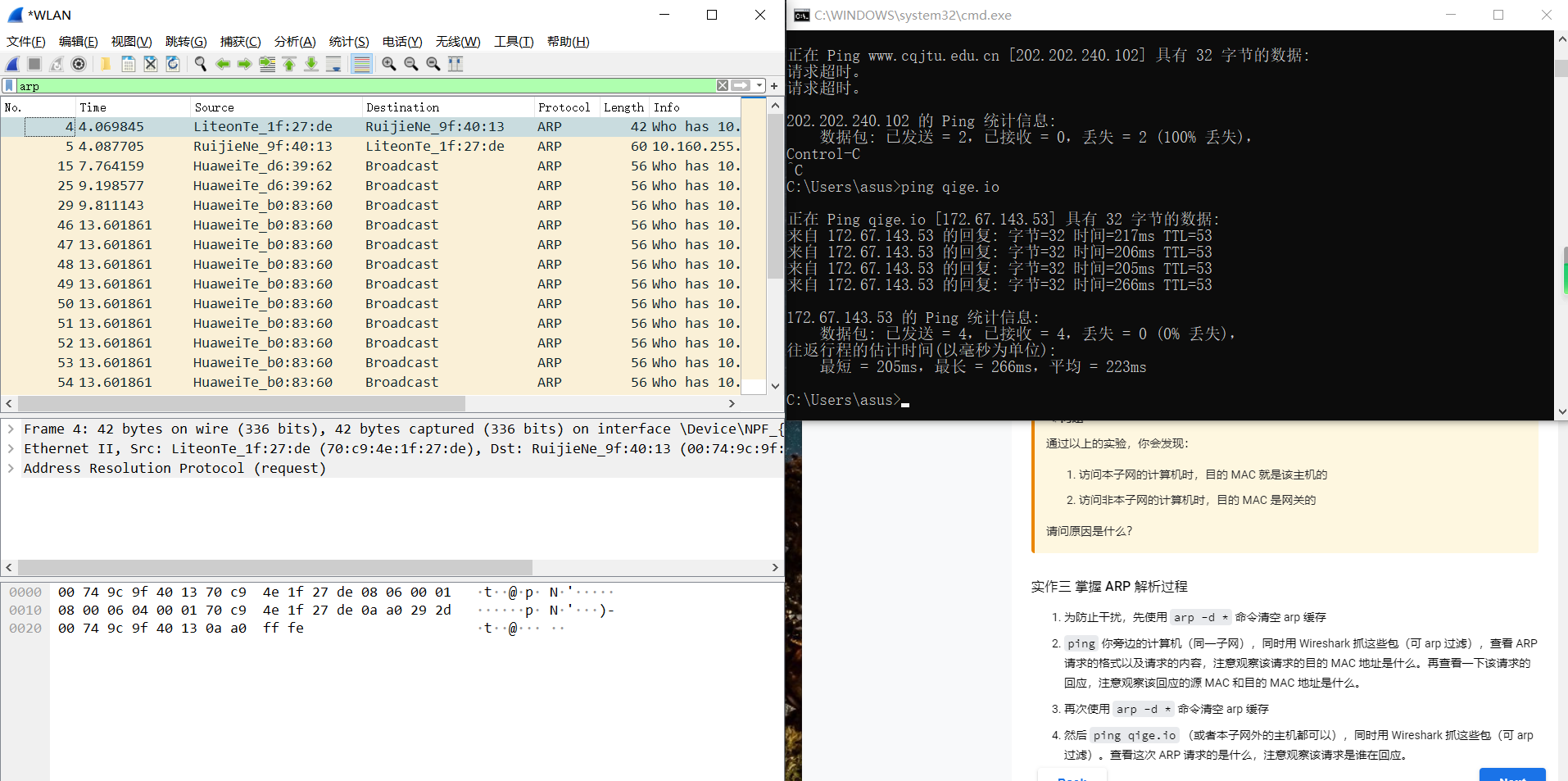

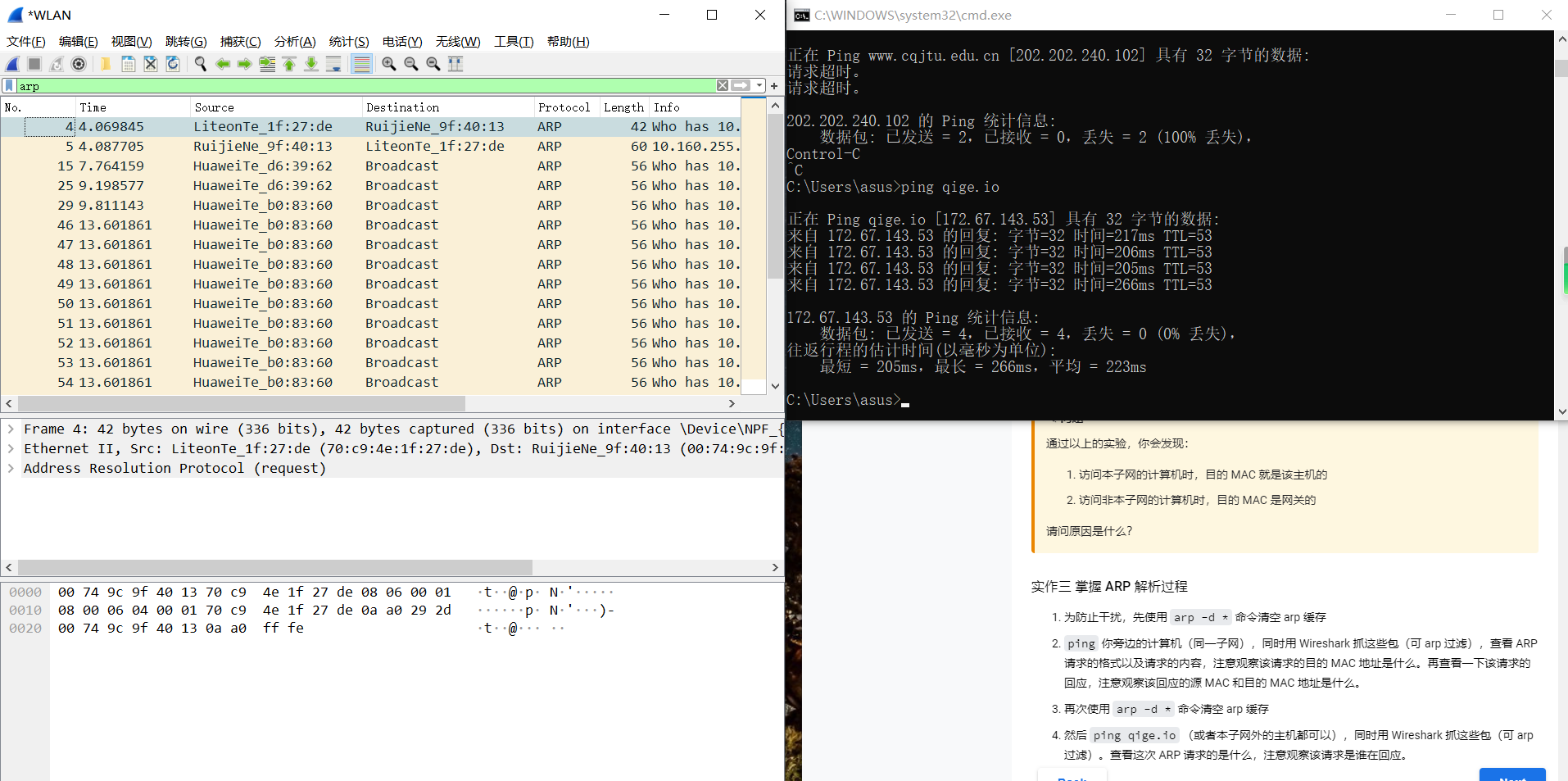

子网内/外通信时的 MAC 地址

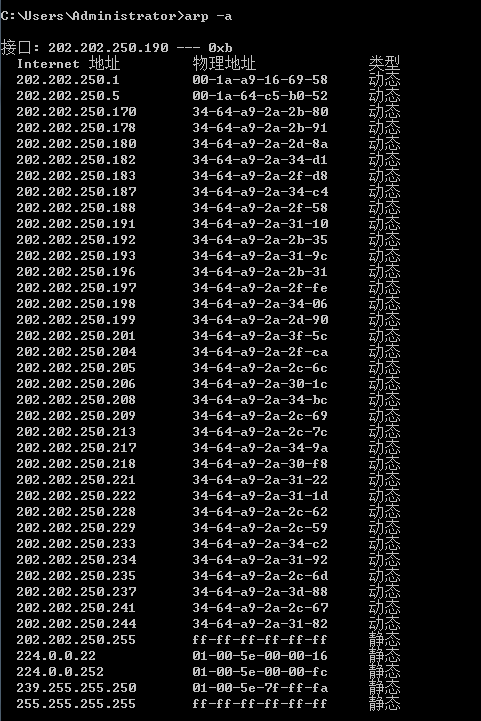

ping qige.io (或者本子网外的主机都可以),同时用 Wireshark 抓这些包(可 icmp 过滤),记录一下发出帧的目的 MAC 地址以及返回帧的源 MAC 地址是多少?这个 MAC 地址是谁的?

次 ping www.cqjtu.edu.cn (或者本子网外的主机都可以),同时用 Wireshark 抓这些包(可 icmp 过滤),记录一下发出帧的目的 MAC 地址以及返回帧的源 MAC 地址又是多少?这个 MAC 地址又是谁的?

问题

通过以上的实验,你会发现:

访问本子网的计算机时,目的 MAC 就是该主机的

访问非本子网的计算机时,目的 MAC 是网关的

请问原因是什么?

答:ARP代理,访问非子网计算机时是通过路由器转接的,MAC地址是接入路由器端口的地址,再通过路由器发给相应计算机。

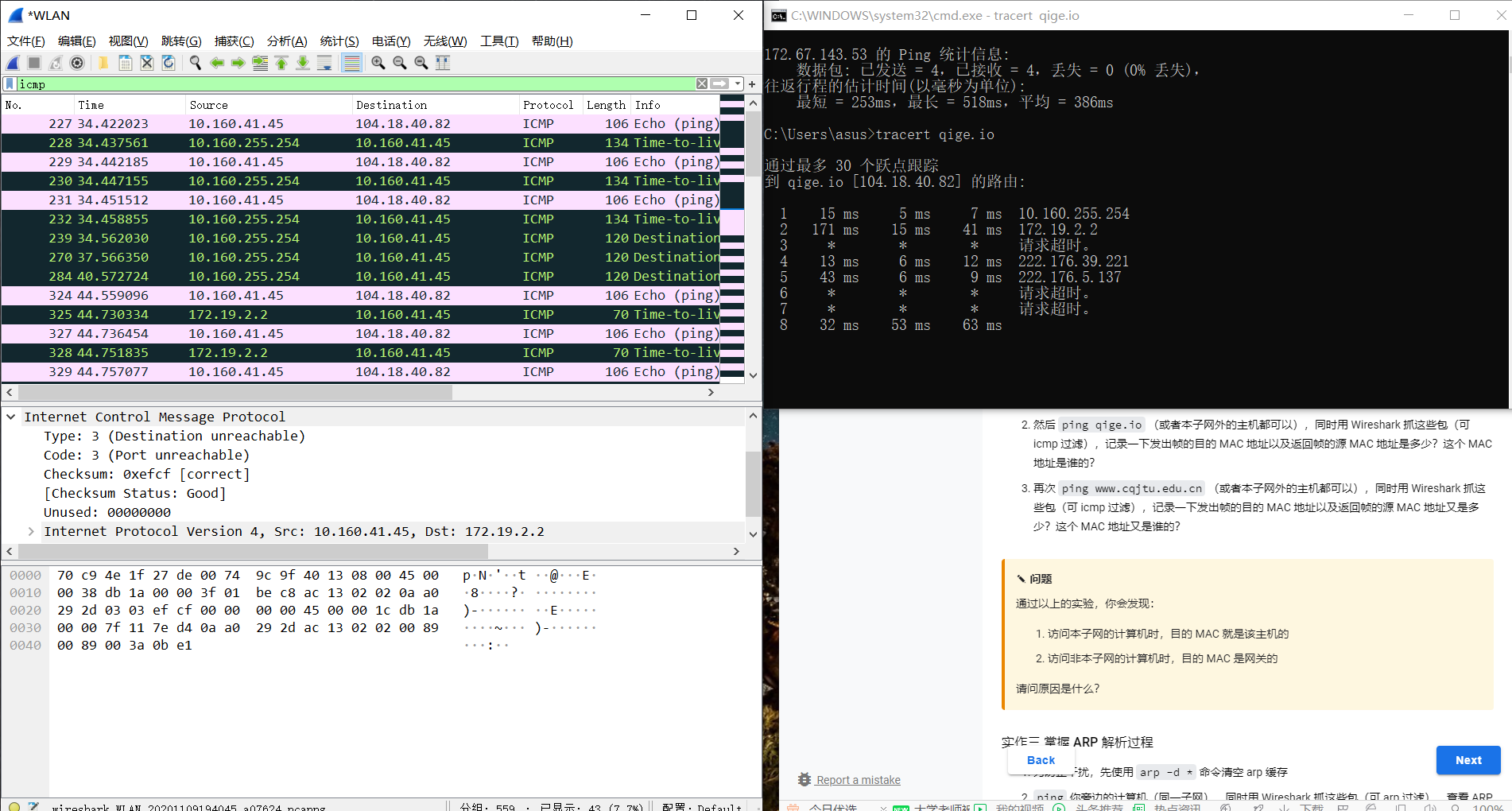

掌握 ARP 解析过程

为防止干扰,先使用 arp -d * 命令清空 arp 缓存

ping 你旁边的计算机(同一子网),同时用 Wireshark 抓这些包(可 arp 过滤),查看 ARP 请求的格式以及请求的内容,注意观察该请求的目的 MAC 地址是什么。再查看一下该请求的回应,注意观察该回应的源 MAC 和目的 MAC 地址是什么。

再次使用 arp -d * 命令清空 arp 缓存

然后 ping qige.io (或者本子网外的主机都可以),同时用 Wireshark 抓这些包(可 arp 过滤)。查看这次 ARP 请求的是什么,注意观察该请求是谁在回应。

通过以上的实验,你应该会发现,

ARP 请求都是使用广播方式发送的

如果访问的是本子网的 IP,那么 ARP 解析将直接得到该 IP 对应的 MAC;如果访问的非本子网的 IP, 那么 ARP 解析将得到网关的 MAC。请问为什么

答:ARP代理,访问非子网IP时是通过路由器访问的,路由器再把发出去,目标IP收到请求后,再通过路由器端口IP返回去,那么ARP解析将会得到网关的MAC。

网络层

实作一 熟悉 IP 包结构

1.使用 Wireshark 任意进行抓包(可用 ip 过滤),熟悉 IP 包的结构,如:版本、头部长度、总长度、TTL、协议类型等字段。

问题

为提高效率,我们应该让 IP 的头部尽可能的精简。但在如此珍贵的 IP 头部你会发现既有头部长度字段,也有总长度字段。请问为什么?

答:便于传输时的识别IP总长度,节省时间,当长度超过1500B时就会被返回链路层进行分段。

- IP 包的分段与重组

根据规定,一个 IP 包最大可以有 64K 字节。但由于 Ethernet 帧的限制,当 IP 包的数据超过 1500 字节时就会被发送方的数据链路层分段,然后在接收方的网络层重组。

缺省的,ping 命令只会向对方发送 32 个字节的数据。我们可以使用 ping 202.202.240.16 -l 2000 命令指定要发送的数据长度。此时使用 Wireshark 抓包(用 ip.addr == 202.202.240.16 进行过滤),了解 IP 包如何进行分段,如:分段标志、偏移量以及每个包的大小等

问题

分段与重组是一个耗费资源的操作,特别是当分段由传送路径上的节点即路由器来完成的时候,所以 IPv6 已经不允许分段了。那么 IPv6 中,如果路由器遇到了一个大数据包该怎么办?

答:转发至能支持该数据报的出链路上。

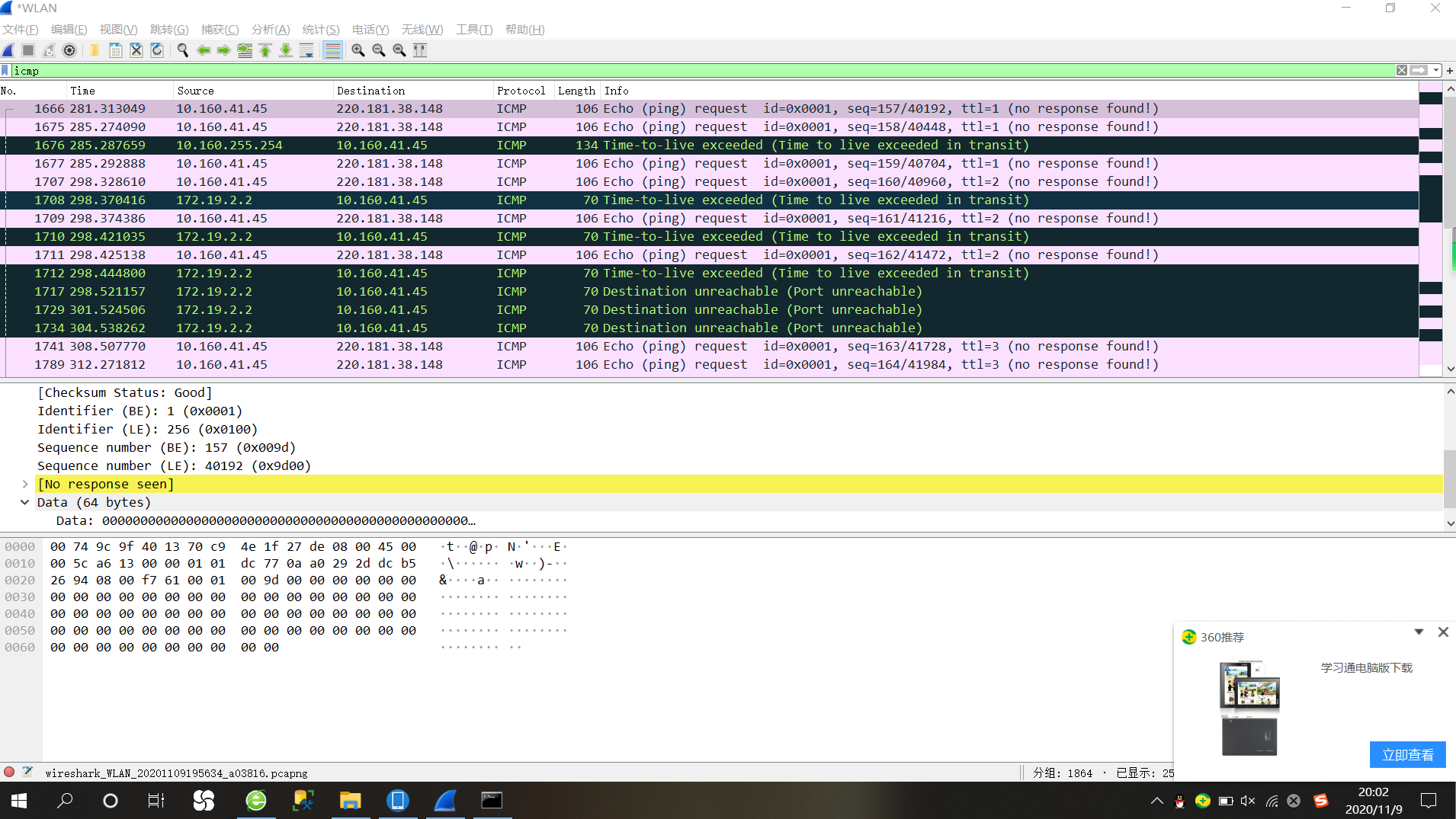

- 考察 TTL 事件

在 IP 包头中有一个 TTL 字段用来限定该包可以在 Internet上传输多少跳(hops),一般该值设置为 64、128等。

在验证性实验部分我们使用了 tracert 命令进行路由追踪。其原理是主动设置 IP 包的 TTL 值,从 1 开始逐渐增加,直至到达最终目的主机。

请使用 tracert www.baidu.com 命令进行追踪,此时使用 Wireshark 抓包(用 icmp 过滤),分析每个发送包的 TTL 是如何进行改变的,从而理解路由追踪原理。

问题

在 IPv4 中,TTL 虽然定义为生命期即 Time To Live,但现实中我们都以跳数/节点数进行设置。如果你收到一个包,其 TTL 的值为 50,那么可以推断这个包从源点到你之间有多少跳?

答:50跳

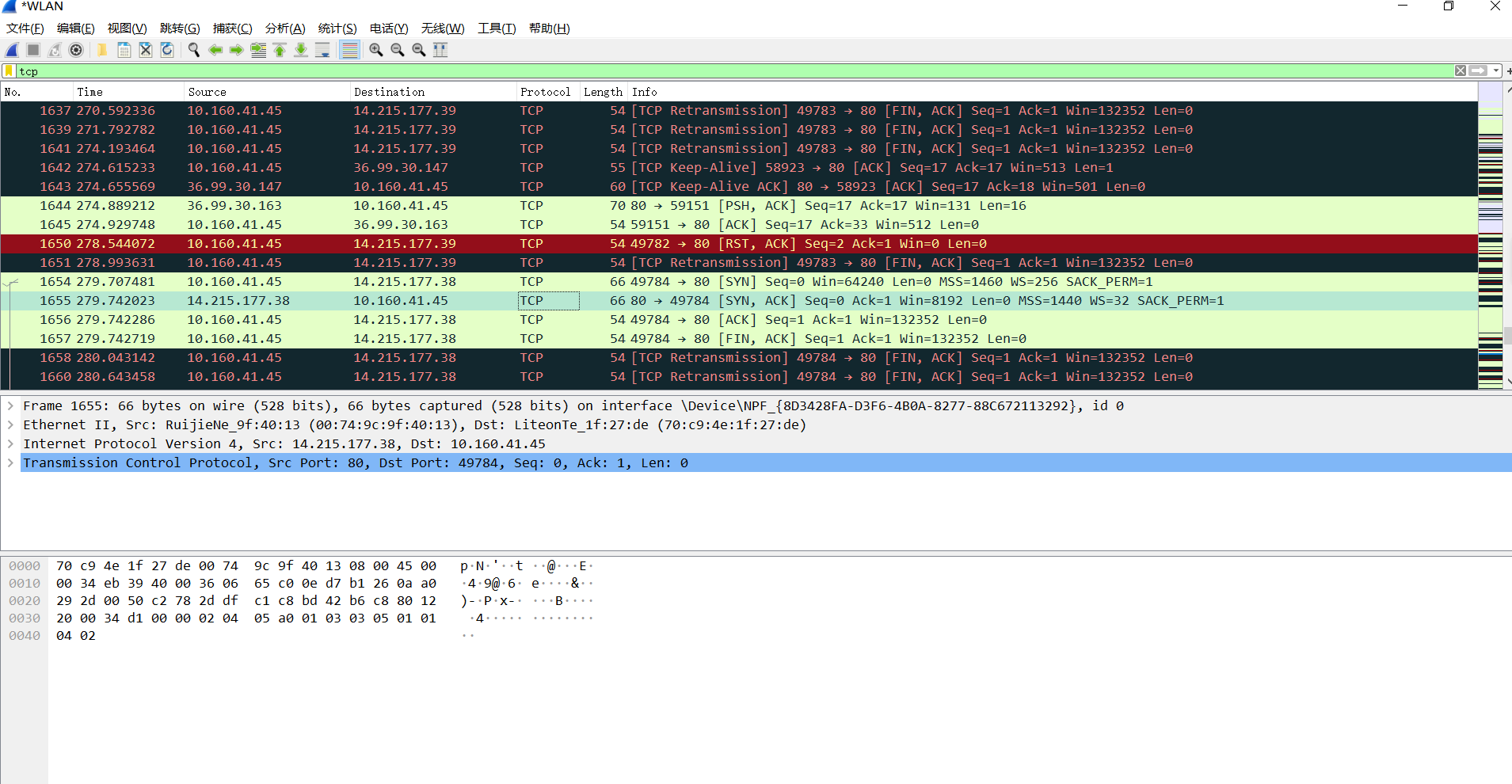

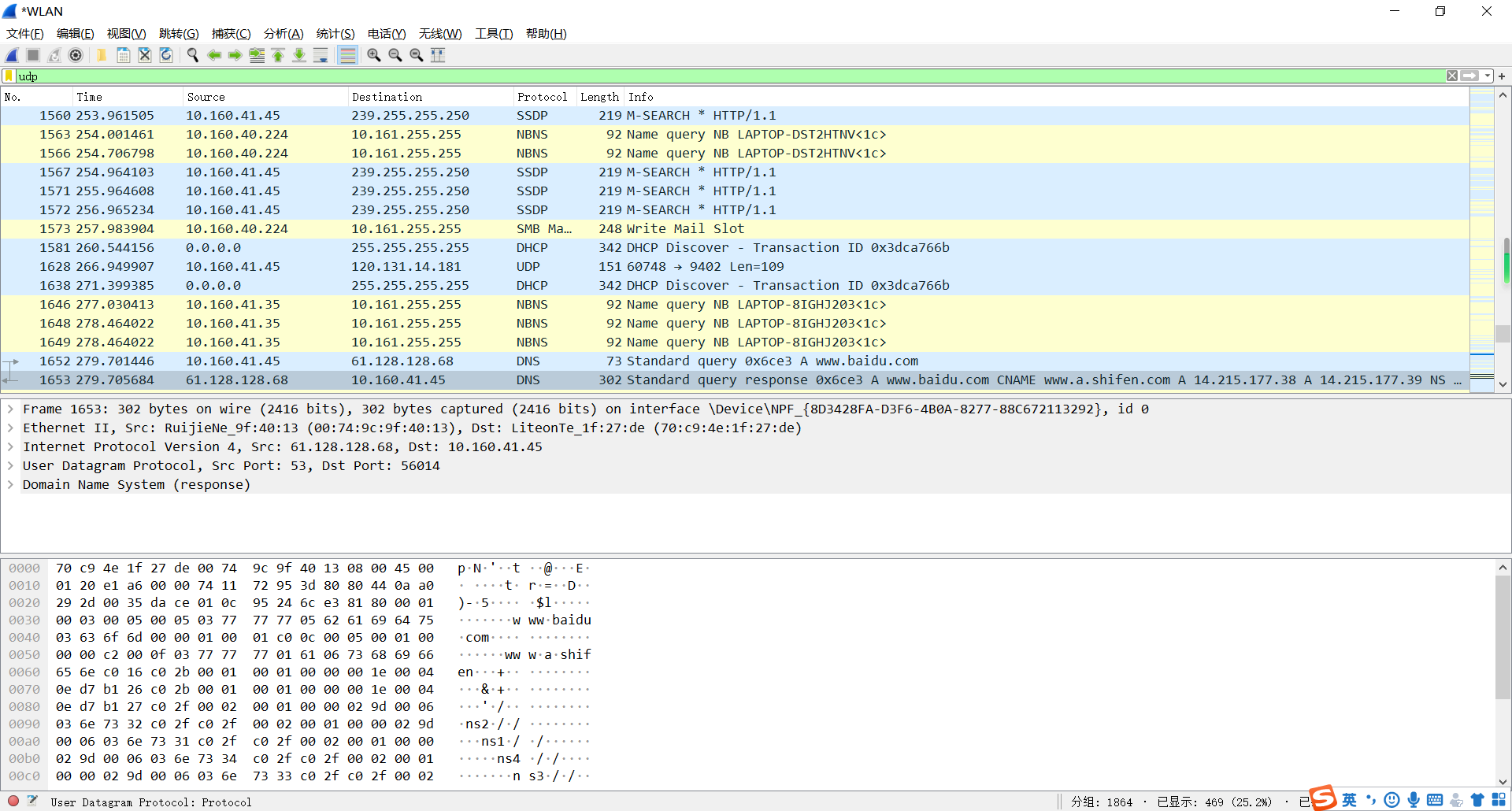

传输层

- 熟悉 TCP 和 UDP 段结构

用 Wireshark 任意抓包(可用 tcp 过滤),熟悉 TCP 段的结构,如:源端口、目的端口、序列号、确认号、各种标志位等字段。

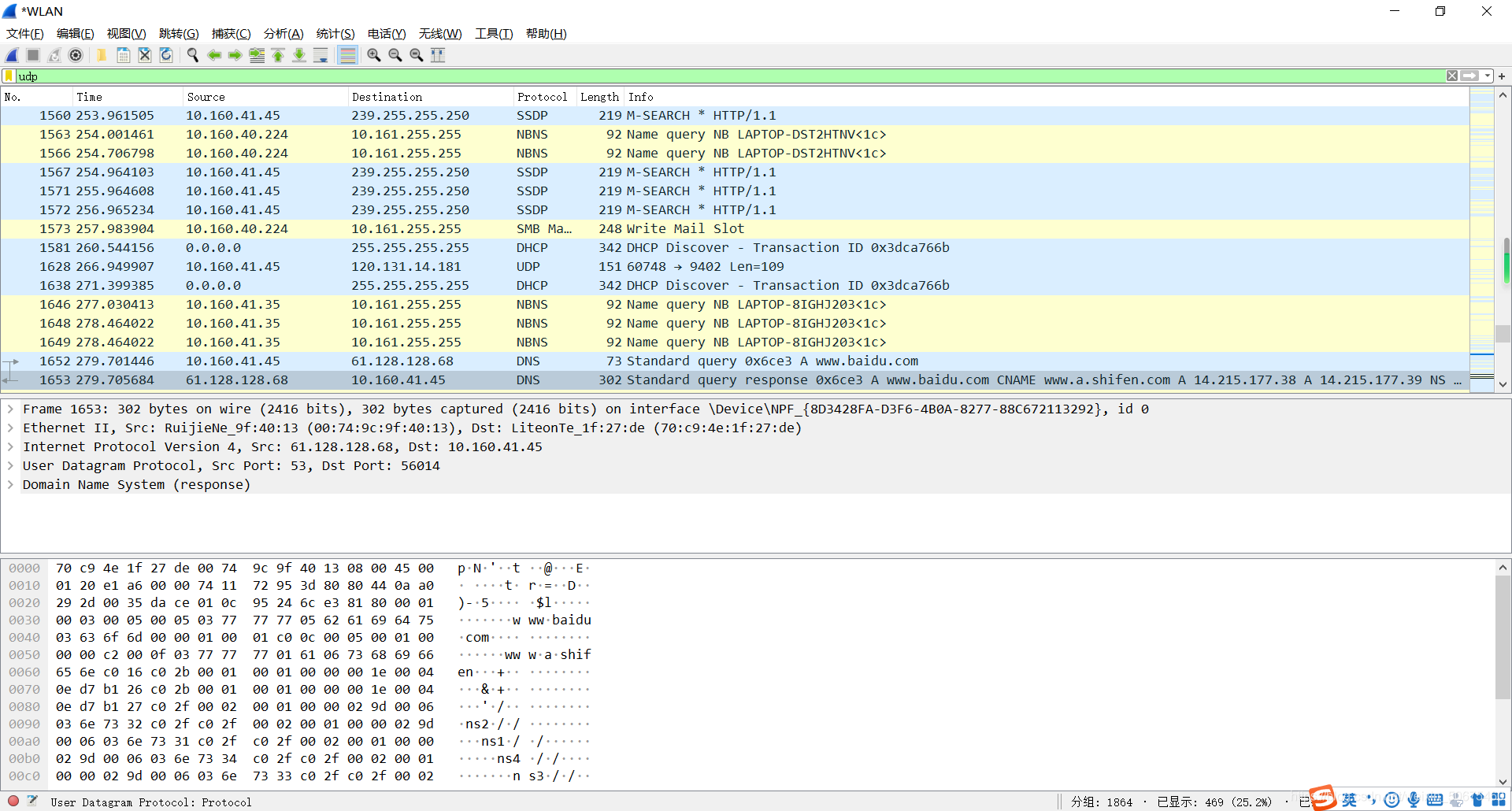

用 Wireshark 任意抓包(可用 udp 过滤),熟悉 UDP 段的结构,如:源端口、目的端口、长度等。

问题

由上大家可以看到 UDP 的头部比 TCP 简单得多,但两者都有源和目的端口号。请问源和目的端口号用来干什么?

答:在一台机器上,一个进程对应一个端口。端口的作用就是用来唯一标识这个进程。源端口标识发起通信的那个进程,目的端口标识接受通信的那个进程。有了端口号,接受到报文后才能够知道将报文发送到哪个进程。

- 分析 TCP 建立和释放连接

打开浏览器访问 qige.io 网站,用 Wireshark 抓包(可用 tcp 过滤后再使用加上 Follow TCP Stream),不要立即停止 Wireshark 捕获,待页面显示完毕后再多等一段时间使得能够捕获释放连接的包。

ps:可以看到我只有三次挥手,那是因为第二次和第三次合并了。如果对方也没有数据发给本端,那么对方也会发送FIN给本端,用于关闭从对方到本端的连接,这时候就可能出现ACK和FIN合在一起的情况。

三、Cisco Packet Tracer 实验

相关资料1

相关资料2

CPT软件的使用

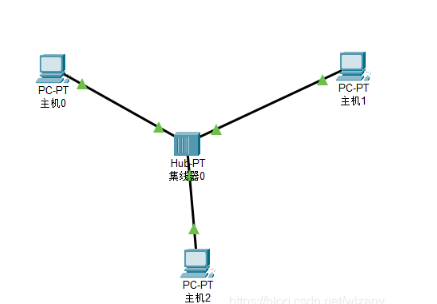

加入主机和集线器:

配置网络;

拖动发消息:

用交换机构建 LAN

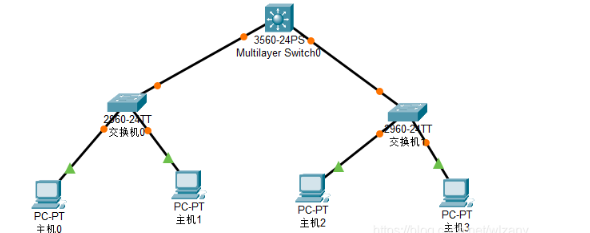

构建拓扑结构如下的局域网:

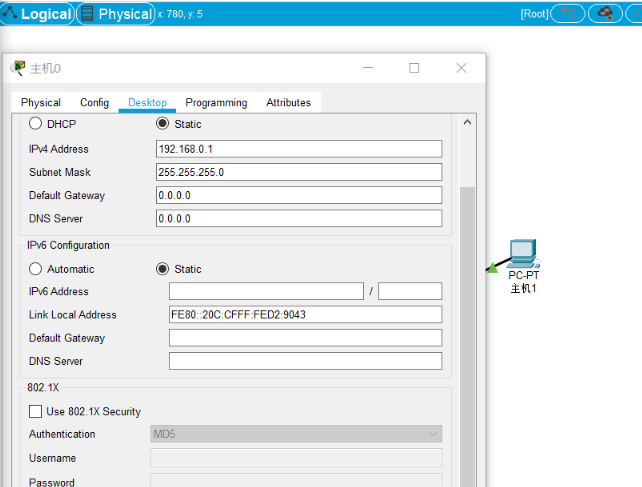

配置信息:

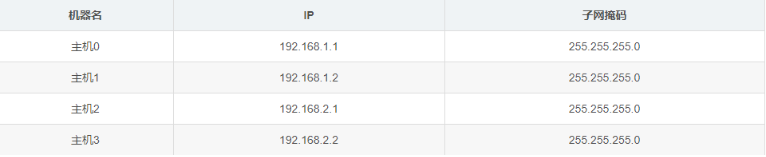

主机0 ping 主机1

可以看到ping通

再由主机1 ping 主机3

可以看到没有ping通;

同样的操作实验,得到

主机0可以ping通主机1,ping不同主机2、3

主机2可以ping通主机3,ping不同主机0、1

原因就是主机0,1是在一子网下,主机2,3是在另一个子网下。在同一子网下的主机可以相互ping同而在不同子网下的主机就无法ping通。

如果改子网掩码都为255.255.0.0,那么这些主机都会位于同一子网下,再次实验

依次操作,可以返现可以ping通了。证明上面的想法是对的。

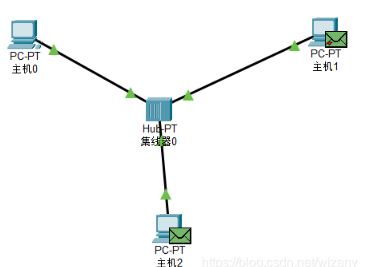

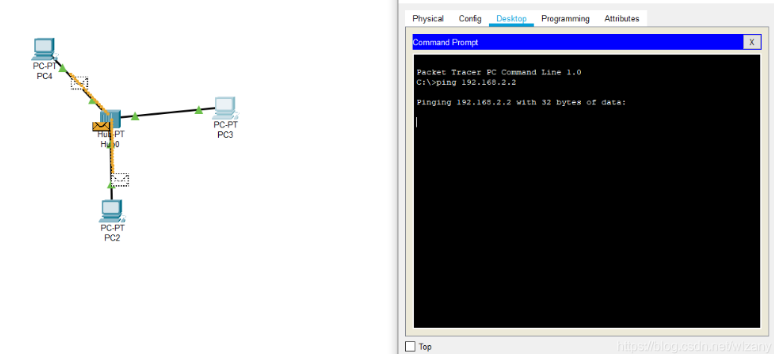

集线器 Hub 是工作在物理层的多接口设备,它与交换机的区别是什么?请在 CPT 软件中用 Hub 构建网络进行实际验证。

验证方式:通过simulation

如下,对三台主机分别配置网址和掩码和网关,分别在集线器连接和交换机连接尝试。得到,集线器在任何时候都会广播出去,而交换机则可以实现找到端口发送。在第一次交换机还没有构建地址表时和集线器一样都是采用广播方式。

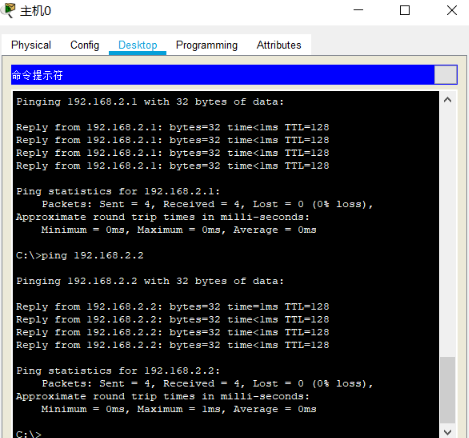

虚拟局域网VLAN

VLAN(Virtual Local Area Network)即虚拟局域网。通过划分 VLAN,我们可以把一个物理网络划分为多个逻辑网段即多个子网。

划分 VLAN 后可以杜绝网络广播风暴,增强网络的安全性,便于进行统一管理等

Cisco 2960 交换机是支持 VLAN 的交换机,共有 24 个 100M 和 2 个 1000M 以太网口。默认所有的接口

都在 VLAN 1 中,故此时连接上来的计算机都处于同一 VLAN,可以进行通信。

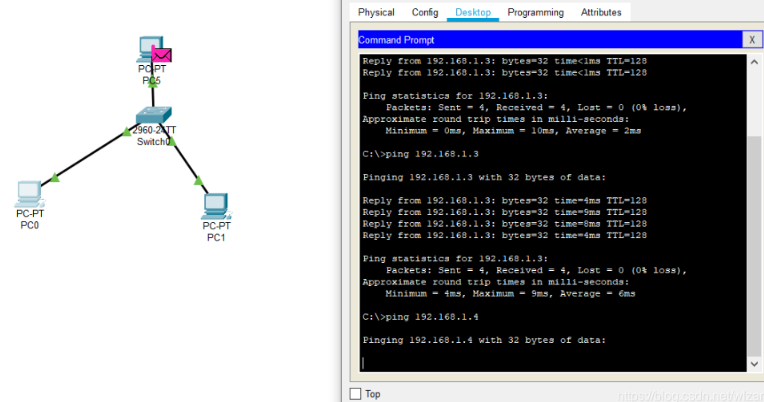

配置VLAN

Switch>en

Switch#conf t

Switch(config)#vlan 10 // 创建 id 为 10 的 VLAN(缺省的,交换机所有接口都属于VLAN 1,不能使用)

Switch(config-vlan)#name computer // 设置 VLAN 的别名

Switch(config-vlan)#exit

Switch(config)#int vlan 10 // 该 VLAN 为一个子网,设置其 IP,作为该子网网关

Switch(config-if)#ip address 192.168.0.1 255.255.255.0

Switch(config-if)#exit

Switch(config)#vlan 20 // 创建 id 为 20 的 VLAN

Switch(config-vlan)#name communication //设置别名

Switch(config-vlan)#exit

Switch(config)#int vlan 20

Switch(config-if)#ip addr 192.168.1.1 255.255.255.0

Switch(config-if)#exit

Switch(config)#vlan 30 // 创建 id 为 20 的 VLAN

Switch(config-vlan)#name electronic // 设置别名

Switch(config-vlan)#exit

Switch(config)#int vlan 30

Switch(config-if)#ip add 192.168.2.1 255.255.255.0

Switch(config-if)#exit

Switch(config)#int range f0/1-8 // 成组配置接口(1-8)

Switch(config-if-range)#switchport mode access // 设置为存取模式

Switch(config-if-range)#switchport access vlan 10 // 划归到 VLAN 10 中

Switch(config-if-range)#exit

Switch(config)#int range f0/9-16

Switch(config-if-range)#switchport mode access

Switch(config-if-range)#switchport access vlan 20

Switch(config-if-range)#exit

Switch(config)#int range f0/17-24

Switch(config-if-range)#switchport mode access

Switch(config-if-range)#switchport access vlan 30

Switch(config-if-range)#^Z

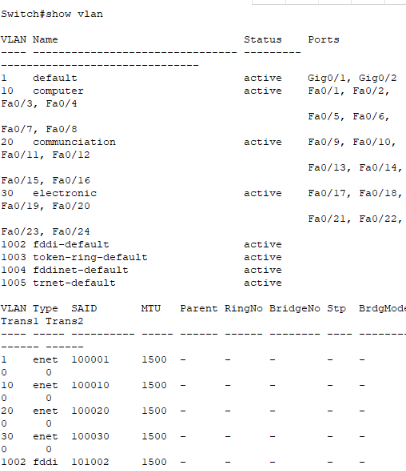

Switch#show vlan // 查看 VLAN 的划分情况

查看配好的VLAN

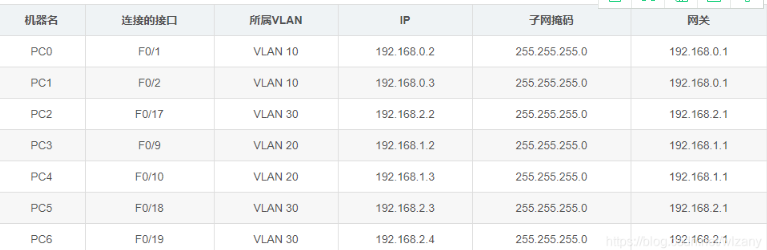

网络配置如下

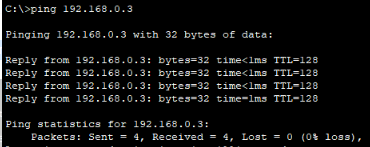

网络测试,ping同一VLAN下可以ping通

ping不同VLAN下ping不通

分析一下当前为何不同 VLAN 中的 PC 不能通信?网关在此起什么作用?我们的网关又在何处?如何发起广播测试?

答:

1、VLAN具有分割网络的作用,因此不能通信

2、VLAN只是链路层协议,划分广播域,而不需要考虑IP;网关是用来进行协议转换的。不同的网段之间需要通信一定需要网关。

3、若是要发起广播测试,那么就要引入三层设备

最后

以上就是心灵美音响最近收集整理的关于计算机网络一、验证性实验二、Wireshark 实验三、Cisco Packet Tracer 实验的全部内容,更多相关计算机网络一、验证性实验二、Wireshark内容请搜索靠谱客的其他文章。

发表评论 取消回复