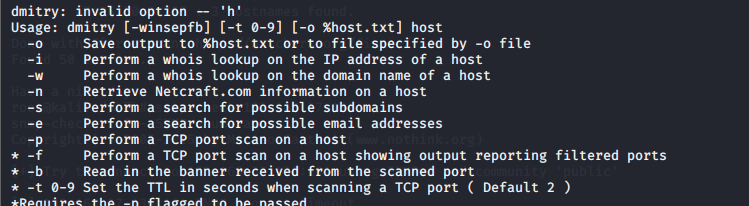

域名查询工具DMitry:查询ip或域名whois信息

-o输出到指定文件中

-i whois查询,后跟IPv4地址

-w whois查询,后跟字符串形式的主机名

-n 获取相关主机的netcraft.com信息,包括主机操作系统、web服务上线和运行时间信息。

-s 可能的子域名

-e 针对目标主机执行Email地址查询

-p TCP端口扫描

-f 让TCP扫描器输出过滤的端口信息

-b 让TCP扫描器输出端口banner

-t 设置端口扫描的TTL,默认是2秒

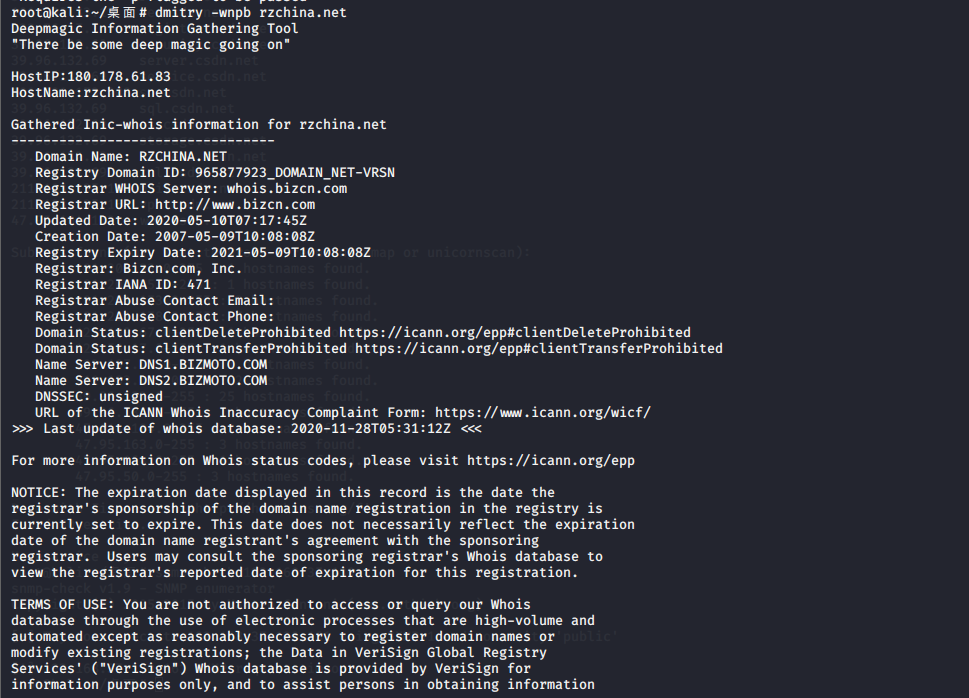

实战:dmitry -wnpb rzchina.net

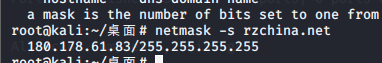

dmitry不能判断出这个网络范围,因为一般的路由器和防火墙等并不支持IP地址范围的方式,所以工作中经常要把IP地址转换成子网掩码格式、CIDR格式和思科反向子网掩码等。在Linux中,netmask可以在各个格式件转化,使用netmask工具将域名rzchina.net转换成标准的子网掩码格式:netmask -s rzchina.net输出域名的ip地址和子网掩码

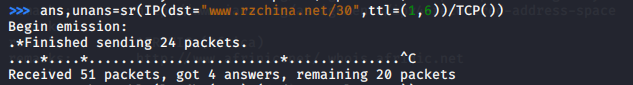

跟踪域名工具Scapy:一款强大的交互式数据包处理工具、数据包生成器,网络扫描器,网络发现工具和嗅探工具。它提供多种类别的交互式生成数据包或数据包集合、对数据包进行操作、发送数据包、包嗅探、应答和反馈匹配等功能。

使用sr()函数实现发送和接收数据包

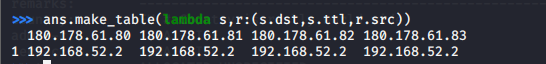

ans,unans=sr(IP(dst="www.rzchina.net/30",ttl=(1,6))/TCP())

以表的形式查看数据包发送情况

ans.make_table(lambda(s,r):(s.dst,s.ttl,r.src))

使用scapy查看TCP路由跟踪信息

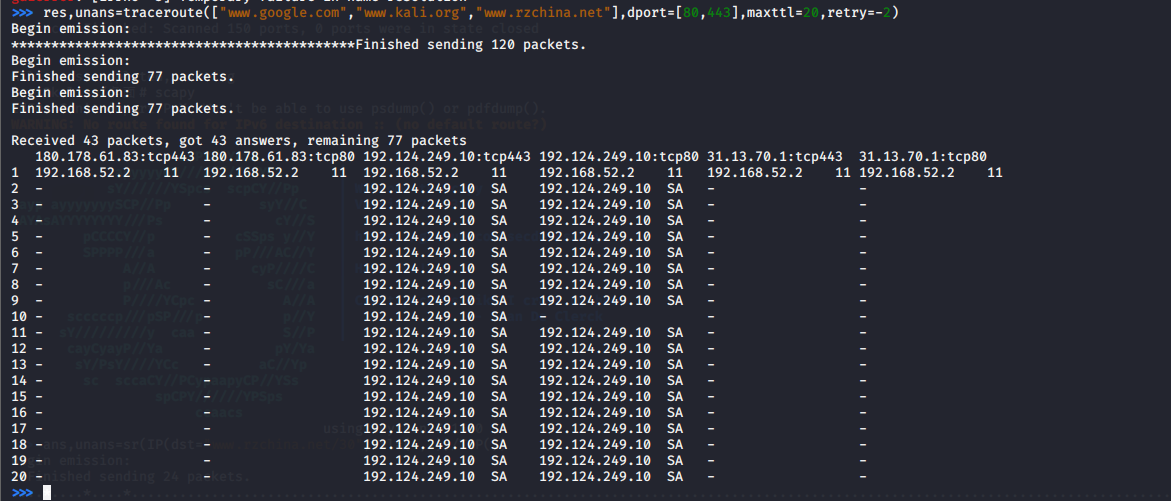

res,unans=traceroute(["www.google.com","www.kali.org","www.rzchina.net"],dport=[80,443],maxttl=20,retry=-2)

RA表示路由区(即当前系统中移动台当前的位置),SA表示服务区,RA(Routing Area)的标识符是RAI,RA是包含在LA内的,服务区是指移动台可获得服务的区域

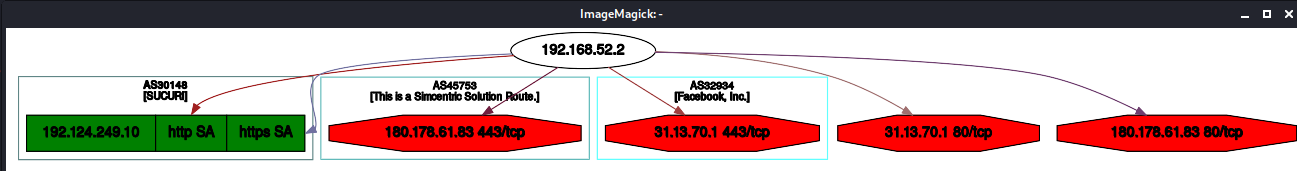

使用res.graph()函数以图的形式显示路由跟踪结果

若想保存该图:res.graph(target=">tmp/graph.svg")

exit()推出scapy程序

参考书籍:Kali Linux渗透测试技术详解

最后

以上就是淡定洋葱最近收集整理的关于kali学习-测试网络范围的全部内容,更多相关kali学习-测试网络范围内容请搜索靠谱客的其他文章。

发表评论 取消回复