limit-req

简介

限制请求速度的插件,使用的是漏桶算法。

属性

| 名称 | 类型 | 必选项 | 默认值 | 有效值 | 描述 |

|---|---|---|---|---|---|

| rate | integer | 必须 | rate > 0 | 指定的请求速率(以秒为单位),请求速率超过 rate 但没有超过 (rate + burst)的请求会被加上延时。 | |

| burst | integer | 必须 | burst >= 0 | t请求速率超过 (rate + burst)的请求会被直接拒绝。 | |

| key | string | 必须 | [“remote_addr”, “server_addr”, “http_x_real_ip”, “http_x_forwarded_for”, “consumer_name”] | 用来做请求计数的依据,当前接受的 key 有:“remote_addr”(客户端IP地址), “server_addr”(服务端 IP 地址), 请求头中的"X-Forwarded-For" 或 “X-Real-IP”,“consumer_name”(consumer 的 username)。 | |

| rejected_code | integer | 可选 | 503 | [200,…,599] | 当请求超过阈值被拒绝时,返回的 HTTP 状态码。 |

| rejected_msg | string | 可选 | 非空 | 当请求超过阈值被拒绝时,返回的响应体。 | |

| nodelay | boolean | 可选 | false | 如果 nodelay 为 true, 请求速率超过 rate 但没有超过 (rate + burst)的请求不会加上延迟, 如果是 false,则会加上延迟。 | |

| allow_degradation | boolean | 可选 | false | 当限速插件功能临时不可用时是否允许请求继续。当值设置为 true 时则自动允许请求继续,默认值是 false。 |

示例

如何在route或service上使用

这里以route为例(service的使用是同样的方法),在指定的 route 上启用 limit-req 插件,并设置 key_type 为 var。

curl http://127.0.0.1:9080/apisix/admin/routes/1 -H 'X-API-KEY: edd1c9f034335f136f87ad84b625c8f1' -X PUT -d '

{

"methods": ["GET"],

"uri": "/index.html",

"plugins": {

"limit-req": {

"rate": 1,

"burst": 2,

"rejected_code": 503,

"key_type": "var",

"key": "remote_addr"

}

},

"upstream": {

"type": "roundrobin",

"nodes": {

"39.97.63.215:80": 1

}

}

}'

这里以route为例(service的使用是同样的方法),在指定的 route 上启用 limit-req 插件,并设置 key_type 为 var_combination。

curl http://127.0.0.1:9080/apisix/admin/routes/1 -H 'X-API-KEY: edd1c9f034335f136f87ad84b625c8f1' -X PUT -d '

{

"methods": ["GET"],

"uri": "/index.html",

"plugins": {

"limit-req": {

"rate": 1,

"burst": 2,

"rejected_code": 503,

"key_type": "var_combination",

"key": "$consumer_name $remote_addr"

}

},

"upstream": {

"type": "roundrobin",

"nodes": {

"39.97.63.215:80": 1

}

}

}'

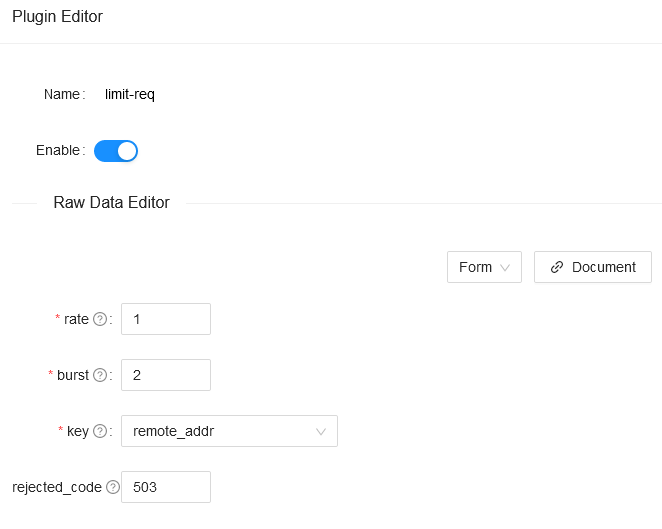

你也可以通过 web 界面来完成上面的操作,先增加一个 route,然后在插件页面中添加 limit-req 插件:

测试插件

上述配置限制了每秒请求速率为 1,大于 1 小于 3 的会被加上延时,速率超过 3 就会被拒绝:

curl -i http://127.0.0.1:9080/index.html

当你超过,就会收到包含 503 返回码的响应头:

HTTP/1.1 503 Service Temporarily Unavailable

Content-Type: text/html

Content-Length: 194

Connection: keep-alive

Server: APISIX web server

<html>

<head><title>503 Service Temporarily Unavailable</title></head>

<body>

<center><h1>503 Service Temporarily Unavailable</h1></center>

<hr><center>openresty</center>

</body>

</html>

同时,如果你设置了属性 rejected_msg 的值为 "Requests are too frequent, please try again later." ,当你超过,就会收到如下的响应体:

HTTP/1.1 503 Service Temporarily Unavailable

Content-Type: text/html

Content-Length: 194

Connection: keep-alive

Server: APISIX web server

{"error_msg":"Requests are too frequent, please try again later."}

这就表示 limit req 插件生效了。

如何在consumer上使用

consumer上开启limit-req插件,需要与授权插件一起配合使用,这里以key-auth授权插件为例。

1、将limit-req插件绑定到consumer上

curl http://127.0.0.1:9080/apisix/admin/consumers -H 'X-API-KEY: edd1c9f034335f136f87ad84b625c8f1' -X PUT -d '

{

"username": "consumer_jack",

"plugins": {

"key-auth": {

"key": "auth-jack"

},

"limit-req": {

"rate": 1,

"burst": 1,

"rejected_code": 403,

"key": "consumer_name"

}

}

}'

2、创建route并开启key-auth插件

curl http://127.0.0.1:9080/apisix/admin/routes/1 -H 'X-API-KEY: edd1c9f034335f136f87ad84b625c8f1' -X PUT -d '

{

"methods": ["GET"],

"uri": "/index.html",

"plugins": {

"key-auth": {

"key": "auth-jack"

}

},

"upstream": {

"type": "roundrobin",

"nodes": {

"127.0.0.1:1980": 1

}

}

}'

测试插件

未超过rate + burst 的值

curl -i http://127.0.0.1:9080/index.html -H 'apikey: auth-jack'

HTTP/1.1 200 OK

......

当超过rate + burst 的值

curl -i http://127.0.0.1:9080/index.html -H 'apikey: auth-jack'

HTTP/1.1 403 Forbidden

.....

<html>

<head><title>403 Forbidden</title></head>

<body>

<center><h1>403 Forbidden</h1></center>

<hr><center>openresty</center>

</body>

</html>

说明绑在consumer上的 limit-req插件生效了

移除插件

当你想去掉 limit req 插件的时候,很简单,在插件的配置中把对应的 json 配置删除即可,无须重启服务,即刻生效:

curl http://127.0.0.1:9080/apisix/admin/routes/1 -H 'X-API-KEY: edd1c9f034335f136f87ad84b625c8f1' -X PUT -d '

{

"methods": ["GET"],

"uri": "/index.html",

"upstream": {

"type": "roundrobin",

"nodes": {

"39.97.63.215:80": 1

}

}

}'

移除consumer上的 limit-req 插件

curl http://127.0.0.1:9080/apisix/admin/consumers -H 'X-API-KEY: edd1c9f034335f136f87ad84b625c8f1' -X PUT -d '

{

"username": "consumer_jack",

"plugins": {

"key-auth": {

"key": "auth-jack"

}

}

}'

现在就已经移除了 limit req 插件了。其他插件的开启和移除也是同样的方法。

limit-conn

限制并发请求(或并发连接)插件。

属性

| 名称 | 类型 | 必选项 | 默认值 | 有效值 | 描述 |

|---|---|---|---|---|---|

| conn | integer | required | conn > 0 | 允许的最大并发请求数。超过 conn 的限制、但是低于 conn + burst 的请求,将被延迟处理。 | |

| burst | integer | required | burst >= 0 | 允许被延迟处理的并发请求数。 | |

| default_conn_delay | number | required | default_conn_delay > 0 | 默认的典型连接(或请求)的处理延迟时间。 | |

| only_use_default_delay | boolean | optional | false | [true,false] | 延迟时间的严格模式。 如果设置为true的话,将会严格按照设置的时间来进行延迟 |

| key_type | string | 可选 | “var” | [“var”, “var_combination”] | key 的类型 |

| key | string | 必须 | 用来做请求计数的依据。如果 key_type 为 “var”,那么 key 会被当作变量名称,如 “remote_addr” 和 “consumer_name”。如果 key_type 为 “var_combination”,那么 key 会当作变量组合,如 "$remote_addr

c

o

n

s

u

m

e

r

n

a

m

e

"

。

如

果

k

e

y

的

值

为

空

,

consumer_name"。如果 key 的值为空,

consumername"。如果key的值为空,remote_addr 会被作为默认 key。 | ||

| rejected_code | string | optional | 503 | [200,…,599] | 当请求超过 conn + burst 这个阈值时,返回的 HTTP 状态码 |

| rejected_msg | string | 可选 | 非空 | 当请求超过 conn + burst 这个阈值时,返回的响应体。 | |

| allow_degradation | boolean | 可选 | false | 当插件功能临时不可用时是否允许请求继续。当值设置为 true 时则自动允许请求继续,默认值是 false。 |

如何启用

下面是一个示例,在指定的 route 上开启了 limit-conn 插件,并设置 key_type 为 var:

curl http://127.0.0.1:9080/apisix/admin/routes/1 -H 'X-API-KEY: edd1c9f034335f136f87ad84b625c8f1' -X PUT -d '

{

"methods": ["GET"],

"uri": "/index.html",

"id": 1,

"plugins": {

"limit-conn": {

"conn": 1,

"burst": 0,

"default_conn_delay": 0.1,

"rejected_code": 503,

"key_type": "var",

"key": "remote_addr"

}

},

"upstream": {

"type": "roundrobin",

"nodes": {

"39.97.63.215:80": 1

}

}

}'

下面是一个示例,在指定的 route 上开启了 limit-conn 插件,并设置 key_type 为 var_combination:

curl http://127.0.0.1:9080/apisix/admin/routes/1 -H 'X-API-KEY: edd1c9f034335f136f87ad84b625c8f1' -X PUT -d '

{

"methods": ["GET"],

"uri": "/index.html",

"id": 1,

"plugins": {

"limit-conn": {

"conn": 1,

"burst": 0,

"default_conn_delay": 0.1,

"rejected_code": 503,

"key_type": "var_combination",

"key": "$consumer_name $remote_addr"

}

},

"upstream": {

"type": "roundrobin",

"nodes": {

"39.97.63.215:80": 1

}

}

}'

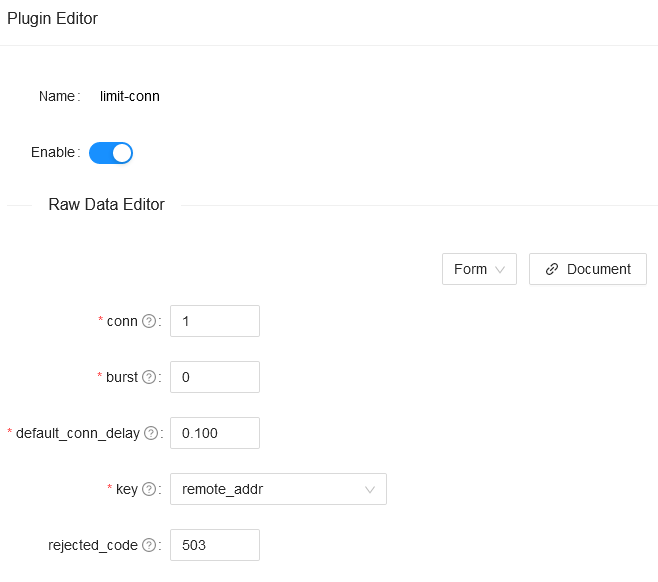

你也可以通过 web 界面来完成上面的操作,先增加一个 route,然后在插件页面中添加 limit-conn 插件:

test plugin

上面启用的插件的参数表示只允许一个并发请求。 当收到多个并发请求时,将直接返回 503 拒绝请求。

curl -i http://127.0.0.1:9080/index.html?sleep=20 &

curl -i http://127.0.0.1:9080/index.html?sleep=20

<html>

<head><title>503 Service Temporarily Unavailable</title></head>

<body>

<center><h1>503 Service Temporarily Unavailable</h1></center>

<hr><center>openresty</center>

</body>

</html>

这就表示 limit-conn 插件生效了。

移除插件

当你想去掉 limit-conn 插件的时候,很简单,在插件的配置中把对应的 json 配置删除即可,无须重启服务,即刻生效:

curl http://127.0.0.1:9080/apisix/admin/routes/1 -H 'X-API-KEY: edd1c9f034335f136f87ad84b625c8f1' -X PUT -d '

{

"methods": ["GET"],

"uri": "/index.html",

"upstream": {

"type": "roundrobin",

"nodes": {

"39.97.63.215:80": 1

}

}

}'

现在就已经移除了 limit-conn 插件了。其他插件的开启和移除也是同样的方法。

limit-count

简介

和 GitHub API 的限速类似, 在指定的时间范围内,限制总的请求个数。并且在 HTTP 响应头中返回剩余可以请求的个数。

参数

| 名称 | 类型 | 必选项 | 默认值 | 有效值 | 描述 |

|---|---|---|---|---|---|

| count | integer | 必须 | count > 0 | 指定时间窗口内的请求数量阈值 | |

| time_window | integer | 必须 | time_window > 0 | 时间窗口的大小(以秒为单位),超过这个时间就会重置 | |

| key_type | string | 可选 | “var” | [“var”, “var_combination”] | key 的类型 |

| key | string | 可选 | “remote_addr” | 用来做请求计数的依据。如果 key_type 为 “var”,那么 key 会被当作变量名称。如果 key_type 为 “var_combination”,那么 key 会当作变量组。比如如果设置 "$remote_addr

c

o

n

s

u

m

e

r

n

a

m

e

"

作

为

k

e

y

s

,

那

么

插

件

会

同

时

受

r

e

m

o

t

e

a

d

d

r

和

c

o

n

s

u

m

e

r

n

a

m

e

两

个

k

e

y

的

约

束

。

如

果

k

e

y

的

值

为

空

,

consumer_name" 作为 keys,那么插件会同时受 remote_addr 和 consumer_name 两个 key 的约束。如果 key 的值为空,

consumername"作为keys,那么插件会同时受remoteaddr和consumername两个key的约束。如果key的值为空,remote_addr 会被作为默认 key。 | |

| rejected_code | integer | 可选 | 503 | [200,…,599] | 当请求超过阈值被拒绝时,返回的 HTTP 状态码 |

| rejected_msg | string | 可选 | 非空 | 当请求超过阈值被拒绝时,返回的响应体。 | |

| policy | string | 可选 | “local” | [“local”, “redis”, “redis-cluster”] | 用于检索和增加限制的速率限制策略。可选的值有:local(计数器被以内存方式保存在节点本地,默认选项) 和 redis(计数器保存在 Redis 服务节点上,从而可以跨节点共享结果,通常用它来完成全局限速);以及redis-cluster,跟 redis 功能一样,只是使用 redis 集群方式。 |

| allow_degradation | boolean | 可选 | false | 当限流插件功能临时不可用时(例如,Redis 超时)是否允许请求继续。当值设置为 true 时则自动允许请求继续,默认值是 false。 | |

| show_limit_quota_header | boolean | 可选 | true | 是否在响应头中显示 X-RateLimit-Limit 和 X-RateLimit-Remaining (限制的总请求数和剩余还可以发送的请求数),默认值是 true。 | |

| redis_host | string | redis 必须 | 当使用 redis 限速策略时,该属性是 Redis 服务节点的地址。 | ||

| redis_port | integer | 可选 | 6379 | [1,…] | 当使用 redis 限速策略时,该属性是 Redis 服务节点的端口 |

| redis_password | string | 可选 | 当使用 redis 或者 redis-cluster 限速策略时,该属性是 Redis 服务节点的密码。 | ||

| redis_database | integer | 可选 | 0 | redis_database >= 0 | 当使用 redis 限速策略时,该属性是 Redis 服务节点中使用的 database,并且只针对非 Redis 集群模式(单实例模式或者提供单入口的 Redis 公有云服务)生效。 |

| redis_timeout | integer | 可选 | 1000 | [1,…] | 当使用 redis 或者 redis-cluster 限速策略时,该属性是 Redis 服务节点以毫秒为单位的超时时间 |

| redis_cluster_nodes | array | 当 policy 为 redis-cluster 时必填 | 当使用 redis-cluster 限速策略时,该属性是 Redis 集群服务节点的地址列表(至少需要两个地址)。 | ||

| redis_cluster_name | string | 当 policy 为 redis-cluster 时必填 | 当使用 redis-cluster 限速策略时,该属性是 Redis 集群服务节点的名称。 |

如何使用

开启插件

下面是一个示例,在指定的 route 上开启了 limit count 插件,并设置 key_type 为 var:

curl -i http://127.0.0.1:9080/apisix/admin/routes/1 -H 'X-API-KEY: edd1c9f034335f136f87ad84b625c8f1' -X PUT -d '

{

"uri": "/index.html",

"plugins": {

"limit-count": {

"count": 2,

"time_window": 60,

"rejected_code": 503,

"key_type": "var",

"key": "remote_addr"

}

},

"upstream": {

"type": "roundrobin",

"nodes": {

"39.97.63.215:80": 1

}

}

}'

下面是一个示例,在指定的 route 上开启了 limit count 插件,并设置 key_type 为 var_combination:

curl -i http://127.0.0.1:9080/apisix/admin/routes/1 -H 'X-API-KEY: edd1c9f034335f136f87ad84b625c8f1' -X PUT -d '

{

"uri": "/index.html",

"plugins": {

"limit-count": {

"count": 2,

"time_window": 60,

"rejected_code": 503,

"key_type": "var_combination",

"key": "$consumer_name $remote_addr"

}

},

"upstream": {

"type": "roundrobin",

"nodes": {

"127.0.0.1:9001": 1

}

}

}'

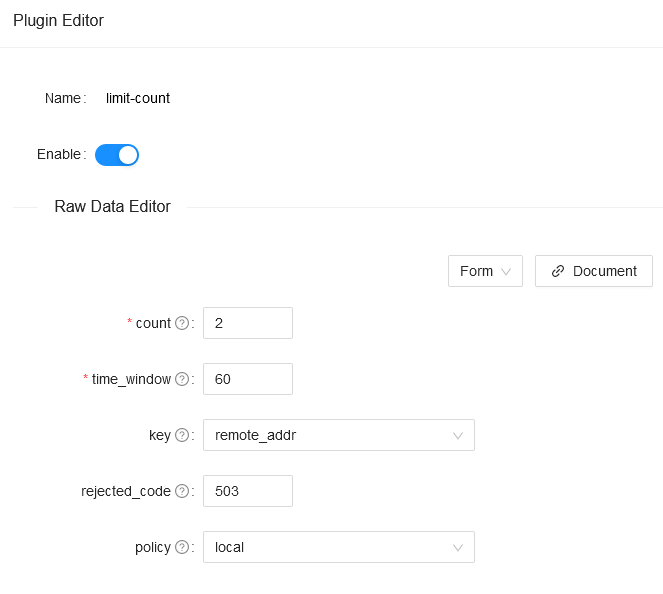

你也可以通过 web 界面来完成上面的操作,先增加一个 route,然后在插件页面中添加 limit-count 插件:

如果你需要一个集群级别的流量控制,我们可以借助 redis server 来完成。不同的 APISIX 节点之间将共享流量限速结果,实现集群流量限速。

如果启用单 redis 策略,请看下面例子:

curl -i http://127.0.0.1:9080/apisix/admin/routes/1 -H 'X-API-KEY: edd1c9f034335f136f87ad84b625c8f1' -X PUT -d '

{

"uri": "/index.html",

"plugins": {

"limit-count": {

"count": 2,

"time_window": 60,

"rejected_code": 503,

"key": "remote_addr",

"policy": "redis",

"redis_host": "127.0.0.1",

"redis_port": 6379,

"redis_password": "password",

"redis_database": 1,

"redis_timeout": 1001

}

},

"upstream": {

"type": "roundrobin",

"nodes": {

"39.97.63.215:80": 1

}

}

}'

如果使用 redis-cluster 策略:

curl -i http://127.0.0.1:9080/apisix/admin/routes/1 -H 'X-API-KEY: edd1c9f034335f136f87ad84b625c8f1' -X PUT -d '

{

"uri": "/index.html",

"plugins": {

"limit-count": {

"count": 2,

"time_window": 60,

"rejected_code": 503,

"key": "remote_addr",

"policy": "redis-cluster",

"redis_cluster_nodes": [

"127.0.0.1:5000",

"127.0.0.1:5001"

],

"redis_password": "password",

"redis_cluster_name": "redis-cluster-1"

}

},

"upstream": {

"type": "roundrobin",

"nodes": {

"39.97.63.215:80": 1

}

}

}'

测试插件

上述配置限制了 60 秒内只能访问 2 次,前两次访问都会正常访问:

curl -i http://127.0.0.1:9080/index.html

响应头里面包含了 X-RateLimit-Limit 和 X-RateLimit-Remaining,他们的含义分别是限制的总请求数和剩余还可以发送的请求数:

HTTP/1.1 200 OK

Content-Type: text/html

Content-Length: 13175

Connection: keep-alive

X-RateLimit-Limit: 2

X-RateLimit-Remaining: 0

Server: APISIX web server

当你第三次访问的时候,就会收到包含 503 返回码的响应头:

HTTP/1.1 503 Service Temporarily Unavailable

Content-Type: text/html

Content-Length: 194

Connection: keep-alive

Server: APISIX web server

<html>

<head><title>503 Service Temporarily Unavailable</title></head>

<body>

<center><h1>503 Service Temporarily Unavailable</h1></center>

<hr><center>openresty</center>

</body>

</html>

同时,如果你设置了属性 rejected_msg 的值为 "Requests are too frequent, please try again later." ,当你第三次访问的时候,就会收到如下的响应体:

HTTP/1.1 503 Service Temporarily Unavailable

Content-Type: text/html

Content-Length: 194

Connection: keep-alive

Server: APISIX web server

{"error_msg":"Requests are too frequent, please try again later."}

这就表示 limit count 插件生效了。

移除插件

当你想去掉 limit count 插件的时候,很简单,在插件的配置中把对应的 json 配置删除即可,无须重启服务,即刻生效:

curl http://127.0.0.1:9080/apisix/admin/routes/1 -H 'X-API-KEY: edd1c9f034335f136f87ad84b625c8f1' -X PUT -d '

{

"methods": ["GET"],

"uri": "/index.html",

"upstream": {

"type": "roundrobin",

"nodes": {

"39.97.63.215:80": 1

}

}

}'

现在就已经移除了 limit count 插件了。其他插件的开启和移除也是同样的方法。

最后

以上就是干净飞鸟最近收集整理的关于高性能微服务网关APISIX - 常用插件(3)limit-reqlimit-connlimit-count的全部内容,更多相关高性能微服务网关APISIX内容请搜索靠谱客的其他文章。

发表评论 取消回复