文章目录

- 1. RFID应用系统安全

- 1.1 RFID系统分类

- 1.2 RFID典型应用

- 1.3 RFID安全假定

- 1.4 RFID安全需求

- 1.5 RFID隐私保护措施

- 1.7 RFID隐私保护协议

- 1.8 距离限定协议的安全威胁

- 1.9 HK协议

- 2. 物联网安全相关标准

- 2.1 ISO/IEC安全标准体系

- 2.1.1 标准使用原则

- 2.1.2 协议框架

- 2.1.3 参数定义

- 2.1.4 空中接口威胁

- 2.1.5 ISO/IEC 18000中的安全机制

- 2.1.6 ISO/IEC 18000-6 Type C

- 2.1.7 ISO/IEC 18000-6安全机制

- 2.1.8 ISO/IEC 29167

- 2.2 EPCglobal安全标准体系

- 2.2.1 EPCglobal体系框架

- 2.2.2 EPC编码体系

- 2.2.3 EPC标签分类及安全性

- 2.2.4 EPC Class1 Generetion2

- 3. 国内物联网安全标准

1. RFID应用系统安全

1.1 RFID系统分类

- 紧耦合RFID系统:作用距离在1cm之内,安全性高,作用距离较短

- 疏耦合RFID系统:具有读写功能,作用距离达1m

- 远距离RFID系统:作用距离大于1m

1.2 RFID典型应用

- 交通管理

- 物流管理

- 防伪

- 智能建筑

1.3 RFID安全假定

- 工作频率:超高频远距标签更容易受到无线信号的干扰

- 标签成本:用于安全模块的门数不应该超过5k门

- 数据传输的大小:每个标签能够传输500bit,读取时间不超过1s

- 抵抗数据篡改能力:物理攻击下,标签内部数据会泄露

- 通信:阅读器和标签之间的通信不安全,阅读器与数据库的信道是安全的

- 限制写入:可以限制写入设备向标签内存写数据

1.4 RFID安全需求

- 认证:

- 消息重放攻击

- 中间人攻击

- 拒绝服务攻击

- 隐私性:

- 标签信息的隐私性

- 标签的不可区分性

- 前向和后向的安全性

- 性能:

- 让标签的计算量尽可能小

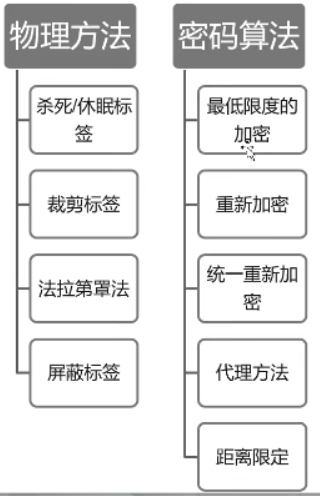

1.5 RFID隐私保护措施

1.7 RFID隐私保护协议

- MW隐私保护协议

- SM隐私保护协议

- OSK隐私保护协议

1.8 距离限定协议的安全威胁

- 伪冒攻击:伪装一个标签,欺骗阅读器使之认为它是系统中的一个合法标签

- 距离欺骗:对于某些不怀好意的标签,在阅读器限定的距离之外,欺骗阅读器使之认为其在合法的范围内

- 中间人攻击:同时与标签和阅读器进行通信,收集标签发送的消息,并利用这些消息来欺骗阅读器,使得阅读器认为敌手是一个合法的标签,并且距离在限定的范围内。

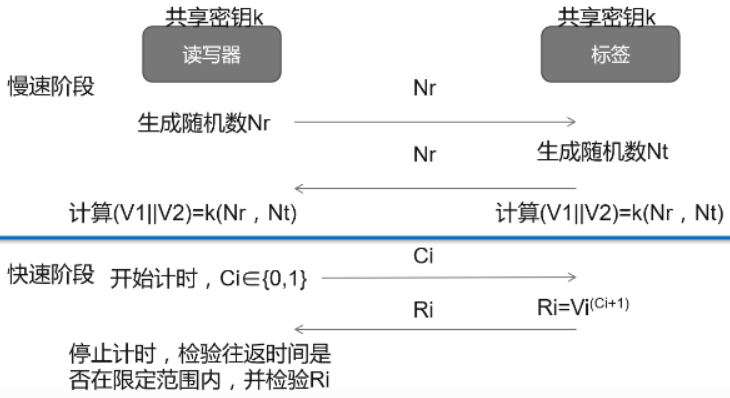

1.9 HK协议

测量和计算阅读器与标签之间距离的上限,防止以缩小测量/估算距离为目的的距离欺骗攻击。

2. 物联网安全相关标准

2.1 ISO/IEC安全标准体系

- ISO/IEC 18000

- 明确了RFID空中接口协议的定位和指导原则

- 提供了统一的参考架和标准化参数

- 针对不同频段规定了具体的空中接口参数

- 同一频段下提供了多种工作模式,满足不同应用场合不同数据传输速率、识别率的要求。

- ISO/IEC 18000-1 空中接口协议

lSO/IEC 18000-1空中接口协议规定了RFID读写器与标签之间通信的信号波型、命令和响应格式。不同的设备只要符合同一标准要求,就能够进行正常的信息交互。

2.1.1 标准使用原则

- ISO/IEC 18000需满足各国家和地区无线频谱政策的要求。同时,需要为不同领域提供统一的应用框架,允许不同用户根据性能需求进行取舍,一遍满足不同领域的应用需求。

- 空中接口允许存在不同的工作模式,但要求标准中给出各种模式的适用场合,特别是对于一些特殊的工作模式,需要在标准中明确指出。

- 强调了知识产权的透明性,对空中接口中包含的专利问题,ISO/IEC不负责协商,需要使用者遵守相关声明。

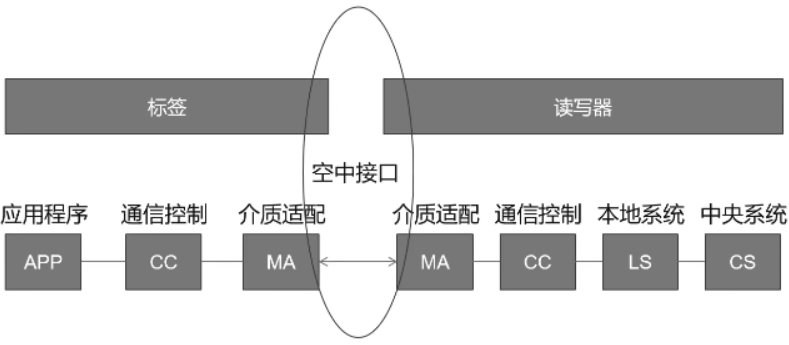

2.1.2 协议框架

- 物理层:规定了RFID读写器和标签无线通信时的信号形式,包括基带编码、载带调试、发射功率等方式和参数,其规定的发射信号频谱需要符合全球无线频谱策略的要求

- 数据链路层:规定了交互过程中的组帧格式、信道编码、媒体访问控制等方式。由于在中远距离RFID系统中,读写器需要对覆盖范围内的多个标签进行识别,需要提供多标签防碰撞机制。

- 应用层:规定了数据访问、锁定、解锁等与RFID应用相关的命令和响应方式。空中协议的目标是完成RFID数据采集,这是RFID应用的基础。

2.1.3 参数定义

- 物理层与MAC层参数

- 工作频带

- 发射功率

- 编码调制

- 同步标识

- 时序特征

- 协议和碰撞管理参数

- 标签唯一标识

- 读写数据基本单位

- 纠错检错编码

- 命令结构

- 扩展性

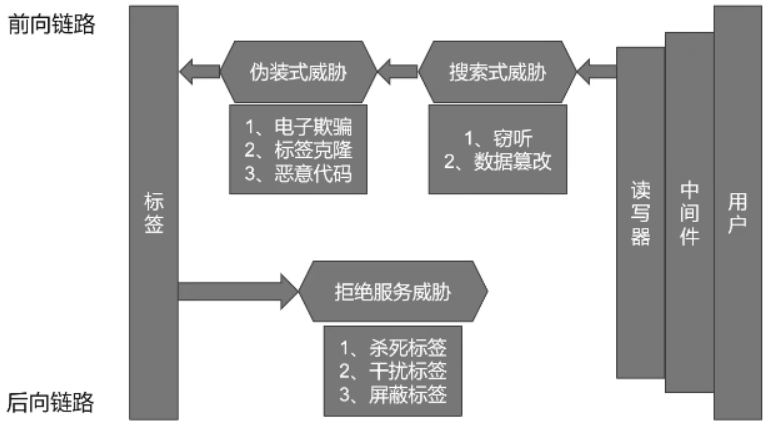

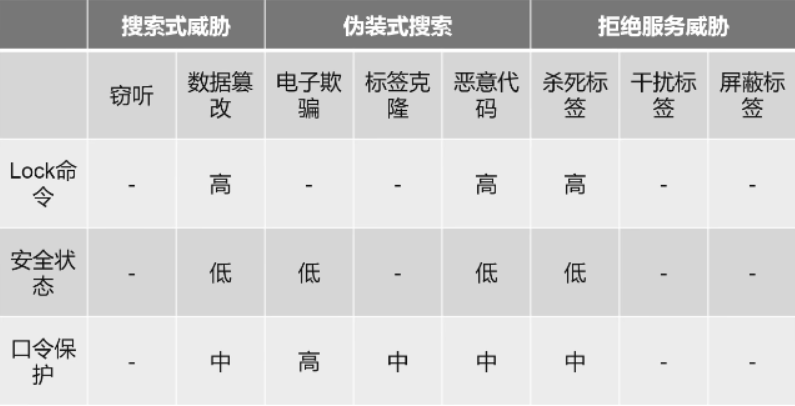

2.1.4 空中接口威胁

2.1.5 ISO/IEC 18000中的安全机制

ISO/IEC 18000的六个部分中,对安全的需求是不同的。

- ISO/IEC 18000-2,18000-3分别针对低频和高频,通信原理采用电感耦合方式,读写距离较近,一般在1m一下,这使得恶意搜索威胁、拒绝服务威胁无法发挥作用,所以这两个频段空中接口面临的安全威胁较少。该两部分没有考虑安全机制。

- ISOIEC 18000-4,18000-7由于针对主动式标签,标签的处理能力和内存容量相对较高,这允许协议中采用了一些复杂的安全机制。

- ISO/IEC 18000-6超高频空中接口协议一方面由于被动式标签的限制,无法采用复杂的安全机制,另一方面其读写器距离较远( 10m ),面临的安全威胁较多,因此对安全方面的需求最为迫切。

2.1.6 ISO/IEC 18000-6 Type C

-

LOCK命令:

能够锁定标签内存,防止内存中数据被恶意篡改

提供了锁定标签杀死口令和访问口令功能,使得非法用户不能通过恶意访问标签的方式获得口令。 -

安全状态:只有处在安全状态的标签才能够响应读写器Lock命令,减少了标签内存被恶意锁定的可能

性。 -

口令保护:读写器要杀死或访问标签,均需要获得标签唯的杀死或者访问口令防止标签被非法用户杀

死。

2.1.7 ISO/IEC 18000-6安全机制

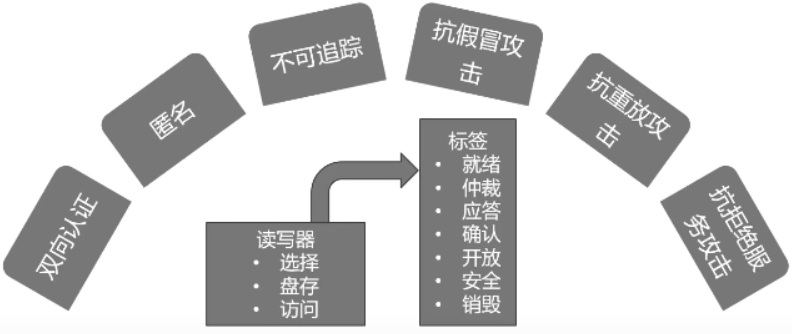

2.1.8 ISO/IEC 29167

- 向后兼容性

- 在标签中规定了S-flag和U-flag两个标志位。读写器可以根据这两个标志位,判断标签是否支持具有安全和隐私保护功能的空中接口协议,进而选择合适的方式访问标签

- 可靠通信

- 读写器通过Verify Authentication命令可以判断与其通信的标签是否可信,防止非法用户利用伪造的标签获取读写器敏感信息。

- 通过establish secure channel命令,能够建立安全的通信信道,保证通信过程中的数据完整性。

- 通过Secure Channel Wrapper命令,读写器对其发出的所有命令进行加密处理,使得非法用户即使窃听到读写器命令,也无法从中获得有用的信息。

- 隐私保护(不可追踪模式)

- 标签不再相应任何读写器命令·所有标签发送相同的相应信息

- 所有标签发送随机但不具任何意义的信息。

2.2 EPCglobal安全标准体系

2.2.1 EPCglobal体系框架

- EPC物理对象交换

- 用户与带有EPC编码的物理对象进行交互。对于许多EPC global网络终端用户来说,物理对象是商品,用户是该商品供应链中的成员,物理对象交换包括许多活动,诸如装载、接收等。还有许多与这种商业物品模型不同的其他用途,但这些用途仍然包括对物品使用标签进行标识。EPC global体系框架定义了EPC物理对象交换标准,从而能够保证当用户将一种物理对象提交给另一个用户时,后者将能够确定该物理对象有EPC代码并能较好地对其进行说明。

- EPC基础设施

- 为达成EPC数据的共享,每个用户开展活动时将为新生成的对象进行EPC编码,通过监视物理对象携带的EPC编码对其进行跟踪,并将搜集到的信息记录到组织内的EPC网络中。EPC global体系框架定义了用来收集和记录EPC数据的主要设施部件接口标准,因而允许用户使用互操作部件来构建其内部系统。

- EPC数据交换

- 用户通过相互交换数据,来提高自身拥有的运动物品的可见性,进而从EPC global网络中受益。EPCglobal体系框架定义了EPC数据交换标准,为用户提供了一种点对点共享EPC数据的方法,并提供了用户访问EPC global核心业务和其他相关共享业务的机会。

2.2.2 EPC编码体系

2.2.3 EPC标签分类及安全性

- Class0 EPC:

- 适用于物流和供应链管理领域

- 包含EPC代码、24bit自毁代码及CRC代码

- 可以被读写器读取、可以被重叠读取、可以自毁

- Class1EPC:

- 被动式的、后向散射式的身份标签

- 兼有Class 0功能,还具有一个电子产品代码标识符、一个标签标识符

- 可选的密码保护访问控制和可选的用户内存

- Class2 EPC:

- 被动式、后向散射式标签

- 兼有class1功能,还包括扩张的标签标识符TID、扩展的用户内存、选择性识读功能

- 加入身份认证机制

- Class3 EPC:

- 主动式的、后向散射式标签

- 完整的电源系统和综合传感电路。

- Class4 EPC:

- 主动式标签·标签到标签的通信功能、主动式通信功能和特别组网功能

2.2.4 EPC Class1 Generetion2

基于EPC和物联网概念推出的旨在为每件物品赋予唯一标识代码的电子标签和读写器之间的空中接口通信标准,定义了被动式反向散射、读写器先激励、工作在860-960Mhz频段内的射频识别系统的物理和逻辑要求。

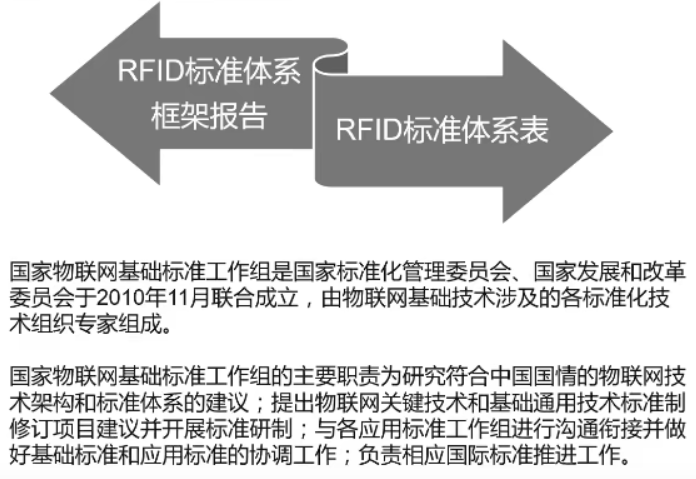

3. 国内物联网安全标准

最后

以上就是怕孤独诺言最近收集整理的关于RFID应用安全+物联网安全标准1. RFID应用系统安全2. 物联网安全相关标准3. 国内物联网安全标准的全部内容,更多相关RFID应用安全+物联网安全标准1.内容请搜索靠谱客的其他文章。

本图文内容来源于网友提供,作为学习参考使用,或来自网络收集整理,版权属于原作者所有。

发表评论 取消回复