文章目录

- 前言

- 一、信息收集是什么?

- 二、信息收集

- 1.域名信息

- Whois

- CDN绕过

- 2.站点信息(站点搭建分析)

- 判断操作系统

- 目标型站点

- 子域名站点

- 类似域名站点

- 旁注,C段站点

- WAF防护

- 3.搜索引擎的使用

- 恰当地使用搜索引擎(Google/Bing/Yahoo/Baidu等)

- 搜索技巧

- 4.非web方面的信息收集

- APE提取一键反编译提取

- APP抓数据包进行工具配合

- 第三方应用相关的探针技术

- 三、信息收集相关的一些题目

- 1.源码泄漏,通过查看源码,

- 2.版本控制漏洞.svn,比较常见。

- 3.swp漏洞

- 4.git源码泄漏

- 5.robots.txt

- 6.响应头里的信息和cookie等

- 7.phpinfo

- 8.js判断来发送游戏数据

- 总结

前言

无论是在安全测试中,还是在做CTF题中,信息收集都是非常重要的环节。信息收集的好坏将影响后续环节的成功几率。掌握信息的多少将决定你后续环节的思路。(测试也好,解题也好)所以如何去掌握更多的信息就显得尤为重要了。

一、信息收集是什么?

信息收集(Information Gathering),信息收集是指通过各种方式获取所需要的信息。信息收集是信息得以利用的第一步,也是关键的一步。

二、信息收集

1.域名信息

Whois

whois 可以查询域名是否被注册,以及注册域名的详细信息的数据库,其中可能会存在一些有用的信息,例如域名所有人、域名注册商、邮箱等。

CDN绕过

CDN的全称是Content Delivery Network,即内容分发网络。CDN是构建在现有网络基础之上的智能虚拟网络,依靠部署在各地的边缘服务器,通过中心平台的负载均衡、内容分发、调度等功能模块,使用户就近获取所需内容,降低网络拥塞,提高用户访问响应速度和命中率。

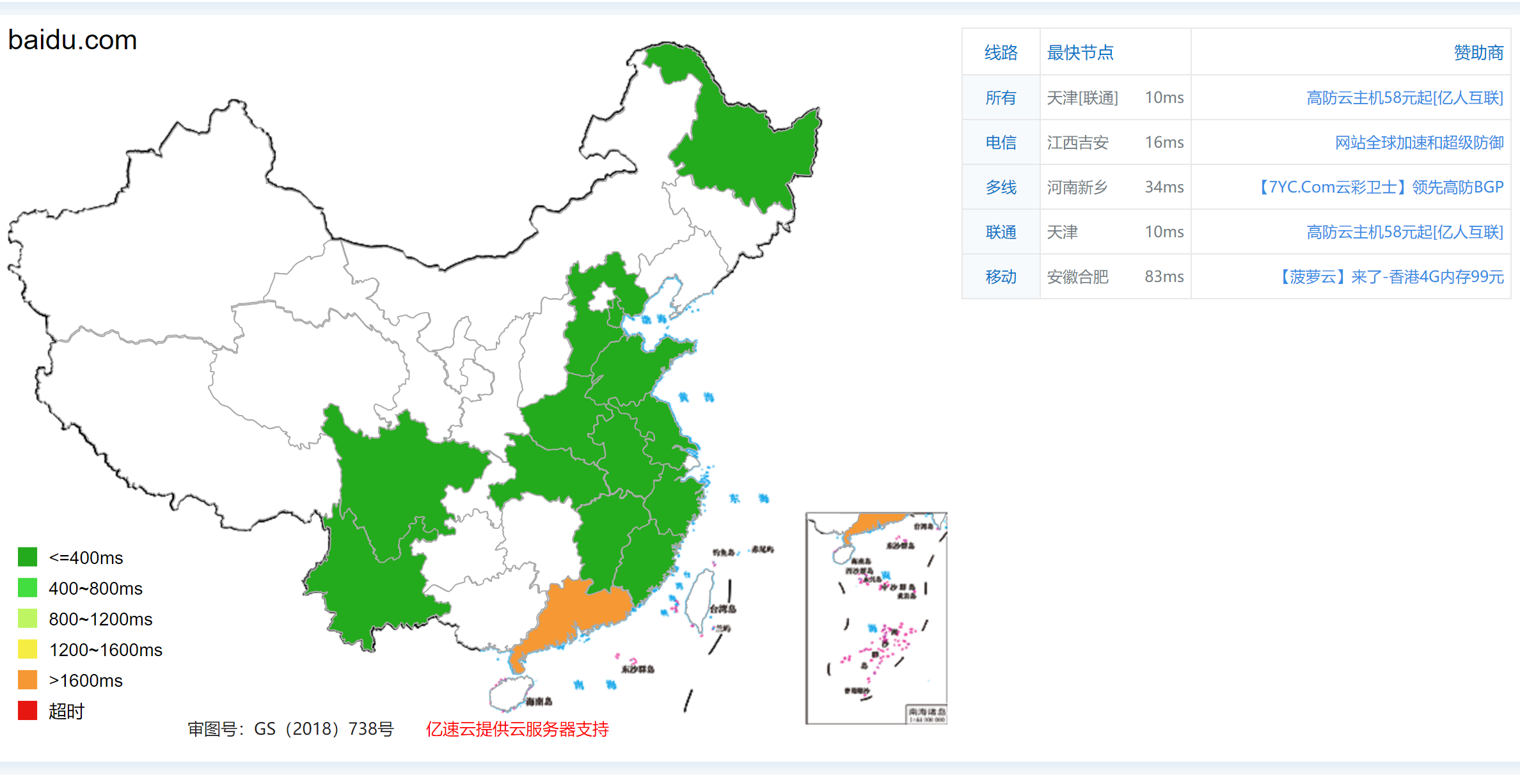

判断有无cdn

1.看响应时间工具

查询工具

域名查询

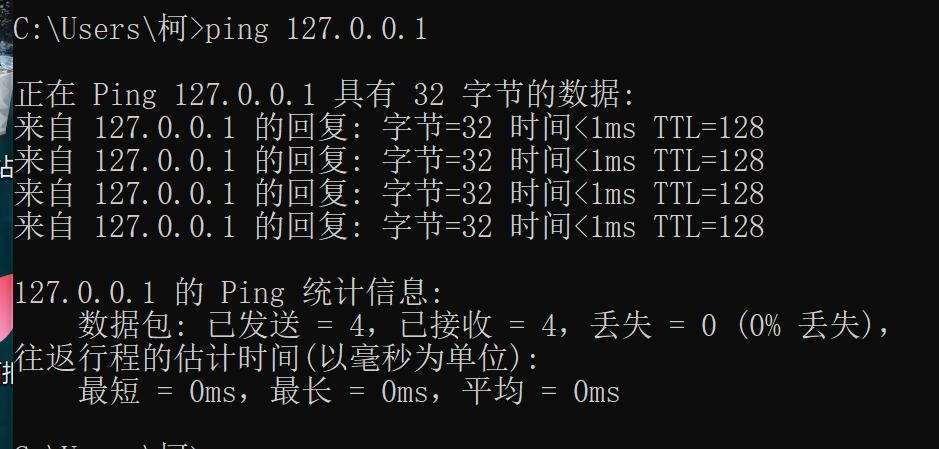

2.超级ping操作

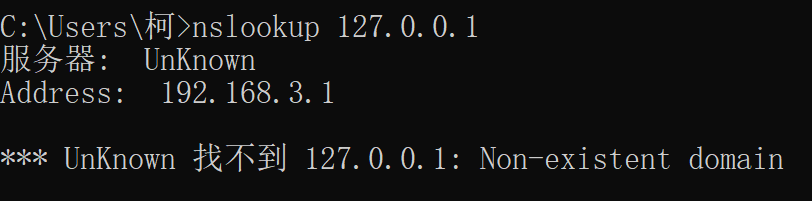

3.看是否有节点

用nslookup 命令

cdn绕过技巧

1.子域名查询

使用了CDN的域名的父域或者子域名不一定使用了CDN,可以通过这种方式去查找对应的IP。

2.历史记录查询(遗留文件)

CDN可能是在网站上线一段时间后才上线的,可以通过查找域名解析记录的方式去查找真实IP。同时,网站源码中可能留存了含有IP的文件。

3.邮箱服务查询(邮箱访问查询IP)

从邮件头中获取IP地址,IP地址可能是网站的真实IP或者是目标的出口IP,或者从发件人邮件中获取IP地址。

4.切换节点

利用工具切换节点,尝试从国外地址发起请求,可能不存在cdn节点,直接得到IP。

5.子域名爆破

在内网等不易用到以上技巧的环境,或者想监测新域名上线时,可以通过批量尝试的方式,找到有效的域名。

6利用一些搜索引擎

钟馗之眼

2.站点信息(站点搭建分析)

判断操作系统

Linux大小写敏感

Windows大小写不敏感

目标型站点

1.主站下面加一个目录可能是两个不同的网站。

这说明这可能是两套不同的程序。

子域名站点

1.主域名和子域名查询可能不一样。

可能在同一服务器,也能在不同服务器,可能在不同网段,也可能在相同网段

类似域名站点

1.同源码不同域名

旁注,C段站点

旁注在字面上解释就是-“从旁注入”,利用同一主机上面不同网站的漏洞得到webshell。(同一服务器,不同站点)

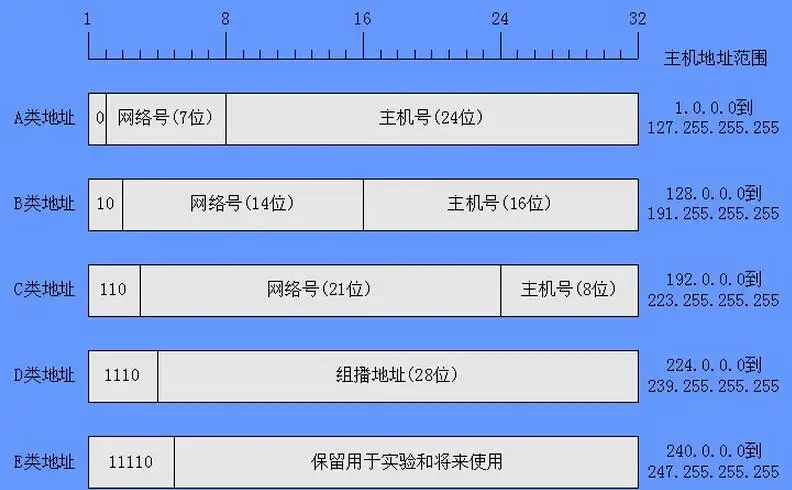

C段服务器的本质是C级IP段。

段C:一般指段C网络段,也称为“段C渗透”IP范围192.0.0.1到223.255.255.254

段C服务器:为站集群服务器的IP网络段。IP地址是C段。

旁注

192.168.1.100

A 网站 :www.a.com

B网站 : www.b.com

C段

192.168.1.100 192.168.1.101

A 网站 :www.a.com C网站 www.c.com

B网站 : www.b.com D 网站 www.d.com

WAF防护

Web应用防护系统(也称为:网站应用级入侵防御系统。英文:Web Application Firewall,简称: WAF)。利用国际上公认的一种说法:Web应用防火墙是通过执行一系列针对HTTP/HTTPS的安全策略来专门为Web应用提供保护的一款产品。

3.搜索引擎的使用

恰当地使用搜索引擎(Google/Bing/Yahoo/Baidu等)

好消息!好消息!好消息!!!

不管你问wp、问题目、问语言还是问函数用法,问什么都可以搜索引擎里搜!

打开浏览器输入相应网址就能使用!!!

大家千万不要错过啊!!

搜索技巧

1.搜索范围限定在指定网站。

在查询词后输入 site:网站名 。网站名就是你要查的资料或信息来源网站,这里的冒号为英文冒号。

2.搜索范围限定在url中。

在查询词前加上inurl:xx, 如果是多个查询词就加allinurl:xx xx 。这里的xx是查询词,冒号是英文符号。

如: A inurl:video 那么得到的网页的网址中一定包含video这个词,搜索的结果就是与A有关的视频内容

3.link:网站网址

返回所有包含目标站点链接的页面,其中包括其开发人员的个人博客,开发日志,或者开放这个站点的第三方公司,合作伙伴等

4.非web方面的信息收集

在无web或者无法在web方面取得进展时,需要通过其他方式来收集信息。

APE提取一键反编译提取

使用反编译工具,尝试获取包了里的源码

APP抓数据包进行工具配合

使用burp suite设置代理,或者wireshark抓数据包,进行分析

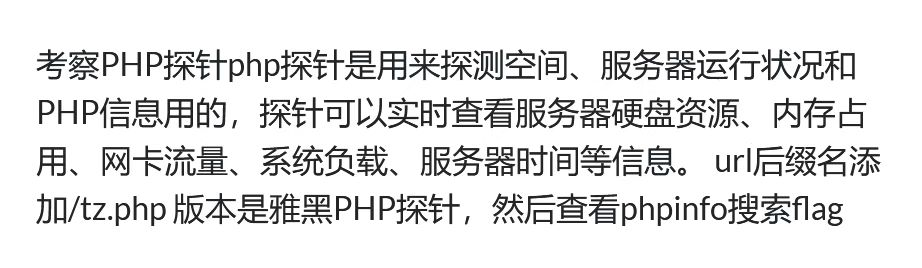

第三方应用相关的探针技术

借助一些其他的工具。

三、信息收集相关的一些题目

信息泄露常见得有源码泄漏,.svn、.swp、.git等泄露.

1.源码泄漏,通过查看源码,

比如F12,开发者工具,鼠标右键查看, 通过在url头部添加 view-source:

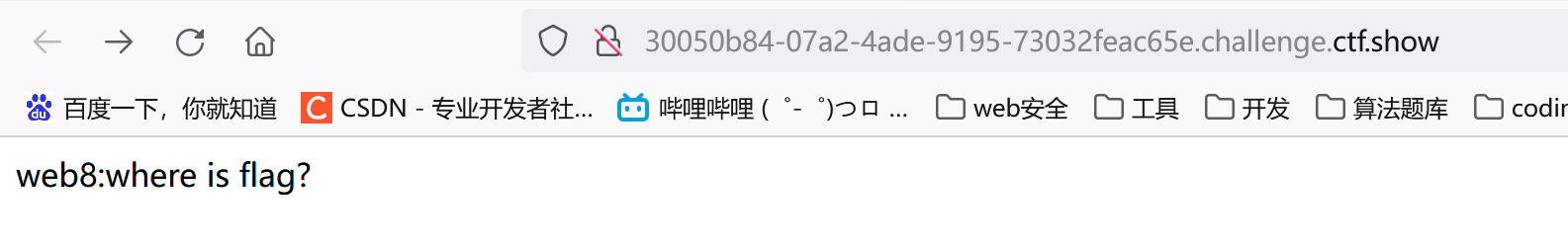

2.版本控制漏洞.svn,比较常见。

**SVN(subversion)**是源代码管理软件,造成SVN源代码漏洞的主要原因是管理员操作不规范。在使用SVN管理本地代码过程中,会自动生成一个名为.svn的隐藏文件夹,其中包含重要的源代码信息。但一些网站管理员在发布代码时,不愿意使用”导出“功能,而是直接复制代码文件夹到WEB服务器上,这就使.svn隐藏文件夹被暴露于外网环境。(可以利用.svn/entries文件,获取到服务器源码、svn服务器账号密码等信息)

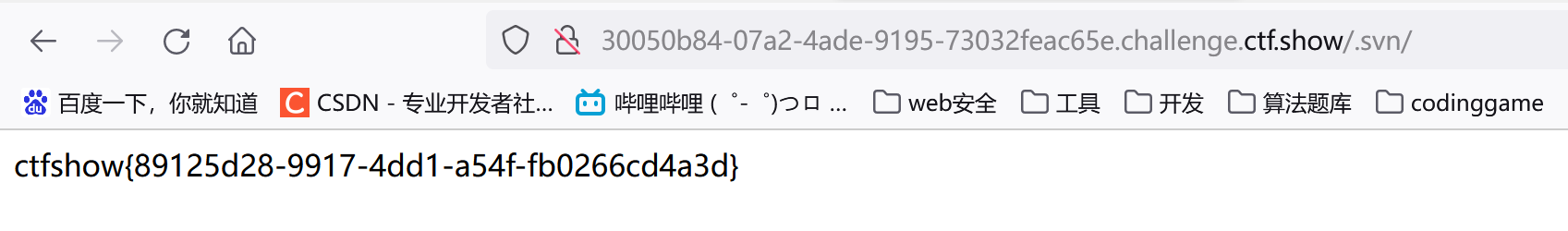

3.swp漏洞

swp即swap文件,在编辑文件时产生的临时文件,它是隐藏文件,如果程序正常退出,临时文件自动删除,如果意外退出就会保留,文件名为 .filename.swp。

漏洞利用:直接访问.swp文件,下载回来后删掉末尾的.swp,获得源码文件。

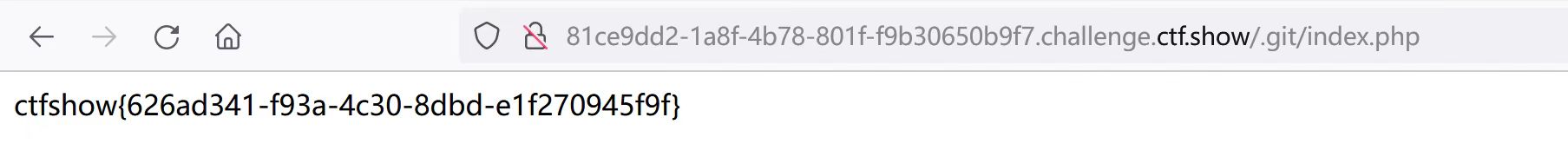

4.git源码泄漏

Git是一个开源的分布式版本控制系统,在执行初始化目录的时候,会在当前目录下自动创建一个目录,用来记录代码的变更记录等。发布代码的时候,如果没有把这个目录删除,就直接发布到了服务器上,攻击者就可以通过它来恢复源代码。

信息收集时要注意一些微小的信息,如响应头里藏信息,cookie里,robots.txt等也要注意一下。

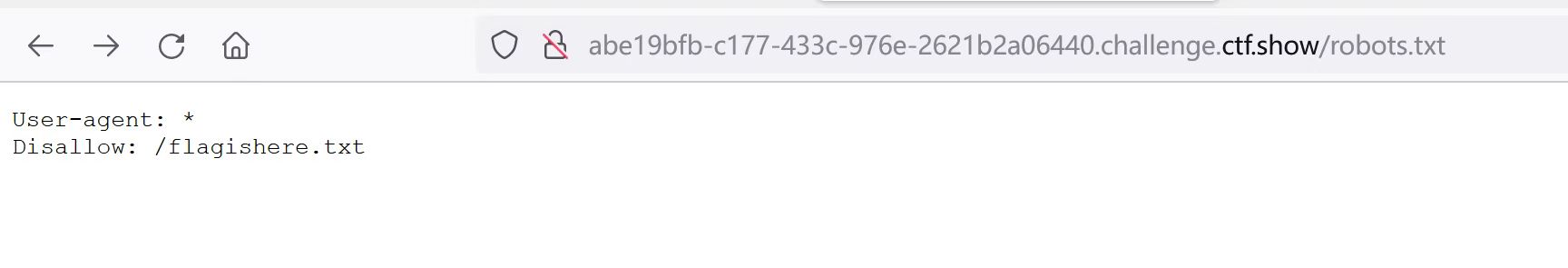

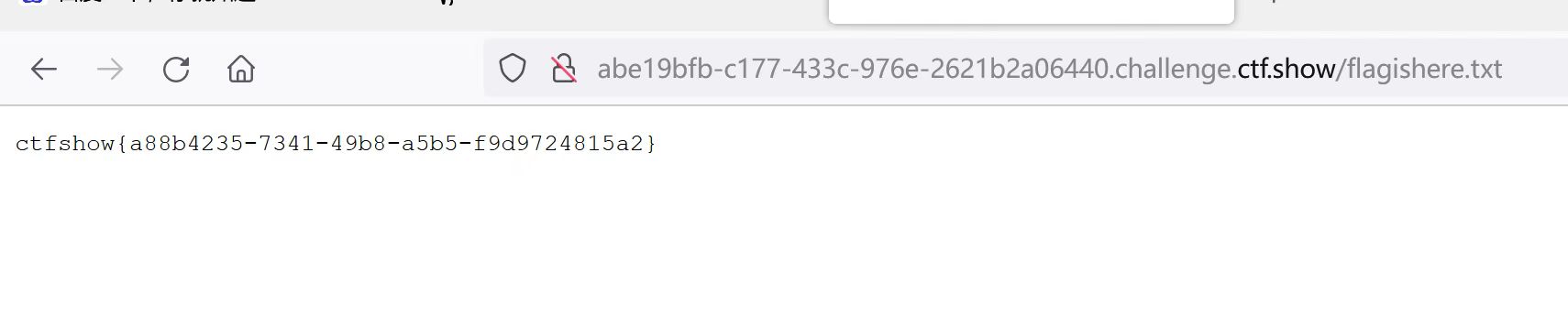

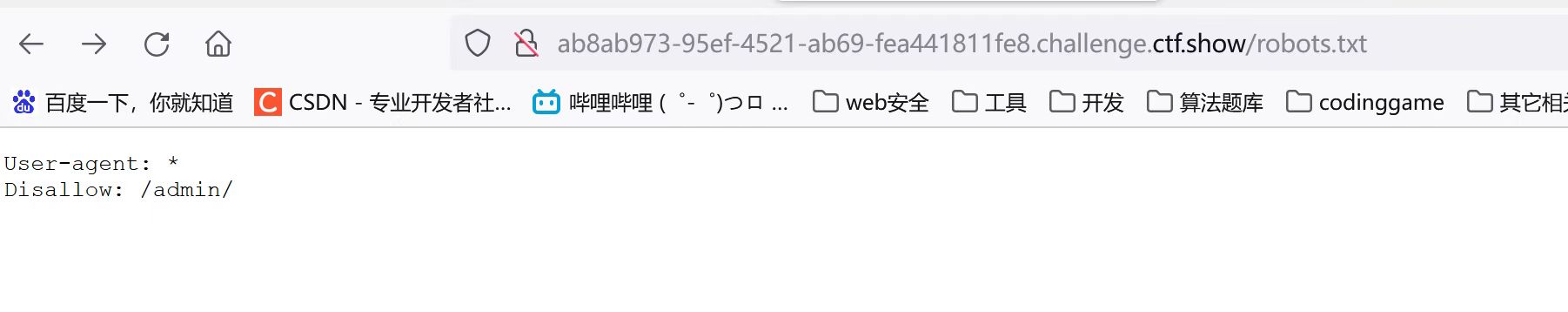

5.robots.txt

2.

6.响应头里的信息和cookie等

这一类直接使用工具bp,进行抓包。

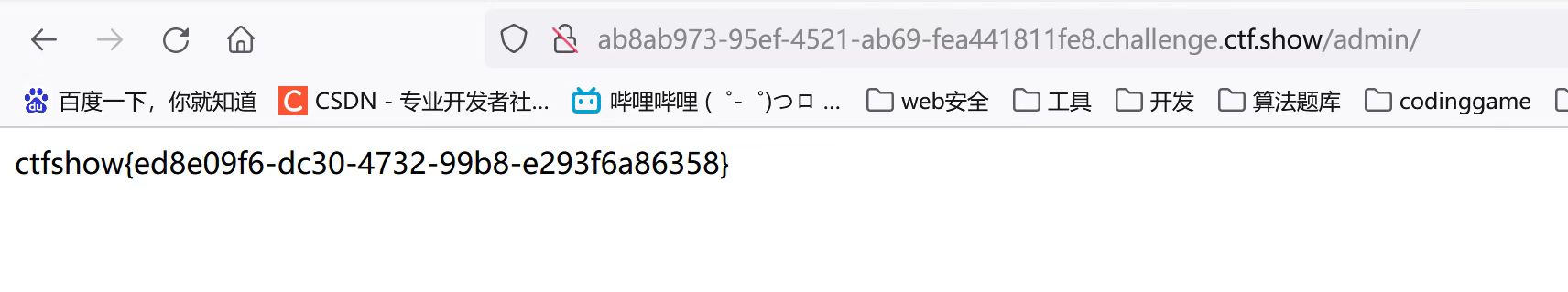

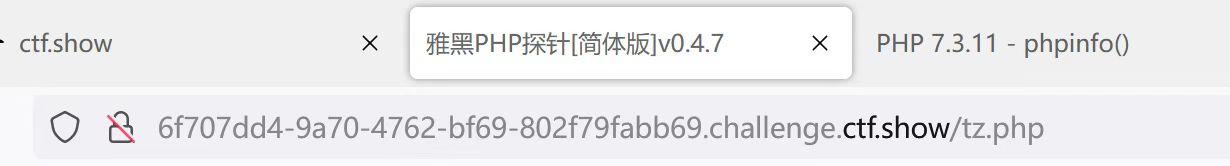

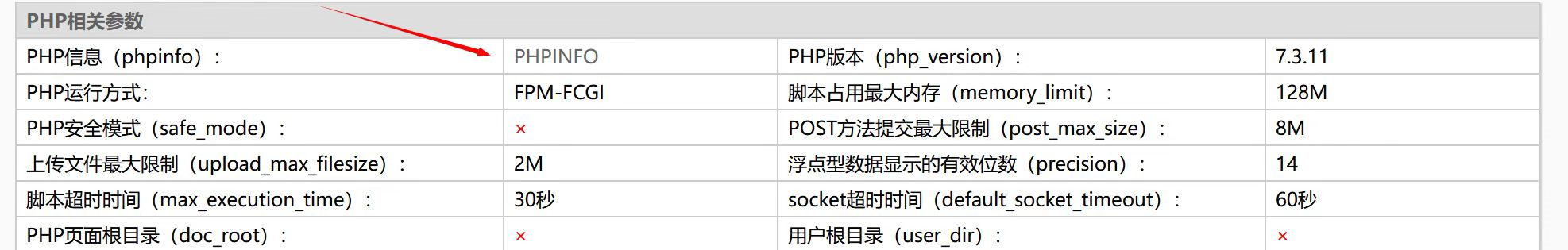

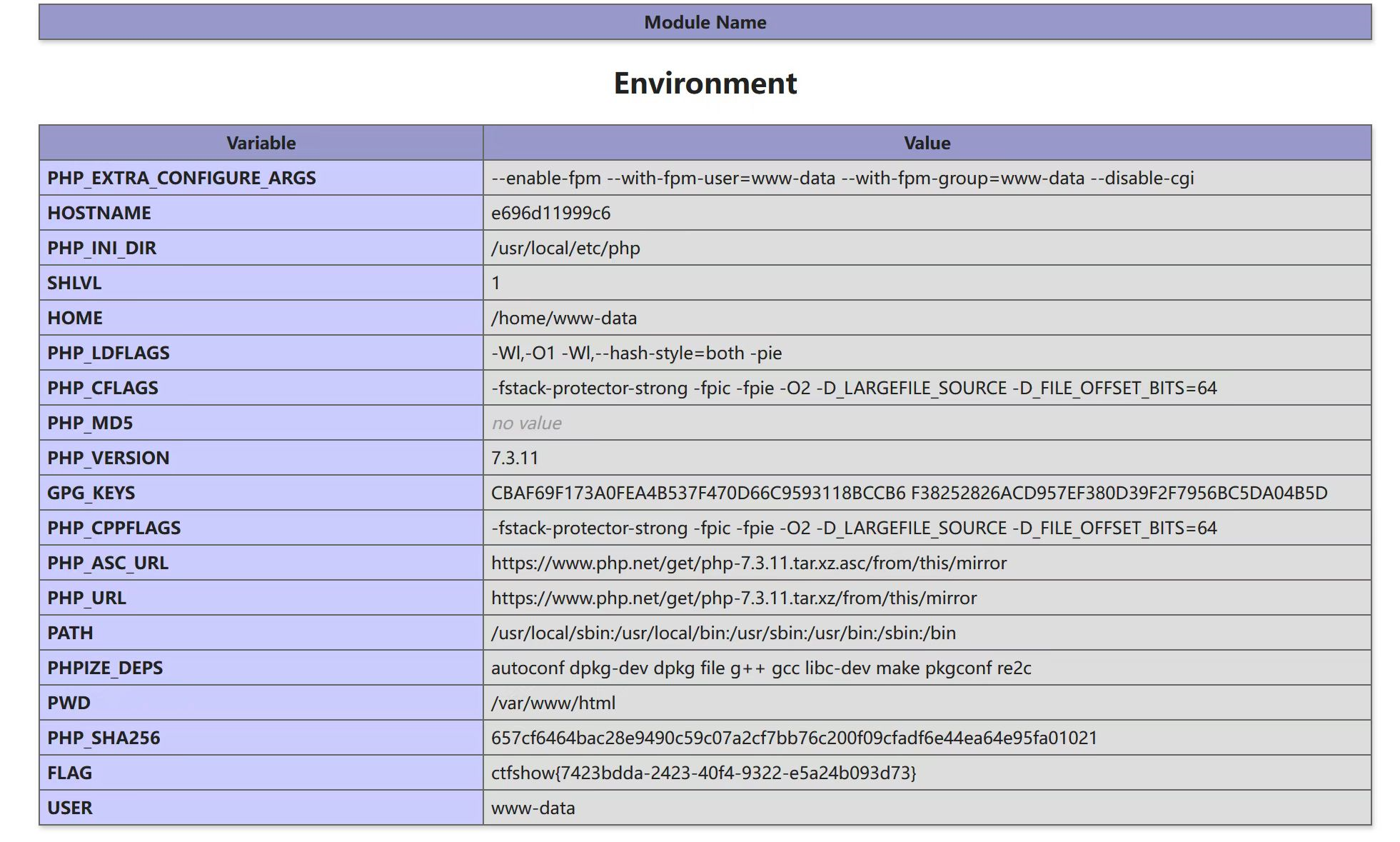

7.phpinfo

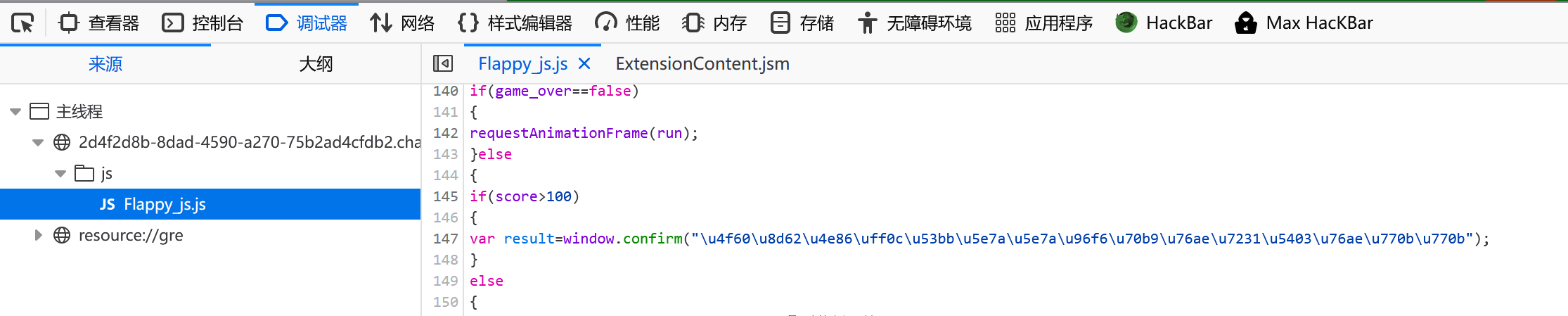

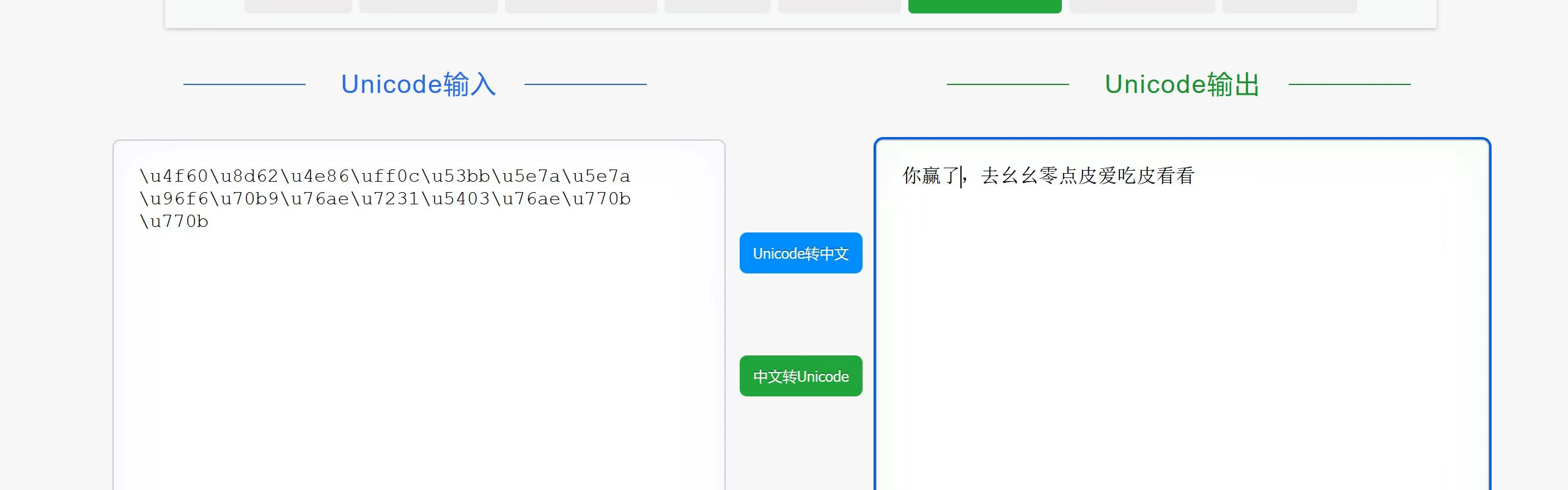

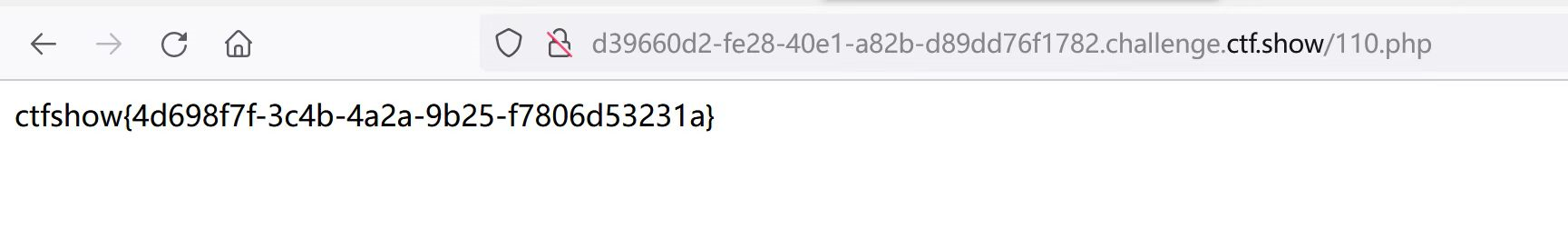

8.js判断来发送游戏数据

1.查看源代码

2.unicode解码

3.谐音一下,110.php

总结

通过本次学习对于信息收集浅浅了解了一波,若有啥错误,欢迎大家在评论区指出。

最后

以上就是甜蜜口红最近收集整理的关于信息收集相关知识点及题解前言一、信息收集是什么?二、信息收集三、信息收集相关的一些题目总结的全部内容,更多相关信息收集相关知识点及题解前言一、信息收集是什么?二、信息收集三、信息收集相关内容请搜索靠谱客的其他文章。

发表评论 取消回复