目录

- 第七章 网络安全

- (1)网络安全的基本概念

- 1)网络安全威胁

- 2)网络攻击

- 3)基本安全技术

- 4)安全措施的目标

- (2)数据加密技术

- (3)认证技术(MD5、SHA)与数字签名(非对称算法RSA)

- 1)3种认证技术

- 2)报文摘要算法

- 3)数字证书(从CA下获得)

- 4)密匙管理

- (4)虚拟专用网(VPN)

- 1)VPN技术:虚拟专用网,

- 2)VPN四个关键技术:

- 3)VPN三种应用解决方案:

- 4)Windows Server 2003平台的VPN配置

- (5)应用层安全协议

- 1)S-HTTP和HTTPS的区别

- 2)邮件加密软件(PGP、S/MIME与前者相似)

- 3)安全电子交易协议SET

- 4)Kerberos系统

- (6)防火墙的配置

- 1)防火墙的物理特性

- 2)防火墙的主要功能

- 3)防火墙的附加功能

- 4)防火墙的局限性

- 5)防火墙的技术分类

- 6)防火墙的分类

- 7)防火墙的体系结构

- 8)防火墙的工作模式

- (7)入侵检测(IDS)和入侵防御(IPS)

- 1)入侵检测系统IDS

- 2)入侵防御系统IPS

- 3)IPS/IDS和防火墙的区别

- (8)病毒防护

- 1)病毒、木马、恶意代码

- 2)病毒木马的特征分类

- 3)病毒的生存期

- 4)病毒分类

- 5)防病毒技术

第七章 网络安全

(1)网络安全的基本概念

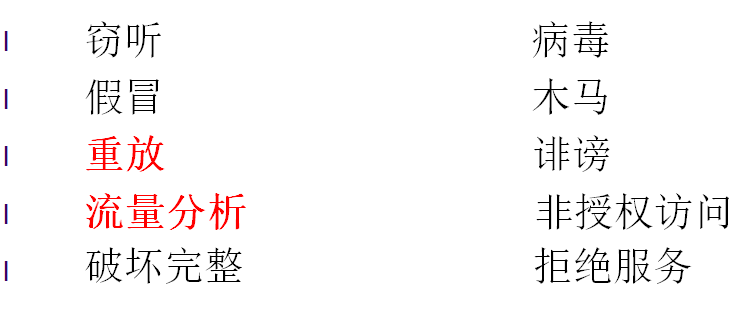

1)网络安全威胁

漏洞类型:物理、软件、不兼容、其他等。

2)网络攻击

1.被动攻击

2.主动攻击

3.物理临近攻击

4.内部人员攻击

5.分发攻击

3)基本安全技术

数据加密:数据按照规则打乱,重新组合。

数字签名:证明发送者签发,也可完整性。

身份认证:用户合法性,身份真实没假冒。

防火墙:控制内外数据进出,阻挡病毒木马。

入侵检测(IDS):采用异常检测特征保护网络。

网络隔离:内外网隔离分开使用,如网闸。

4)安全措施的目标

(1) 访问控制。确保会话对方(人或计算机)有权做它所声称的事情。

(2) 认证。确保会话对方的资源(人或计算机)与它声称的相一致。

(3) 完整性。确保接收到的信息与发送的一致。

(4) 审计。确保任何发生的交易在事后可以被证实,发信者和收信者都认为交换发生过,即所谓的不可抵赖性。

(5) 保密 。确保敏感信息不被窃听。

为此总结了网络安全信息数据五大特征

1.完整性

2.保密性

3.可用性

4.不可否认性

5.可控性

(2)数据加密技术

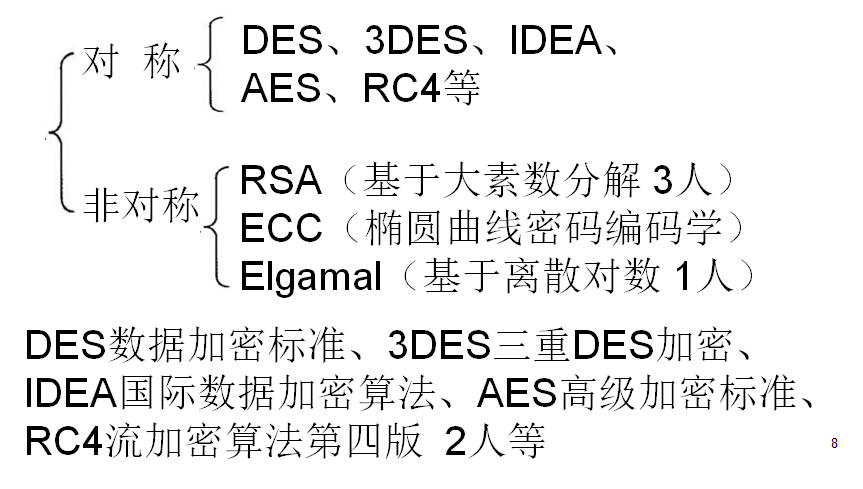

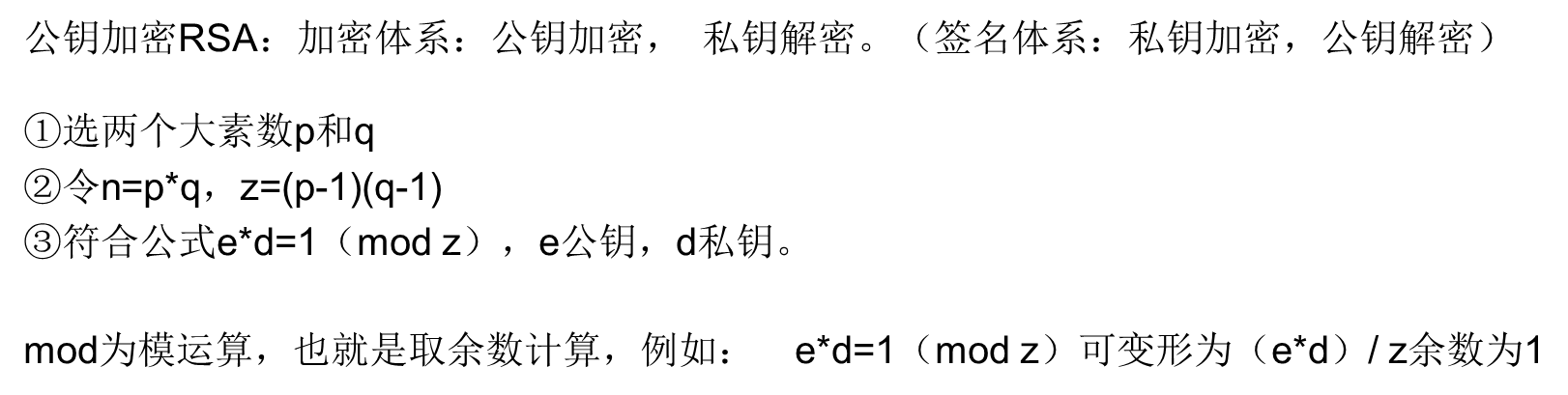

现代信息加密的基本方法:对称(单密匙体制或隐蔽密匙体制)和非对称(公开密匙体制)加密

| 类型 | 名称说明 | 密匙长度 | 分组长度 | 安全性 |

|---|---|---|---|---|

| DES | 数据加密标准,速度较快,适用于加密大量数据的场合 | 56 | 64 | 依赖密匙受穷举法攻击 |

| 3DES | 在DES基础上,用2个不同的密匙进行3次加密,强度更高 | 112 | 64 | 军事级,可抗差值等相关分析 |

| AES | 高等加密标准,下一代加密算法标准,速度快,安全级别高 | 128、192、256 | 64 | 安全级别高,高级加密标准 |

| IDEA | 国际数据加密算法,使用128位密匙提供非常强的安全性 | 128 | 64 | 能抵抗差分密码分析的攻击 |

| RSA | 非对称分组密码体制 | 主要是为数字签名设计的 |

(3)认证技术(MD5、SHA)与数字签名(非对称算法RSA)

1)3种认证技术

1.基于共享密匙的认证(依赖于密匙分发中心KDC)

2.Beedham-Schroeder认证模式(防止重放攻击)

3.基于公钥的认证(公钥基础,不依赖物理通道)

2)报文摘要算法

在2015年下半年考过

| 类型 | 名称说明 | 密匙长度 | 分组长度 | 安全性 |

|---|---|---|---|---|

| MD5 | 信息-摘要算法Message-Digest5 | 128 | 512 | 主要是为报文认证而设计的 |

| SHA | 安全散列算法Secure Hash Algorithm | 160 | 512 | 可实现报文认证和MD5相似 |

3)数字证书(从CA下获得)

CA作为权威、可信赖的、公正的第三方继构,专门负责为各种认证需求提供数字证书。

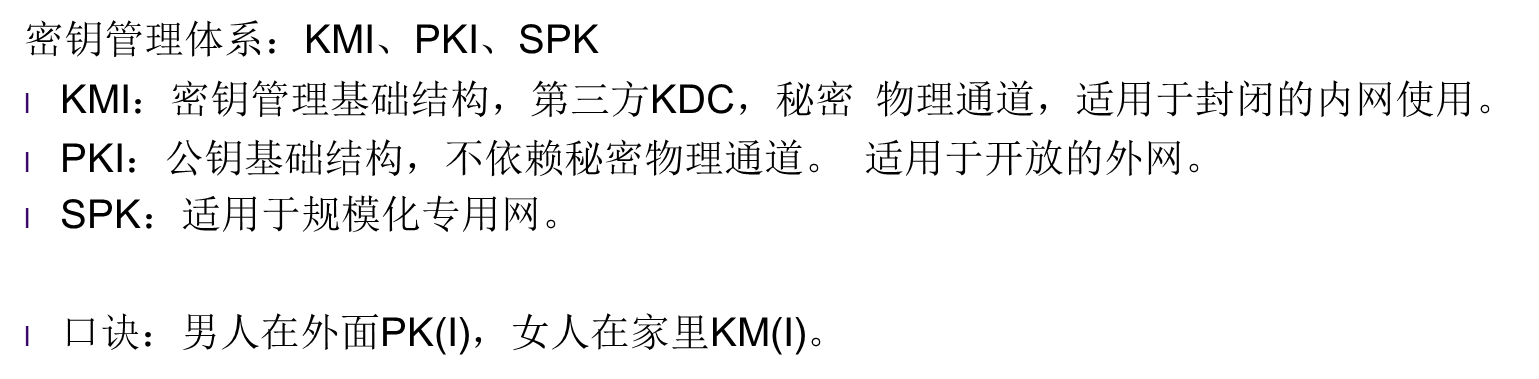

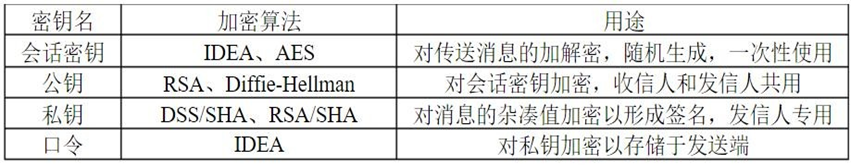

4)密匙管理

(4)虚拟专用网(VPN)

1)VPN技术:虚拟专用网,

①建立在公网上。

②虚拟性,没有专用物理连接。

③专用性,非VPN用户无法访问。

(一句话概括,在不安全的公网上,通过建立专用(免费安全的)虚拟隧道,传输数据。)

2)VPN四个关键技术:

①隧道技术。

②加解密技术。(ESP)

③密钥管理技术。(PKI)

④身份认证技术。(AH)

3)VPN三种应用解决方案:

①内联网VPN(Intranet VPN):企业内部用于连通总部和分部的各个LAN。

②外联网VPN(Extranet VPN):企业外部用于实现企业与客户、银行、供应商互通。

③远程接入VPN(Access VPN):解决远程用户出差访问企业内部网络。

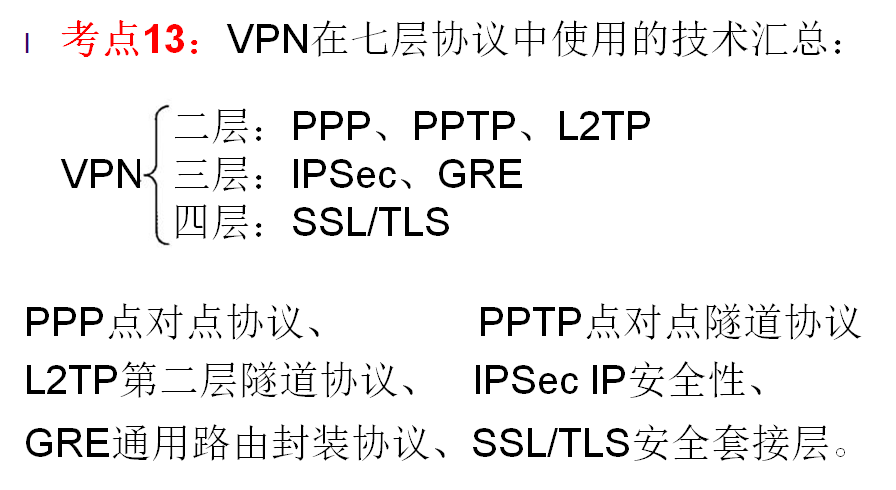

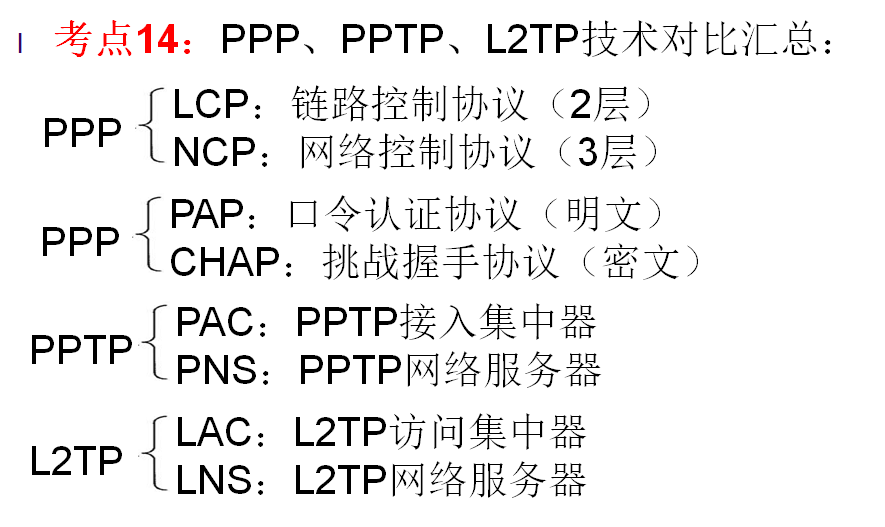

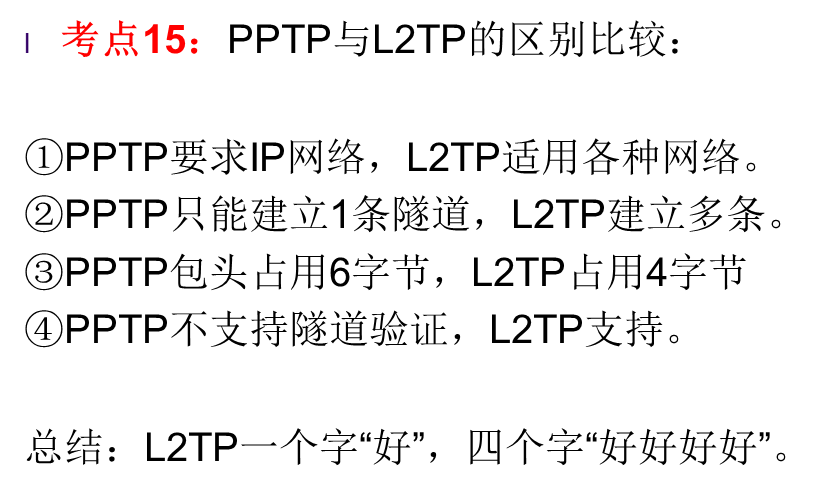

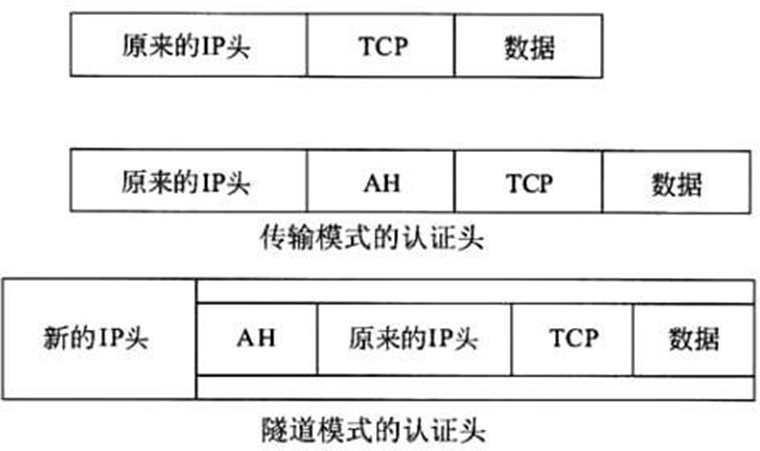

IPSec:IP安全性,在IP层通过加密 与数据源验证,来保证数据包传输安全。

①认证头AH,用于数据完整和数据源认证、 防重放。

②封装安全负荷ESP,提供数据保密、数据完 整、辅助防重放。

③密钥交换协议IKE,生成分发密钥。

IPSec两种模式:传输模式和隧道模式。

SSL安全套接层:和TLS(传输层安 全标准)是双胞胎。在传输层上4.5层套接安全协议。

SSL/TLS被称为HTTPS,工作在传输层,对传输层、应用层都可以控制。

| IPSec | SSL |

|---|---|

| IPSec在网络层建立隧道 | SSL是通过应用层的web连接建立的 ,工作在传输层。 |

| 适用于固定的 VPN。 | 适合移动用户远程访问公司的VPN |

4)Windows Server 2003平台的VPN配置

在该服务器中,VPN服务被称为路由和远程访问,默认状态安装即可。

1.安装VPN服务器

2.配置VPN 用户,设置用户权限

3.在客户端中的‘’网络连接‘’,创建一个到工作位置的网络连接,创建虚拟专用网络连接,按指示进行配置即可。

(5)应用层安全协议

1)S-HTTP和HTTPS的区别

| S-HTTP | HTTPS |

|---|---|

| Sec HTTP | HTTP+SSL/TLS |

| 安全超文本传输协议(是HTTP扩展,使用TCP的80端口) | 传输层安全标准(使用TCP的443端口,4.5层协议) |

2)邮件加密软件(PGP、S/MIME与前者相似)

PGP,电子邮件加密软件包,是一款软件,把 RSA 公钥体系的高保密和传统加密体系的高速度巧妙结合起来,成为最流行的电子邮件加密系统。可以用来加密件防止非授权者阅读,还能数字签名, 防止篡改。

PGP提供2种服务:数据加密和数字签名,使用RSA对公钥证书加密认证(非对称算法),IDEA(128位密 钥)进行数据加密(对称算法),MD5进行完整性验证(报文摘要算法)。

(长的用对称加密,证书(数字证书/数字签名)用非对称加密,报文(认证)完整性用MD5)

加密算法:支持IDEA、CAST、3DES算法对 消息进行加密;采用 ElGamal或RSA算法用接 收方的公钥加密会话密钥。

数据签名:采用SHA-1、MD5消息摘要算法计 算消息的摘要值(散列码),用发送者的私钥 按DSS或RSA算法加密消息摘要。

3)安全电子交易协议SET

用于电子商务的行业规范。

SET是安全协议和报文格式集合,融合了SSL、 STT、SHTTP、PKI等加密签名认证等。

采用公钥密码体制和X.509数字证书。

成为目前公认的信用卡网上交易的国际标准。

4)Kerberos系统

Kerberos(用户的用户名和密码长期保存在内存中,以便下次使用): 是一项认证服务,3A(AAA)认证有验证、授权和记账。防重放、保护数据完整性。AS认证服务器,TGS票据授予服务器,V应用服务器。

(6)防火墙的配置

1)防火墙的物理特性

至少具有3个接口(网络),超过3个接口(网络)的为自定义区域

1.内部区域(inbound内网,默认优先级最高)

2.外部区域(outbound外网,默认优先级最低)

3.非军事区(DMZ)

优先级高的可以访问优先级低的,而优先级低的不能访问优先级高的。

2)防火墙的主要功能

①访问控制功能。

②内容控制功能。

③全面的日志功能。

④集中管理功能。

⑤自身的安全功能。

3)防火墙的附加功能

①流量控制。

②网络地址 转换NAT。

③虚拟专用网VPN。

4)防火墙的局限性

①关闭限制了一些服务带来不便。

②对内部的攻击无能为力。

③带来传输延迟单点失效等。

④还有其他局限。

5)防火墙的技术分类

包过滤防火墙; 代理防火墙; 状态化包过滤防火墙 3类等

6)防火墙的分类

个人防火墙:保护单个主机,有瑞星防火墙、 天网防火墙、费尔防火墙等。

企业防火墙:对整个网络实时保护,有赛门铁克防火墙、诺顿防火墙、思科防火墙、华为防火墙、Juniper防火墙等)。

软件防火墙:有瑞星防火墙、天网防火墙、微 软ISA Server、卡巴斯基防火墙等。

硬件防火墙:思科防火墙、Juniper防火墙等。

7)防火墙的体系结构

①双宿主机模式

②屏蔽子网模式

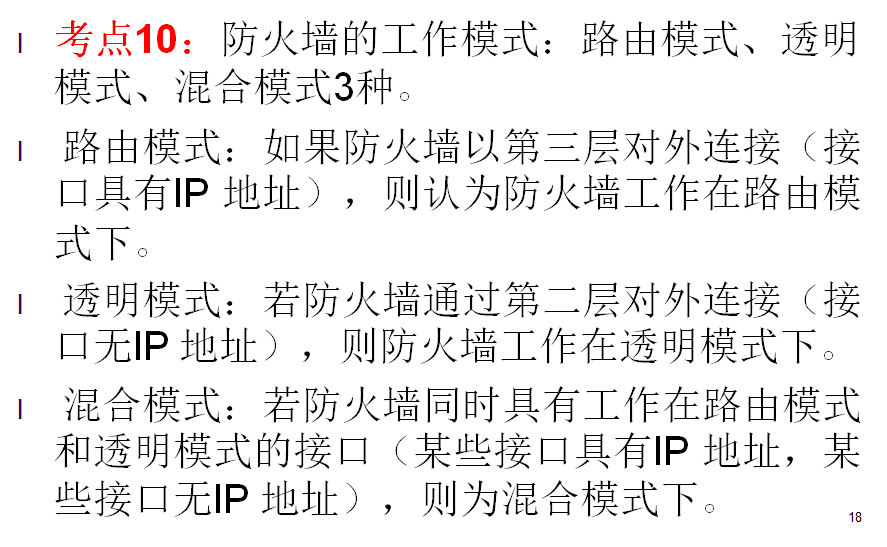

8)防火墙的工作模式

(7)入侵检测(IDS)和入侵防御(IPS)

位于防火墙之后的第二道安全屏障,是防火墙的的有力补充。

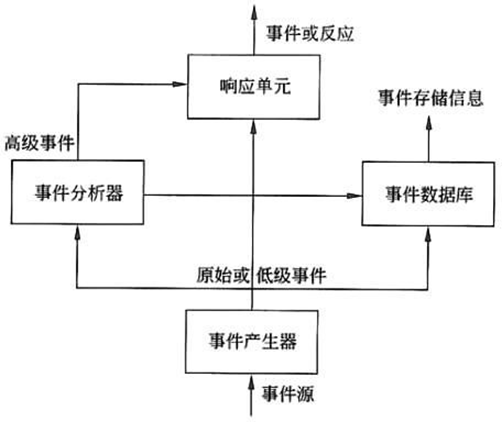

1)入侵检测系统IDS

通过对网络关键点收集信息并对其分析,检测到违反安全策略的行为和入侵的迹象,如果管理

员配置了攻击警告,还会通知管理员。(只做检测,不做具体处理)

安装部署位置通常是:

①服务器区域的交换机上。

②Interner 接入路由器 之后的第一 台交换机上。

③其他重点保护网段的交换机上。

通常是并联、不断网。

2)入侵防御系统IPS

通过对网络关键点收集信息并对其分析,检测到攻击企图,就会自动将攻击包丢掉或采取措施阻挡攻击源,切断网络。(检测,并丢弃攻击包)

通常是串联、会断网。

3)IPS/IDS和防火墙的区别

防火墙:一般只检测网络层和传输层的数据包,不能检测应用层的内容。

IPS/IDS:可以检测字节内容。

IPS和IDS的区别:

IPS:串接在网络中,会切断网络。

IDS:旁路式并联在网络上,不切断网络。

IDS/IPS:连接时需要把交换机端口配置成在镜像端口上,可以检测到全网流量。

(8)病毒防护

1)病毒、木马、恶意代码

病毒、木马、恶意代码都是人为制造的

病毒:一段可执行的程序代码,通过其他可执行程序启动和感染传播,可自我复制, 难以清除,破坏性强。(强盗)

木马:一种潜伏在计算机里并且秘密开放一个 甚至多个数据传输通道的远程控制程序。C/S 结构,客户端也称为控制端。偷偷盗取账号、 密码等信息。(间谍)

恶意代码:又称恶意软件。也称为广告软件、 间谍软件,没有作用却会带来危险。(恶搞)

2)病毒木马的特征分类

①文件宏病毒:感染office文件,前缀Macro或 者word/excel等。

②蠕虫病毒:前缀Worm通过系统漏洞传播。

③木马病毒:前缀Trojan,黑客病毒前缀Hack, 往往成对出现。

④系统病毒:前缀Win32、PE、Win95等。

⑤脚本病毒:前缀Script,脚本语言编写的, 通过网页传播。

3)病毒的生存期

①潜伏阶段

②繁殖阶段

③触发阶段

④执行阶段

4)病毒分类

(1)寄生病毒

(2)存储器驻留病毒

(3)引导区病毒

(4)隐形病毒

(5)多形病毒

5)防病毒技术

==预防病毒(发生前)、检测病毒(发生前后)、消除病毒(发生后)==等技术

需要定时更新杀毒软件,硬件防火墙定期更新病毒库等

最后

以上就是飘逸黑猫最近收集整理的关于网工浓缩笔记以及考点(第七章 网络安全)第七章 网络安全的全部内容,更多相关网工浓缩笔记以及考点(第七章内容请搜索靠谱客的其他文章。

发表评论 取消回复