1.信息系统的()是指系统可能存在着丧失结构、功能、秩序的特性。

A可用性

B.开放性

C脆弱性

D.稳定性

参考答案:C

参考解析:1.系统的基本概念

一般而言,系统具有以下几个特点:

(5) 脆弱性。

这个特性与系统的稳定性相对应,即系统可能存在着丧失结构、功能、 秩序的特性,这个特性往往是隐藏不易被外界感知的。脆弱性差的系统,一旦被侵入, 整体性会被破坏,甚至面临崩溃,系统瓦解。

第二版P5@1.1.2

出题概率:★★

分类:1.信息化知识

2、()可以将计算机的服务器、网络、内存及存储等实体资源,抽象、封装、规范化并呈现出来,打破实体结构间不可切割的障碍,使用户更好地使用这些资源。

A.虚拟化技术

B.人工智能技术

C.传感器技术

D.区块链技术

参考答案:A

参考解析:4. 虚拟计算

在计算机领域,虚拟化(Virtualization)这种资源管理技术,是将计算机的各种实体资源,如服务器、网络、内存及存储等,抽象、封装、规范化并呈现出来,打破实体结构间的不可切割的障碍,使用户可以比原本的组态更好的方式来使用这些资源。

第二版P14@1.1.5

出题概率:★★

分类:1.信息化知识

3.构建国家综合信息基础设施的内容不包含()。

A加快宽带网络优化升级和区城协调发展

B.大力提高教育信息化水平

C.建设安全可靠的信息应用基础设施

D.加快推进三网融合

参考答案:B

参考解析:9.构建下一代国家综合信息基础设施

(1)加快宽带网络优化升级和区域协调发展。

(2)促进下一代互联网规模商用和前沿布局。

(3)建设安全可靠的信息应用基础设施。

(4)加快推进三网融合。

(5)优化国际通信网络布局。

第二版P23@1.2.3

出题概率:★★

分类:1.信息化知识

4.关于我国企业信息化发展战略要点的描述,不正确的是( )。

A.注重以工业化带动信息化

B.充分发挥政府的引导作用空

C.高度重视信息安全

D.因地制宜推进企业信息化

参考答案:A

参考解析:4.我国企业信息化发展的战略要点

1)以信息化带动工业化

2) 信息化与企业业务全过程的融合、渗透

3) 信息产业发展与企业信息化良性互动

4) 充分发挥政府的引导作用

5) 高度重视信息安全

6) 企业信息化与企业的改组改造和形成现代企业制度有机结合

7) “因地制宜”推进企业信息化

第二版P40@1.4.1

出题概率:★

分类:1.信息化知识

5.通过网络把实体店的团购、优惠信息推送给互联网用户,从而将这些用户转换为实体店客户,这种模式称为( )。

A. B2B

B. C2C

C. B2C

D.O2O

参考答案:D

参考解析:

4.电子商务的类型

(4) o2o即Online To Offline,含义是线上购买线下的商品和服务,实体店提货或 者享受服务。020平台在网上把线下实体店的团购、优惠的信息推送给互联网用户,从而将这些用户转换为实体店的线下客户。借助020,能够迅速地促进门店销售,特别适 合餐饮、院线、会所等服务类连锁企业,并且通过网络能够迅速掌控消费者的最新反馈, 进行个性化服务和获取高粘度重复消费。

第二版P71@1.4.5

出题概率:★★★★★

分类:1.信息化知识

6.实施( )是企业落实《中国制造2025》战略规划的重要途径。

A.大数据

B.云计算

C.两化深度融合

D.区块链

参考答案:C

参考解析:2.从两化融合到中国制造2025,企业信息化发展之路

我国的企业信息化经历了产品信息化、生产信息化、流程信息化、管理信息化、决策信息化、商务信息化等过程,而实施两化深度融合是企业落实《中国制造2025》战略 规划的重要途径。

第二版P38@1.4.1

出题概率:★★

分类:1.信息化知识

7.( )是从特定形式的数据集中提炼知识的过程。

A.数据分析

B.数据抽取

C.数据转换

D.数据挖掘

参考答案:D

参考解析:3.商业智能的三个层次

3)数据挖掘

......我们可以定义:数据挖掘是从特定形式的数据集中提炼知识的过程。

第二版P78@1.5

出题概率:★★

分类:1.信息化知识

8、( )不属于人工智能的典型应用

A、自动驾驶

B、送餐机器人

C、非接触测温计

D、无人超市

参考答案:C

参考解析:人工智能是计算机科学的一个分支,它企图了解智能的实质,并生产出一种新的能以人类智能相似的方式做出反应的智能机器,该领域的研究包括机器人、语言识别、图像识别、自然语言处理和专家系统等。(百度百科)

非接触测温计是利用红外线等技术不用接触就能测量温度的技术。

分类:1.信息化知识

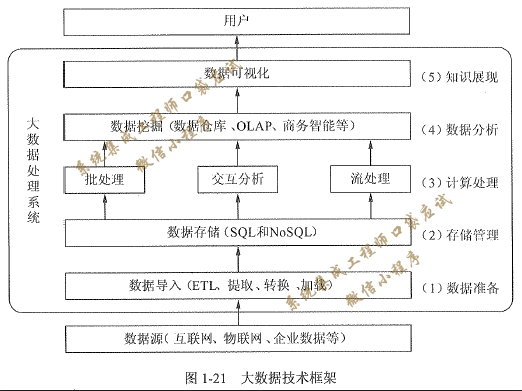

9、数据可视化技术主要应用于大数据处理的( )环节

A、知识展现

B、数据分析

C、计算处理

D、存储的管理

参考答案:A

参考解析:1.大数据概念

第二版P85@1.6.1

出题概率:★

分类:1.信息化知识

10、ITSSC 信息技术服务标准定义的 IT 服务生命周期包括( )

A、计划、执行、检查、改进

B、规划设计,资源配置,服务运营,持续改进监督管理

C、服务战略,规划设计,部署实施,服务运营,持续改进

D、规划设计,部署实施,服务运营,持续改进,监督管理

参考答案:D

参考解析:

(2) ITSS生命周期

IT服务生命周期由规划设计(Pianning&Design)、部署实施(Implementing)、服务运营(Opera,tion)、持续改进(Improvemenit)和监督管理(Supervision)5个阶段组成,简称PIOIS。

第二版P122@2.3.2

出题概率:★★★★★

分类:2.集成/服务管理

更多复习资料可使用“集成中级口袋应试”微信小程序进行复习

11、信息系统开发过程中,( )适合在无法全面提出用户需求的情况下,通过 反复修复改动态响应用户需求来实现用户的最终需求

A、结构化方法

B、原型法

C、瀑布法

D、面向过程法

参考答案:B

参考解析:(2)原型法:

其认为在无法全面准确地提出用户需求的情况下,并不要求对系统做全面、详细的分析,而是基于对用户需求的初步理解,先快速开发一个原型系统,然后通过反复修改来实现用户的最终系统需求。

第二版P133@3.1.2

出题概率:★★★

分类:3.集成专业知识

12、软件质量管理过程中( )的目的是确保构造了正确的产品即满足其特定的目的

A、软件验证

B、软件确认

C、管理评审

D、软件审计

参考答案:B

参考解析:3.3.3软件质量保证及质量评价

(2) 验证与确认

验证过程试图确保活动的输出产品已经被正确构造,即活动的输出产品满足活动的 规范说明;确认过程则试图确保构造了正确的产品,即产品满足其特定的目的。

第二版P136@3.3.3

出题概率:★

分类:3.集成专业知识

13、( )是现实世界中实体的形式化描述,将实体的属(数据)和操作函数 封装在一起

A.服务

B、类

C、接口

D、消息

参考答案:B

参考解析:3.4.1面向对象的基本概念

(2) 类:现实世界中实体的形式化描述,类将该实体的属性(数据)和操作(函数) 封装在一起。

第二版P138@3.4.1

出题概率:★

分类:3.集成专业知识

14、ODBC 和 JDBC 是典型的( )

A、分布式对象中间件

B、事务中间件

C、面向消息中间件

D、数据库访问中间件

参考答案:D

参考解析:3.5.4软件中间件

(1) 数据库访问中间件:通过一个抽象层访问数据库,从而允许使用相同或相似的代码访问不同的数据库资源。典型技术如Windows平台的ODBC和Java平台的JDBC等。

第二版P144@3.5.4

出题概率:★

分类:3.集成专业知识

15、关于数据仓库的描述正确的是( )

A、与数据库相比,数据仓库的数据相对稳定

B、与数据库相比,数据库的数据相对冗余

C、与数据库相比,数据仓库的主要任务是实时业务处理

D、与数据仓库相比,数据库的主要任务是支持管理决策

参考答案:A

参考解析:

与操作型数据库相比,数据仓库的主要特点如下:

(l)面向主题

(2)集成

(3)相对稳定

(4)反映历史变化

第二版P145@3.6.1

出题概率:★★★★★

分类:3.集成专业知识

16、JAVAEE 应用服务器运行环境不包括( )

A、容器

B、编译器

C、组件

D、服务

参考答案:B

参考解析:3.6.3 javaEE架构

JavaEE应用服务器运行环境主要包括组件(Component)、容器(Container)及服务 (Services)三部分。组件是表示应用逻辑的代码;容器是组.件的运行环境;服务则是应 用服务器提供的各种功能接口 >可以同系统资源进行交互。

第二版P147@3.6.3

出题概率:★

分类:3.集成专业知识

17、在 DSI 七层协议中( )的主要功能是路由选择

A、物理层

B、数据链路层

C、传输层

D、网络层

参考答案:D

参考解析:

1.OSI七层协议

(3)网络层:其主要功能是将网络地址(例如, IP地址)翻译成对应的物理地址(例如,网卡地址),并决定如何将数据从发送方路由到接收方。在 TCP/IP协议中,网络层具体协议有 IP、ICMP、IGMP、IPX、ARP等。

第二版P148@3.7.1

出题概率:★★★★★

分类:3.3计算机/网络

口袋应试注:OSI七层协议必须掌握,几乎每年必考。

18、( )不属于网络链路传输控制技术

A、SAN

B、令牌

C 、FDDI

D、ISDN

参考答案:A

参考解析:3.7.6网络存储技术

网络存储技术( Network Storage Technology)是基于数据存储的一种通用网络术语。网络存储结构大致分为 3种:直连式存储( DAS:Direct Attached Storage)、网络存储设备(NAS:Network Attached Storage)和存储网络(SAN:Storage Area Network)。

第二版P154@3.7.6

出题概率:★★

分类:3.3计算机/网络

19、通过控制网络上的其他计算机,对目标逐级所在网络服务不断进行干扰, 改变其正常的作业流程,执行无关程序使系统变瘫痪,这种行为属于( )

A.、系统漏洞

B、网络瘟疫

C、拒绝服务供给

D、种植病毒

参考答案:C

参考解析:3.7.12网络安全

还有一种叫“拒绝服务”攻击,即通过控制网络上的其他机器,对目标 主机所在网络服务不断进行干扰,改变其正常的作业流程,执行无关程序使系统响应减 慢甚至瘫痪,影响正常用户的使用,甚至使合法用户被排斥而不能进入计算机网络系统 或不能得到相应的服务。

第二版P158@3.7.12

出题概率:★★★

分类:3.3计算机/网络

20、( )可以组织非新人地址的访问,但无法控制内部网络之间的违规行为

A、防火墙

B、扫描器

C、防毒软件

D.、安全审计系统

参考答案:A

参考解析:

1.防火墙

防火墙通常被比喻为网络安全的大门,用来鉴别什么样的数据包可以进出企业内部网。在应对黑客入侵方面,可以阻止基于 IP包头的攻击和非信任地址的访问。但传统防火墙无法阻止和检测基于数据内容的黑客攻击和病毒入侵,同时也无法控制内部网络之间的违规行为。

第二版P159@3.7.12

出题概率:★★★★★

分类:3.3计算机/网络

其它专业的小程序复习资料也可访问我的个人博客(https://www.ssper.com.cn/product/)进行查找,或者在微信中搜索“口袋应试”。现已开通高项、网络规划设计师、系统架构师口袋应试。

最后

以上就是凶狠鞋子最近收集整理的关于2020年下半年系统集成项目管理工程师上午试题解析(一)的全部内容,更多相关2020年下半年系统集成项目管理工程师上午试题解析(一)内容请搜索靠谱客的其他文章。

发表评论 取消回复