概述

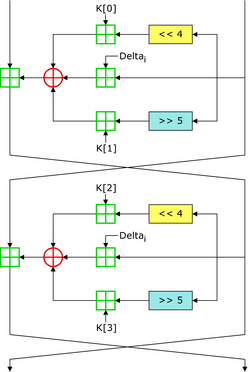

TEA算法由剑桥大学计算机实验室的David Wheeler和Roger Needham于1994年发明。它是一种分组密码算法,其明文密文块为64比特,密钥长度为128比特。TEA算法利用不断增加的Delta(黄金分割率)值作为变化,使得每轮的加密是不同,该加密算法的迭代次数可以改变,建议的迭代次数为32轮。

加密过程

TEA算法使用64位的明文分组和128位的密钥,它使用Feistel分组加密框架,需要进行 64 轮迭代,尽管作者认为 32 轮已经足够了。该算法使用了一个神秘常数δ作为倍数,它来源于黄金比率,以保证每一轮加密都不相同。但δ的精确值似乎并不重要,这里 TEA 把它定义为 δ=(√5 - 1)2^31(也就是程序中的 0x9E3779B9)。

之后 TEA 算法被发现存在缺陷,作为回应,设计者提出了一个 TEA 的升级版本——XTEA(有时也被称为“tean”)。XTEA 跟 TEA 使用了相同的简单运算,但它采用了截然不同的顺序,为了阻止密钥表攻击,四个子密钥(在加密过程中,原 128 位的密钥被拆分为 4 个 32 位的子密钥)采用了一种不太正规的方式进行混合,但速度更慢了。

算法实现

#include <stdio.h>

#include <stdint.h>

//加密函数

void encrypt (uint32_t* v, uint32_t* k) {

uint32_t v0=v[0], v1=v[1], sum=0, i; /* set up */

uint32_t delta=0x9e3779b9; /* a key schedule constant */

uint32_t k0=k[0], k1=k[1], k2=k[2], k3=k[3]; /* cache key */

for (i=0; i < 32; i++) { /* basic cycle start */

sum += delta;

v0 += ((v1<<4) + k0) ^ (v1 + sum) ^ ((v1>>5) + k1);

v1 += ((v0<<4) + k2) ^ (v0 + sum) ^ ((v0>>5) + k3);

} /* end cycle */

v[0]=v0; v[1]=v1;

}

//解密函数

void decrypt (uint32_t* v, uint32_t* k) {

uint32_t v0=v[0], v1=v[1], sum=0xC6EF3720, i; /* set up */

uint32_t delta=0x9e3779b9; /* a key schedule constant */

uint32_t k0=k[0], k1=k[1], k2=k[2], k3=k[3]; /* cache key */

for (i=0; i<32; i++) { /* basic cycle start */

v1 -= ((v0<<4) + k2) ^ (v0 + sum) ^ ((v0>>5) + k3);

v0 -= ((v1<<4) + k0) ^ (v1 + sum) ^ ((v1>>5) + k1);

sum -= delta;

} /* end cycle */

v[0]=v0; v[1]=v1;

}

int main()

{

uint32_t v[2]={1,2},k[4]={2,2,3,4};

// v为要加密的数据是两个32位无符号整数

// k为加密解密密钥,为4个32位无符号整数,即密钥长度为128位

printf("加密前原始数据:%u %un",v[0],v[1]);

encrypt(v, k);

printf("加密后的数据:%u %un",v[0],v[1]);

decrypt(v, k);

printf("解密后的数据:%u %un",v[0],v[1]);

return 0;

}

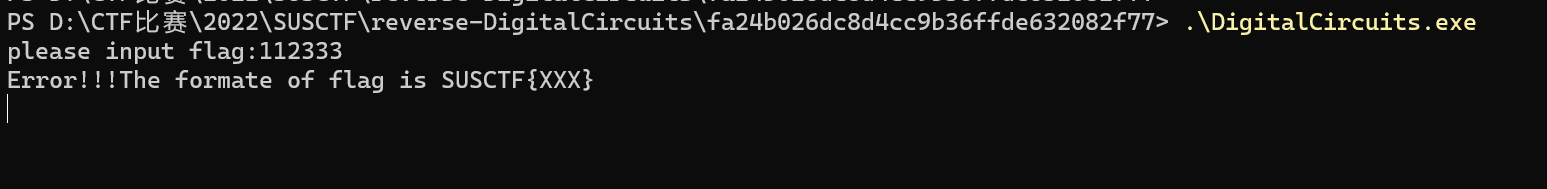

CTF题目示例

题目来源:SUSCTF2022 Reverse DigitalCircuits

下载文件是一个exe,运行后提示输入flag字符串。

目测该exe使用python生成的,使用pyinstxtractor解包exe,并反编译pyc文件,得到python文件

目测该exe使用python生成的,使用pyinstxtractor解包exe,并反编译pyc文件,得到python文件

# uncompyle6 version 3.8.0

# Python bytecode 3.7.0 (3394)

# Decompiled from: Python 3.7.2 (tags/v3.7.2:9a3ffc0492, Dec 23 2018, 23:09:28) [MSC v.1916 64 bit (AMD64)]

# Embedded file name: DigitalCircuits.py

import time

def f1(a, b):

if a == '1':

if b == '1':

return '1'

return '0'

def f2(a, b):

if a == '0':

if b == '0':

return '0'

return '1'

def f3(a):

if a == '1':

return '0'

if a == '0':

return '1'

def f4(a, b):

return f2(f1(a, f3(b)), f1(f3(a), b))

def f5(x, y, z):

s = f4(f4(x, y), z)

c = f2(f1(x, y), f1(z, f2(x, y)))

return (s, c)

def f6(a, b):

ans = ''

z = '0'

a = a[::-1]

b = b[::-1]

for i in range(32):

ans += f5(a[i], b[i], z)[0]

z = f5(a[i], b[i], z)[1]

return ans[::-1]

def f7(a, n):

return a[n:] + '0' * n

def f8(a, n):

return n * '0' + a[:-n]

def f9(a, b):

ans = ''

for i in range(32):

ans += f4(a[i], b[i])

return ans

def f10(v0, v1, k0, k1, k2, k3):

s = '00000000000000000000000000000000'

d = '10011110001101110111100110111001'

for i in range(32):

s = f6(s, d)

v0 = f6(v0, f9(f9(f6(f7(v1, 4), k0), f6(v1, s)), f6(f8(v1, 5), k1)))

v1 = f6(v1, f9(f9(f6(f7(v0, 4), k2), f6(v0, s)), f6(f8(v0, 5), k3)))

return v0 + v1

k0 = '0100010001000101'.zfill(32)

k1 = '0100000101000100'.zfill(32)

k2 = '0100001001000101'.zfill(32)

k3 = '0100010101000110'.zfill(32)

flag = input('please input flag:')

if flag[0:7] != 'SUSCTF{' or flag[(-1)] != '}':

print('Error!!!The formate of flag is SUSCTF{XXX}')

time.sleep(5)

exit(0)

flagstr = flag[7:-1]

if len(flagstr) != 24:

print('Error!!!The length of flag 24')

time.sleep(5)

exit(0)

else:

res = ''

for i in range(0, len(flagstr), 8):

v0 = flagstr[i:i + 4]

v0 = bin(ord(flagstr[i]))[2:].zfill(8) + bin(ord(flagstr[(i + 1)]))[2:].zfill(8) + bin(ord(flagstr[(i + 2)]))[2:].zfill(8) + bin(ord(flagstr[(i + 3)]))[2:].zfill(8)

v1 = bin(ord(flagstr[(i + 4)]))[2:].zfill(8) + bin(ord(flagstr[(i + 5)]))[2:].zfill(8) + bin(ord(flagstr[(i + 6)]))[2:].zfill(8) + bin(ord(flagstr[(i + 7)]))[2:].zfill(8)

res += f10(v0, v1, k0, k1, k2, k3)

if res == '001111101000100101000111110010111100110010010100010001100011100100110001001101011000001110001000001110110000101101101000100100111101101001100010011100110110000100111011001011100110010000100111':

print('True')

else:

print('False')

time.sleep(5)

# okay decompiling .DigitalCircuits.pyc

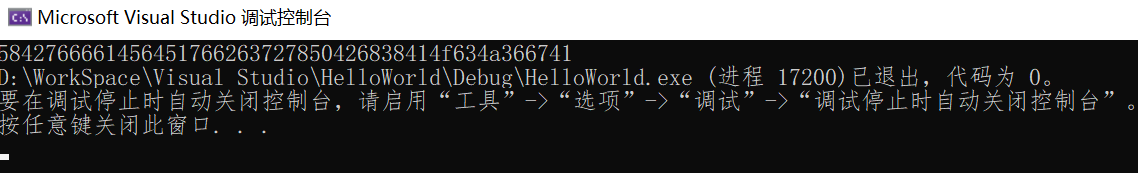

根据代码特征得知这是一个TEA加密,写解密脚本:

#include <stdio.h>

#include <stdint.h>

uint32_t key[4] = { 0x4445,0x4144 ,0x4245,0x4546 };

void decrypt(uint32_t v0, uint32_t v1)

{

uint32_t index = 0x9e3779b9;

uint32_t sum = index * 32;

for (int i = 0; i < 32; i++)

{

v1 -= ((((v0 << 4) + key[2]) ^ (v0 + sum)) ^ ((v0 >> 5) + key[3]));

v0 -= ((((v1 << 4) + key[0]) ^ (v1 + sum)) ^ ((v1 >> 5) + key[1]));

sum -= index;

}

printf("%x", v0);

printf("%x", v1);

}

int main()

{

uint32_t v1[3] = { 0x3E8947CB,0x31358388,0xDA627361 };

uint32_t v2[3] = { 0xCC944639,0x3B0B6893,0x3B2E6427 };

for (int i = 0; i < 3; i++)

decrypt(v1[i], v2[i]);

return 0;

}

运行结果:

最后

以上就是自觉机器猫最近收集整理的关于TEA加密算法学习概述加密过程算法实现CTF题目示例的全部内容,更多相关TEA加密算法学习概述加密过程算法实现CTF题目示例内容请搜索靠谱客的其他文章。

发表评论 取消回复