如何获取FOFA语法关键字

有时候新爆出来的漏洞,想拿poc去刷一波,但是却不知道怎么用fofa去搜索

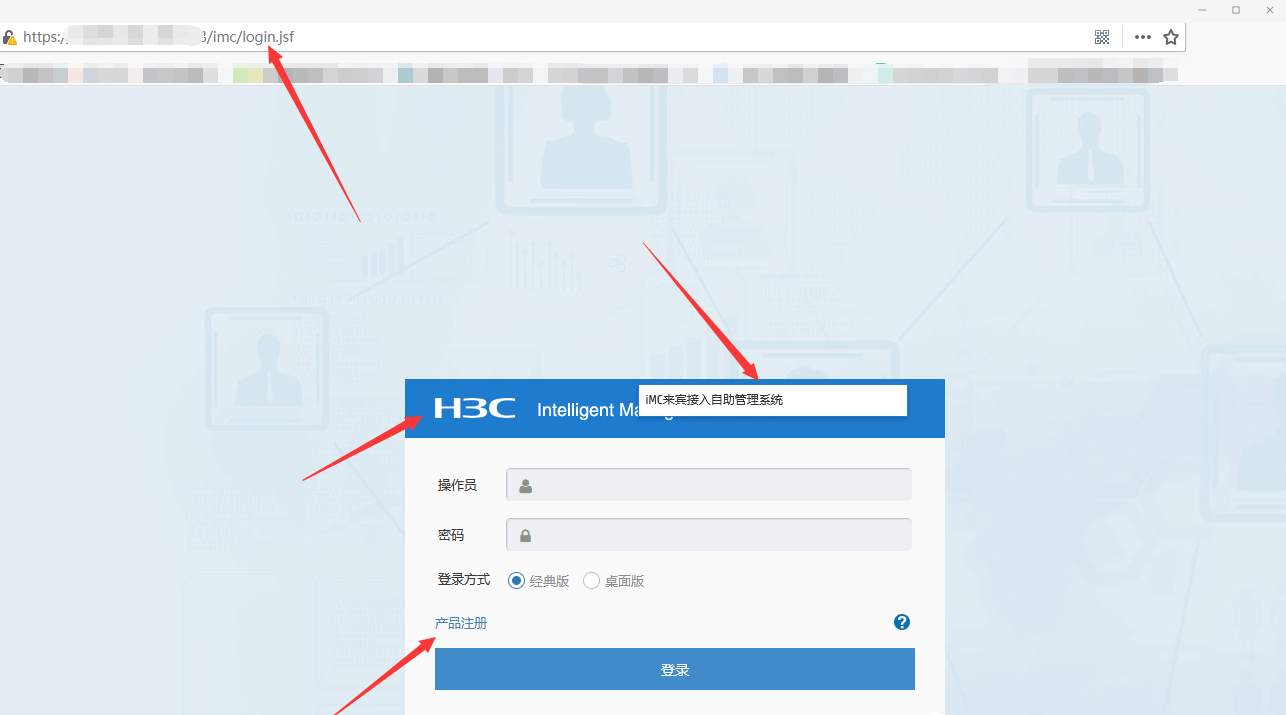

H3C为例

存在漏洞的页面是这样的,我们发现无法右键查看源码(也可以F12),

所以这个时候我们可以根据一些页面上存在的特征去找关键字。

根据url里的关键字进行搜索:

例如上图url中存在/imc/login.jsf,

这个路径可能就是这个产品所特有的路径,

我们可以直接把路径复制了粘贴在fofa中搜索(不是特别精准):

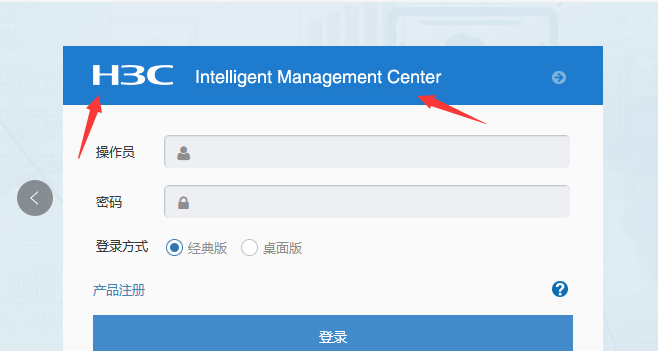

根据网站关键字搜索:

fofa是支持搜索网站body的,这就说明我们可以根据网站上一些特定的关键字去搜索,

例如上图的iMC来宾接入自助管理系统和产品注册,

这两个关键字可能是h3c特有的关键字,且关键字在html的body标签:

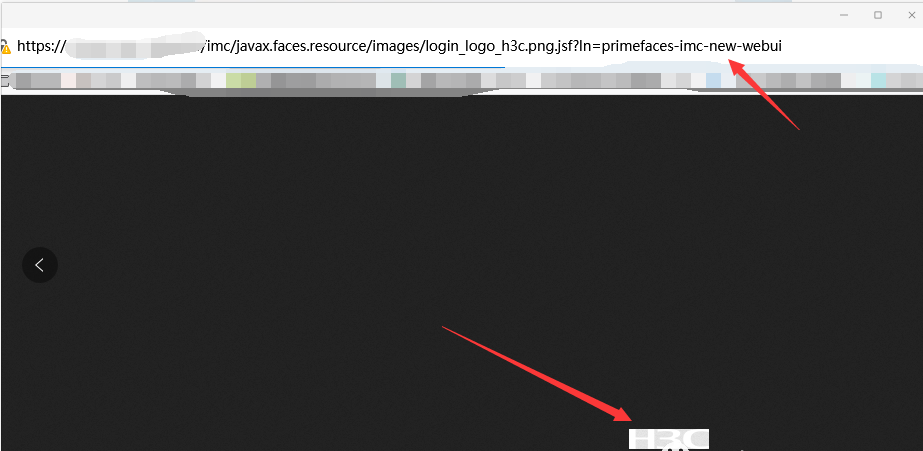

根据相关背景或者logo搜索:

一般这样的系统,某些logo文件都存放在了特定的路径里,

我们可以找到这个图片的路径,然后根据特定的这个图片路径来进行搜索:

发现这两个东西都是logo,而且logo的路径一般特定的系统都不会变,

我们可以把这个路径复制到fofa进行搜索

当然,还有很多其他的方法来获取一个系统的某些特定FOFA语法。

例如利用ico hash等

最后

以上就是单薄大门最近收集整理的关于渗透测试-获取系统FOFA关键字来刷洞的全部内容,更多相关渗透测试-获取系统FOFA关键字来刷洞内容请搜索靠谱客的其他文章。

本图文内容来源于网友提供,作为学习参考使用,或来自网络收集整理,版权属于原作者所有。

发表评论 取消回复