2.1 OSI通信模型

◆OSI摸型

◆理解OSI七层模型构成及每一层的作用;

◆理解协议分层的作用

◆OSl模型通信过程

◆理解OSI模型通信过程及数据封装、分用等概念

◆OSI模型安全体系构成

◆了解OSI模型安全体系的构成

◆了解OSI模型的五类安全服务、八种安全机制的概念

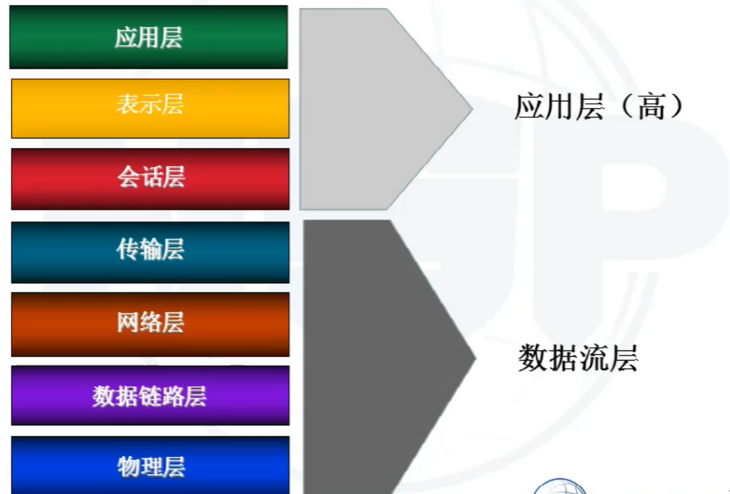

ISO/OSl七层模型结构

◆模型定义了网络中不同计算机系统进行通信的基本过程和方法

◆底层协议

◆偏重于处理实际的信息传输,负责创建网络通信连接的链路,包括物理层、数据链路层、网络层和传输层

◆高层协议

◆处理用户服务和各种应用求,包括会话层、表示层和应用层

第一层:物理层

◆作用

◆规定了通信设备的机械的、电气的、功能的和过程的特性

◆插件的规格尺寸

◆引脚数量和线序情况

◆信号电平的大小

◆阻抗匹线缆

◆物理介质;

◆建立、维护和拆除物理链路连接

◆典型物理层的媒体和连接器

◆同轴电缆、T型接头、光纤、双绞线、中继器、集线器等;

◆常见物理层标准(介质与速率)

◆RJ-45标准、EIA/ TIA RS-232、EIA/TIA RS-449

第二层:数据链路层

◆作用

◆物理寻址,网络拓扑,线路规章等

◆错误检测和通告(但不纠错)

◆将比特聚成帧进行传输

◆流量控制(可选)

◆寻址机制

◆使用数据接收设备的硬件地址(物理地址)寻址(如MAC地址)

◆典型数据链路层设备

◆网卡、网桥和交换机

◆数据链路层协议

◆ARP、RARP、SDLC、HDLC、PPP、STP

第二层:以太网协议标准(两个子层)

◆LLC(Logical Link Control)

◆IEEE802.2

◆为上层提供统一接口

◆使上层独立于下层物理介质

◆提供流控、排序等服务;

◆MAC (Media Access Control)

◆EEE802.3

◆烧录到网卡ROM;

◆48比特

◆唯一性

第三层:网络层

◆作用

◆逻辑寻址

◆路径选择

◆寻址机制

◆使用网络层地址进行寻址(如IP地址)

◆网络层典型设备

◆路由器

◆三层交换机

第四层:传输层

◆作用

◆提供端到端的数据传输服务

◆建立逻辑连接

◆寻址机制

◆应用程序的界面端口(如端口号)

◆传输层协议

◆TCP

◆UDP SPX

第五层:会话层

◆作用

◆不同应用程序的数据隔离

◆会话建立,维持,终止

◆同步服务

◆会话控制(单向或双向)

第六层:表示层

◆作用

◆数据格式表示

◆协议转换

◆字符转换

◆数据加密解密

◆数据压缩等

◆表示层数据格式

◆ ASCIL MPEG TIFF GIF JPEG

第七层:应用层

◆作用

◆应用接口

◆网络访问流处理

◆流控

◆错误恢复

◆应用层协议

◆FTP Telnet HTTP SNMP SMTP DNS

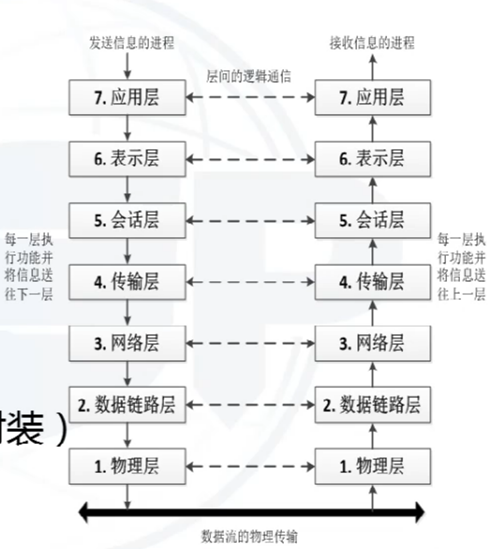

OSl模型特点

◆分层结构的优点

◆各层间相互独立

◆降低复杂性

◆促进标准化工作

◆协议开发模块化

◆数据封装与分用(解封装)

OSl安全体系结构

◆目标

◆保证异构计算机进程与进程之间远距离交换信息的安全

◆五类安全服务

◆鉴别服务、访问控制服务、数据完整性服务、数据保密性服务和抗抵赖服务

◆八种安全机制

◆加密、数据签名、访问控制、数据完整性、鉴别交换、业务流填充、路由控制和公正

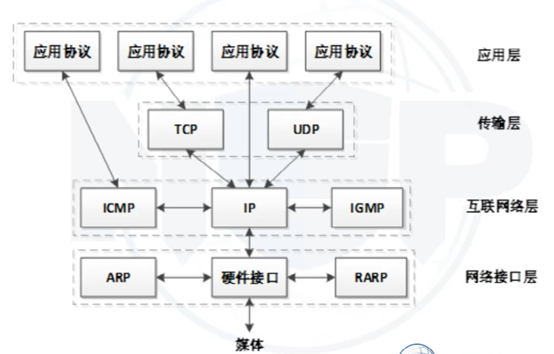

2.2 TCP/IP协议安全

◆协议结构及安全问题

◆了解 TCP/IP协议的体系及每一层的作用

◆了解网络接口层的作用及面临的网络安全问题

◆了解IP协议的工作机制及其所面临的安全问题;

◆了解传输层协议TCP和UDP的工作机制及面临的安全问题;

◆了解应用层协议面临安全问题。

◆安全解决方案

◆了解基于TCP/IP协议簇的安全架构

◆了解IPv6对网络安全的价值。

网络接口层

◆主要协议

◆ARP

◆RARP

◆安全问题

◆损坏:自然灾害、动物破坏、老化、误操作

◆干扰:大功率电器电源线路电磁辐射

◆电磁泄漏:传输路电磁泄漏

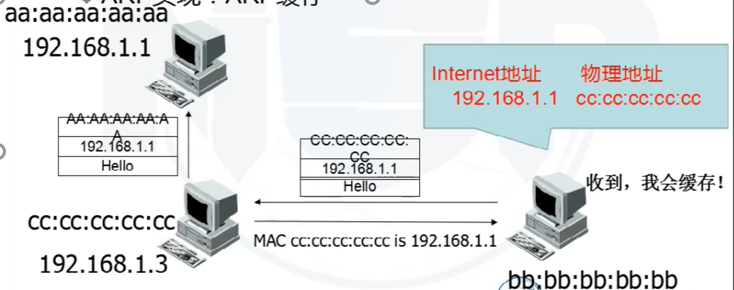

◆欺骗:ARP欺骗

◆嗅探:常见二层协议是明文通信的

◆拒绝服务: mac flooding, arp flooding等

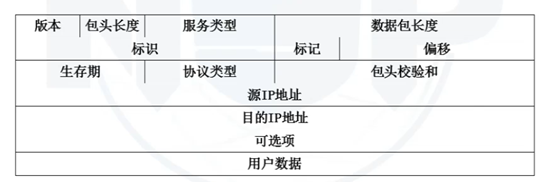

网络互联层核心协议-IP协议

◆IP是TCP/IP协议族中最为核心的协议

◆目前广泛使用的IPV4提供无连接、不可靠的服务

网络互联层的安全问题

◆拒绝服务:分片攻击( teardrop)/死亡之ping

◆欺骗:IP源地址欺骗

◆窃听:嗅探

◆伪造:IP数据包伪造

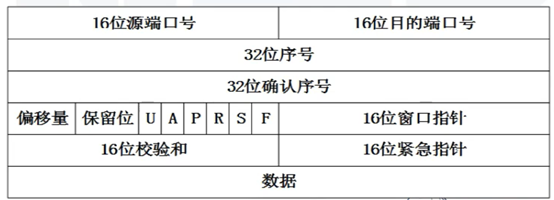

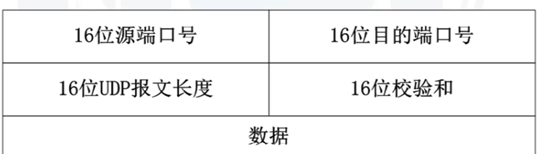

传输层协议-TCP(传输控制协议)

◆提供面向连接的、可靠的数据通信服务

◆提供可靠性服务

◆数据包分块、发送接收确认、超时重发、数据校验、数据包排序、控制流量

传输层协议-UDP(用户数据报协议)

◆提供面向事务的简单不可靠信息传送服务特点

◆无连接、不可靠

◆协议简单、占用资源少,效率高…

传输层安全问题

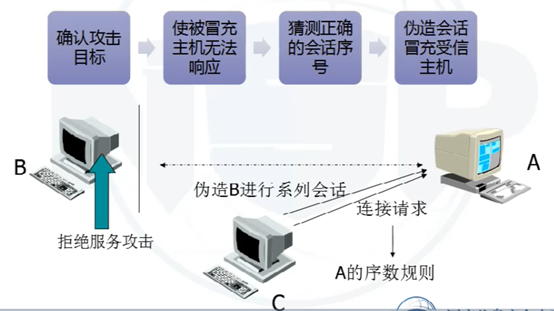

◆拒绝服务: syn flood/udp flood/ Smurf

◆欺骗:TCP会话劫持

◆窃听:嗅探

◆伪造:数据包伪造

应用层协议

◆应用层协议定义了运行在不同端系统上的应用程序进程如何相互传递报文

◆典型的应用层协议

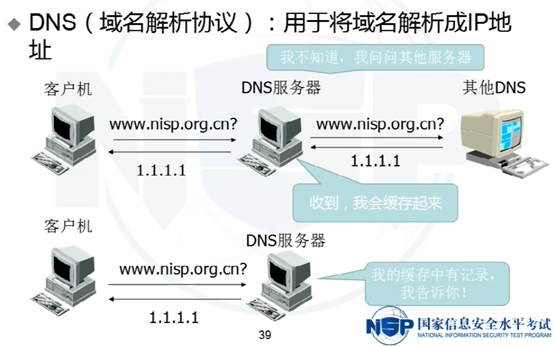

◆域名解析:DNS

◆电子邮件:SMTP/POP3

◆文件传输:FTP

◆网页浏览:HTTP

应用层协议安全问题

◆身份认证简单:口令破解、身份伪造

◆明文传输数据:数据泄露、数据伪造

◆缺乏数据完整性保护:数据破坏、篡改

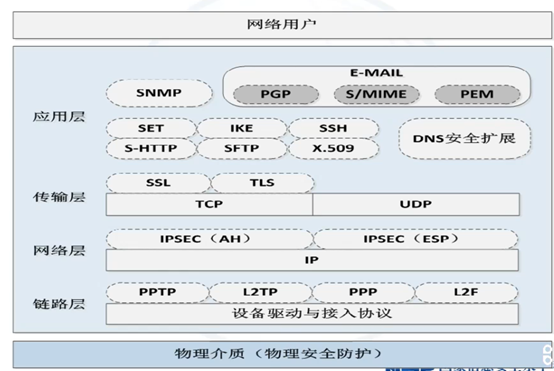

基于 TCP/IP协议族的安全架构

IPV6特点

◆简化首部的结构,路由器不再做分片处理,减轻路由器的负担。

◆支持即插即用,自动分配IP地址

◆采用了认证和加密功能。

◆多播, mobile P等也可能被支持

2.3 无线通信安全

◆无线局域网安全

◆了解无线局域网安全协议WEP、WPA、WPA2、WAPI等工作机制及优缺点;

◆理解无线局域网安全防护策略

◆蓝牙通信安全

◆了解蓝牙技术面临的保密性、完整性、非授权连接、

◆拒绝服务等安全威胁;

◆理解使用蓝牙的安全措施。

◆RFID通信安全

◆了解RFID的概念及针对标签、针对读写器和针对信道的攻击方式

◆理解RFID安全防护措施

无线局域网安全协议-WEP

◆提供功能

◆传输加密

◆接入认证(开放式认证、共享密钥认证)

◆开放式认证系统

◆通过易于伪造的SSID识别,无保护、任意接入

◆MAC、IP地址控制易于伪造

◆共享密钥认证

◆弱密钥问题

◆不能防簒改

◆没有提供抵抗重放攻击机制

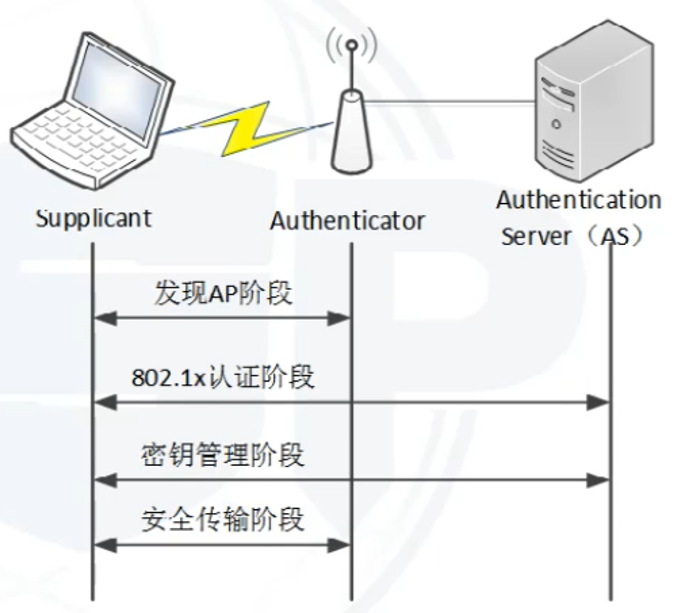

无线局域网安全协议WPA、WPA2

◆802.11i

◆WPA(802.11i草案)

◆WPA2(802.11i正式)

◆802.11i运行四阶段

◆发现AP阶段

◆4802.11i认证阶段

◆密钥管理阶段

◆安全传输阶段

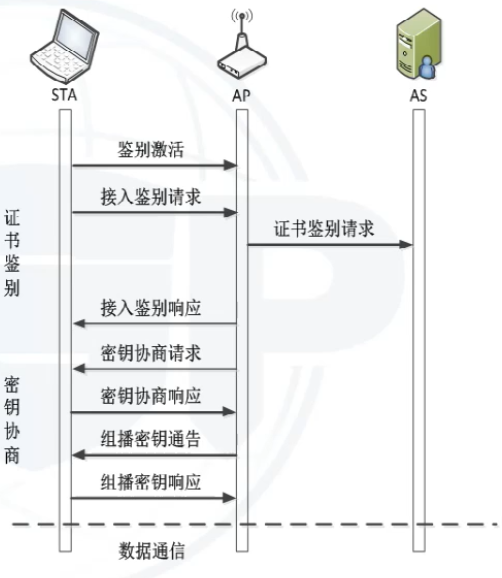

WAPI无线安全协议

◆WAPI的构成

◆WAIP,用于用户身份鉴别

◆WAI用于保护传输安全

◆WPI的安全优势

◆双向三签别(服务器AP、STA)

◆高强度鉴别加密算法

无线局域网应用安全策略

◆管理措施

◆组织机构安全策略中包含无线局域网安全管理策略

◆结合业务对无线局域网应用进行评估,制定使用和管理策略

◆技术措施

◆加密、认证及访问控制

◆访客隔离

◆安全检测措施

近距离无线通信安全-蓝牙

◆安全威胁

◆保密性威胁:密钥生成基于配对的PIN

◆完整性威胁:未授权设备实施的中间人攻击

◆可用性威胁:拒绝服务

◆非授权连接

◆蓝牙安全应用

◆蓝牙设备选择:技术上应具备抵抗以上成胁的能力

◆蓝牙设备使用:企业应用应建立管理要求

近距离无线通信安全-RFID

◆安全威胁

◆针对标签攻击:数据窃取、标签破解及复制

◆针对读写器的攻击:拒绝服务、恶意代码

◆针对无线信道的攻击:干扰、嗅探

◆安全防护

◆重要的RFID标签(例如用于身份鉴别),支持Kill和休眠的标签

◆使用高安全加密算法的标签

◆涉及资金的应用使用在线核查方式

2.4 典型网络攻击与防范

◆欺骗攻击

◆了解IP欺骗、ARP坎、欺骗、DNS欺骗等电子欺骗攻击的

◆实现方式及防护措施。

◆拒绝服务攻击

◆了解 SYN Flood、 UDP Flood、 Teardrop等拒绝服务攻击实现方式

◆了解分布式拒绝服务攻击实现方式及拒绝服务攻击应对策略。

◆欺骗攻击( Spoofing)

◆通过伪造源于可信任地址的数据包以使一台机器认证另一台机器的复杂技术

◆常见类型

◆IP契骗

◆ARP欺骗

◆DNS欺骗

典型攻击:IP欺骗

◆IP欺骗是一系列步骤构成的攻击

ARP欺骗实现

◆ARP协议实现特点

◆ARP协议特点:无状态,无需请求可以应答

◆ARP实现:ARP缓存

DNS欺骗-DNS协议工作过程

◆DNS(域名解析协议):用于将域名解析成IP地址

网络攻击与防范拒绝服务攻击

◆拒绝服务攻击

◆让被攻击的系统无法正常进行服务的攻击方式

◆拒绝服务攻击方式

◆利用系统、协议或服务的漏洞

◆利用TCP协议实现缺陷

◆利用操作系统或应用软件的漏洞

◆目标系统服务资源能力

◆利用大量数据挤占网络带宽

◆利用大量请求消耗系统性能

◆混合型

拒绝服务是一类攻击方式的统称!

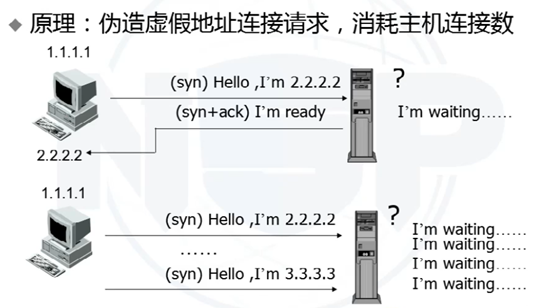

典型攻击: SYN Flood

◆原理:伪造虚假地址连接请求,消耗主机连接数

◆UDP Flood

◆利用UDP协议实现筒单、高效,形成流量沖击

◆Teardrop

◆构造错误的分片信息,系统重组分片数据时内存计算错误,导致协议栈崩溃

分布式拒绝服攻击(DDoS)

拒绝服务攻击的防御

◆管理防御

◆业务连续性计划(组织共同承担,应对DoS攻击)

◆协调机制(运营商、公安部门、专家团队)

◆技术防御

◆安全设备(防火墙、抗DoS设备)

◆増强网络带宽

◆自身强壮性(风险评估、补丁、安全加固、资源控制)

◆监测防御

◆应急响应(构建监测体系)

2.5 网络安全防护技术

◆边界安全防护

◆了解防火墙、安全隔离与信息交换系统的实现技术、部署方式、作用及局限性;

◆了解IPS、UTM、防病毒网关等边界安全防护技术的概念

◆检测与审计

◆了解入侵检测系统、安全审计的作用、分类、实现技术、部署方式及应用上的局限性

◆接入管理

◆了解VPN的作用、关键技术及应用领域;

◆了解网络准入控制的作用。

边界安全防护-防火墙

◆控制:在网络连接点上建立一个安全控制点,对进出数据进行限制

◆隔离:将需要保护的网络与不可信任网络进行隔离,隐藏信息并进行安全防护

◆记录:对进出数据进行检查,记录相关信息

防火墙的主要技术

◆静态包过滤

◆依据数据包的基本标记来控制数据包

◆技术逻辑简单、易于实现,处理速度快

◆无法实现对应用层信息过滤处理,配置较复杂

◆应用代理

◆连接都要通过防火墙进行转发

◆提供NAT,隐藏内部网络地址

◆状态检测

◆创建状态表用于维护连接,安全性高

◆安全性高但对性能要求也高

◆适应性好,对用户、应用程序透明

防火墙的部署

◆防火墙的部署位置

◆可信网络与不可信网络之间

◆不同安全级别网络之间

◆两个需要隔离的区域之间

◆防火墙的部署方式

◆单防火墙(无DMZ)部署方式

◆单防火墙(DMZ)部署方式

◆双防火墙部署方式

其他边界安全防护

◆物理隔离与交换系统(网间)

◆外部处理单元、内部处理单元、中间处理单元

◆断开内外网之间的会话(物理隔离、协议隔离)

◆同时集合了其他安全防护技术

◆其他网络安全防护技术

◆IPS

◆防病毒网关

◆UTM…

检测与审计-入侵检测

◆入侵检测系统的作用

◆主动防御,防火墙的重要补充

◆构建网络安全防御体系重要环节

◆入侵检测系统功能

◆发现并报告系统中未授权或违反安全策略行为

◆为网络安全策略的制定提供指导

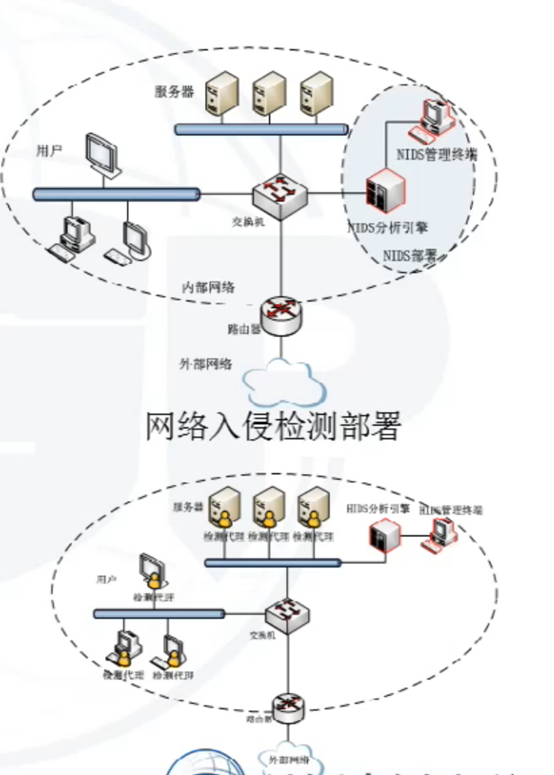

入侵检测系统

◆分类

◆网络入侵检测

◆主机入侵检测

◆检测技术

◆误用检测

◆异常检测

◆部署

◆局限性

安全审计系统

◆概念

◆按照一定的安全策略,对系统日志、网络数据、用户活动、环境状况进行检查,以发现系统漏洞、违规操作等行为的安全设备。部署

◆分类

◆网络安全审计

◆和主机安全审计

接入管理-VPN

◆虚拟专用网络( Virtual Private Network,VPN)

◆利用隊道技术,在公共网络中建立一个虚拟的、专用的安全网络通道

◆VPN实现技术

◆隧道技术

◆二层隧道:PPTP、L2F、L2TP

◆IPSEC

◆SSL

◆密码技术

总结

◆OSI七层模型

◆ TCP/P协议安全

◆典型网络攻击与防范

◆电子欺骗(ARP骗、IP契骗、DNS契骗)

◆拒绝服务攻击( SYN Flood、 UDP Flood、 Teardrop)

◆与分布式拒绝服务攻击

◆网络安全设备

◆防火墙、网闸、IDS、VPN等

最后

以上就是谦让大侠最近收集整理的关于网络通信安全2.1 OSI通信模型2.2 TCP/IP协议安全2.3 无线通信安全2.4 典型网络攻击与防范2.5 网络安全防护技术的全部内容,更多相关网络通信安全2.1内容请搜索靠谱客的其他文章。

发表评论 取消回复