2020HXB-CTF-MISC-颜文字

- 颜文字

- 题目分析

- 开始

- 1.题目

- 2.流量分析

- 3.html分析

- 4.base64隐写

- 5.snow隐写

- 6.摩尔斯

- 结语

每天一题,只能多不能少

颜文字

题目分析

11月1日,作为菜鸡又被湖湘杯恶心了一次,最后几个小时平台沦陷,搞得到最后成绩如何都不知道,罢了,反正也只做了几道简单的。这里分享其中一题。MISC的第一题,颜文字。

- base64隐写

- snow隐写

- 摩尔斯

- 栅栏

开始

1.题目

给出一个流量包

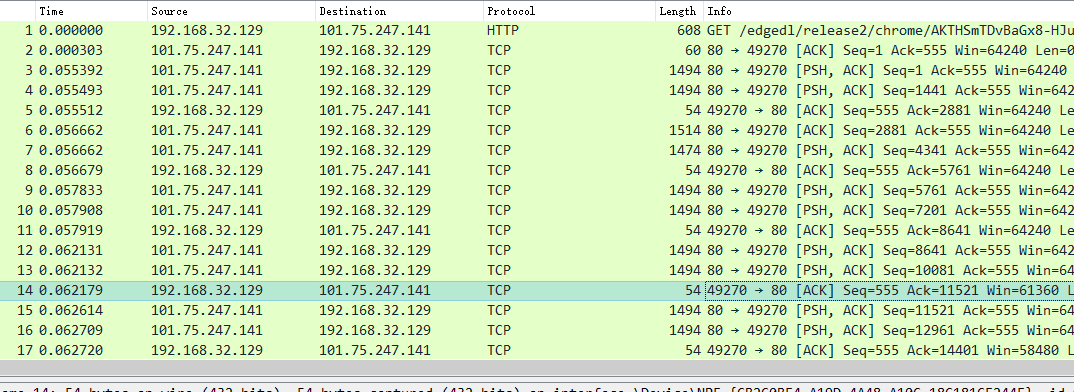

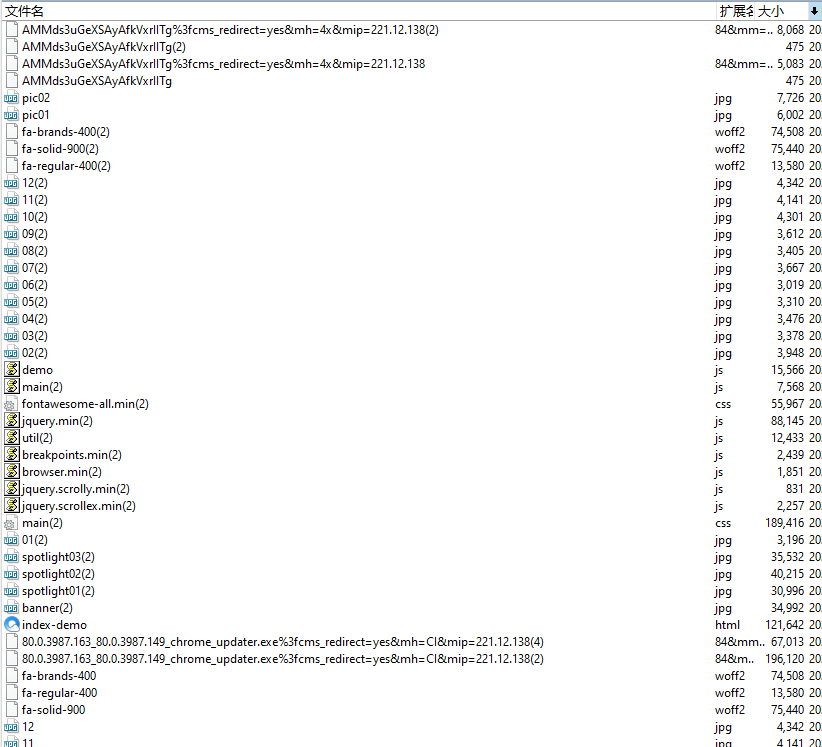

2.流量分析

习惯性上手flag。

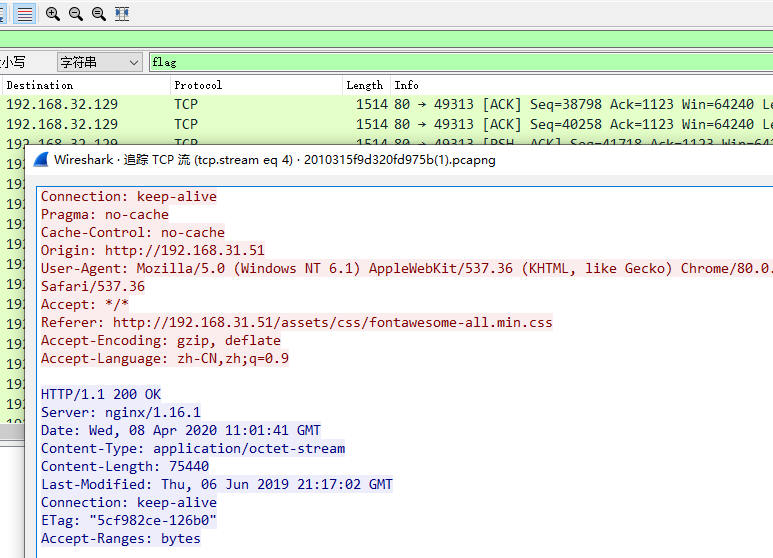

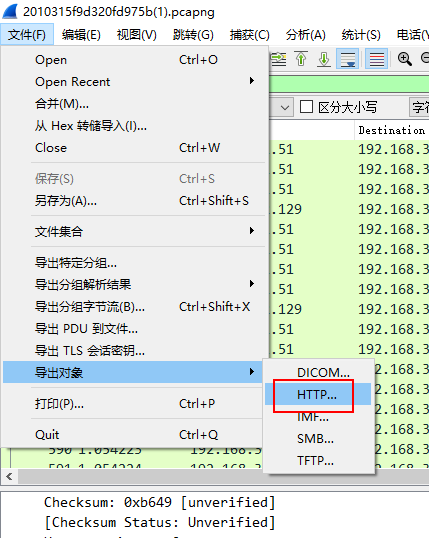

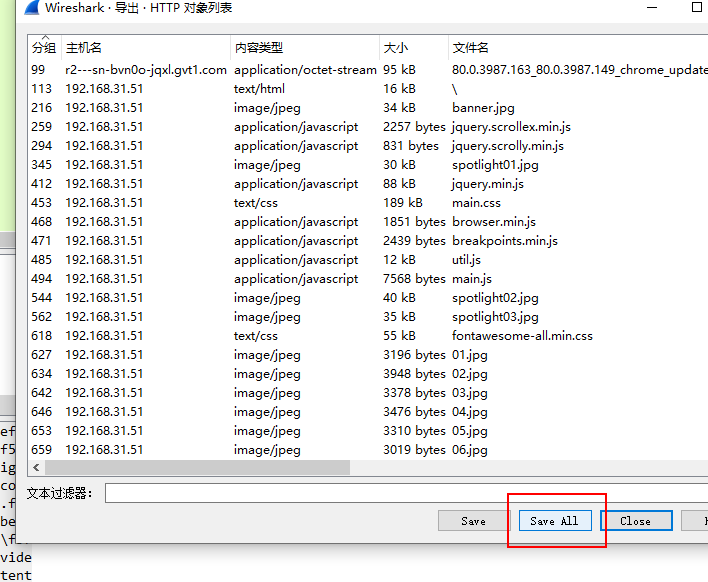

内容很多,试试直接导出。

得到

3.html分析

里面的图片没有特别的,其他文件strings后也没有直接有flag的(HXB也不至于这么low,你们说呢?虽然结果是土豆服务器)

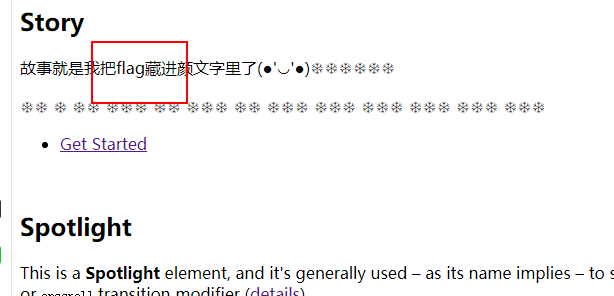

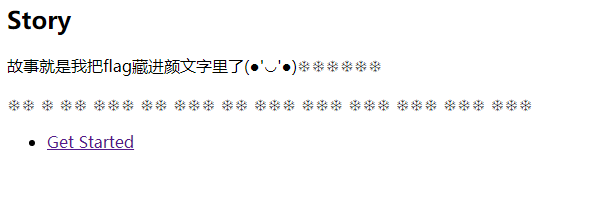

那么久只有html可以看了。打开来是这种效果。

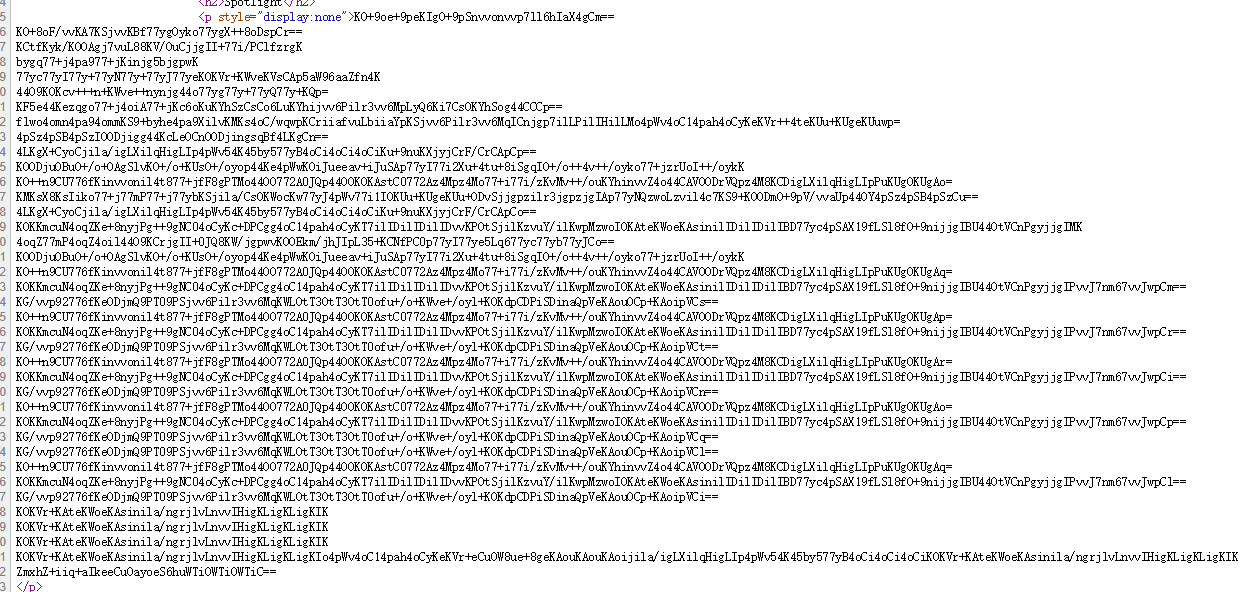

查看源码,果然有发现:

可以看到最后一个明显是flag的样子。虽然base64之后是这句。。

过分。。竟然嘲笑我。。。全部拿来base64试试?

是不是眼前一亮。。。

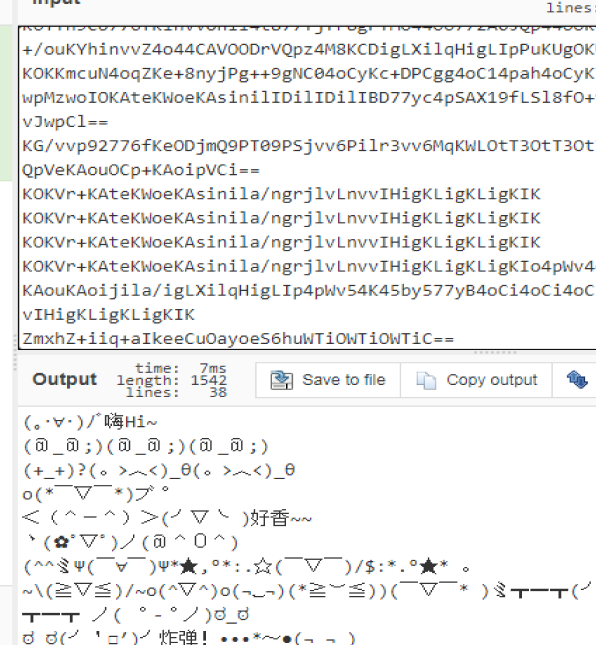

4.base64隐写

披头一盆冷水,按照颜文字去解密是不会有结果的。。。

那么base64还有啥,隐写试一把呗?

上脚本:

#!python3

# -*- coding: utf-8 -*-

# @Time : 2020/4/9 22:47

# @Author : A.James

# @FileName: exp.py

import base64

def deStego(stegoFile):

b64table = "ABCDEFGHIJKLMNOPQRSTUVWXYZabcdefghijklmnopqrstuvwxyz0123456789+/"

with open(stegoFile,'r') as stegoText:

message = ""

for line in stegoText:

try:

text = line[line.index("=") - 1:-1]

message += "".join([ bin( 0 if i == '=' else b64table.find(i))[2:].zfill(6) for i in text])[6-2*text.count('='):6]

except:

pass

return "".join([chr(int(message[i:i+8],2)) for i in range(0,len(message),8)])

print(deStego("stego1101.txt"))

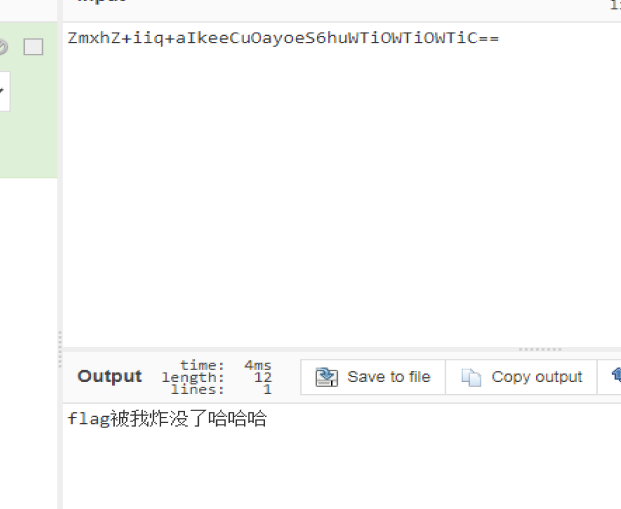

得到。

key:lorrie

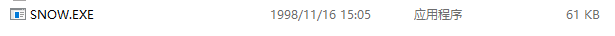

5.snow隐写

key?有key就是有隐写需要密码咯。。。

回头看看。。。

雪花?snow?不会是snow隐写吧?隐约记得snow是可以隐写html的。。。

翻箱倒柜everything找到了snow,,感动啊。。

1998年。。那个时候你我都在哪里?

命令行模式运行

snow.exe -p lorrie index-demo.html > 33.txt

得到:

flag{→_→←_←←_←←_←←_← →_→→_→←_←←_←←_← →_→←_←←_←←_← ←_←←_←←_←→_→→_→ ←_←←_←←_←→_→→_→ ←_← ←_←←_←←_←→_→→_→ →_→→_→→_→→_→←_← →_→←_←←_←←_← ←_←←_←←_←←_←←_← ←_←→_→→_→→_→→_→ →_→→_→→_→→_→→_→ ←_←←_←←_←←_←←_← ←_←←_←→_→←_← →_→←_←←_←←_← ←_←←_←←_←←_←→_→ ←_←→_→ ←_←←_←→_→→_→→_→ →_→→_→→_→→_→←_← ←_←←_←←_←←_←←_← ←_←←_←←_←→_→→_→ ←_←→_→ →_→→_→→_→→_→→_→ →_→←_←→_→←_← ←_← →_→→_→←_←←_←←_← →_→→_→→_→→_→←_← →_→←_←→_→←_← ←_←←_←←_←→_→→_→ ←_←←_←←_←→_→→_→ →_→→_→←_←←_←←_← →_→→_→→_→←_←←_←}

6.摩尔斯

到这里就是常规套路了,转换成摩尔斯代码。

flag{-.... --... -... ...-- ...-- . ...-- ----. -... ..... .---- ----- ..... ..-. -... ....- .- ..--- ----. ..... ...-- .- ----- -.-. . --... ----. -.-. ...-- ...-- --... ---..}

拿去解码,得到

67b33e39b5105fb4a2953a0ce79c3378

get flag,提交。

结语

套路脑洞,但是又不能说太离谱,只能默默的对自己这个菜鸡说:“孩子,放弃吧!????”

最后

以上就是冷艳小蚂蚁最近收集整理的关于2020湖湘杯-CTF-MISC-颜文字颜文字的全部内容,更多相关2020湖湘杯-CTF-MISC-颜文字颜文字内容请搜索靠谱客的其他文章。

本图文内容来源于网友提供,作为学习参考使用,或来自网络收集整理,版权属于原作者所有。

发表评论 取消回复