风险描述

Apache Log4j2被爆出存在远程代码执行漏洞。因Apache Log4j2提供的lookup功能存在缺陷,会将记录的错误日志进行解析并加载,导致攻击者可利用该漏洞在目标服务器上执行任意代码。该组件应用范围较广,Apache Struts2、Apache Solr、Apache Druid、Apache Flink、ElasticSearch、kafka、Redis、logstash、docker等应用均可能受到影响。

影响范围

Apache log4j 2.0-2.15.0-rc1版本

一、排查方式

排查部署的应用系统是否引入了Apache Log4j2 jar包,若存在依赖引入,则可能存在漏洞影响

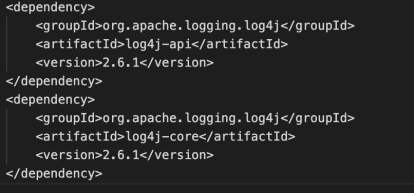

若程序使用Maven打包,查看项目的pom.xml文件中是否存在groupId为org.apache.logging.log4j的依赖。

二、修复方式

1.升级版本

截止预警发布时,官网发布的2.15.0最新版本仍然存在漏洞,待官方发布正式版后立即升级:

https://logging.apache.org/log4j/2.x/download.html

2.临时措施

(1)设置java项目启动时增加参数“-Dlog4j2.formatMsgNoLookups=true”

(2)在log4j2.component.properties 配置文件中设置:log4j2.formatMsgNoLookups=true

三、正式修复方案

jdk1.8 正式修复方案

<dependencies>

<dependency>

<groupId>org.apache.logging.log4j</groupId>

<artifactId>log4j-api</artifactId>

<version>2.15.0</version>

</dependency>

<dependency>

<groupId>org.apache.logging.log4j</groupId>

<artifactId>log4j-core</artifactId>

<version>2.15.0</version>

</dependency>

</dependencies>-Dlog4j2.formatMsgNoLookups=true

jdk1.7 正式修复方案

System.setProperty("log4j2.formatMsgNoLookups", "true");

最后

以上就是知性犀牛最近收集整理的关于Apache Log4j2远程代码执行漏洞的全部内容,更多相关Apache内容请搜索靠谱客的其他文章。

发表评论 取消回复