这次实验通过iptables 实现本地22端口转发和远程3389端口转发,同样从黑客视角只能看到跳板机到黑客IP的流量,但是在跳板机上可以看到双向流量,不管是本地转发还是远程转发,都是在跳板机上操作的,这一点和端口转发工具 rinetd一摸一样,可见,控制了跳板机,就控制了内网~

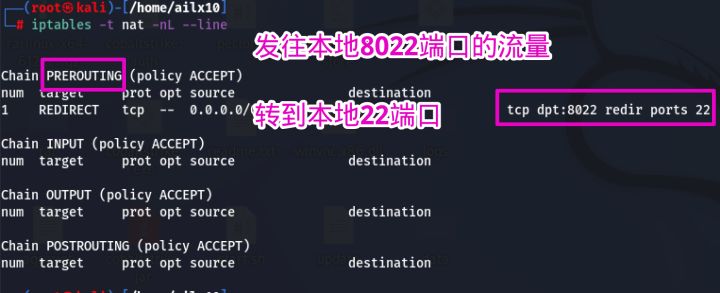

实验1:将本地端口转发到本地端口

iptables -t nat -A PREROUTING -p tcp --dport 8022 -j REDIRECT --to-port 22

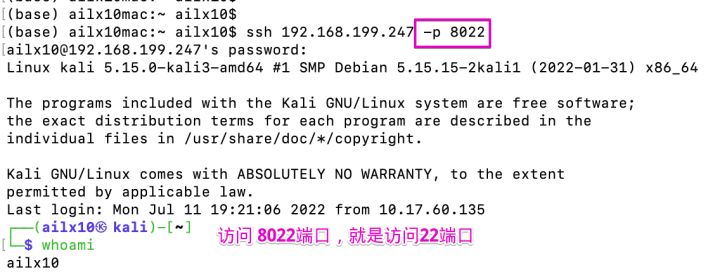

ssh 192.168.199.247 -p 8022

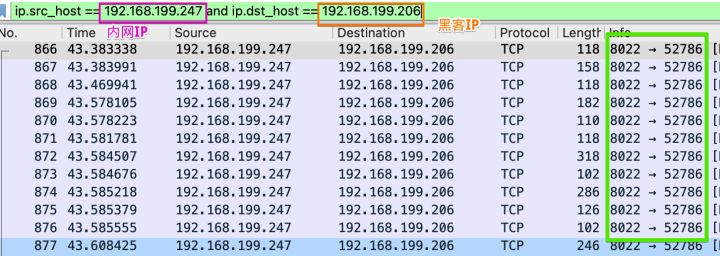

从黑客角度观察流量,只能捕获到从内网IP到黑客IP的流量

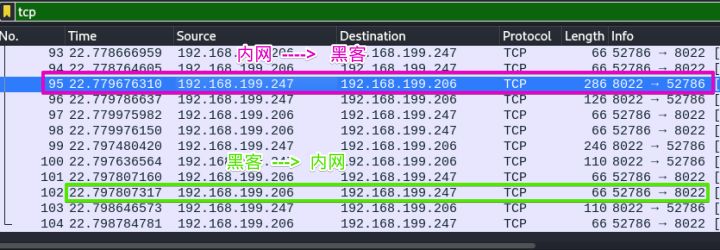

从内网角度,可以看到双向流量

实验2:将本地端口转发到远程端口

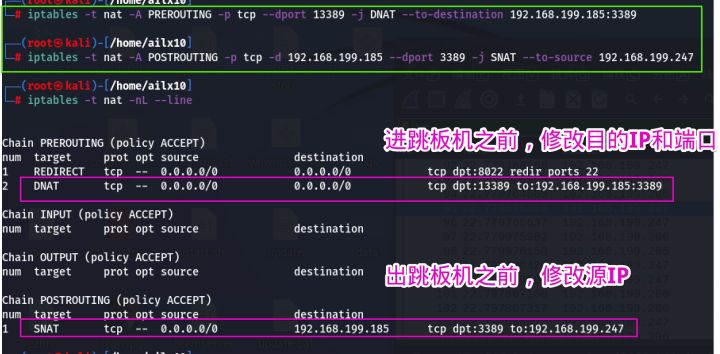

iptables -t nat -A PREROUTING -p tcp --dport 13389 -j DNAT --to-destination 192.168.199.185:3389

# PREROUTING链:在进行路由选择前处理数据包(做目标地址转换)

# 去往跳板机机 13389 端口的流量 转发 到内网的3389端口

iptables -t nat -A POSTROUTING -p tcp -d 192.168.199.185 --dport 3389 -j SNAT --to-source 192.168.199.247

# POSTROUTING链:在进行路由选择后处理数据包(对数据链进行源地址修改转换)

# 去往内网 3389 端口的流量 修改源IP是跳板机

黑客通过访问跳板机的13389端口,就可以访问到内网主机的3389端口,实现远程登录。

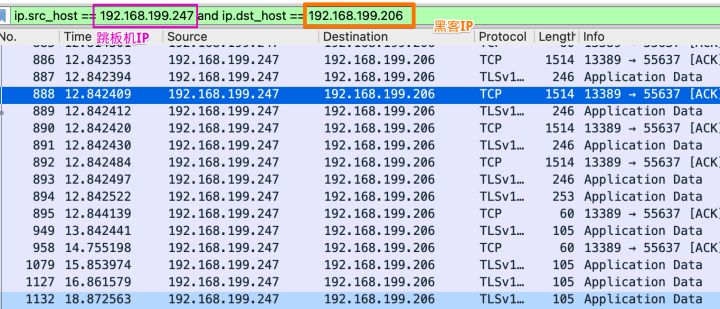

从黑客视角只能看到从跳板机到黑客IP的13389端口流量

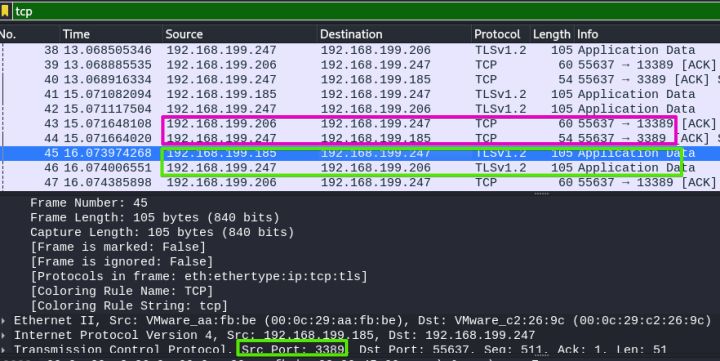

从跳板机视角,可以清晰的看到请求方向:黑客IP请求跳板机的13389端口,然后跳板机访问内网的3389端口,立马看到应答方向:内网3389端口回应跳板机,跳板机13389端口回应黑客IP

网络安全任重道远,洗洗睡吧~

最后

以上就是无奈鸭子最近收集整理的关于iptables 端口转发的全部内容,更多相关iptables内容请搜索靠谱客的其他文章。

本图文内容来源于网友提供,作为学习参考使用,或来自网络收集整理,版权属于原作者所有。

发表评论 取消回复