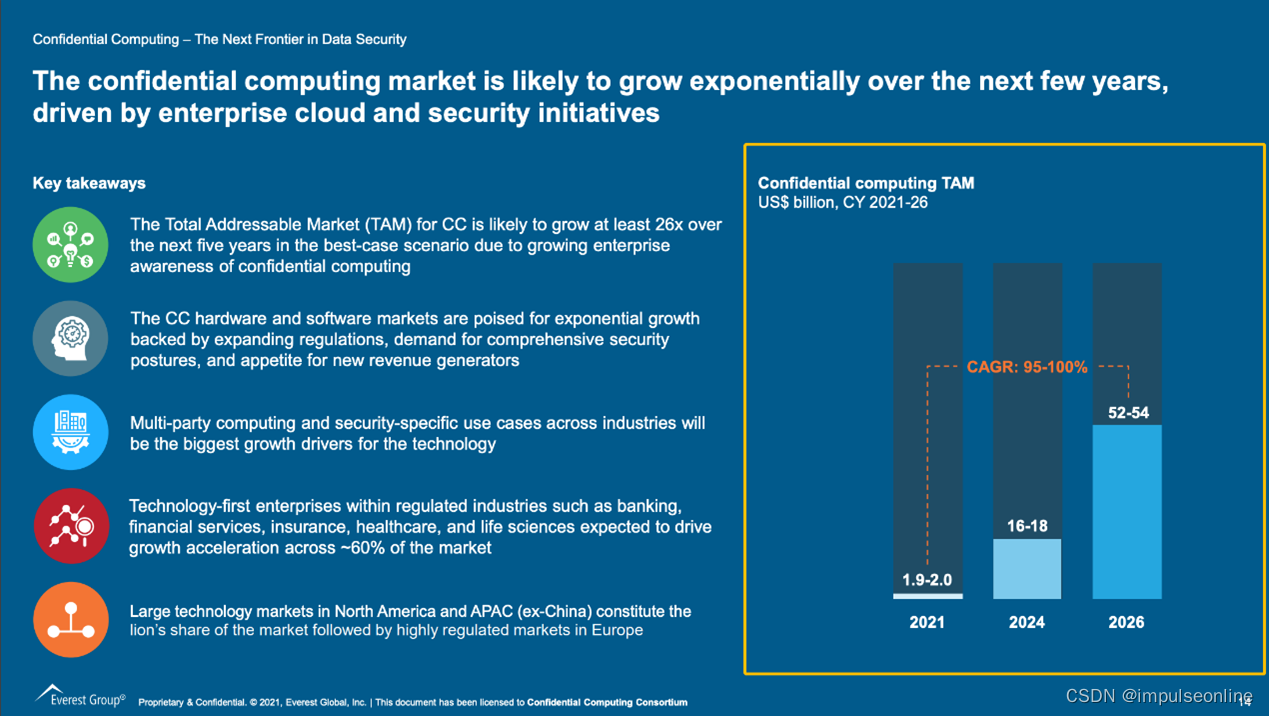

大数据时代,数据流通、安全等问题接踵而至,基于CPU可信执行环境的机密计算技术可以在保证数据“可用而不可见”的前提下进行数据运算,成为解决数据流通安全问题的热点技术。根据国外著名信息调查机构 Everest Group 最近的一项市场研究表明,机密计算市场预计将在 5 年内增长到54亿美元。

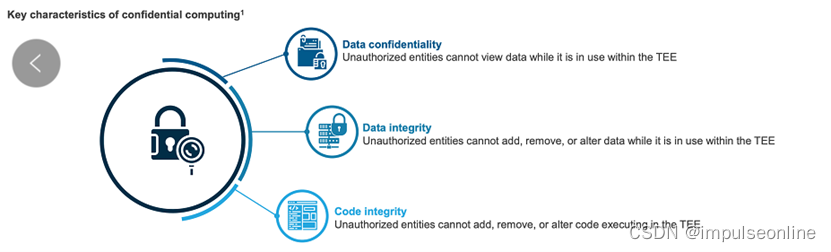

机密计算作为一种保护数据隐私的计算原则,基于硬件的可信执行环境(TEE)来保护正在处理的数据,通过确保数据的完整性和保密性及代码的完整性来帮助企业建立一个弹性和安全的环境。

可信执行环境(Trusted Execution Environment),TEE是计算平台上由软硬件方法构建的一个安全区域,可保证在安全区域内部加载的代码和数据在机密性和完整性方面得到保护,其目标是确保一个任务按照预期执行,保证初始状态的机密性、完整性,以及运行时状态的机密性、完整性。

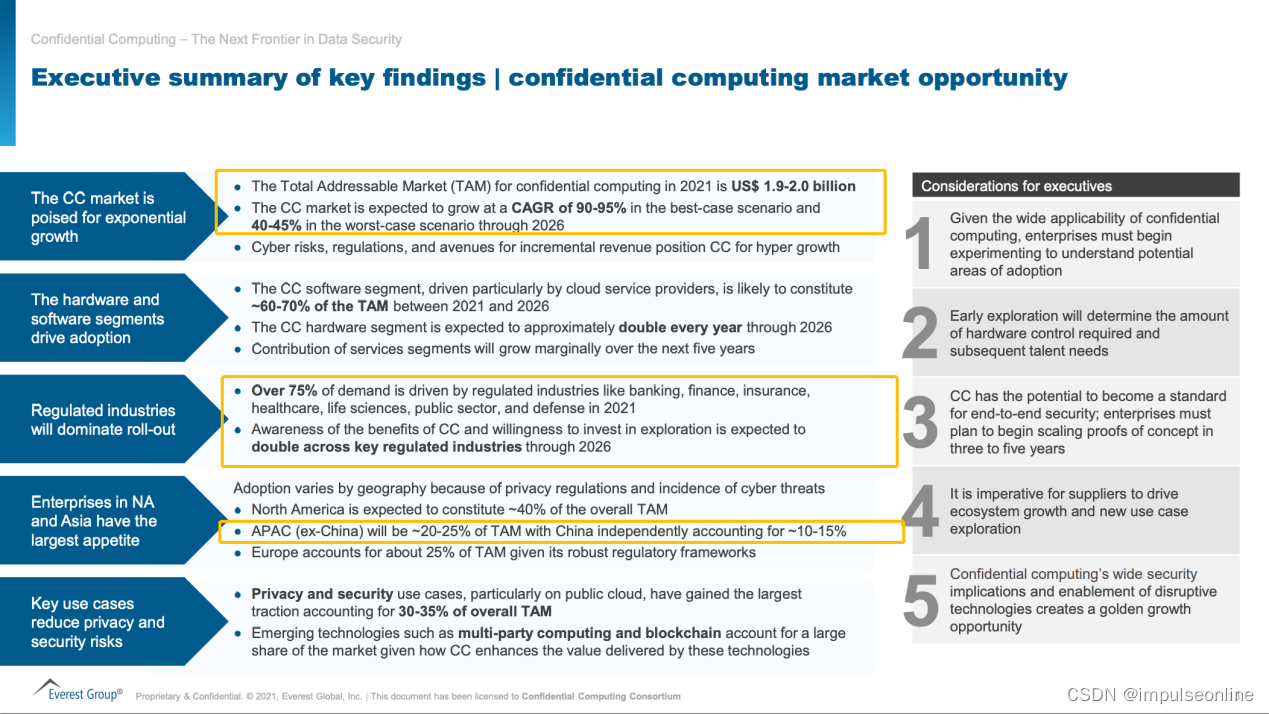

Everest Group的市场调研中显示,2021年,机密计算的可触达市场空间(TAM)为19-20亿美元。预计到2026年,机密计算市场在理想的情况下将以90-95%的年复合增长率增长,在不理想的情况下至少以40-45%的年复合增长率增长。

其中在2021年超过 75% 的需求受到银行、金融和医疗保健等受监管行业的推动。

亚太地区(中国除外)将占TAM的20-25%,其中中国独立占比10-15%。

(以上报告内容来源于Everest Group公开资料)

放眼国际市场,隐私计算技术体系中,机密计算是能够支持大规模产品化的标准产品形态。不仅AWS、Google、微软、IBM等巨头持续布局机密计算产品,包括ARM、Intel和AMD等头部科技公司分别于2006、2015和2016年各自提出了硬件虚拟化技术TrustZone、 Intel SGX和AMD SEV技术及其相关实现方案。

在国际市场中的机密计算业务场景十分广泛,常见用途包括反欺诈、反腐败、反恐、记录和证据管理、情报分析、全球武器系统和物流管理、弱势群体保护(例如剥削儿童和人口贩卖)、打击洗钱、数字货币、区块链、交易处理、客户分析、疾病诊断、药物开发和接触者追踪等。以下是几例国际市场头部企业成熟的机密计算产品、相关案例及知名项目的介绍。

Azure:微软

客户案例&合作伙伴

● 案例1:社交软件隐私数据保护

Signal是一个致力于全球隐私和通信的非盈利组织,旨在保护用户消息和数据的隐私。其旗舰产品Signal Messenger是一款免费、开源的私人消息传递应用程序,在全世界范围内满足各类人群使用。

该组织使用 Microsoft Azure 机密计算作为其云解决方案之一,使用安全飞地来托管后端服务。依托于微软Azure优异的用户隐私数据保护能力,该应用程序在 2021 年飙升至全球应用程序商店的首位,随后Signal 迅速扩展了其在 Azure 上的机密计算工作负载,充分利用Azure的机密计算产品在大规模增长期间的高可用性、可靠性。

Signal 工程副总裁 Jim O’Leary 表示:“为了满足每天数百万人的安全和隐私期望,我们利用 Azure 机密计算为我们的服务提供可扩展的安全环境。Signal 将用户隐私数据放在首位,Azure 通过机密计算助力我们站在数据保护的最前沿。”

● 案例2:AI医疗研发隐私数据保护

Secure AI Labs(安全AI实验室)使用微软基于 AMD 的虚拟机的私人预览版创建的平台,使医疗保健研究人员可以更轻松地与医疗保健提供者合作,以推进医疗研究。

通过Azure机密计算技术搭建的SAIL平台,使用端到端加密的方式,并通过在安全计算节点中对数据执行加密计算来保护患者数据(该节点在可信执行环境中运行)。数字合约技术确保只有有效数字合约的持有者才能触发对数据集的计算,不能针对数据运行的任意代码,从而进一步保护患者数据免受恶意行为侵入和无意数据泄露的影响。通过在生产系统阶段使用相同的技术,人工智能模型可以“盲目地”在数据上运行;也就是说,模型所有者和托管模型的一方均可以被屏蔽,无法获取到模型的数据输入和预测结果的输出。

SAFE(联邦飞地的安全算法)函数是经过审查的计算算法,通过在安全计算节点内对数据进行联邦计算操作,可以实现可信执行环境弥补联邦学习在安全性上的漏洞问题。因为这些功能是在可信执行环境中运行的,所以数据本身永远不会对外界可见。通过限制用户使用这些安全功能,系统大大降低了联邦学习设置中的致命弱点“恶意算法”的可能性。

● 案例3:金融精准营销

作为加拿大市值最高的银行乃至全球领先的数字银行,加拿大皇家银行 (RBC) 为加拿大、美国和其他 34 个国家的 1700 万客户提供金融业务服务。RBC 将整合数据和数字体验作为战略重点,致力于为客户提供卓越的数字体验,并满足他们对个性化服务日益增长的期望。

RBC 的解决方案加速和创新 (SA&I) 团队认为,安全技术是其创造客户可信赖的数字化和个性化体验愿景的基础。因此RBC联合Microsoft Azure打造了全新的解决方案,称为 VCR,该平台允许公司在共享数据集上进行协作,同时在各方查看其各自数据集时执行信息安全并确保客户隐私。例如,当客户使用 RBC 信用卡在零售企业购物时,银行有一个水平数据集显示客户的购物地点。另一方面,零售商拥有有关客户购买的深入垂直数据,但无法了解该客户购物的其他地点。

平台无需提供任何个人或客户数据集的访问权限即可为RBC生成相应的用户分析评估。尽管参与的零售商和 RBC 都无法看到彼此的数据,数据集始终是机密和受保护的,但对纵向和横向信息都产生了足够的洞察力。通过这种方式,RBC 客户隐私数据得到保护,客户可以从更智能、个性化和相关性更强的服务和优惠中获益。RBC 安全可靠地将这些横向和纵向数据集整合在一起,全面了解其客户行为,通过数据进行协作从而为他们提供更加个性化的服务。

在第一层,VCR 核心连接到 Azure 机密计算,包括安全飞地。在第二层,应用程序管理数据的安全流通,确保未经授权的各方无法访问该数据,并在数据计算和输出结果的期间维护数据隐私。同时RBC使用基于机密计算的 Azure服务,包括带有安全enclave的 Always Encrypted,这是 Azure SQL 中的一项功能,旨在通过启用丰富的机密查询来保护敏感数据免受恶意软件和未经授权的用户的侵害。RBC 依靠 Azure Attestation 远程验证其平台的可信度,并使用英特尔 SGX 的虚拟机在云中处理数据时对其进行加密。

●案例4:交易类隐私数据保护

MobileCoin 是一家总部位于旧金山的公司,通过移动消息应用程序提供快速、高度安全、且易于使用的加密货币支付。为了最大程度的确保用户隐私数据保护,MobileCoin为了实现客户在消息传递应用程序上进行加密的货币传输,并保证区块链网络中的任何人都无法深入了解客户的交易,通过Microsoft Azure机密计算来保护使用中的云数据,其优于对静态和传输中的数据进行加密的常见做法。Azure 机密计算是基于英特尔 SGX 的虚拟机,创建基于硬件的可信执行环境 (TEE)。

英特尔SGX充当使用中数据的特殊内存容器,例如在黑匣子中运行代码。用户在TEE中运行软件以屏蔽部分代码和数据,防止在 TEE 之外进行修改。MobileCoin 调研了其他供应商的云产品,但发现微软是少数能够提供远程托管 SGX 机器的云提供商之一。目前生成加密货币是一个漫长且耗能的过程,它对系统性能造成大量的损耗,也需要大量的电力支撑,并且传输它需要大量的时间——几分钟甚至几小时才能收到付款。由于 Azure 在其机密计算基础架构中提供多种机器配置,MobileCoin 能够试验获得最佳性能所需的配置。因此,借助英特尔和Azure机密计算的硬件,MobileCoin加速了加密货币交易,构建了专为消息传递应用程序设计的隐私保护支付技术,创造了一种简化的用户体验。

关于微软机密计算

微软长期以来一直是机密计算领域的思想领袖。当其成为第一个在 Kubernetes 中提供机密计算虚拟机和机密容器支持的云提供商时,Azure 在云中引入了“机密计算”,以便客户在可信执行环境 (TEE) 中运行他们最敏感的工作负载。Microsoft 还是机密计算联盟 (CCC)的创始成员,该联盟汇集了硬件制造商、云提供商和解决方案供应商,共同致力于改进和标准化整个科技行业的数据保护。

Azure 的内存加密和隔离选项为客户数据提供了比任何其他云更强大、更全面的保护。Azure 机密计算允许对多个数据源的数据进行计算处理,而无需将输入的原始数据暴露给其他方。这种类型的安全计算支持精准营销、欺诈检测和医疗数据安全分析等场景。数据源拥有方可以将他们的数据上传到虚拟机中的一个可信安全的”“飞地”,一方对数据执行计算或处理,任何一方(甚至执行分析的一方)都无法看到另一方上传到“飞地”的数据。在TEE环境中应用MPC时,加密数据进入“飞地”,“飞地”使用密钥解密数据,执行分析,获取结果,并发送回加密结果,一方可以使用指定的密钥从TEE环境中解密该结果。

IBM Cloud:IBM云

客户案例&合作伙伴

● 案例1:数字资产平台隐私数据保护

全球经济仍在遭受疫情的影响,全球债务创下历史新高。各地的企业和机构都在寻求保护自己免受经济未知因素的影响。基于这个背景下知名数字资产平台Ledgermatic联合IBM在基于硬件的密码学领域提供最佳的解决方案,使Ledgermatic能够使用数字资产构建核算、交易和资助其资产平台运营。

Ledgermatic专有的拆分密钥算法 CKC 在IBM Cloud Hyper Protect Virtual Servers上运行,其在处理数据过程中,将隐私数据隔离在受保护的可信节点中。在 IBM Cloud Hyper Protect Virtual Servers 中使用基于硬件的可信执行环境,Ledgermatic使用只有经过授权的代码才能访问的嵌入式加密密钥来保护数据。任何通过恶意软件或其他未经授权的代码访问密钥的尝试都会触发拒绝并取消计算,即使在使用数据时也能保护数据。

Ledgermatic还将IBM Cloud Hyper Protect DBaaS与分布式账本技术相结合,为他们的客户提供高度安全的数据库即服务平台。所有与资产账户相关的元数据,包括外部账户身份、KYC / AML、会计科目表、日记账分录和交易记录,都存储在 DBaaS 中,并在静态和动态中加密。在 IBM 技术的支持下,Ledgermatic 为企业和机构提供成本最低的全球支付路线以及数字资产的无缝互操作性。

●案例2:基础设施服务隐私数据保护

Phoenix Systems是瑞士的一家软件和基础设施服务提供商,提供从大数据到区块链,从物联网到自动化的全流程服务,该公司专注于高效且安全的创新服务。在2017年Phoenix Systems就意识到数据安全问题将成为企业面临的最大的威胁之一,但由于市场上现存的高安全性解决方案与其许多客户的需求之间存在根本性的脱节,现有产品通常难以管理、维护和集成到日常运营中。Phoenix Systems 希望通过提供完全自动化的云安全解决方案,尽可能地为客户拉平学习曲线,为客户提供真正无缝的用户体验。

由于IBM 有一款可以原生支持 Docker 容器的企业服务器,这使得IBM LinuxONE技术成为支持 Phoenix Systems 新的高安全性云服务产品的自然选择。该公司决定采用在 Ubuntu Linux 上运行的IBM Hyper Protect Virtual Servers 。通过利用IBM 的机密计算技术,该公司为客户提供了一个可信的执行环境,未经授权的用户甚至 Phoenix Systems 管理员自己都无法访问该环境。应用程序和数据库数据在使用中和静止时均可保证端到端加密的方式,因此客户端可以从高级别的安全性中受益。

新平台提供了端到端的先进安全性,从IBM LinuxONE 服务器中的加密协处理器到 Ubuntu Linux 内核和操作系统,再到通过可信执行和安全启动对机密计算的支持。即使客户端环境在 Phoenix Systems 的新平台上完全隔离,它们也易于管理。该公司已完全自动化培训和定制流程。

如今,许多行业的公司都在使用Phoenix Systems全新的高安全性、高便利性的云服务。对于在受监管部门运营的组织,与 Phoenix Systems 合作,实现了公有云解决方案的灵活性和效率优势,同时还有助于遵守严格的数据治理和安全要求。

关于IBM机密计算

IBM Secure Execution for Linux是一种基于硬件的安全技术,旨在通过实施基于硬件的可信执行环境(TEE)来保护使用中的数据,启用硬件的保护措施可以使客户通过工作负载隔离和对其数据的强化访问限制,更接近于实现零信任环境。内置于IBM z15™和LinuxONE III代系统。它旨在为单个工作负载提供可扩展的隔离,以帮助保护它们不仅免受外部攻击,而且免受内部威胁。Secure Execution可以帮助保护和隔离企业内部或IBM LinuxONE和IBM混合云环境中的工作负载。

Google cloud:谷歌云

客户案例&合作伙伴

●案例1:数字工厂隐私数据保护

在Google Cloud与Thales数字工厂的合作案例中,Thales数字工厂副总裁 Raphaël de Cormis 表示:“无论是在静态、传输中还是实时的数据,通过机密计算对云上的敏感数据进行加密的能力对企业来说都是非常有吸引力。Google Cloud 的机密虚拟机以易用性著称,提供开箱即用的软件包部署方式,通过机密虚拟机提供的可信执行环境,实现物理上的强隔离,这种方式帮助我们的客户以无缝、经济且高效的方式实现我们数字工厂在数据流转过程中的合规性和隐私性。”

●案例2:数据中心隐私数据保护

作为Google Cloud的合作伙伴,美国AMD 数据中心生态系统公司副总裁 Raghu Nambiar 表示:“我们很高兴看到 AMD EPYC 处理器中的高级安全功能,即安全加密虚拟化,从谷歌云机密虚拟机扩展到机密 GKE 节点。借助 AMD EPYC(霄龙)处理器和 Google Cloud 的机密计算产品组合,助力保护客户的隐私数据安全,让客户确信自己可以轻松地将应用程序迁移到云端。”

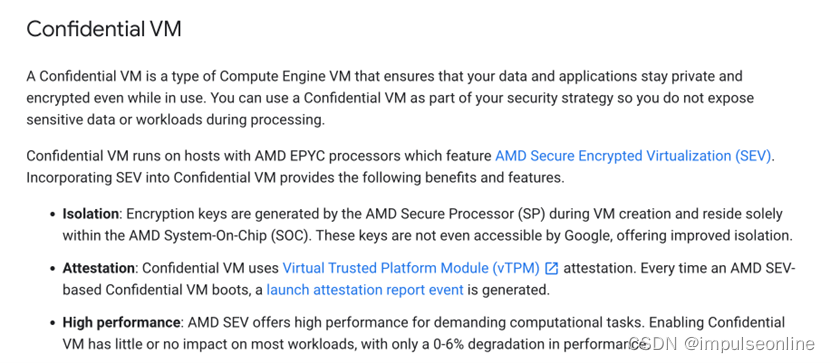

关于谷歌云机密计算

谷歌机密虚拟机,可确保数据应用甚至在计算时也能保持非公开和加密状态。可以将机密虚拟机用作安全策略的一部分,来避免在数据处理期间公开敏感数据或工作负载。谷歌机密虚拟机在配备具有 AMD 安全加密虚拟化 (SEV) 功能的 AMD EPYC 处理器的主机上运行。将 SEV 整合到机密虚拟机中可提供以下优势和功能。

-隔离:加密密钥在虚拟机创建期间由 AMD 安全处理器 (SP) 生成,仅位于 AMD 系统芯片 (SOC) 内。这些密钥有助于提高隔离效果,即使是 Google 也无法对其进行访问。

-证明:机密虚拟机使用虚拟可信平台模块 (vTPM) 进行证明。每当基于 AMD SEV 的机密虚拟机启动时,系统都会生成启动证明报告事件。

-高性能:AMD SEV 可为苛刻的计算任务提供较高的性能。启用机密虚拟机对大多数工作负载几乎没有什么影响,性能仅下降 0-6%。

Edgeless Systems:无边系统

客户案例&合作伙伴

● 案例:“移动中”的机密计算

Edgeless Systems 作为一家位于德国的网络安全初创公司,建立在开源原则之上,使用社区驱动的方法来提供易于使用、扩展和集成的机密计算技术。德国的主导产业是 “车辆”和“工业”,而机密计算在这两大行业中的应用也越来越广泛。Edgeless Systems最具代表性的案例则是与德国汽车和科技巨头Bosch(博世)公司联合开发的项目。

通过机密计算,来自联网车辆的传感器数据可以实现端到端的加密,与端到端可验证的方式进行汇总和处理,即使是车辆制造商和应用运营商也只能获得汇总和过滤后的输出结果,而无法获取到原始数据。利用机密计算的可验证性特性,可以向客户、合作伙伴和监管机构证明,不能从输出的结果中反推出关于某个司机的相关隐私信息。因此,基于机密计算的应用可以极大地提高客户对其数据使用的接受度,并有助于数据流通合规。Bosch的高级项目经理表示:“可信执行环境在实施面向未来的数据策略中发挥着至关重要的作用。在我们与 Edgeless Systems 的合作中,他们的多功能工具被证明是机密计算和可扩展基础架构之间缺失的环节。”

关于Edgeless Systems机密计算

Edgeless Systems核心产品Constellation将机密计算带入企业,在不改变现有架构或工具的情况下,轻松地在云中创建端到端的加密和可验证的Kubernetes部署。

机密计算是实现Constellation突破性安全功能的原因,AMD的最新处理器以及未来英特尔和Arm的处理器已经具备创建机密计算虚拟机的能力。支持机密计算的硬件在所有主流的云产品中都是原生的。Constellation将硬件大规模投入使用,并支持机密计算的基本性能要求。

其机密计算虚拟机具备以下特点:

1.在运行时在内存中保持加密。

2.与系统的其他部分强隔离。

3.可以通过密码学方式进行验证。

Enarx

机密计算的相关案例

值得一体的是,除了以上这些头部企业及初创公司的机密计算的相关案例,还有更多值得关注的关于机密计算的项目存在于市场中。例如,Enarx 是机密计算领域为使用TEE保护应用程序提供硬件独立性的一个新项目。

Enarx 是一个用于在 TEE 实例中运行应用程序的框架,被称作“Keeps”,无需信任大量依赖项,无需重写应用程序,也无需单独实现证明。

Enarx 旨在最大限度地减少执行应用程序时所需的信任关系,这意味着唯一需要信任的组件是:CPU 和相关固件、工作负载本身以及完全开源且可审计的 Enarx 中间件。应用程序在堆栈中的任何层(例如管理程序、内核、用户空间)都无法查看或更改 Keep 或其内容的情况下运行。

它提供了一个基于 wasmtime 的 WebAssembly 运行时为开发人员提供了广泛的实现语言选择,包括 Rust、C、C++、C#、Go、Java、Python 和 Haskell。它旨在对用户透明地跨硅架构工作,以便应用程序可以在英特尔平台(SGX 或最近宣布的 TDX)、AMD 平台 (SEV) 或即将推出的平台(如 Arms 的 Realms 和 IBM 的 PEF)上同样简单地运行 -所有这些都无需重新编译应用程序代码。

Enarx 独立于 CPU 架构,允许跨多个目标部署相同的应用程序代码,抽象出交叉编译和硬件供应商之间不同的证明机制等问题。Enarx作为一项正在“进行中的”标准化工作,我们可以看到未来可能还会有更多的项目。

放眼国内市场,当前国产化通用计算芯片厂商创新的国密计算加速、信任根自主可控、离线远程验证等特性也确实切中了企业用户的痛点。当前国产化TEE的软件开发生态较小,相比国外TEE还有明显差距。但不管国内外,TEE的应用生态也正处于一个高速爆发期,相信借此东风,国产化TEE软件开发生态的壮大指日可待。

最后

以上就是沉静冬日最近收集整理的关于机密计算在国际市场高速发展,以可信执行环境为核心的机密计算成为隐私计算赋能领域主流的解决方案的全部内容,更多相关机密计算在国际市场高速发展,以可信执行环境为核心内容请搜索靠谱客的其他文章。

发表评论 取消回复