一、管理供应商关系(Managing vendor relationships)

供应商在每个组织的信息技术运作中发挥着重要作用。无论是从外部供应商那里简单地购买硬件或软件,还是从战略合作伙伴那里提供云计算服务,供应商在提供我们为客户提供的IT服务方面都是不可或缺的。安全专业人员必须仔细注意管理这些业务伙伴关系,以保护其组织的信息和IT系统的保密性、完整性和可用性。这个过程被称为进行供应商尽职调查(Conducting vendor due diligence)。也许最重要的经验法则是,我们应该始终确保供应商遵循的安全政策和程序,至少与我们自己的环境中应用的政策和程序一样有效。

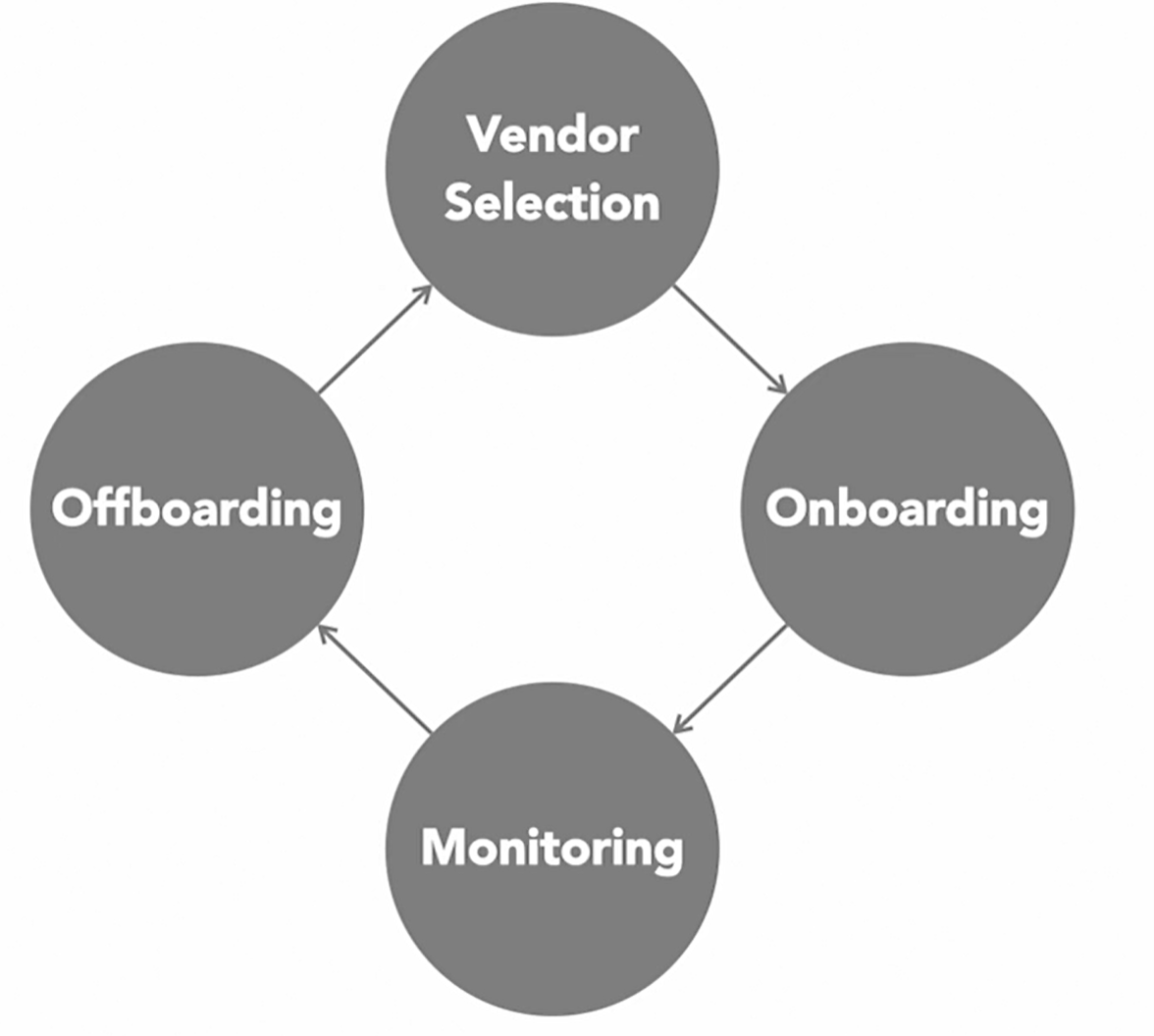

负责管理供应商关系的安全专业人员,可以认为他们的工作是遵循一个生命周期(Lifecycle)。一个大型组织在一年内增加几十个甚至几百个新的供应商是很正常的,而且组织经常因为价格、功能或其他问题而改变供应商。

- 供应商管理生命周期的第一步是选择(Select) 一个新的供应商。从一个正式的招标书(Request for proposals),称为RFP,到一个非正式的评估和选择过程。在这两种情况下,安全都应该发挥重要的作用。在你的评估过程中,我们也应该评估供应商自身风险管理计划的质量和有效性。他们有什么控制措施、方法和政策来保护可能影响我们的组织的风险?

- 一旦组织选择了一个新的供应商,Onboarding过程就开始了。这应该包括供应商和客户之间的对话,核实合同的细节,并确保一切都在正确的基础上进行。Onboarding往往涉及到为数据传输建立技术安排,组织应确保他们对加密技术和其他控制措施感到满意,以保护信息在传输过程中的安全,并维护其在供应商系统中休息时的安全。Onboarding过程还应该包括建立安全事件通知的程序。

- 在供应商建立和运行后,安全团队的工作还没有结束。供应商应该进入一个维护(Monitoring) 阶段,在这个阶段,客户将继续监控安全实践。这可能包括现场访问和经常性的交流,以及对独立审计和评估报告的审查。维护阶段还可能涉及到对发生在供应商现场的安全事件的处理。

- Offboarding过程是供应商生命周期的最后一步,它包括确保供应商销毁其拥有的所有机密信息,并以一种有序的方式解除关系。

根据业务要求,这个周期可能会重新开始,选择一个新的供应商。如果想更详细地探讨这个话题,可以查看ISO标准27036。这涵盖了供应商关系的信息安全。特别是,该标准的第四部分包含了对云服务提供商安全的指导。

二、供应商协议(Vendor agreement)

管理供应商关系的最重要的组成部分之一是确保适当的协议到位,以确保互操作性(Interoperability),并要求供应商提供符合客户期望的服务水平。如下是一些相关的协议:

- 保密协议(Non-disclosure agreements),或称NDA,通常是两个组织探索商业合作关系时签署的第一份文件。NDAs将确保各公司对彼此的信息进行保密。

- 服务水平要求(Service level requirements),或称SLR,描述组织对供应商固化关系的期望。这些要求可以解决客户对供应商所提供的服务质量的任何担忧。例如,服务水平要求可以包括系统响应时间、服务的可用性、数据保存要求或客户指定的任何其他参数。

- 一旦一个组织与供应商协商了这些要求,它应该将结果记录在服务水平协议(Service level agreement)中,即SLA 。SLA是供应商和客户之间的书面合同,描述了服务的条件和供应商因未能保持约定的服务水平而产生的惩罚。

有几个其他的工具可供寻求与供应商建立正式关系的组织使用:

- 谅解备忘录(Memorandum of understanding),或称MOU,只是一封记录双方关系的信件。当法律纠纷不太可能发生,但客户和供应商仍然希望记录他们的关系以避免未来的误解时,通常会使用谅解备忘录。谅解备忘录通常用于内部服务供应商向同一公司的不同业务部门的客户提供服务的情况。

- 商业合作协议(Business partnership agreements),或称BPA,存在于两个组织同意以合作的方式相互开展业务。例如,如果两家公司共同开发和销售一种产品,BPA可能会规定每个合作伙伴的责任和利润的分配。

- 互联安全协议(Interconnection security agreements),即ISA,包括两个组织将其网络、系统和/或数据互联的方式的细节。

- 在客户预计与供应商进入许多不同项目的情况下,他们可能会选择创建一个主服务协议(Master service agreement),或MSA,其中包括所有将管理这种关系的关键条款。

- 然后,每当他们有一个新的项目时,他们可以完成一份工作声明(Statement of work),即SOW,其中包括该业务的具体条款。SOW受MSA条款的约束。

在与供应商谈判协议的过程中,安全和合规是关键问题。当组织制定服务水平要求时,它应该在协议中包括最低的安全要求。例如,客户可能会说,它希望所有的信息在存储状态和传输过程中都能使用AES 256位加密。当我们从安全角度审查拟定的协议时,应该确保该协议包括适当的条款,从安全和合规的角度保护我们的组织。协议应该记录所有的安全和合规要求,它还应该允许客户通过监测来验证合规性和性能标准,监测可以由客户或独立的第三方进行。协议还应该确保客户有权通过客户或第三方的评估来审计供应商。这些评估可能包括现场访问,文件的交换和审查,以及政策、过程和程序的审查。合同和协议是客户和供应商之间关系的一个重要部分。

三、供应商信息管理(Vendor information management)

随着组织越来越多地使用供应商提供的服务,包括敏感信息的存储、处理和传输,他们必须仔细关注供应商的信息管理做法。如下是三个我们需要注意点地方:

1.数据所有权(Data ownership )

数据所有权(Data ownership 问题经常出现在供应商关系中,特别是当供应商代表客户创建信息时。在开始一个新的供应商关系之前签订的协议应该包含关于数据所有权的明确归属。在大多数情况下,客户希望确保自己保留对信息的不受限制的所有权,并且供应商使用信息的权利被仔细限制在代表客户,并在客户知情和同意的情况下进行的活动。此外,客户应确保合同中包括要求供应商在关系结束后可接受的时间内安全地删除所有客户信息的规定。

2.数据共享(Data sharing)

一个特别值得关注的领域是数据共享。客户应在供应商协议中加入规则,禁止供应商在未经客户明确同意的情况下与第三方共享客户信息。

3.数据保护(Data protection)

最后,客户应在合同中包括数据保护要求。如果供应商将是客户的关键信息的唯一保管者,这一点就特别重要。合同应规定供应商负责保存信息并实施适当的容错和备份程序以防止数据丢失。在信息特别重要的情况下,协议甚至可以包括一些条款,规定供应商必须实施确切的控制措施来保护信息。

四、审计和评估(Audits and assessments)

审计和评估为组织提供了一个评估其安全控制的机会,以确保这些控制正常运作,并有效保护信息和系统的保密性、完整性和可用性。现在,审计和评估在目的和功能上都是相似的。两者都涉及评估安全控制,报告其有效性,并提出改进建议。主要的区别在于审查的目的。评估一般是由组织的IT人员执行或要求执行的。审计一般是在其他人的要求下进行的,如监管者、行政人员或董事会。

当一个组织接受审计时,审计人员会遵循一个正式的标准,进行有计划的测试,以确定该组织对标准的遵守程度。无论进行哪种类型的审计或评估,审计工作都应该从规划(Planning) 过程开始,明确概述审计工作的范围、完成的时间表和预期的交付成果。提前进行这种规划可以减少日后发生误解的可能性。例如,支付卡行业的数据安全标准PCI DSS。PCI DSS是一个非常长且详细的标准,包含了对处理信用卡信息的商家和服务提供商的安全要求。银行可以要求受PCI DSS约束的组织接受独立审计。这为银行提供了保证。审核员必须到达组织后,需要按照要求做每一件事,然后报告这些测试的结果。

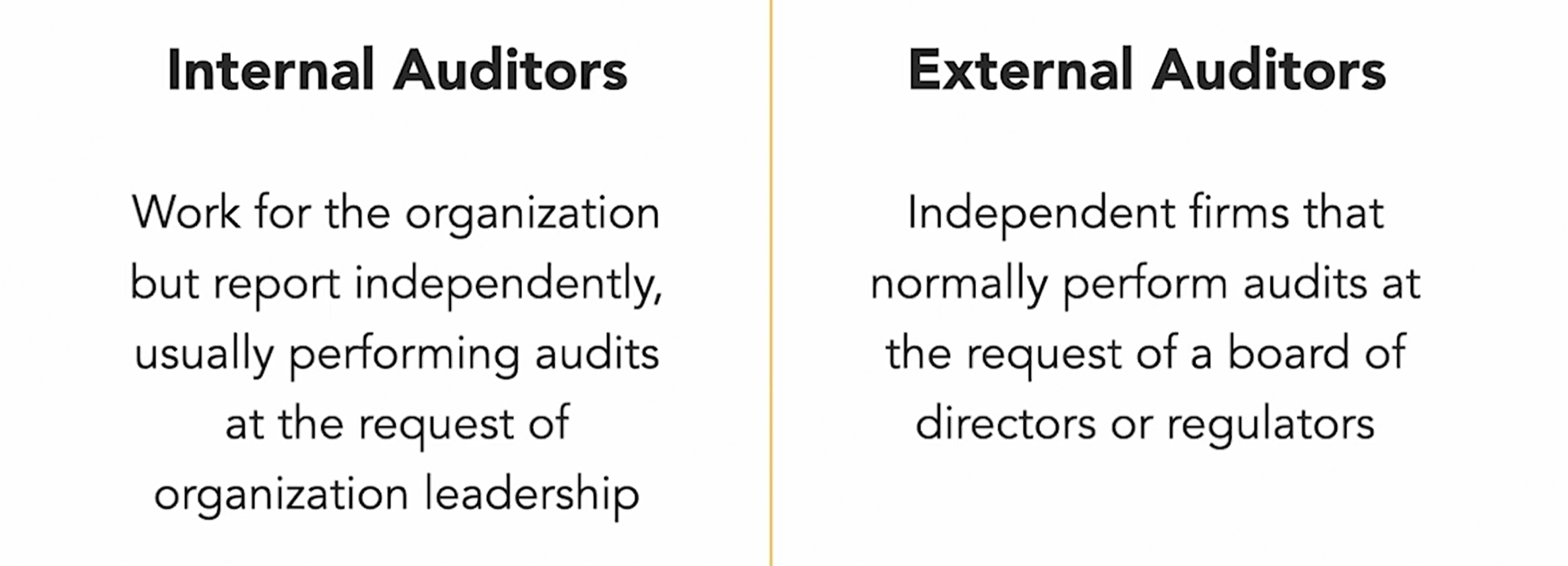

审计工作可以由两种不同类型的实体进行,即内部和外部审计师(Internal and External Auditors):

内部审计师受雇于被评估的同一组织,但他们不向被审计单位的领导报告。在许多组织中,内部审计的负责人直接向总裁或首席执行官报告。内部审计师根据管理层或董事会的要求进行审计。外部审计师是独立的审计公司,提供完全独立的评估。有数百家审计公司从事这项工作,但该领域由所谓的四大会计师事务所,即普华永道(PWC)、德勤(DTT)、毕马威(KPMG)、安永(EY)主导。这些公司在董事会或监管机构的要求下进行审计。

每项审计都应该有一个明确的范围。这可能是非常广泛的,如IT控制审计,着眼于组织中技术控制的整体状况,当然也有可能十分精细。事先明确定义范围和测试程序是非常重要的,并在审计开始时与审计师和被审计者沟通。这有助于防止出现不必要的意外。组织应该定期地进行审计和评估,特别是评估,是管理者确保流程长期有效运行的一个好方法。一个特别重要的评估是用户访问审查(User access review.)。在这个评估过程中,评估人员获得一份授予用户的所有权利和权限的清单,并验证这些权利和权限是否正确实施,以及每个权限设置是否有适当的批准链。审计通常包括差距分析(Gap analysis),差距分析为网络安全团队提供了一份缺失或功能不当的控制清单。一个执行良好的差距分析可以作为修补的路线图,使组织符合审计标准。

五、云审计(Cloud audits)

在对利用云计算的组织进行审计或评估时,审计专家会遇到一些独特的挑战。一个组织使用服务提供商来存储、处理和/或传输他们的一些数据,这一事实本身就扩大了审计的范围。如果该组织在某种程度上依赖于其供应商的安全控制,那么该供应商的控制可能在审计的范围之内。

例如,如果我们认为审计人员需要前往云计算供应商的现场,并验证那里的控制,就像他们对组织自己的数据中心一样。那么他们会如何访问微软、亚马逊或谷歌的数据中心?那是不可能的,首先,数据中心分布在世界各地不同的司法管辖区,即使我们知道他们在哪儿,也不会让我们进去。就算我们在合同中加入一个条款,授予我们审计云服务提供商控制的权利,但这根本不是一个可扩展的方法。如果服务提供商允许他们所有的客户进行年度审计,就会每天不断受到审计人员的轰炸,这样就无法完成任何其他工作了。出于这个原因,云服务提供商进行自己的审计,并将结果提供给他们的客户。

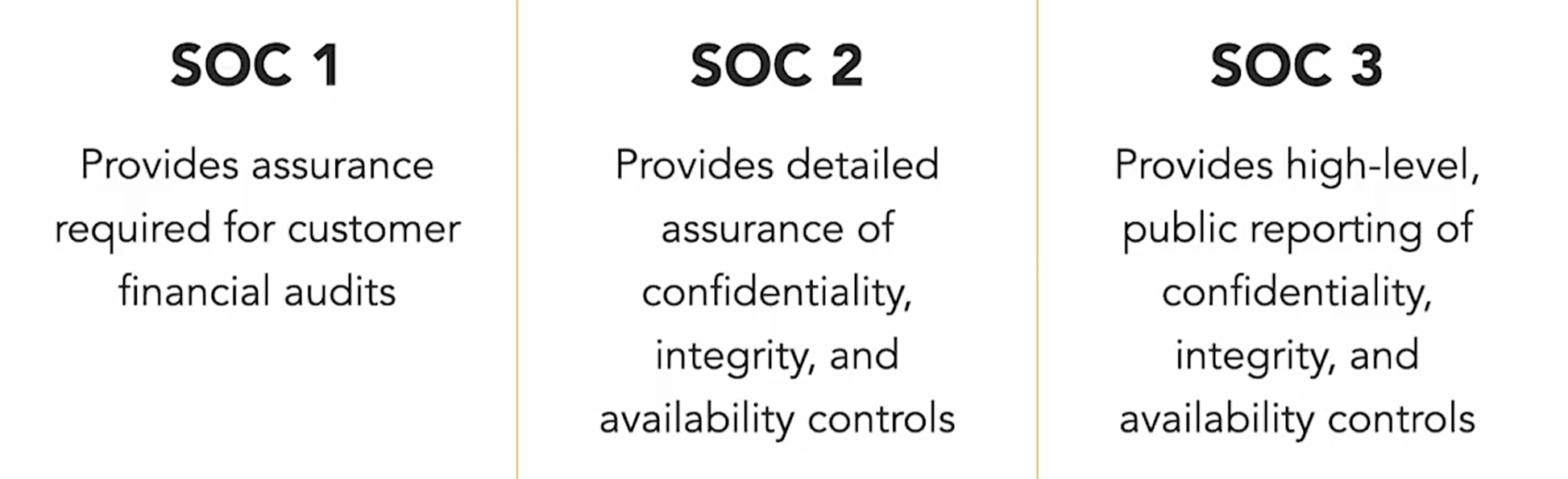

这些审计报告被称为Service Organization Control,或SOC报告。 如下三种不同类别的SOC报告。SOC 1、2和3,然后是两种不同的报告类型。第一类( Type I)和第二类( Type II)。

- SOC 1报告是SOC审计中最常见的类型。SOC 1报告的目的是为客户提供他们在进行自己的财务审计时需要的对其服务提供商的保证;

- SOC 2报告旨在进行更详细的测试,评估服务提供商的保密性、完整性和可用性控制。这些报告通常包含敏感信息,它们不会像SOC 1报告那样被广泛分享;

- SOC 3报告也关注保密性、完整性和可用性,但它们只包含高水平的信息。这些报告是为公众消费而设计的。

SOC 1和SOC 2报告还被进一步划分为不同类型。报告的类型根据审计师的工作类型而不同:

- 第一类报告只是描述了一个服务提供商所实施的控制,并报告了审计师对这些控制的合适的意见。审计师并不对控制措施是否有效地发挥作用提出意见。

- 第二类报告包含与第一类报告相同的意见,但它们更进一步,包括审计师实际测试这些控制的结果,以验证它们是否有效。

整理资料来源:

https://www.linkedin.com/learning/paths/become-a-comptia-security-plus-certified-security-professional-sy0-601

最后

以上就是爱笑白羊最近收集整理的关于Security+ 学习笔记53 供应链风险一、管理供应商关系(Managing vendor relationships)二、供应商协议(Vendor agreement)三、供应商信息管理(Vendor information management)四、审计和评估(Audits and assessments)五、云审计(Cloud audits)的全部内容,更多相关Security+内容请搜索靠谱客的其他文章。

发表评论 取消回复