前言

为了探索windows kernel fuzz, 从去年开始先是学了windows逆向基础, 然后花了9个月从零开始大致学了一遍linux pwn的各种漏洞利用技术(windows pwn还没怎么学, 不过原理基本差不多, 需要的技术需要的时候再现学叭), 最近看了一点windows驱动开发的技术栈(虽然也没怎么看懂), 现在可以开始研究研究windows内核的漏洞利用技术了, 同样从零开始, 这篇blog简单介绍windows内核调试环境的搭建.

环境搭建

如果参考0day书中的环境搭建方法, 过程比较繁琐, 这里采用泉哥推荐的工具进行搭建

VirtualKD https://sysprogs.com/legacy/virtualkd/

一款高效的基于虚拟机的windows内核调试工具

Windows XP虚拟机镜像下载, 这里有个MEGA的链接

https://mega.nz/file/vEVimKwJ#qaqBh8vhZ-C7d75qrbQSim8mUxfbd9QWntfDRu8ZSKc

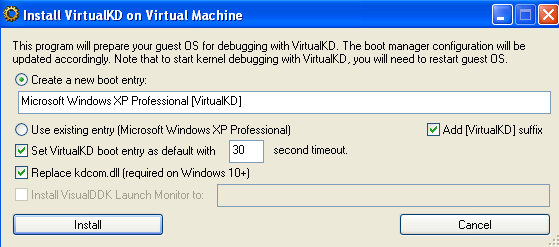

将VirtualKD的target文件夹放到虚拟机下, 运行vminstall.exe

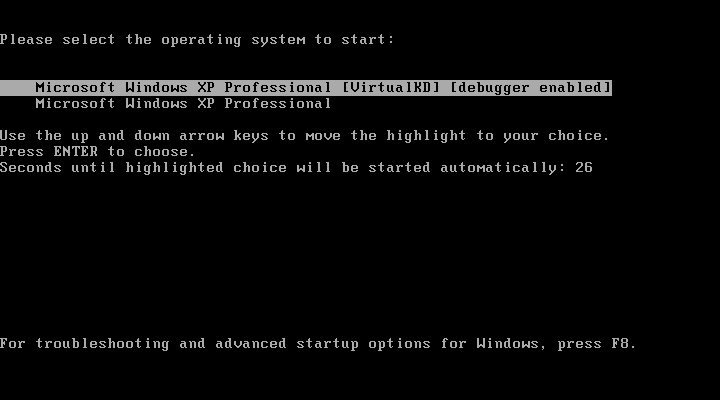

这里重启虚拟机需要选择debugger enabled

在物理机启动vmmon64.exe(如果是32位的物理机, 则启动vmmon.exe

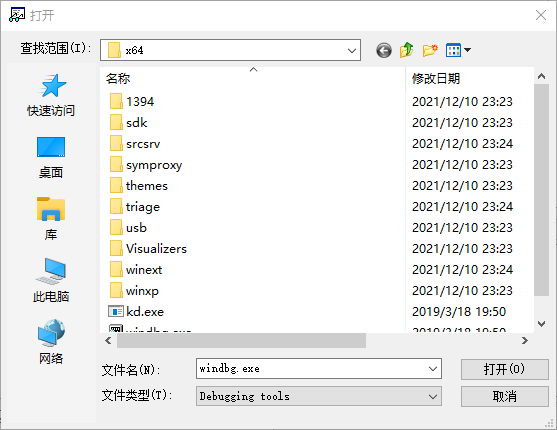

设置windbg.exe的路径

如果vmmon不能识别虚拟机, log中报错

Analyzing potential RPC dispatcher tables...

Potential RPC table analyzis complete. Found 0 candidates.

Still cannot find RPC dispatcher table. Try another VMWare version :-(

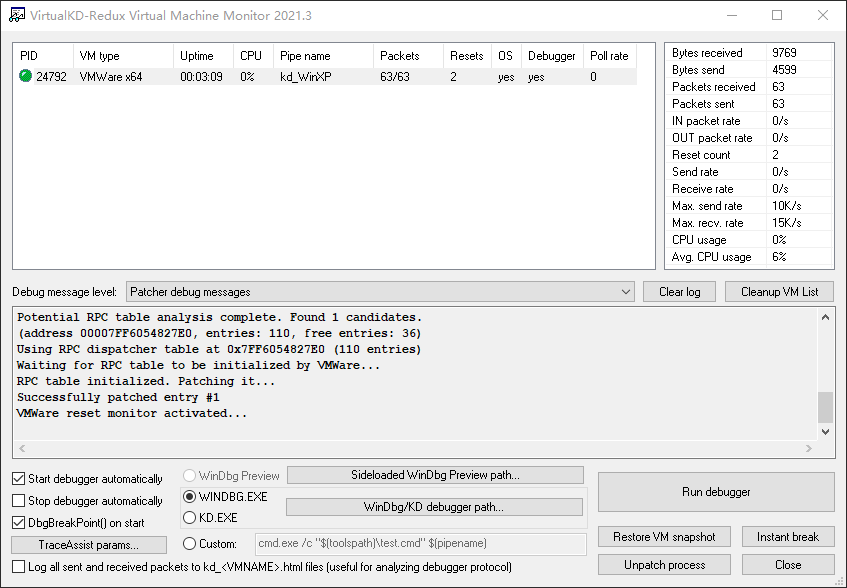

可以尝试用https://github.com/4d61726b/VirtualKD-Redux

是大佬更新的的virtualKD工具, 支持最新版本VMware, 下载最新的release, 按照上边的步骤重新装一次virtualKD

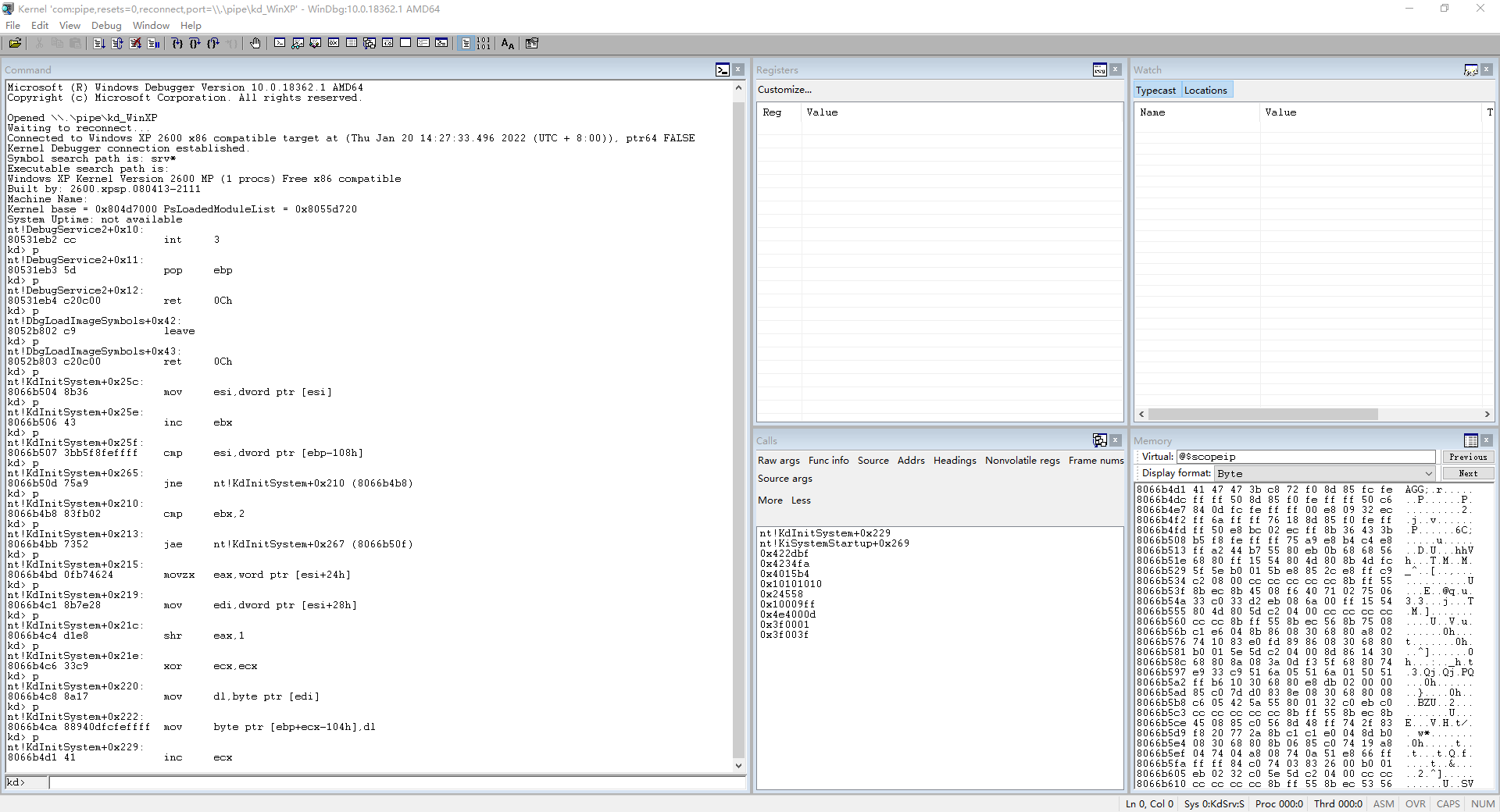

运行虚拟机就可以检测到OS, 并且debugger状态为yes, Run debugger

即可打开windbg调试windows内核了

总结

参考列表

[1] 漏洞战争 (第9章)

[2] 0day安全: 软件漏洞分析技术

最后

以上就是积极小懒猪最近收集整理的关于[Windows]内核调试环境搭建的全部内容,更多相关[Windows]内核调试环境搭建内容请搜索靠谱客的其他文章。

![[Windows]内核调试环境搭建](https://www.shuijiaxian.com/files_image/reation/bcimg9.png)

发表评论 取消回复