内存取证

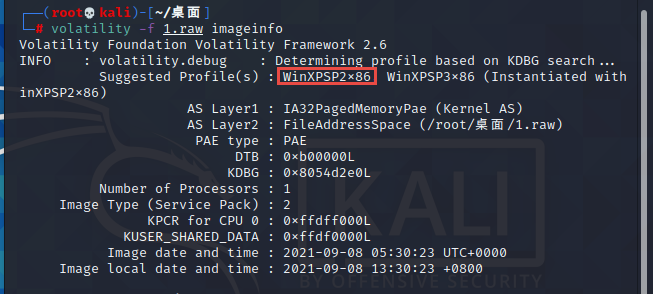

1.获取内存镜像信息,获取系统版本

volatility -f 1.raw imageinfo

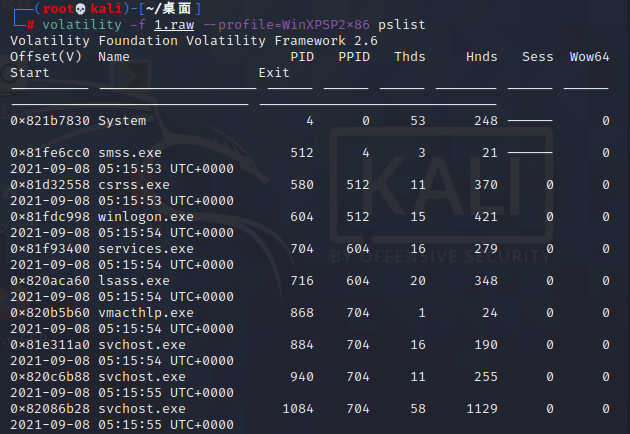

2. 查看进程信息

volatility -f 1.raw --profile=WinXPSP2x86 pslist

留意可疑进程例如:cmd.exe(控制台) notepad.exe(记事本) StikyNot.exe(便笺) wab.exe (Windows联系人)

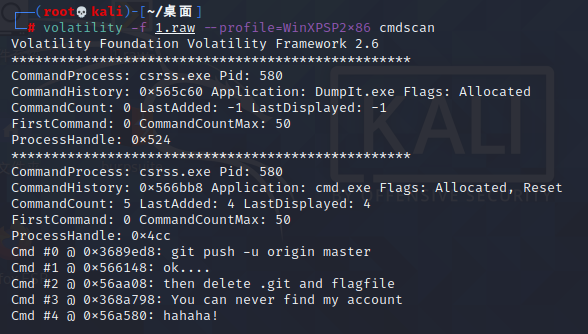

3.查看cmd.exe的使用情况

volatility -f 1.raw --profile=WinXPSP2x86 cmdscan

4.查看notepad.exe中的內容

volatility notepad -f 1.raw pslist --profile=WinXPSP2x86

5.提取可疑进程

volatility -f 1.raw --profile=Win7SP0x86 memdump -p 252 -D ./

1. --profile 的参数为系统版本

2. -p 的参数为进程ID

3. -D 的参数为保存文件路径

进程里面可能会隐藏flag等关键信息,可以使用以下命令检索.dmp文件

strings -e l 252.dmp | grep flag

6.扫描内存中的关键文件

volatility -f 1.raw --profile=WinXPSP2x86 filescan | grep 'P@ssW0rd_is_y0ur_bir7hd4y.zip'

7.导出文件

volatility -f 1.raw --profile=WinXPSP2x86 dumpfiles -Q 0x0000000002c61318 -D ./

1. -Q的参数为内存地址

3. -D的参数为保存文件路径

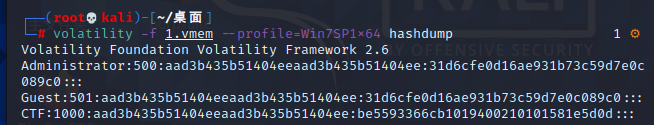

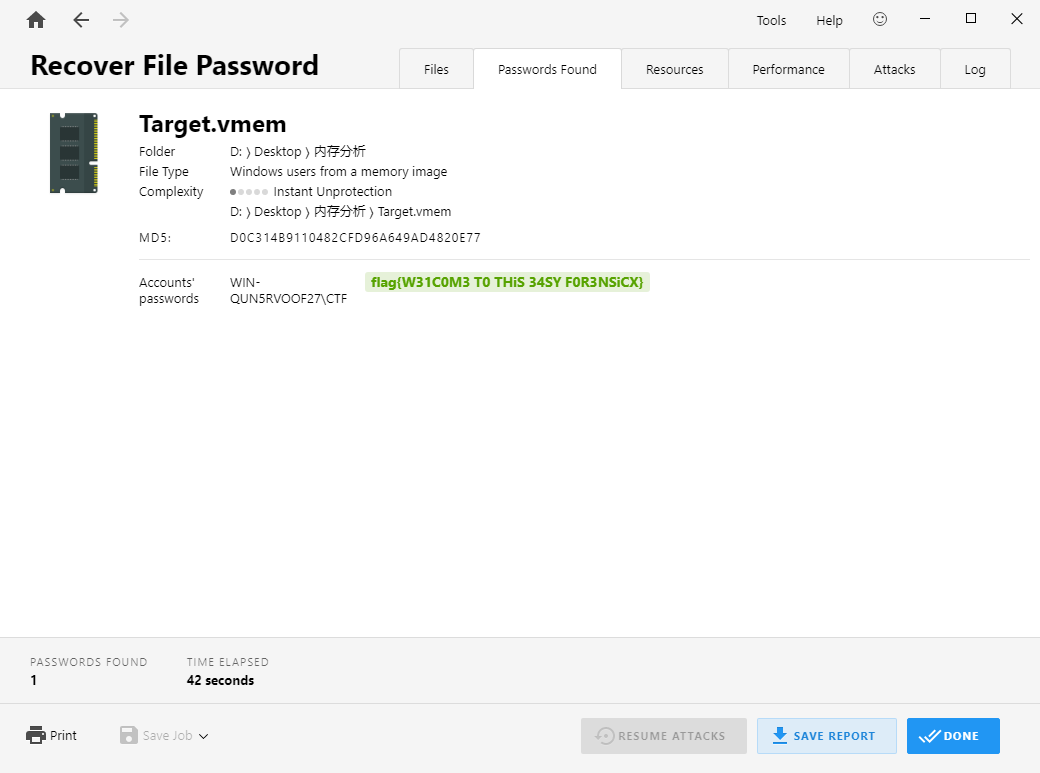

8.列举用户及密码

volatility -f 1.raw --profile=WinXPSP2x86 hashdump

或者使用passware kit forensic工具,一把梭

总结

近期通过CTF比赛对内存取证的一些认识

最后

以上就是烂漫香烟最近收集整理的关于内存取证_CTF的全部内容,更多相关内存取证_CTF内容请搜索靠谱客的其他文章。

本图文内容来源于网友提供,作为学习参考使用,或来自网络收集整理,版权属于原作者所有。

发表评论 取消回复