共852828人围观 ,发现 15 个不明物体

共852828人围观 ,发现 15 个不明物体

* 本文作者:pageuo,本文属FreeBuf原创奖励计划,未经许可禁止转载

众所周知,burpsuite是一款非常强大的渗透测试套件。其中包括但不限于各类渗透测试功能,搭配各类插件使用更是渗透测试中一款离不开的工作。除了商业化漏扫之外,burp suite也提供了一个扫描器的功能,但似乎国内并没有step by step的一个教程,这里给大家简单的介绍下burp suite的漏扫功能,大牛请绕路,小白请进来。

测试站点:http://testphp.vulnweb.com/

Burpsuite版本:1.7.12

下面开始介绍如何适应Burp Suite的扫描器功能。

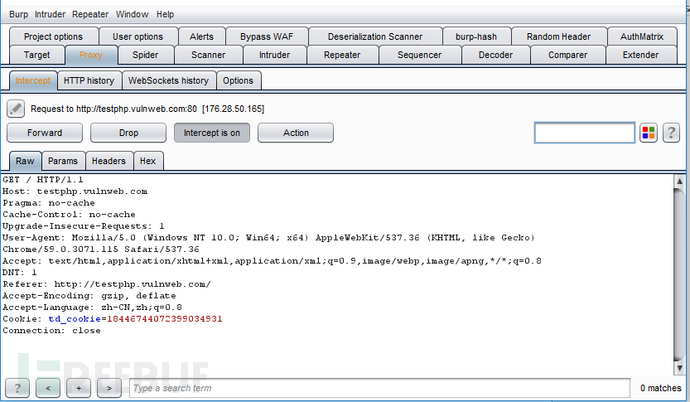

1.保持抓包功能一直开启。

这里应该不用赘述了,只要听说过burpsuite的少年肯定知道如何开启监听功能。(如果需要教程,请移步http://www.freebuf.com/sectool/2079.html)

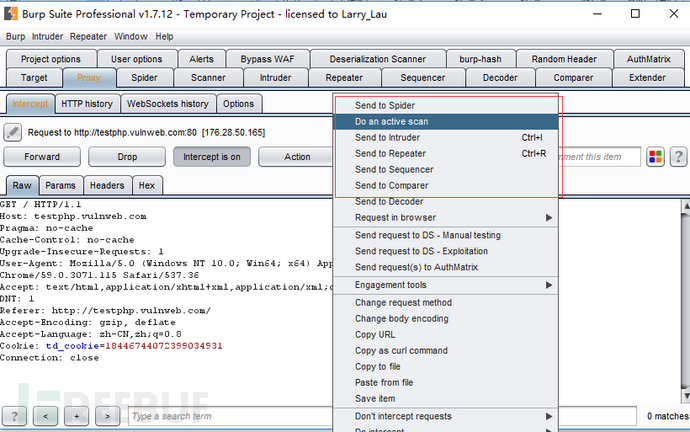

2.单击数据包区域,右键,选择“Do an active scan(激活主动扫描)”

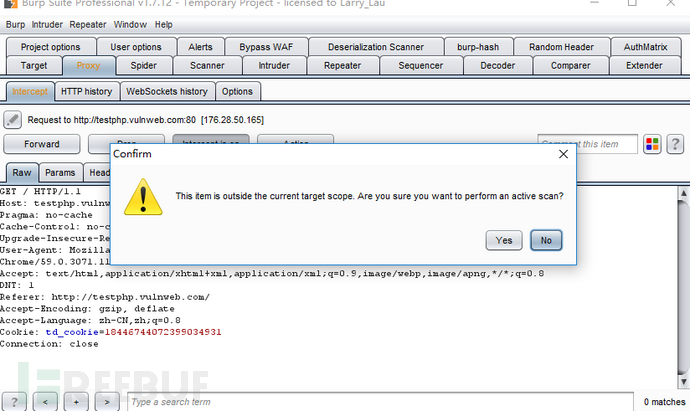

点击按钮之后,burpsuite会提示是否激活扫描,选择“是”

这时“Scanner(扫描)”按钮会亮起,开始进行扫描

3.扫描功能介绍

Scanner标签下有五个功能,下面分别进行介绍:

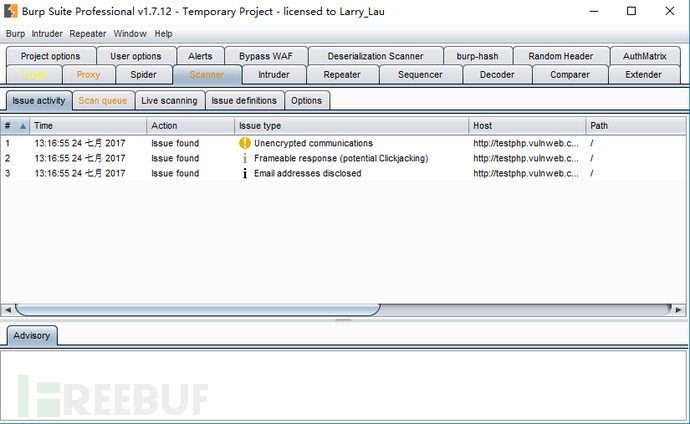

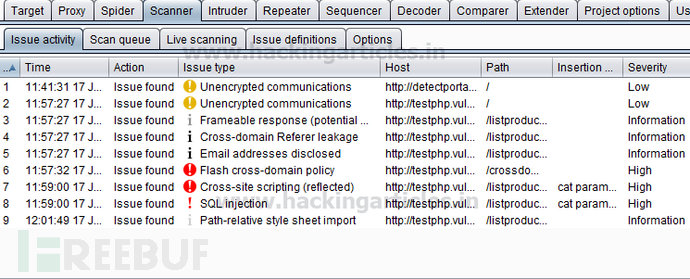

1)Issue activity问题清单

这里记录了问题发生的顺序,时间,问题类型,url地址等

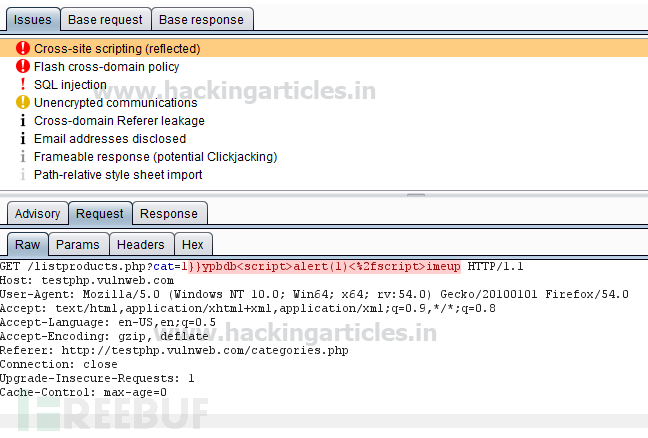

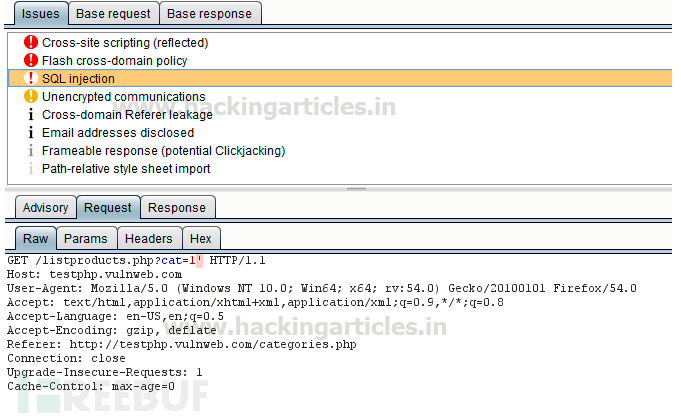

从截图中我们能够看到burpsuite提供的扫描功能能够扫出以下几个问题:

反射型XSS

Flash跨域策略

SQL注入

未加密通信

跨域引用漏洞

公开电子邮件地址

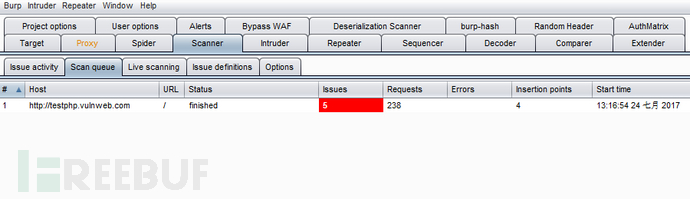

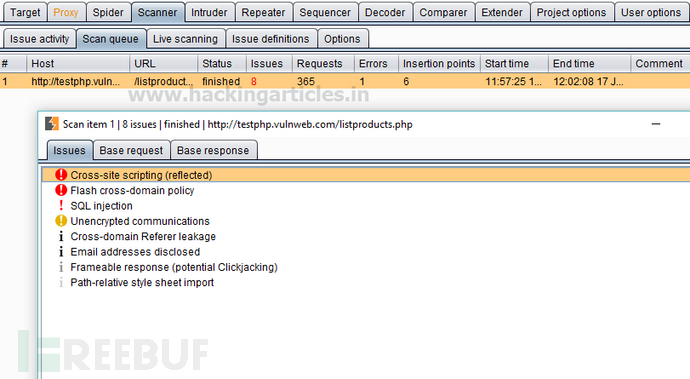

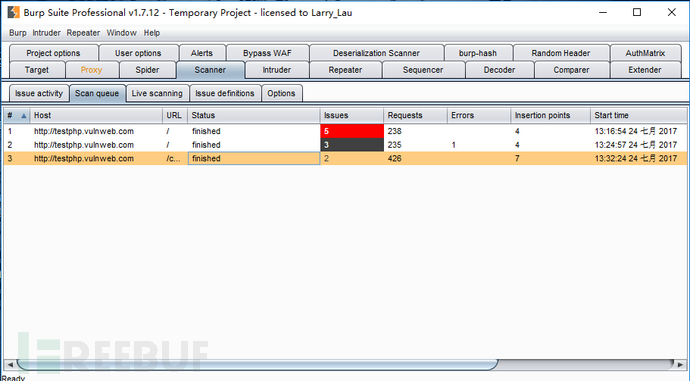

2)Scan queue扫描队列

扫描队列记录了扫描主机、扫描状态、问题数量、请求的次数的等扫描信息

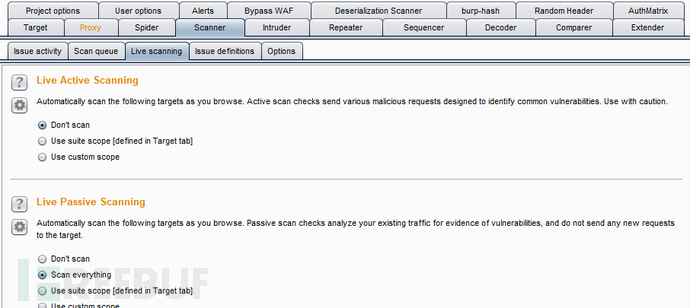

3)Living scanning在线扫描

通过“Living scanning”页签可以设置扫描策略,即是否在监听时发现站点就进行扫描,这里默认的开关是关。

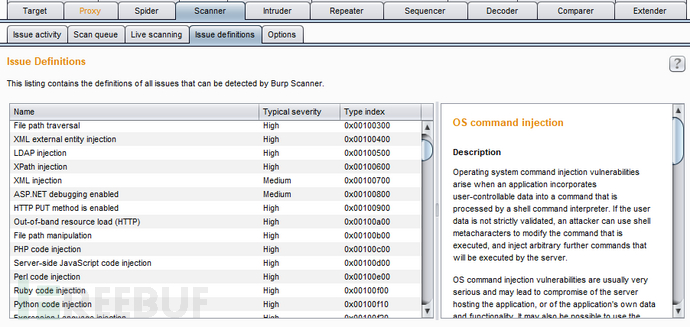

4)问题列表

这里列出了burpsuite可以测试的的漏洞类型,包括注入、xss、命令执行等各类常见的web漏洞,看起来还是很全的

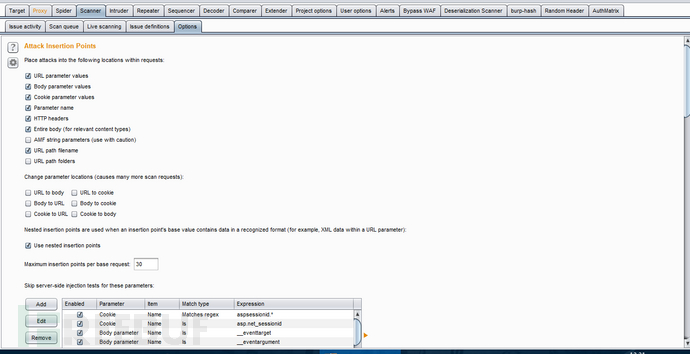

5)options 设置

对burpsuite的扫描进行设置

4.对burpsuite的扫描结果进行验证

本次扫描一共扫出了8个问题,我们挑两个进行验证

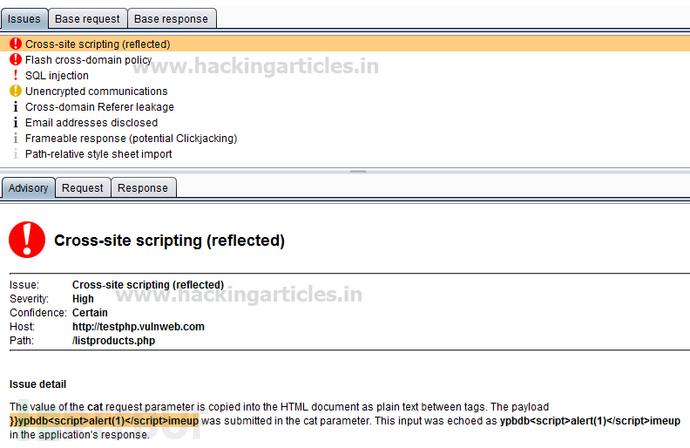

1)反射型xss

| 问题类型 | Cross-site scripting (reflected)反射型xss |

|---|---|

| 风险等级: | High高 |

| 可信程度: | Certain确定 |

| 主机 | http://testphp.vulnweb.com |

| 路径 | /listproducts.php |

Burpsuite给的扫描的具体内容如下:

在请求选项卡中,我们能够看到相关的响应值,以便进行测试

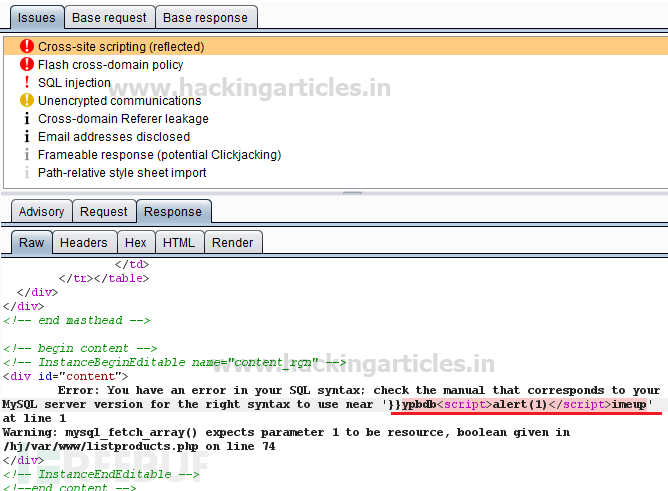

我们查看响应的选项卡,查看响应情况,我们能够看到,在页面上确实弹出了一个提示框。

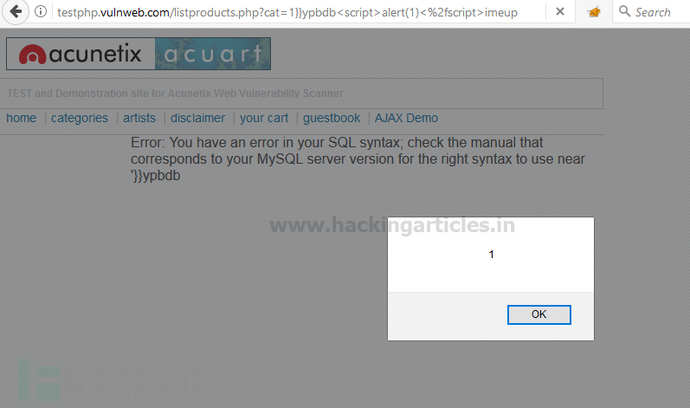

因此,这是一个get方式的XSS漏洞,使用浏览器测试:

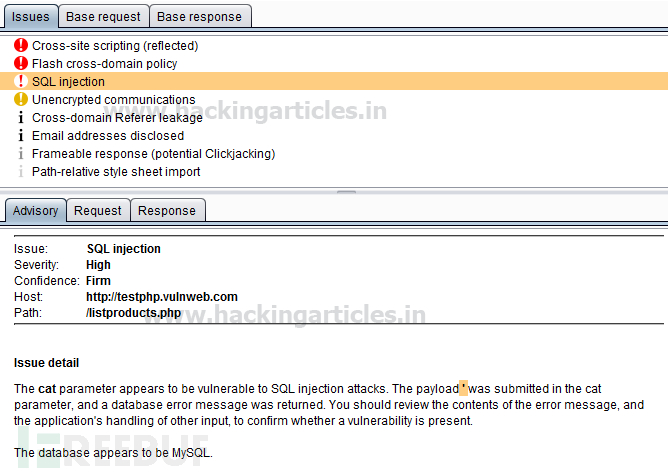

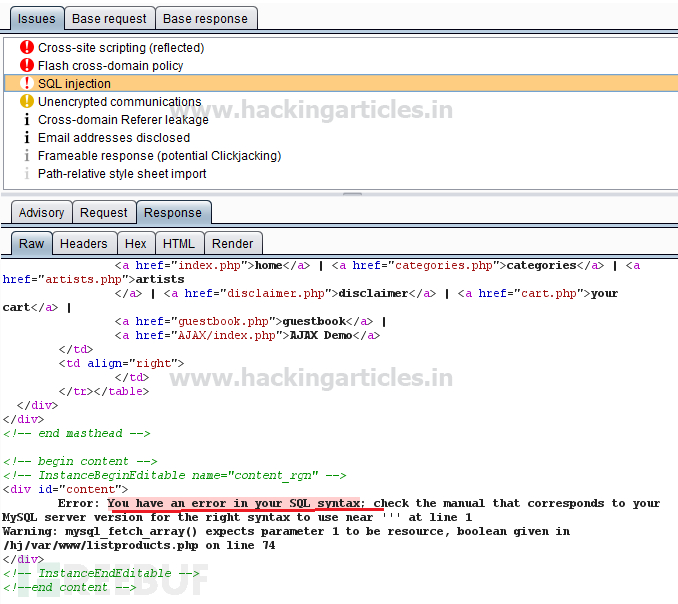

2)SQL注入

| 问题类型 | SQL injection (SQL注入) |

|---|---|

| 风险等级: | High高 |

| 可信程度: | Firm 确定 |

| 主机 | http://testphp.vulnweb.com |

| 路径 | /listproducts.php |

查看burpsuite的扫描情况

这里burpsuite说他的payload是单引号,数据库返回了一个报错,我们应该查看相关的错误信息,确定到底是不是一个漏洞。Burpsuite认为,数据库是mysql

我们再点卡请求选项卡,可以看到单引号在传参过程中因为报错发生了中断

我们再点击“响应”选项卡,看下高亮的代码区关于数据库报错的内容

5.总结

Burp Suite确确实实是一个渗透测试居家旅行必备的神器,但是在测试过程中也发现了有很多问题:

1)同一站点,同一测试方法,不同次数的扫描的内容竟然不一样。这个真是一个要命的问题,连进行个扫描还要看人品?

2)要把监听一直开着

这个倒不算什么要紧的问题,只是在测试的过程中一定要小心别把监听和代理关掉

3)照比成熟的商业化扫描器差距太大

鉴于Burp Suite的定位,并不能指望能和AWVS、AppScan等成熟的商业化扫描器平分天下,但是Burp Suite的扫描结果并不能与前面两位大侠同日而语。但是如果出门手头没有扫描器,或者是需要轻载扫描的时候,一个Burp Suite就够了

最后

以上就是暴躁铃铛最近收集整理的关于Burp Suite扫描器漏洞扫描功能介绍及简单教程的全部内容,更多相关Burp内容请搜索靠谱客的其他文章。

发表评论 取消回复