目录

信息收集

漏洞探测

漏洞利用

权限提升

内网渗透

权限维持

痕迹清除

撰写渗透测试报告

声明:由于传播、利用此文所提供的信息而造成的任何直接或者间接的后果及损失,均由使用者本人负责,文章作者不为此承担任何责任。

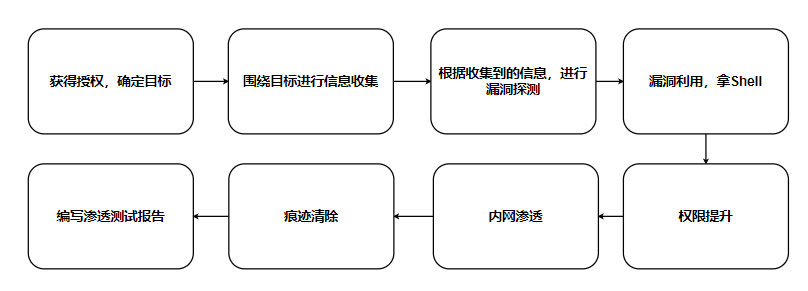

渗透测试流程图

什么是渗透测试?

渗透测试就是利用我们所掌握的网络安全知识,对目标网站进行一步一步的渗透,发现其中存在的漏洞和隐藏的风险,然后编写一篇测试报告,提供给我们的客户。客户根据测试报告,对网站进行漏洞修补,以防止被黑客的入侵服务器,造成不可估量的损失!

开始一次渗透测试前,一定要确保我们的所有渗透测试目标,都已经拿到了客户的授权。如果没有拿到授权就对一个网站进行测试,《网络安全法》了解一下

渗透测试可分为白盒测试和黑盒测试

白盒测试:

白盒测试就是客户给我们提供了目标站点的许多信息,甚至可能直接提供网站源码等信息。

黑盒测试:

绝大多数情况下,我们进行的渗透测试,都是黑盒测试。顾名思义,就是什么也不知道,我们可能只知道需要测试的目标IP或者站点网址,其余信息一概不知,让我们去模拟真实黑客来进行渗透,这种情况下就是黑盒测试。

现在,我们就来模拟黑客对一个网站进行渗透测试,我们只拿到了一个URL,其余信息什么也不知道。接下来,我给大家分享渗透测试的流程和思路!

信息收集

信息搜集就是尽可能的搜集目标的信息,包括但不限于whois信息(微步)、网站架构、dns信息(通过查询dns我们可以检测是否存在dns域传送漏洞)、子域名搜集、敏感目录及敏感信息、源码泄露(搜索引擎+工具)、旁站查询、C端查询、指纹信息、端口服务、备案信息、真实ip、探测waf、社工(朋友圈、微博、qq空间、求职、交易等社交平台)、企业信息(天眼查、企业信用信息公示系统、工业和信息化部ICP/IP地址/域名信息备案管理系统)。

信息搜集是渗透测试的最重要的阶段,根据收集的有用信息,可以大大提高我们渗透测试的成功率。

详情请点击 ==》传送

漏洞探测

完成信息收集后,我们就要开始漏洞探测了。探测漏洞时,我们可以结合收集到的信息来探测漏洞。

首先我们可以手工寻找常见的Web漏洞,如:

- SQL注入漏洞

- 命令执行漏洞

- 文件包含漏洞

- 文件上传漏洞

- 文件解析漏洞

- XSS漏洞

- CSRF漏洞

- SSRF漏洞

- XXE漏洞

- 反序列化漏洞

- 文件解析漏洞

- CORS跨域资源共享漏洞

- 越权漏洞

- 逻辑漏洞

- 目录遍历漏洞

- 任意文件读取/下载漏洞

- 未授权访问漏洞

- 弱口令

非Web漏洞

系统漏洞

中间件漏洞

CMS漏洞

框架漏洞

也可以借助工具对网站进行扫描,如:

- AWVS

- Netsparker

- Owasp-ZAP

- AppScan

- nikto

- xray

- Nessus

- Goby

漏洞利用

当发现网站漏洞之后,就要对漏洞进行利用。不同的漏洞有不同的利用工具,大多数情况下,通过一个漏洞很难拿到网站的webshell,往往需要通过结合多个漏洞来拿到webshell。

常用的漏洞利用工具如下:

SQL注入利用工具:SQLMAP

XSS利用工具:Beef-XSS、在线XSS平台

抓包改包工具:Burpsuite 、Fidder

文件上传漏洞: Webshell、菜刀、蚁剑、冰蝎、webacoo、Weevely、Meterpreter等

权限提升

一般情况下,我们一开始拿到的WebShell权限较低,所以我们要进行权限提升,也就是俗称的提权。一般情况下都会反弹一个shell到攻击机(可以通过bash,nc,各种编程语言,Metasploit Framework,Msfvenonm,CobaltStrike等攻击反弹shell),然后再借助Metasploit Framework等工具进行提权。

Windows提权 、 Linux提权

内网渗透

内网渗透

权限维持

通过Web后门进行权限维持

Windows权限维持

Linux权限维持

痕迹清除

Windows痕迹清除

Linux痕迹清除

撰写渗透测试报告

完成渗透测试后,就要撰写渗透测试报告了。需要明确的写出哪里存在漏洞,以及漏洞修补的方法。以便于网站管理员根据渗透测试报告修补这些漏洞和风险,防止被黑客攻击!

最后

以上就是现代魔镜最近收集整理的关于渗透测试完整流程(未完待续)的全部内容,更多相关渗透测试完整流程(未完待续)内容请搜索靠谱客的其他文章。

发表评论 取消回复