澄清:本人对反病毒十分外行。

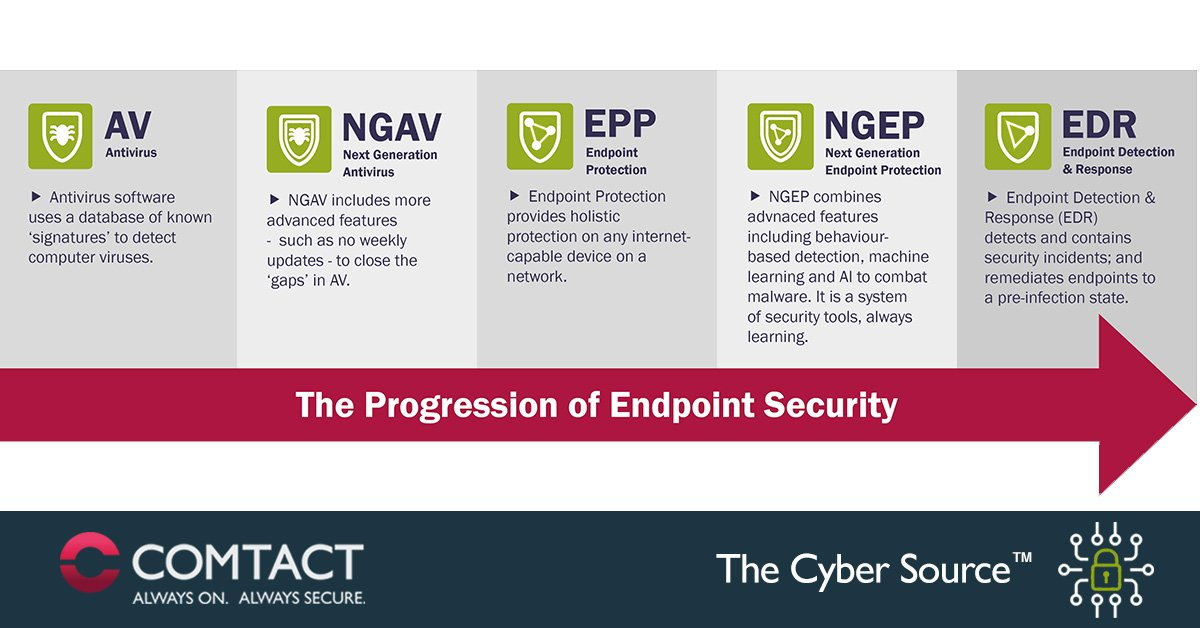

EDR发展路线:

| 功能 | 项 |

|---|---|

| 特征值 | 特征码 |

| 启发式引擎 | 可疑程序自动释放可执行文件驻留系统目录、伪装系统文件、注册win32服务获取系统管理权限、通过命令行删除自身文件,调用系统组件svchost.exe来开启后门服务,隐藏自身进程并尝试通过OpenSCManagerA、OpenServiceA、ControlService等函数来开启系统自身的终端服务等条件即可判断为恶意。 |

| 威胁情报 | STIX2.0 包含的:域名、IP、文件、证书、网络连接等 |

| 反漏洞 | hips防止提权、窃取凭证、各应用漏洞 HIDS功能 |

| 异常检测 | 进程、网络、行为 |

| 无文件攻击防护 | 例如漏洞通过网络包直接注入内核;恶意代码在设备固件;Powershell;命令行解析防护 |

| 网络攻击防护 | 流量分析、att&ck |

| 沙箱分析 | 文件分析;跟踪API调用和文件的行为;网络流量分析;内存分析等 |

| 勒索缓解 | 快照、回滚文件 |

| ML/AI | 病毒样本形成样本向量、向量机,建立决策机模型,利用决策树和向量机,进行学习,从而识别恶意程序。 |

| EDR | 关联端点的网络、进程事件。 给出安全事件调查信息。 将端点修复到感染前状态。 |

最后

以上就是调皮水杯最近收集整理的关于EPP/EDR主要检测功能的全部内容,更多相关EPP/EDR主要检测功能内容请搜索靠谱客的其他文章。

本图文内容来源于网友提供,作为学习参考使用,或来自网络收集整理,版权属于原作者所有。

发表评论 取消回复