作者:【吴业亮】

博客:https://wuyeliang.blog.csdn.net/

几个常用场景下的安全控制

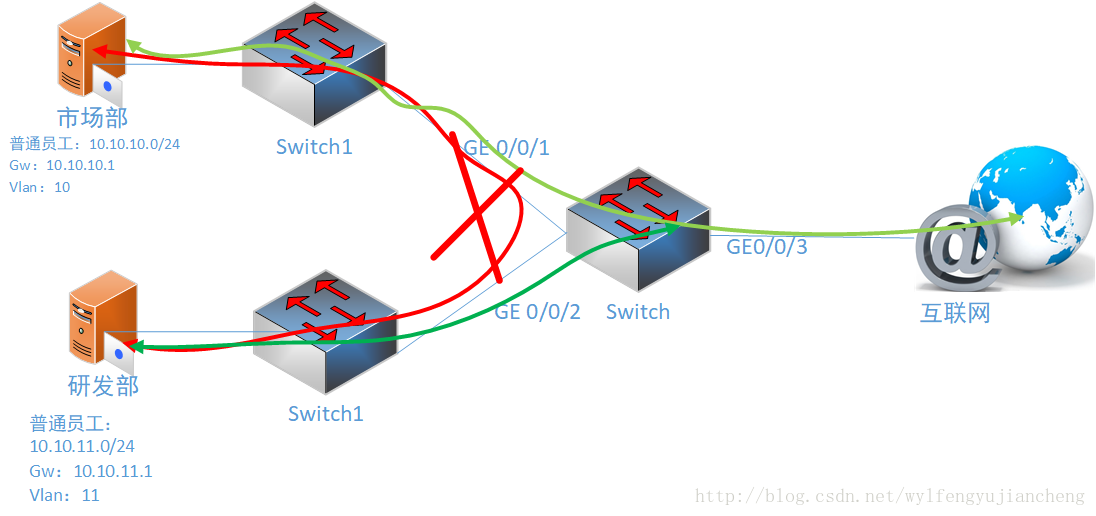

一、限制用户在特定时间访问特定服务器的权限

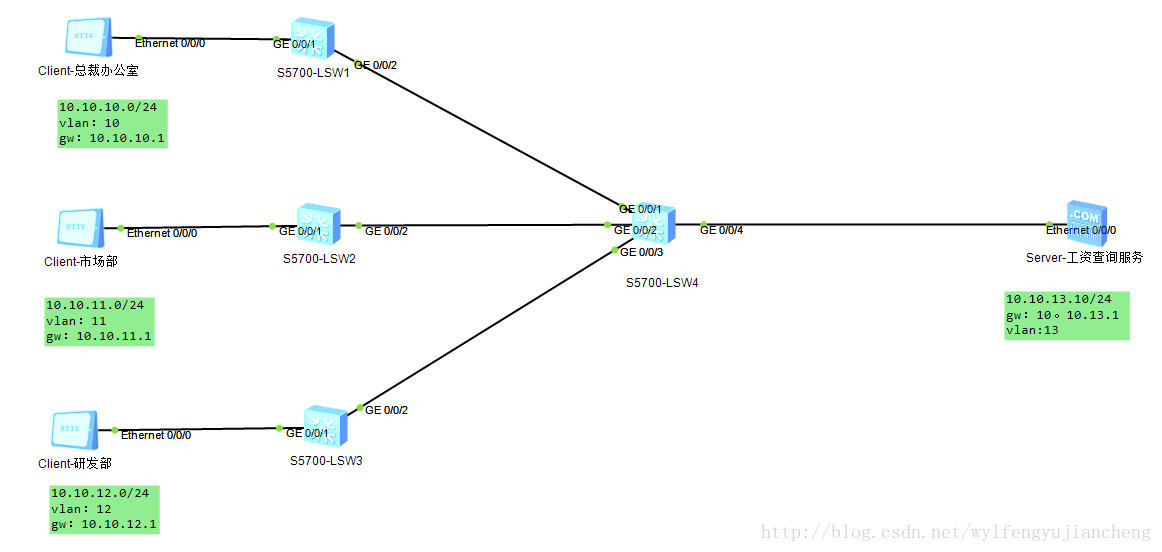

某公司通过sw4实现各部门之间的互连。公司要求禁止研发部门和市场部门在上班时间(8:00至17:30)访问工资查询服务器(IP地址为10.10.13.10/24),总裁办公室不受限制,可以随时访问。

(一)、配置全网互通

配置交换机1

<Huawei>system-view

[Huawei]sysname sw1

[sw1]

[sw1]vlan 10

[sw1-vlan10]quit

[sw1]interface GigabitEthernet 0/0/1

[sw1-GigabitEthernet0/0/1]port link-type access

[sw1-GigabitEthernet0/0/1]port default vlan 10

[sw1-GigabitEthernet0/0/1]quit

[sw1]interface GigabitEthernet 0/0/2

[sw1-GigabitEthernet0/0/2]port link-type trunk

[sw1-GigabitEthernet0/0/2]port trunk allow-pass vlan 10

[sw1-GigabitEthernet0/0/2]quit

配置交换机2

<Huawei>system-view

[Huawei]sysname sw2

[sw2]

[sw2]vlan 11

[sw2-vlan11]quit

[sw2]interface GigabitEthernet 0/0/1

[sw2-GigabitEthernet0/0/1]port link-type access

[sw2-GigabitEthernet0/0/1]port default vlan 11

[sw2-GigabitEthernet0/0/1]quit

[sw2]interface GigabitEthernet 0/0/2

[sw2-GigabitEthernet0/0/2]port link-type trunk

[sw2-GigabitEthernet0/0/2]port trunk allow-pass vlan 11

[sw2-GigabitEthernet0/0/2]quit

配置交换机3

<Huawei>system-view

[Huawei]sysname sw3

[sw3]

[sw3]vlan 13

[sw3-vlan13]quit

[sw3]interface GigabitEthernet 0/0/1

[sw3-GigabitEthernet0/0/1]port link-type access

[sw3-GigabitEthernet0/0/1]port default vlan 13

[sw3-GigabitEthernet0/0/1]quit

[sw3]interface GigabitEthernet 0/0/2

[sw3-GigabitEthernet0/0/2]port link-type trunk

[sw3-GigabitEthernet0/0/2]port trunk allow-pass vlan 13

[sw3-GigabitEthernet0/0/2]quit

配置交换机3

<HUAWEI> system-view

[HUAWEI] sysname SW4

[SW4] vlan batch 10 11 12 13

[SW4] interface gigabitethernet 0/0/4

[SW4-GigabitEthernet0/0/1] port link-type access

[SW4-GigabitEthernet0/0/1] port default vlan 13

[SW4-GigabitEthernet0/0/1] quit

[SW4] interface vlanif 13

[SW4-Vlanif13] ip address 10.10.13.1 24

[SW4-Vlanif13] quit

[SW4] interface vlanif 10

[SW4-Vlanif10] ip address 10.10.10.1 24

[SW4-Vlanif10] quit

[SW4] interface vlanif 11

[SW4-Vlanif11] ip address 10.10.11.1 24

[SW4-Vlanif11] quit

[SW4] interface vlanif 12

[SW4-Vlanif12] ip address 10.10.12.1 24

[SW4-Vlanif12] quit

(二)、配置安全策略

1.配置时间段

配置8:00至17:30的周期时间段。

[sw4] time-range satime 8:00 to 17:30 working-day

//配置ACL生效时间段,该时间段是一个周期时间段

2.配置ACL

配置市场部门到工资查询服务器的访问规则。

[sw4] acl 3002

[sw4-acl-adv-3002] rule deny ip source 10.10.11.0 0.0.0.255 destination 10.10.13.10 0.0.0.0 time-range

satime //禁止市场部在satime指定的时间范围内访问工资查询服务器

[sw4-acl-adv-3002] quit

配置研发部门到工资查询服务器的访问规则。

[sw4] acl 3003

[sw4-acl-adv-3003] rule deny ip source 10.10.12.0 0.0.0.255 destination 10.10.13.10 0.0.0.0 time-range

satime //禁止研发部在satime指定的时间范围内访问工资查询服务器

[sw4-acl-adv-3003] quit

3.配置基于ACL的流分类

配置流分类c_market,对匹配ACL 3002的报文进行分类。

[sw4] traffic classifier c_market //创建流分类

[sw4-classifier-c_market] if-match acl 3002 //将ACL与流分类关联

[sw4-classifier-c_market] quit

配置流分类c_rd,对匹配ACL 3003的报文进行分类。

[sw4] traffic classifier c_rd //创建流分类

[sw4-classifier-c_rd] if-match acl 3003 //将ACL与流分类关联

[sw4-classifier-c_rd] quit

4.配置流行为

配置流行为b_market,动作为拒绝报文通过。

[sw4] traffic behavior b_market //创建流行为

[sw4-behavior-b_market] deny //配置流行为动作为拒绝报文通过

[sw4-behavior-b_market] quit

配置流行为b_rd,动作为拒绝报文通过。

[sw4] traffic behavior b_rd //创建流行为

[sw4-behavior-b_rd] deny //配置流行为动作为拒绝报文通过

[sw4-behavior-b_rd] quit

5.配置流策略

配置流策略p_market,将流分类c_market与流行为b_market关联。

[sw4] traffic policy p_market //创建流策略

[sw4-trafficpolicy-p_market] classifier c_market behavior b_market //将流分类c_market与流行为b_market关联

[sw4-trafficpolicy-p_market] quit

配置流策略p_rd,将流分类c_rd与流行为b_rd关联。

[sw4] traffic policy p_rd //创建流策略

[sw4-trafficpolicy-p_rd] classifier c_rd behavior b_rd //将流分类c_rd与流行为b_rd关联

[sw4-trafficpolicy-p_rd] quit

6.应用流策略

由于市场部访问服务器的流量从接口GE0/0/2进入sw4,所以可以在GE0/0/2接口的入方向应用流策略p_market。

[sw4] interface gigabitethernet 0/0/2

[sw4-GigabitEthernet0/0/2] traffic-policy p_market inbound //流策略应用在接口入方向

[sw4-GigabitEthernet0/0/2] quit

由于研发部访问服务器的流量从接口GE0/0/3进入sw4,所以在GE0/0/3接口的入方向应用流策略p_rd。

[sw4] interface gigabitethernet 0/0/3

[sw4-GigabitEthernet0/0/3] traffic-policy p_rd inbound //流策略应用在接口入方向

[sw4-GigabitEthernet0/0/3] quit

二、禁止特定用户上网

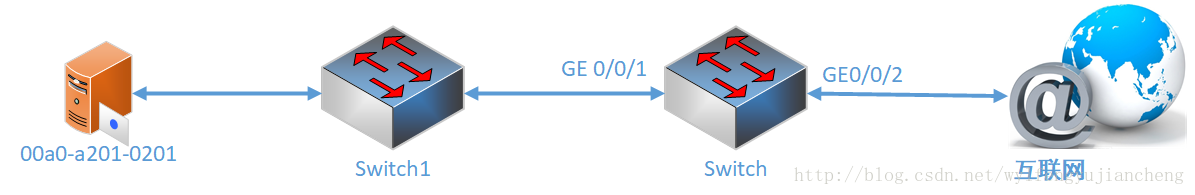

SW作为网关设备,下挂用户PC。管理员发现PC1(MAC地址为00a0-a201-0201)用户是非法用户,要求禁止该用户上网。

配置ACL

配置符合要求的二层ACL。

<HUAWEI> system-view

[HUAWEI] sysname SW

[SW] acl 4000

[SW-acl-L2-4000] rule deny source-mac 00a0-a201-0201 ffff-ffff-ffff //禁止源MAC地址是00e0-f201-0101的报文通过

[SW-acl-L2-4000] quit

2.配置基于ACL的流分类

配置流分类tc1,对匹配ACL 4000的报文进行分类。

[SW] traffic classifier tc1 //创建流分类

[SW-classifier-tc1] if-match acl 4000 //将ACL与流分类关联

[SW-classifier-tc1] quit

3.配置流行为

配置流行为tb1,动作为拒绝报文通过。

[SW] traffic behavior tb1 //创建流行为

[SW-behavior-tb1] deny //配置流行为动作为拒绝报文通过

[SW-behavior-tb1] quit

4.配置流策略

配置流策略tp1,将流分类tc1与流行为tb1关联。

[SW] traffic policy tp1 //创建流策略

[SW-trafficpolicy-tp1] classifier tc1 behavior tb1 //将流分类tc1与流行为tb1关联

[SW-trafficpolicy-tp1] quit

5.应用流策略

由于PC1的报文从GE0/0/1进入SW并流向Internet,所以可以在接口GE0/0/1的入方向应用流策略tp1。

[SW] interface gigabitethernet 0/0/1

[SW-GigabitEthernet0/0/1] traffic-policy tp1 inbound //流策略应用在接口入方向

[SW-GigabitEthernet0/0/1] quit

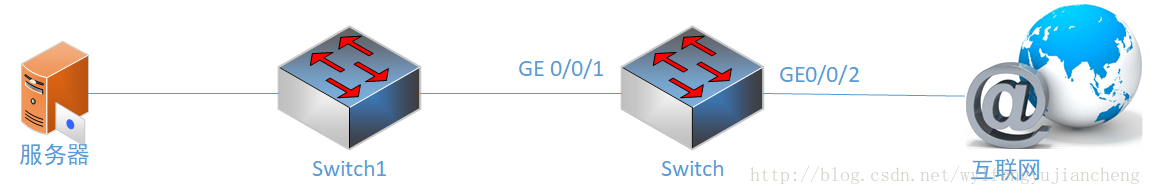

三、使用自反ACL实现单向访问控制

自反ACL简介

自反ACL(Reflective ACL)是动态ACL技术的一种应用。设备根据一个方向的ACL,可以自动创建出一个反方向的ACL(自反ACL),该ACL和原ACL的源IP地址和目的IP地址、源端口号和目的端口号完全相反。自反ACL有一定的老化周期。如果在老化周期内有符合自反ACL规则的报文通过接口,该接口的自反ACL规则将再被保留至下一老化周期;如果在老化周期内没有符合自反ACL规则的报文通过接口,该接口的自反ACL规则被删除,这样大大增加了安全性。利用自反ACL,可以实现单向访问控制,比如只有当内网用户先访问了外网后才允许外网访问内网,从而能够很好的保护企业内部网络,使其使免受外部非法用户的攻击。

1、配置高级ACL

创建高级ACL 3000并配置ACL规则,允许UDP报文通过。

<HUAWEI> system-view

[HUAWEI] sysname SW

[SW] acl 3000

[SW-acl-adv-3000] rule permit udp //允许UDP报文通过

[SW-acl-adv-3000] quit

2.配置

由于来自Internet的报文从接口GE0/0/2进入SW,所以可以在接口GE0/0/2的出方向配置自反ACL功能,对UDP报文进行自反。

[SW] interface gigabitethernet 0/0/2

[SW-GigabitEthernet0/0/2] traffic-reflect outbound acl 3000 //自反ACL应用在接口出方向

[SW-GigabitEthernet0/0/2] quit

3.验证配置结果

执行display traffic-reflect命令,查看自反ACL信息。

[SW] display traffic-reflect outbound acl 3000

四、配置特定时间段允许个别用户上网

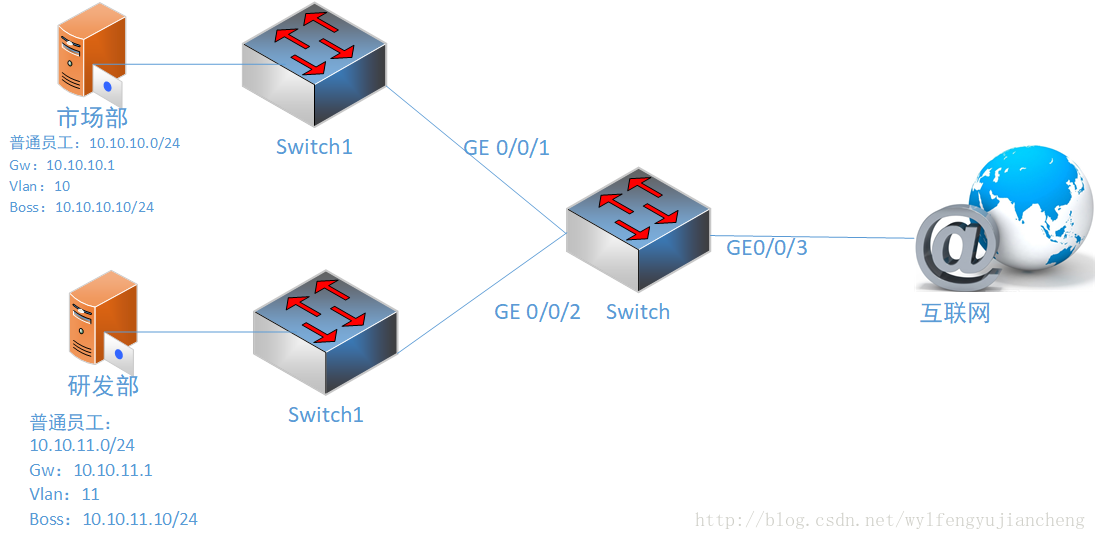

通过SW实现各部门之间的互连。公司要求在上班时间(周一至周五)所有普通员工均可以上网,但周末时间(周六和周日)仅允许boss能够上网,其他用户不允许上网。

操作步骤

1.配置接口所属的VLAN以及接口的IP地址

创建VLAN10和VLAN11。

<HUAWEI> system-view

[HUAWEI] sysname SW

[SW] vlan batch 10 11

配置SW的接口GE0/0/1、GE0/0/2为trunk类型接口,并分别加入VLAN10和VLAN11;配置SW的接口GE0/0/3为trunk类型接口,加入VLAN10和VLAN11。

[SW] interface gigabitethernet 0/0/1

[SW-GigabitEthernet0/0/1] port link-type trunk

[SW-GigabitEthernet0/0/1] port trunk allow-pass vlan 10

[SW-GigabitEthernet0/0/1] quit

[SW] interface gigabitethernet 0/0/2

[SW-GigabitEthernet0/0/2] port link-type trunk

[SW-GigabitEthernet0/0/2] port trunk allow-pass vlan 11

[SW-GigabitEthernet0/0/2] quit

[SW] interface gigabitethernet 0/0/3

[SW-GigabitEthernet0/0/3] port link-type trunk

[SW-GigabitEthernet0/0/3] port trunk allow-pass vlan 10 11

[SW-GigabitEthernet0/0/3] quit

创建VLANIF10和VLANIF11,并配置各VLANIF接口的IP地址。

[SW] interface vlanif 10

[SW-Vlanif10] ip address 10.10.10.1 24

[SW-Vlanif10] quit

[SW] interface vlanif 11

[SW-Vlanif11] ip address 10.10.11.1 24

[SW-Vlanif11] quit

2.配置时间段

配置周六至周日的周期时间段。

[SW] time-range rest-time 0:00 to 23:59 off-day //配置ACL生效时间段,该时间段是一个周期时间段

3.配置ACL

创建基本ACL 1101并配置ACL规则,允许研发部和市场部boss主机(IP地址为10.10.10.10和10.10.11.10)在任意时间访问外网的报文通过,拒绝其他用户在周六和周日时间范围内访问外网的报文通过,即周六和周日仅允许研发部和市场部boss上网。

[SW] acl 1101

[SW-acl-basic-1101] rule permit source 10.10.10.10 0 //允许研发部boss任意时间访问外网

[SW-acl-basic-1101] rule permit source 10.10.11.10 0 //允许市场部boss任意时间访问外网

[SW-acl-basic-1101] rule deny time-range rest-time //禁止其他用户在周六和周日时间访问外网

[SW-acl-basic-1101] quit

4.配置基于基本ACL的流分类

配置流分类tc1,对匹配ACL 1101的报文进行分类。

[SW] traffic classifier tc1 //创建流分类

[SW-classifier-tc1] if-match acl 1101 //将ACL与流分类关联

[SW-classifier-tc1] quit

5.配置流行为

配置流行为tb1,动作为允许报文通过(缺省值,不需配置)。

[SW] traffic behavior tb1 //创建流行为

[SW-behavior-tb1] quit

6.配置流策略

定义流策略,将流分类与流行为关联。

[SW] traffic policy tp1 //创建流策略

[SW-trafficpolicy-tp1] classifier tc1 behavior tb1 //将流分类tc1与流行为tb1关联

[SW-trafficpolicy-tp1] quit

7.在接口下应用流策略

由于内网主机访问外网的流量均从接口GE0/0/3出口流向Internet,所以可以在接口GE0/0/3的出方向应用流策略tp1。

[SW] interface gigabitethernet 0/0/3

[SW-GigabitEthernet0/0/3] traffic-policy tp1 outbound //流策略应用在接口出方向

[SW-GigabitEthernet0/0/3] quit

五、限制不同网段的用户互访

限制不同网段的用户互访

通过SW实现各部门之间的互连。为方便管理网络,管理员为公司的研发部和市场部规划了两个网段的IP地址。同时为了隔离广播域,又将两个部门划分在不同VLAN之中。现要求SW能够限制两个网段之间互访,防止公司机密泄露。

操作步骤

1.配置接口所属的VLAN以及接口的IP地址

创建VLAN10和VLAN20。

<HUAWEI> system-view

[HUAWEI] sysname SW

[SW] vlan batch 10 20

配置SW的接口GE0/0/1和GE0/0/2为trunk类型接口,并分别加入VLAN10和VLAN20。

[SW] interface gigabitethernet 0/0/1

[SW-GigabitEthernet0/0/1] port link-type trunk

[SW-GigabitEthernet0/0/1] port trunk allow-pass vlan 10

[SW-GigabitEthernet0/0/1] quit

[SW] interface gigabitethernet 0/0/2

[SW-GigabitEthernet0/0/2] port link-type trunk

[SW-GigabitEthernet0/0/2] port trunk allow-pass vlan 20

[SW-GigabitEthernet0/0/2] quit

创建VLANIF10和VLANIF20,并配置各VLANIF接口的IP地址。

[SW] interface vlanif 10

[SW-Vlanif10] ip address 10.10.10.1 24

[SW-Vlanif10] quit

[SW] interface vlanif 20

[SW-Vlanif20] ip address 10.10.11.1 24

[SW-Vlanif20] quit

2.配置ACL

创建高级ACL 3001并配置ACL规则,拒绝研发部访问市场部的报文通过。

[SW] acl 3001

[SW-acl-adv-3001] rule deny ip source 10.10.10.0 0.0.0.255 destination 10.10.11.0 0.0.0.255 //禁止研发部访问市场部

[SW-acl-adv-3001] quit

创建高级ACL 3002并配置ACL规则,拒绝市场部访问研发部的报文通过。

[SW] acl 3002

[SW-acl-adv-3002] rule deny ip source 10.10.11.0 0.0.0.255 destination 10.10.10.0 0.0.0.255 //禁止市场部访问研发部

[SW-acl-adv-3002] quit

3.配置基于高级ACL的流分类

配置流分类tc1,对匹配ACL 3001和ACL 3002的报文进行分类。

[SW] traffic classifier tc1 //创建流分类

[SW-classifier-tc1] if-match acl 3001 //将ACL与流分类关联

[SW-classifier-tc1] if-match acl 3002 //将ACL与流分类关联

[SW-classifier-tc1] quit

4.配置流行为

配置流行为tb1,动作为拒绝报文通过。

[SW] traffic behavior tb1 //创建流行为

[SW-behavior-tb1] deny //配置流行为动作为拒绝报文通过

[SW-behavior-tb1] quit

5.配置流策略

定义流策略,将流分类与流行为关联。

[SW] traffic policy tp1 //创建流策略

[SW-trafficpolicy-tp1] classifier tc1 behavior tb1 //将流分类tc1与流行为tb1关联

[SW-trafficpolicy-tp1] quit

6.在接口下应用流策略

由于研发部和市场部互访的流量分别从接口GE0/0/1和GE0/0/2进入SW,所以在接口GE0/0/1和GE0/0/2的入方向应用流策略。

[SW] interface gigabitethernet 0/0/1

[SW-GigabitEthernet0/0/1] traffic-policy tp1 inbound //流策略应用在接口入方向

[SW-GigabitEthernet0/0/1] quit

[SW] interface gigabitethernet 0/0/2

[SW-GigabitEthernet0/0/2] traffic-policy tp1 inbound //流策略应用在接口入方向

[SW-GigabitEthernet0/0/2] quit

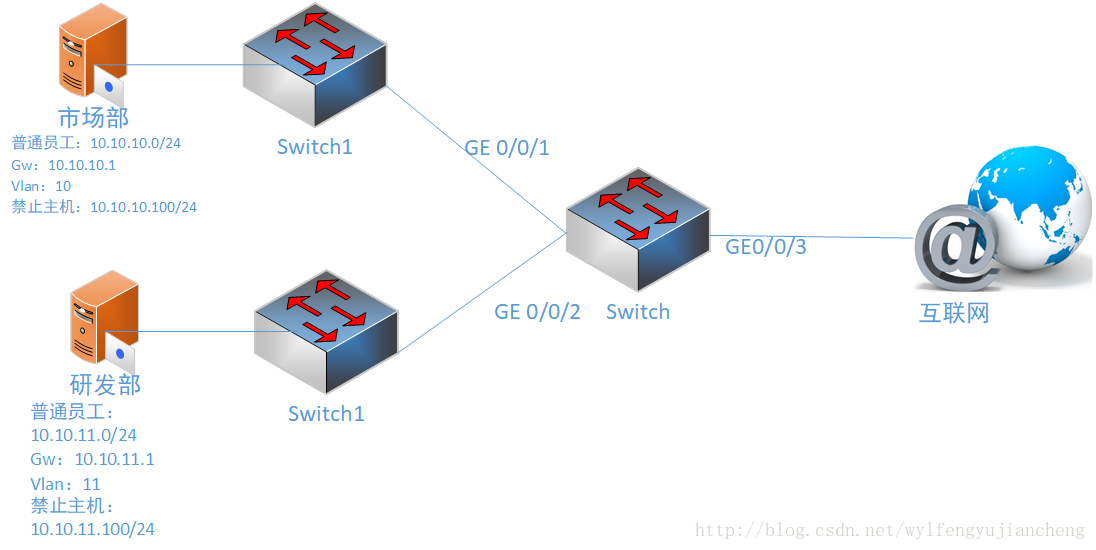

六、限制内网主机访问外网网站

通过SW实现各部门之间的互连。现要求SW能够禁止研发部和市场部的部分主机访问外网,防止公司机密泄露

配置接口所属的VLAN以及接口的IP地址

创建VLAN10和VLAN11。

<HUAWEI> system-view

[HUAWEI] sysname SW

[SW] vlan batch 10 11

配置SW的接口GE0/0/1、GE0/0/2为trunk类型接口,并分别加入VLAN10和VLAN11;配置SW的接口GE0/0/3为trunk类型接口,加入VLAN10和VLAN11。

[SW] interface gigabitethernet 0/0/1

[SW-GigabitEthernet0/0/1] port link-type trunk

[SW-GigabitEthernet0/0/1] port trunk allow-pass vlan 10

[SW-GigabitEthernet0/0/1] quit

[SW] interface gigabitethernet 0/0/2

[SW-GigabitEthernet0/0/2] port link-type trunk

[SW-GigabitEthernet0/0/2] port trunk allow-pass vlan 11

[SW-GigabitEthernet0/0/2] quit

[SW] interface gigabitethernet 0/0/3

[SW-GigabitEthernet0/0/3] port link-type trunk

[SW-GigabitEthernet0/0/3] port trunk allow-pass vlan 10 11

[SW-GigabitEthernet0/0/3] quit

创建VLANIF10和VLANIF11,并配置各VLANIF接口的IP地址。

[SW] interface vlanif 10

[SW-Vlanif10] ip address 10.10.10.1 24

[SW-Vlanif10] quit

[SW] interface vlanif 11

[SW-Vlanif11] ip address 10.10.11.1 24

[SW-Vlanif11] quit

2.配置ACL

创建基本ACL 1101并配置ACL规则,拒绝源IP地址为10.10.10.100和10.10.11.100的主机的报文通过。

[SW] acl 1101

[SW-acl-basic-1101] rule deny source 10.10.10.100 0 //禁止IP地址为10.10.10.100的主机访问外网

[SW-acl-basic-1101] rule deny source 10.10.11.100 0 //禁止IP地址为10.10.11.100的主机访问外网

[SW-acl-basic-1101] quit

3.配置基于基本ACL的流分类

配置流分类tc1,对匹配ACL 1101的报文进行分类。

[SW] traffic classifier tc1 //创建流分类

[SW-classifier-tc1] if-match acl 1101 //将ACL与流分类关联

[SW-classifier-tc1] quit

4.配置流行为

配置流行为tb1,动作为拒绝报文通过。

[SW] traffic behavior tb1 //创建流行为

[SW-behavior-tb1] deny //配置流行为动作为拒绝报文通过

[SW-behavior-tb1] quit

5.配置流策略

定义流策略,将流分类与流行为关联。

[SW] traffic policy tp1 //创建流策略

[SW-trafficpolicy-tp1] classifier tc1 behavior tb1 //将流分类tc1与流行为tb1关联

[SW-trafficpolicy-tp1] quit

6.在接口下应用流策略

由于内网主机访问外网的流量均从接口GE0/0/3出口流向Internet,所以可以在接口GE0/0/3的出方向应用流策略。

[SW] interface gigabitethernet 0/0/3

[SW-GigabitEthernet0/0/3] traffic-policy tp1 outbound //流策略应用在接口出方向

[SW-GigabitEthernet0/0/3] quit

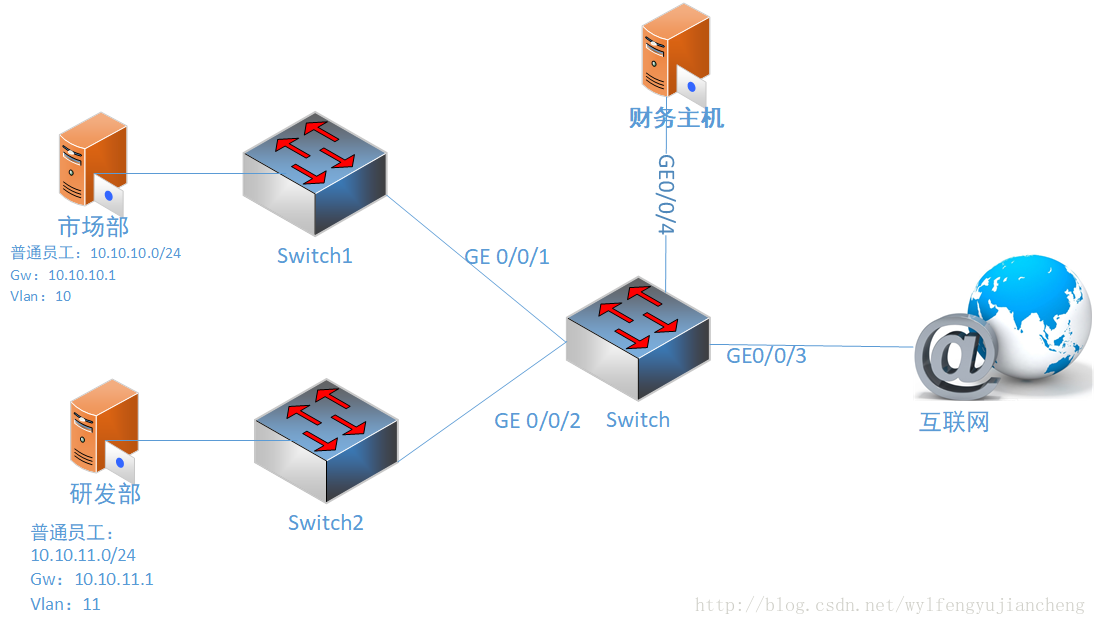

七、限制外网用户访问内网中服务器的权限

通过SW实现各部门之间的互连。要求只允许公司内网用户可以访问内网中的财务服务器,外网用户不允许访问。

配置接口加入VLAN,并配置VLANIF接口的IP地址

<HUAWEI> system-view

[HUAWEI] sysname SW

[SW] vlan batch 10 11 12 13

[SW] interface gigabitethernet 0/0/1

[SW-GigabitEthernet0/0/1] port link-type trunk

[SW-GigabitEthernet0/0/1] port trunk allow-pass vlan 10

[SW-GigabitEthernet0/0/1] quit

[SW] interface vlanif 10

[SW-Vlanif10] ip address 10.10.10.1 255.255.255.0

[SW-Vlanif10] quit

[SW] interface gigabitethernet 0/0/2

[SW-GigabitEthernet0/0/2] port link-type trunk

[SW-GigabitEthernet0/0/2] port trunk allow-pass vlan 11

[SW-GigabitEthernet0/0/2] quit

[SW] interface vlanif 11

[SW-Vlanif11] ip address 10.10.11.1 255.255.255.0

[SW-Vlanif11] quit

[SW] interface gigabitethernet 0/0/4

[SW-GigabitEthernet0/0/4] port link-type trunk

[SW-GigabitEthernet0/0/4] port trunk allow-pass vlan 13

[SW-GigabitEthernet0/0/4] quit

[SW] interface vlanif 13

[SW-Vlanif13] ip address 10.10.13.1 255.255.255.0

[SW-Vlanif13] quit

2.配置ACL

创建高级ACL 1202并配置ACL规则,允许位于内网的总裁办公室、市场部和研发部访问财务服务器的报文通过,拒绝外网用户访问财务服务器的报文通过。

[SW] acl 1202

[SW-acl-adv-1202] rule permit ip source 10.10.10.0 0.0.0.255 destination 10.10.13.10 0.0.0.0 //允许市场部访问财务服务器

[SW-acl-adv-1202] rule permit ip source 10.164.2.0 0.0.0.255 destination 10.10.13.10 0.0.0.0 //允许研发部访问财务服务器

[SW-acl-adv-1202] rule deny ip destination 10.10.13.10 0.0.0.0 //禁止其他用户访问财务服务器

[SW-acl-adv-1202] quit

3.配置基于ACL的流分类

配置流分类c_network,对匹配ACL 1202的报文进行分类。

[SW] traffic classifier c_network //创建流分类

[SW-classifier-c_network] if-match acl 1202 //将ACL与流分类关联

[SW-classifier-c_network] quit

4.配置流行为

配置流行为b_network,动作为允许报文通过(缺省值,不需配置)。

[SW] traffic behavior b_network //创建流行为

[SW-behavior-b_network] quit

5.配置流策略

配置流策略p_network,将流分类c_network与流行为b_network关联。

[SW] traffic policy p_network //创建流策略

[SW-trafficpolicy-p_network] classifier c_network behavior b_network //将流分类c_network与流行为b_network关联

[SW-trafficpolicy-p_network] quit

6.应用流策略

由于内外网访问服务器的流量均从接口GE0/0/4出口流向服务器,所以可以在GE0/0/4接口的出方向应用流策略p_network。

[SW] interface gigabitethernet 0/0/4

[SW-GigabitEthernet0/0/4] traffic-policy p_network outbound //流策略应用在接口出方向

[SW-GigabitEthernet0/0/4] quit

最后

以上就是纯真洋葱最近收集整理的关于私有云落地解决方案之网络篇-关键技术-安全类1的全部内容,更多相关私有云落地解决方案之网络篇-关键技术-安全类1内容请搜索靠谱客的其他文章。

发表评论 取消回复