关于VRRP:

VRRP:虚拟路由冗余协议,是为消除在静态缺省路由环境下的缺省路由器单点故障引起的网络失效而设计的主备模式的协议,使得在发生故障而进行设备功能切换时可以不影响内外数据通信,不需要再修改内部网络的网络参数。VRRP协议需要具有IP地址备份,优先路由选择,减少不必要的路由器间通信等功能。

原理

VRRP协议将两台或多台路由器设备虚拟成一个设备,对外提供虚拟路由器IP(一个或多个),而在路由器组内部,如果实际拥有这个对外IP的路由器如果工作正常的话就是MASTER,或者是通过算法选举产生,MASTER实现针对虚拟路由器IP的各种网络功能,如ARP请求,ICMP,以及数据的转发等;其他设备不拥有该IP,状态是BACKUP,除了接收MASTER的VRRP状态通告信息外,不执行对外的网络功能。当主机失效时,BACKUP将接管原先MASTER的网络功能。

关于HSRP:

HSRP:热备份路由器协议(HSRP:Hot Standby Router Protocol),是cisco平台一种特有的技术,是cisco的私有协议。该协议中含有多种路由器,对应一个虚拟路由器。HSRP 协议只支持一个路由器代表虚拟路由器实现数据包转发过程。终端主机将它们各自的数据包转发到该虚拟路由器上。HSRP 运行在 UDP 上,采用端口号1985。路由器转发协议数据包的源地址使用的是实际 IP 地址,而并非虚拟地址,正是基于这一点,HSRP 路由器间能相互识别.

原理

热备份路由协议(HSRP)的目的在于使主机看上去只使用了一个路由器,并且即使在当前所使用的首跳路由器失败的情况下仍能够保持路由的连通性。此协议中所涉及到的多个路由器都映射为一个虚拟的路由器。本协议保证同时有且只有一个路由器在代表虚拟路由器进行包的发送。而终端则是把数据包发向该虚拟路由器。这个转发包的路由器成为活动路由器。如果这个活动路由器在某个时候由于某种原因而无法工作,则备份的路由器将被选择来代替原来的活动路由器。本协议为活动路由器和备份路由器的定义提供了一种机制。在协议所设计到的路由器上使用IP地址,如果这个活动路由器失效的话则那个备份路由器马上代替活动路由器工作而不会在对主机的连通性上产生大的中断。

负责转发数据包的路由器称之为主动路由器(Active Router)。一旦主动路由器出现故障,HSRP 将激活备份路由器(Standby Routers)取代主动路由器。HSRP 协议提供了一种决定使用主动路由器还是备份路由器的机制,并指定一个虚拟的 IP 地址作为网络系统的缺省网关地址。如果主动路由器出现故障,备份路由器(Standby Routers)承接主动路由器的所有任务,并且不会导致主机连通中断现象

案例

hsrp详细配置

sw1全局模式下

vlan database

vlan 10

vlan 20

int f0/1

swichport mode trunk

channel-group 1 mode on

int f0/2

swichport mode trunk

channel-group 1 mode on

int f0/0

swichport mode trunk

int f0/3

swichport mode access vlan 10

show int f0/0 swtichport

show int port-channel 1 switchport

show vlan swtichoport

sw2全局模式下

vlan database

vlan 10

vlan 20

int f0/1

swichport mode trunk

channel-group 1 mode on

int f0/2

swichport mode trunk

channel-group 1 mode on

int f0/0

swichport mode trunk

int f0/3

swichport mode access vlan 20

show int f0/0 swtichport

show int port-channel 1 switchport

show vlan swtic

r1全局模式下

int f0/0

no shutdown

int f0/0.10

encapsulation dot1Q 10

ip add 192.168.10.1 255.255.255.0

standby 10 ip 192.168.10.254 加入虚拟组10,设置虚拟网关

standby 10 priority 130(默认100 越大越优先)

standby 10 preempt 配置争夺

int f0/0.20

encapsulation dot1Q 20

ip add 192.168.20.1 255.255.255.0

standby 10 ip 192.168.20.254 设置虚拟网关

standby 10 priority 130(默认100 越大越优先)[no standby 20 priority 优先级还为默认]

standby 10 preempt 配置争夺[去掉抢占]

show ip rout

show standby

r2全局模式下

int f0/0

no shutdown

int f0/0.10

encapsulation dot1Q 10

ip add 192.168.10.2 255.255.255.0

standby 10 ip 192.168.10.254 设置虚拟网关

int f0/0.20

encapsulation dot1Q 20

ip add 192.168.20.2 255.255.255.0

standby 10 ip 192.168.10.254 设置虚拟网关

[standby 20 priority 130(默认100 越大越优先)

standby 20 preempt]

show ip rout

show standby

pc1

当网关指向左边路由器

int f0/0

ip add 192.168.10.100 255.255.255.0

no shut

ip route 0.0.0.0 0.0.0.0 192.168.10.1

当网关指向虚拟IP

no ip route 0.0.0.0 0.0.0.0

ip route 0.0.0.0 0.0.0.0 192.168.10.254

跟踪 traceroute 192.168.20.100

pc2

当网关指向右边路由器

int f0/0

ip add 192.168.20.100 255.255.255.0

no shut

ip route 0.0.0.0 0.0.0.0 192.168.20.2

当网关指向虚拟IP

ip route 0.0.0.0 0.0.0.0

ip route 0.0.0.0 0.0.0.0 192.168.20.254

跟踪 traceroute 192.168.10.100

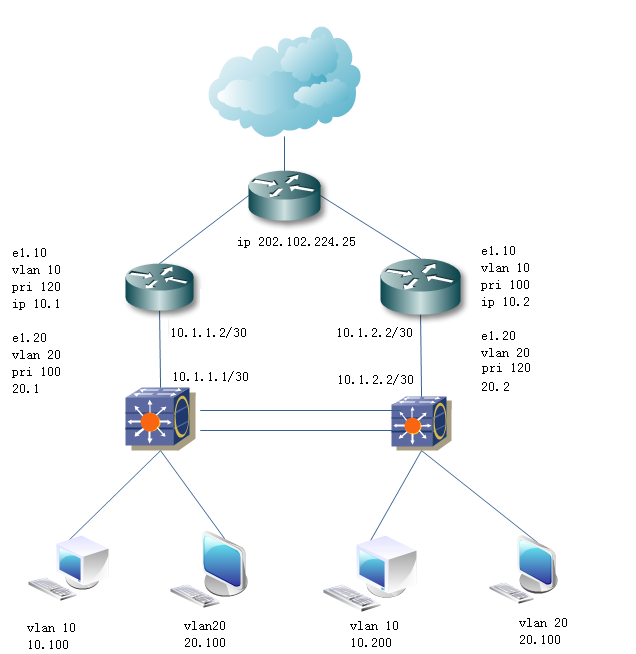

vrrp详细配置

[sw2]

vlan 10

port e1/0/10

vlan 20

port e1/0/20

int e1/0/1

port link-type trunk

port trunk vlan all

int e1/0/24

port link-type trunk

port trunk vlan all

[sw3]

vlan 10

port e1/0/10

vlan 20

port e1/0/20

int e1/0/1

port link-type trunk

port trunk vlan all

int e1/0/24

port link-type trunk

port trunk vlan all

[r1]

vrrp ping-enable

int e1.10

vlan-type dot1q vid 10

ip add 192.168.10.2 24

vrrp vrid 10 virtual-ip 192.168.10.254

int e1.20

vlan-type dot1q vid 20

ip add 192.168.20.2 24

vrrp vrid 20 virtual-ip 192.168.20.254

vrrp vrid 20 priority 120

vrrp vrid 20 track serial 1 reduce 30

acl 2000

rule permit source any

ip route 0.0.0.0 0 10.2.2.2.2

int serial 1

ip add 10.2.1.1 30

nat outbound 2000 interface

[r13]

vrrp ping-enable

int e1.10

vlan-type dot1q vid 10

ip add 192.168.10.1 24

vrrp vrid 10 virtual-ip 192.168.10.254

vrrp vrid 10 priority 120

vrrp vrid 10 track serial 0 reduce 30

int e1.20

vlan-type dot1q vid 20

ip add 192.168.20.1 24

vrrp vrid 20 virtual-ip 192.168.20.254

acl 2000

rule permit source any

ip route 0.0.0.0 0 10.1.1.2

int serial0

ip add 10.1.1.1 30

nat outbound 2000 interface

[r11]

int 20

ip add 202.102.224.25

int s0

ip add 10.1.1.2 30

shut

undu shut

int s1

ip add 10.2.1.2 30

shut

undu shut

小结

vrrp和hsrp的区别

1.在功能上,VRRP和HSRP非常相似,但是就安全而言,VRRP对HSRP的一个主要优势:它允许参与VRRP组的设备间建立认证机制.并且,不像HSRP那样要求虚拟路由器不能是其中一个路由器的ip地址,但是VRRP允许这种情况发生(如果”拥有”虚拟路由器地址的路由器被建立并且正在运行,那么应该总是由这个虚拟路由器管理—等价于HSRP中的活动路由器),但是为了确保万一失效发生的时候终端主机不必重新学习MAC地址,它指定使用的MAC地址00-00-5e-00-01-VRID,这里的VRID是虚拟路由器的ID(等价于一个HSRP的组标识符).

2.另外一个不同是VRRP不使用HSRP中的政变或者一个等价消息,VRRP的状态机比HSRP的要简单,HSRP有6个状态(初始(Initial)状态,学习(Learn)状态,监听(Listen)状态,对话(Speak)状态,备份(Standby)状态,活动(Active)状态)和8个事件, VRRP只有3个状态(初始状态(Initialize)、主状态(Master)、备份状态(Backup))和5个事件.

3. HSRP有三种报文,而且有三种状态可以发送报文 呼叫(Hello)报文 告辞(Resign)报文 突变(Coup)报文 VRRP有一种报文 VRRP广播报文:由主路由器定时发出来通告它的存在,使用这些报文可以检测虚拟路由器各种参数,还可以用于主路由器的选举。

4. HSRP将报文承载在UDP报文上,而VRRP承载在IP报文上(HSRP 使用UDP 1985端口,向组播地址224.0.0.2 发送hello消息。)

5.VRRP的安全:VRRP协议包括三种主要的认证方式:无认证,简单的明文密码和使用 MD5 HMAC ip认证的强认证. 强认证方法使用IP认证头(AH)协议.AH是与用在IPSEC中相同的协议,AH为认证VRRP分组中的内容和分组头提供了一个方法. MD5 HMAC 的使用表明使用一个共享的密钥用于产生hash值.路由器发送一个VRRP分组产生MD5 hash值,并将它置于要发送的通告中,在接收时,接受方使用相同的密钥和MD5值,重新计算分组内容和分组头的hash值,如果结果相同,这个消息就是真正来自于一个可信赖的主机,如果不相同,它必须丢弃,这可以防止***者通过访问LAN而发出能影响选择过程的通告消息或者其他一些方法中断网络. 另外,VRRP包括一个保护VRRP分组不会被另外一个远程网络添加内容的机制(设置TTL值=255,并在接受时检查),这限制了可以进行本地***的大部分缺陷.而另一方面,HSRP在它的消息中使用的TTL值是1.

6.VRRP的崩溃间隔时间:3*通告间隔+时滞时间(skew-time)

转载于:https://blog.51cto.com/5650795/968472

最后

以上就是文艺大树最近收集整理的关于VRRP HSRP在企业网的应用的全部内容,更多相关VRRP内容请搜索靠谱客的其他文章。

发表评论 取消回复