CUMTCTF2020-11.26WP

- Web

- 签到

- Crypto

- 最最最基础密码

- Misc

- MISC签到题

- 双重洗脑

- 真·签到

- 猜猜可莉把flag藏到哪了

- 7的意志!

- 奇怪的题

Web

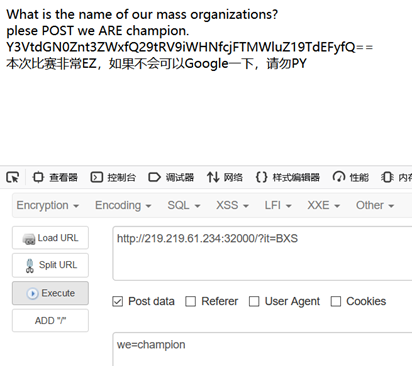

签到

Get /?it=BXS

POST we=champion(这个有点狗)

Crypto

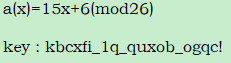

最最最基础密码

一看就是仿射密码,a=15 b=6在线解密得flag。网址:http://ctf.ssleye.com/affine.html

Misc

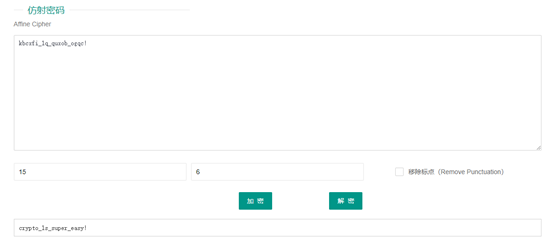

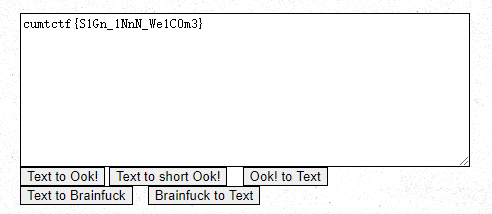

MISC签到题

Ook在线解码。网址:https://www.splitbrain.org/services/ook

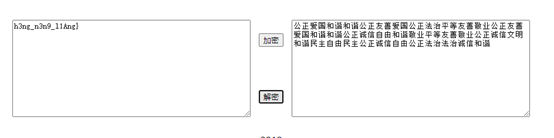

双重洗脑

前半截是与佛论禅

后半截是社会主义核心价值观

网址:http://www.keyfc.net/bbs/tools/tudoucode.aspx

http://mix.bid/a/decoder/

真·签到

加QQ好友,完成验证问题:base64转码得到的cumtctf,拍一拍后得到flag。

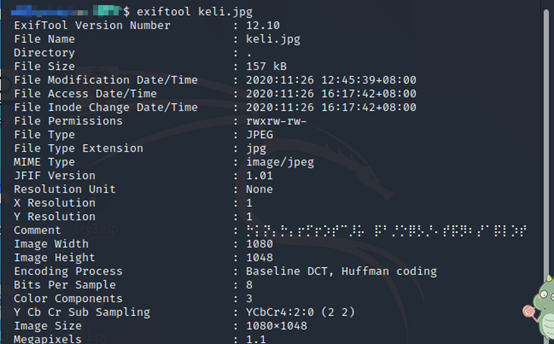

猜猜可莉把flag藏到哪了

提示是exif,利用exiftool扫描。

得到一串盲文:⡓⡅⡝⡄⡓⡄⡖⡋⡖⡱⡞⠉⡸⡥⠀⡯⠃⡘⡑⡿⡣⡘⠄⡞⡯⡻⠆⡜⠁⡯⡇⡱⡞⡴⠄⡾⡍=

在线解密得到flag。网址:https://www.qqxiuzi.cn/bianma/wenbenjiami.php?s=mangwen

7的意志!

打开有个777.txt文件,打开需要密码,一看就是7,打开后得到一个字符串:p{oQ}hU0_zrltg1f1pY_Eg0Nys_a3

密文看上去像是栅栏密码,栅不出来。又怀疑是凯撒密码,试到13的时候flag出来了。

官方给的WP是经过好几个密码偏移量均为7转出来的,也算是误打误撞了。

奇怪的题

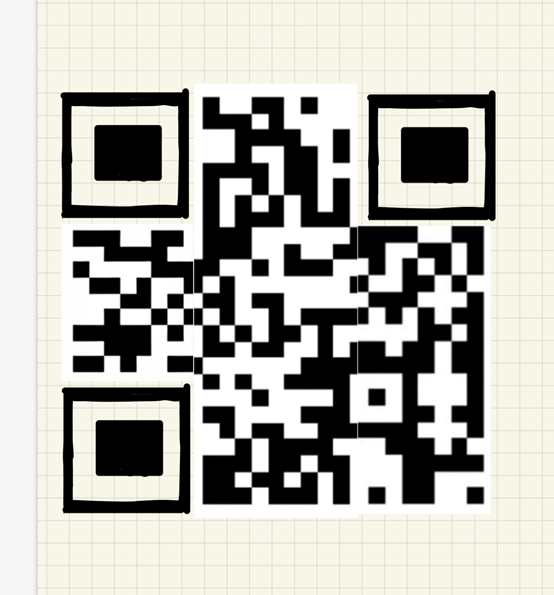

给出了三个图片。第一个图片已经给出半块二维码了。

第二个图片用记事本打开,发现这个格式可以直接用浏览器打开,然后复制粘贴到浏览器的地址栏,打开后下载得到第二块二维码。

第三个图片发现下面有一点点二维码的痕迹,怀疑是修改了高度。

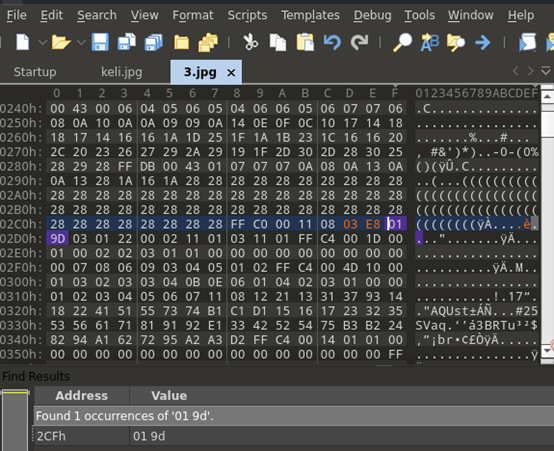

010editor打开发现应该是一个jpeg图片,改后缀。查看属性详细信息,高度为256(0100),宽为413(019d),于是Ctrl+F查找01 9d,它前面的两个数为高度,直接拉到1000(03e8),将它改为03 e8。保存后第三个图片下面的二维码出来了。

最后补上定位点,扫码得flag

最后

以上就是笨笨马里奥最近收集整理的关于CUMTCTF2020-11.26WPWebCryptoMisc的全部内容,更多相关CUMTCTF2020-11内容请搜索靠谱客的其他文章。

发表评论 取消回复