目录

一、SSH远程管理协议

1.定义

2.SSH的优点

3.SSH配置文件

二、配置OpenSSH服务端

sshd_config配置文件的常用选项设置

三、SSH验证之密匙验证

四、TCP Wrappers 访问控制

1.概念

2.工作原理

一、SSH远程管理协议

1.定义

- SSH(Secure Shell)是一种安全通道协议,主要用来实现字符界面的远程登录、远程复制等功能。

- SSH协议对通信双方的数据传输进行了加密处理,其中包括用户登录时输入的用户口令。因此SSH协议具有很好的安全性。用的22端口。

2.SSH的优点

- 数据传输是加密的,可以防止信息泄漏(安全)

- 数据传输是压缩的,可以提高传输速度(快速)

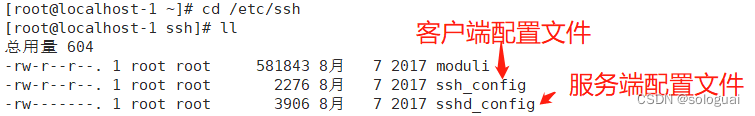

3.SSH配置文件

- sshd 服务的默认配置文件是/etc/ssh/sshd_config

- ssh_config和sshd_config都是ssh服务器的配置文件

- 二者区别在于ssh_config是针对客户端的配置文件,sshd_config则是针对服务端的配置文件。

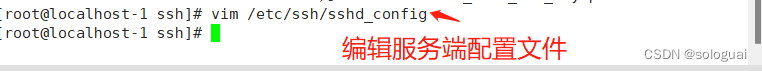

二、配置OpenSSH服务端

sshd_config配置文件的常用选项设置

vim /etc/ssh/sshd_config

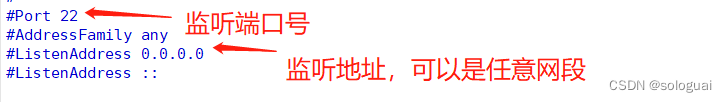

Port 22 #监听端口为22

ListenAddress 0.0.0.0 #监听地址为任意网段,也可以指定OpenSSH服务器的具体IP

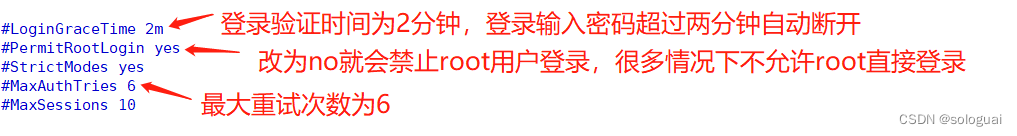

LoginGraceTime 2m #登录验证时间为2分钟

PermitRootLogin no #禁止root用户登录

MaxAuthTries 6 #最大重试次数为 6

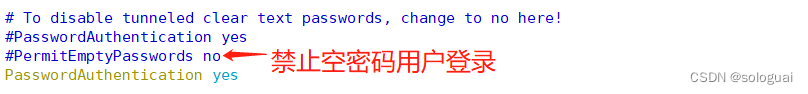

PermitEmptyPasswords no #禁止空密码用户登录

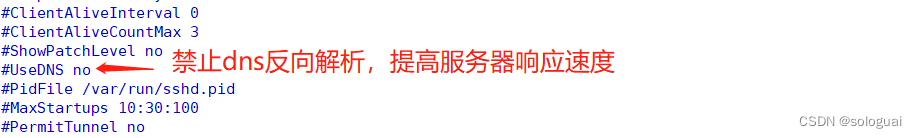

UseDNS no #禁用 DNS 反向解析,以提高服务器的响应速度

三、SSH验证之密匙验证

配置密钥对验证

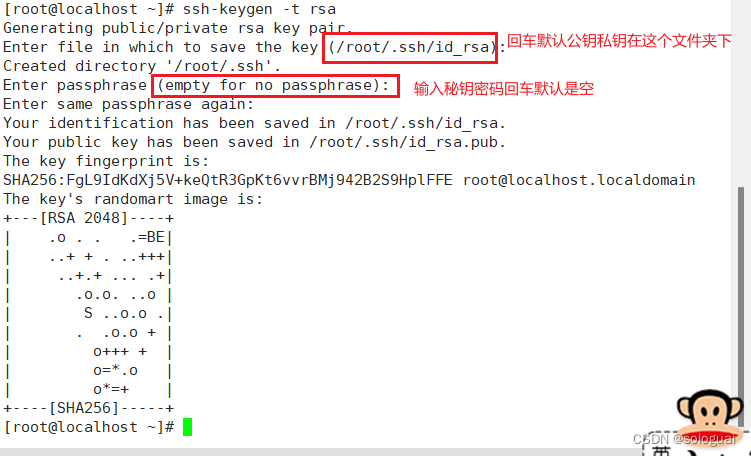

1.在客户端创建密钥对

通过ssh—keygen工具为当前用户创建密钥对文件。可用的加密算法为RSA、ECDSA或DSA等(ssh—keygen命令的“—t”选项用于指定算法类型)。

ssh-keygen -t ecdsa

Generating public/private ecdsa key pair.

Enter file in which to save the key(/home/admin/.ssh/id ecdsa): @指定私钥位置,直接回车使用默认位置

Created directory '/home/admin/.ssh'. @生成的私钥、公钥文件默认存放在宿主目录中的隐藏目录.ssh/下

Enter passphrase (empty for no passphrase): @设置私钥的密码

Enter same passphrase again: @确认输入

ls -1 ~/.ssh/id_ecdsa*

@id_ecdsa是私钥文件,权限默认为600;id_ecdsa.pub是公钥文件,用来提供给 SSH 服务器

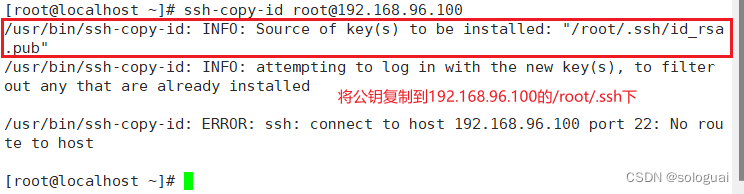

2.将公钥文件上传至服务器

scp ~/.ssh/id_ecdsa.pub root@192.168.96.20:/opt

{(可直接在服务器的/root/.ssh/目录中导入公钥文本)

cd~/.s

ssh-copy-id -i id_ecdsa.pub root@192.168.96.20 }

3.在服务器中导入公钥文本

mkdir /root/.ssh/

cat /opt/id_ecdsa.pub >> /root/.ssh/authorized_keys

cat /root/.ssh/authorized_keys

4.在客户端使用密钥对验证

ssh root@192.168.96.20

Enter passphrase for key '/home/admin/.ssh/id_ecdsa': @输入私钥的密码

5.在客户机设置ssh代理功能,实现免交互登录

ssh-agent bash

ssh-add

Enter passphrase for /home/admin/.ssh/id_ecdsa: @输入私钥的密码

ssh zhangsan@192.168.96.20

把公钥文件导到ssh服务端

- 手动 :复制客户端公钥文件 id_rsa.pub的内容,在服务端 用户的家目录中的 .ssh目录中创建 authorized_keys文件并把客户端公钥文件内容粘贴到这个文件中

- 自动 :在客户端 ssh-copy-id -i 公钥文件 用户@服务端 IP

四、TCP Wrappers 访问控制

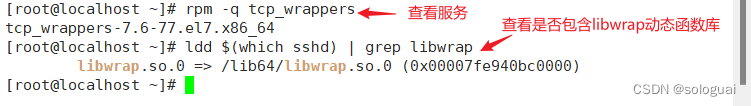

1.概念

TCP_Wrappers是一个工作在第四层(传输层)的的安全工具,对有状态连接的特定服务进行安全检测并实现访问控制,凡是包含有libwrap.so库文件的的程序就可以受TCP_Wrappers的安全控制。它的主要功能就是控制谁可以访问,常见的程序有 rpcbind、vsftpd、sshd、telnet。

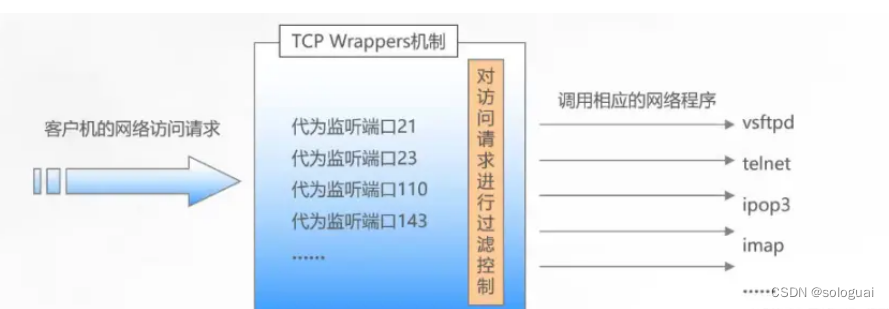

2.工作原理

TCP_Wrappers有一个TCP的守护进程叫作tcpd。以ssh为例,每当有ssh的连接请求时,tcpd即会截获请求,先读取系统管理员所设置的访问控制文件,符合要求,则会把这次连接原封不动的转给真正的ssh进程,由ssh完成后续工作;如果这次连接发起的ip不符合访问控制文件中的设置,则会中断连接请求,拒绝提供ssh服务。

TCP Wrappers 保护机制的两种实现方式

- 直接使用 tcpd 程序对其他服务程序进行保护,需要运行 tcpd 程序。

- 由其他网络服务程序调用 1ibwrap.so.*动态函数库,不需要运行 tepd 程序,此方式的应用更加广泛,也更有效率。

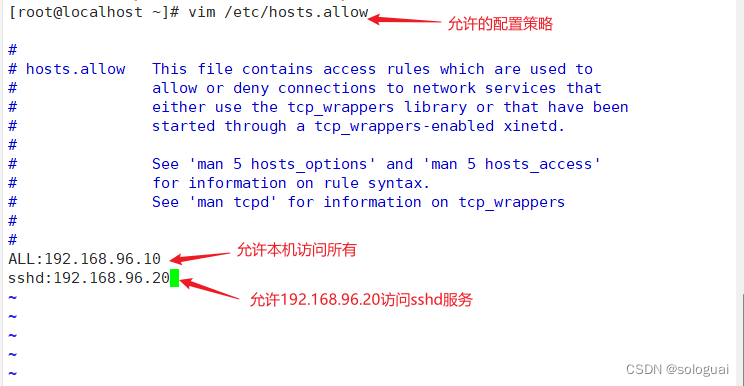

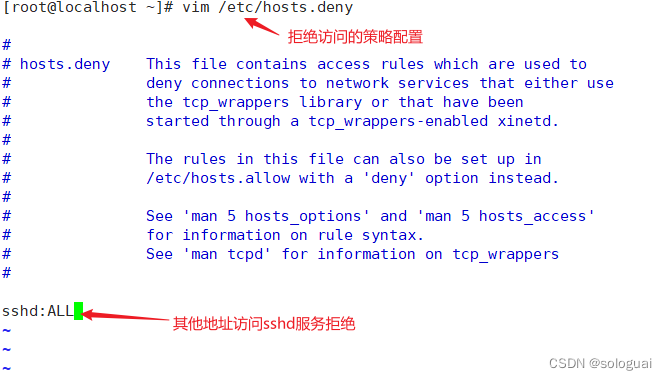

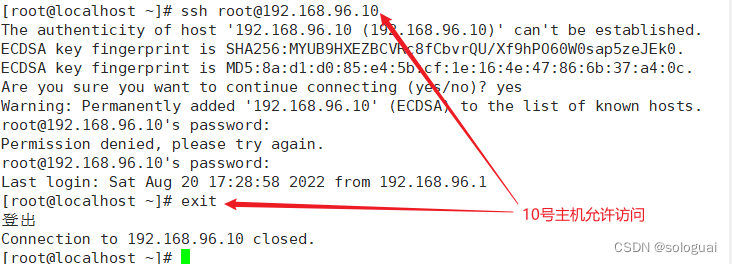

实列:只希望从ip地址为192.168.96.10的主机或者位于192.168.96.20的主机(访问192.168.96.0网段的服务配置文件改为(sshd:192.168.96.0/255.255.255.0))访问sshd服务,其他地址被拒绝

最后

以上就是傲娇唇彩最近收集整理的关于SSH远程管理协议一、SSH远程管理协议 三、SSH验证之密匙验证 四、TCP Wrappers 访问控制的全部内容,更多相关SSH远程管理协议一、SSH远程管理协议 三、SSH验证之密匙验证 四、TCP内容请搜索靠谱客的其他文章。

![报错:ERROR: modpost: “__aeabi_unwind_cpp_pr1“ [/tmp/stapuOPLIl/stap_xxx.ko]undefined!](https://www.shuijiaxian.com/files_image/reation/bcimg6.png)

发表评论 取消回复