0x1 漏洞背景

APISIX 是一个云原生、高性能、可扩展的微服务 API 开源网关,基于OpenResty(Nginx+Lua)和etcd来实现,对比传统的API网关,具有动态路由和热插件加载的特点。

该漏洞存在于 APISIX batch-requests 插件,启用该插件将会导致该漏洞的发生。攻击者可以滥用batch-requests插件发送特制请求,并借此来绕过Admin API的IP限制,最终可能导致rce的产生。

0x2 版本信息

CVE号:

CVE-2022-24112

影响版本:

Apache APISIX < 2.12.1

Apache APISIX < 2.10.4 (LTS versions)

0x3 漏洞分析

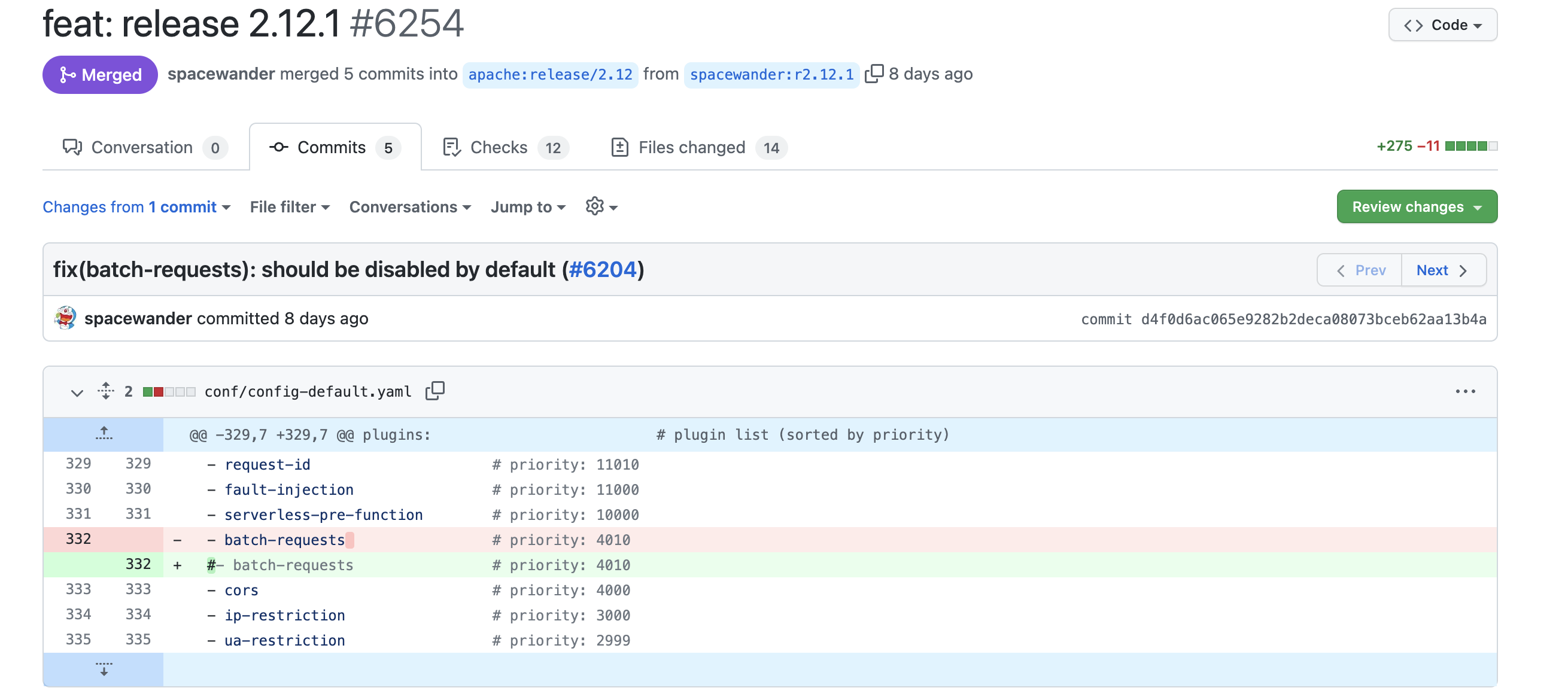

查看apisix 2.12.1的commit修复记录:

https://github.com/apache/apisix/pull/6254/commits/d4f0d6ac065e9282b2deca08073bceb62aa13b4a

发现官方的修复方法只是关闭了 batch-requests插件的默认开启。

查看batch-requests插件的文档可知,该插件主要用于http pipeline的方式批量进行多个接口请求。

apisix/batch-requests.md at ec0fc2ceaf04a20b0bd0ebdaad67296a1d3f621c · apache/apisix · GitHub

根据官方漏洞描述,我们可以将pipeline里的path修改为apisix的管理API,以此来绕过管理API对IP的限制,请求敏感API来进行RCE。

最后

以上就是无辜发夹最近收集整理的关于Apache APISIX远程代码执行漏洞分析的全部内容,更多相关Apache内容请搜索靠谱客的其他文章。

发表评论 取消回复