“零信任”这个术语的正式出现,公认是在2010年由Forrester分析师John Kindervag最早提出。时至今日,“零信任”俨然已成安全领域最热门的词汇,做安全的不提自己是基于零信任原则,就跟2012年做网络的人说自己不基于SDN一样落伍。零信任是不是一个被过度营销的术语?零信任架构、零信任原则,零信任与微隔离的关系等又该如何解读?

7月29日上午,在ISC 2021 第九届互联网安全大会主题论坛上,山石网科资深产品规划架构师任亮带来了一场《通过微隔离技术为云计算环境构建零信任安全机制》的主题演讲。任亮提到,零信任最核心的原则是“最小权限(Least Privilage)”,安全的第一性原理是预防,微隔离是零信任的最佳实践之一,等精彩观点。

以下是演讲实录:

各位好,我是任亮,在山石网科云安全业务群负责产品技术方向的规划。我今天在这里要跟大家分享一些山石网科对零信任的思考和微隔离的实践,零信任是目的,微隔离是手段,所以重点是零信任。

从“零信任”的起源看其发展

首先谈谈我对零信任的理解,我看待一个新的技术或者理念通常有这样一个心法,那就是先把时间轴拉长,从宏观上看它的发展历程,然后再微观上看,也就是聚焦到最近的集大成者。

这个是零信任的发展历程,2010年由Forester的首席分析师John Kindervag首先提出,那时的理念就是把所有接入设备都连到一个超大的NGFW上做网络微隔离,这是第一代零信任概念,我后面要讲的山石云格产品就是按照这个路子做的。

然后是2011年到2017年,Google的BeyondCorp项目和论文,让我们相信SDP理念是可以真正落地的。

在这期间,也就是2013年,CSA成立了SDP工作组并发布了标准规范,掀起了基于SDP技术的零信任产品创业浪潮。一度让业内忘记了第一代零信任概念,认为SDP才是零信任,而微隔离不算。

然后时间来到2017年,Gartner也开始跟进零信任,他不能重新定义,但是他可以用,他整了个CARTA框架,说零信任是CARTA的第一步,这就层次更高了,另外还给SDP起了个业务名字,叫ZTNA。

然后2018年Forester那边赶快对零信任理念来了个扩展,不只看网络,还得看用户,设备,工作负载,不只做微隔离,还得做可视化,分析,自动化编排。这个扩展很重要,相当于给最后的集大成者提供了基础框架。

时间来到2020年,NIST发布了零信任架构白皮书,终于对零信任做了正式定义,不是新产品新技术,而是解决方案,并给出IAM,SDP,微隔离是零信任三大落地实践的指导意见,这就把我们这些做微隔离的给救了,业内终于认可微隔离也是零信任。

终于最后的集大成者出现了,就在两个月前,5月12日,美国拜登政府发布了行政令,要求联邦政府必须使用零信任架构,第二天也就是5月13日,美国国防信息系统局就发布了国防部零信任参考架构。

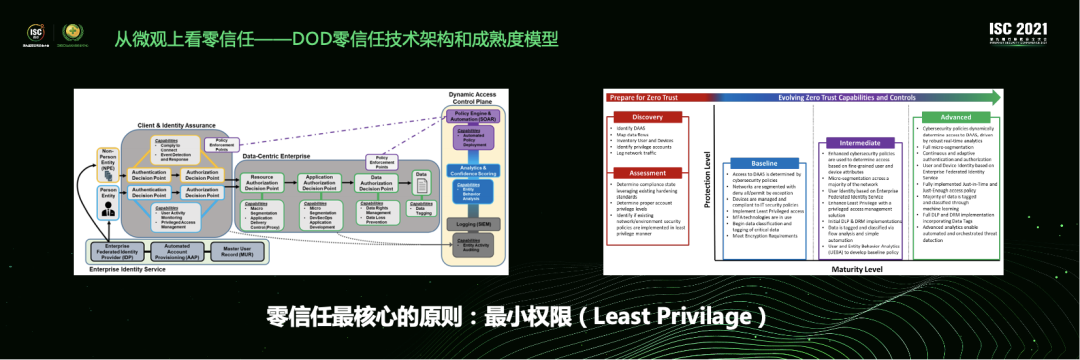

咱们接着就来从微观上看看这个DOD的零信任架构和它提出的成熟度模型。看用户,看设备,看网络,看工作负载,看数据,做精细的接入控制,做微隔离,做可视化,做自动化编排和响应,怎么样,就是从Forester那个零信任扩展来的吧,人家还给出了三个成熟度等级,让你别急慢慢做,最小权限原则是核心,贯穿三个等级,顺便提一下,微隔离也是贯穿三个等级的,不断增强,不止这两个图,还有个七大支柱和每个支柱上功能点之间的依赖关系,妥妥的落地实践指南,你想不会做都难。

本论坛的主题是6A,当然也要讲讲我的理解,这里的心法就是看变化,以前咱们都提4A嘛,新出来哪两个A呢,一个是控制,一个是应用,我想这是让我们重拾网络安全的第一性原理,我认为是预防,而网络安全的预防就是最小权限的访问控制,不只控制客户端访问服务端,还要控制服务端内部应用跟应用之间的互访,做到6A,你也就做到了零信任。

微隔离的技术背景

下面我们进入微隔离,故事就简单了,因为大家早就被各微隔离厂商灌输的太多了。

Gartner给出的三种微隔离技术实现,云平台原生的,第三方虚拟化防火墙的,第三方主机Agent的,没有谁好谁不好,只有不同的客户业务环境下谁更合适。

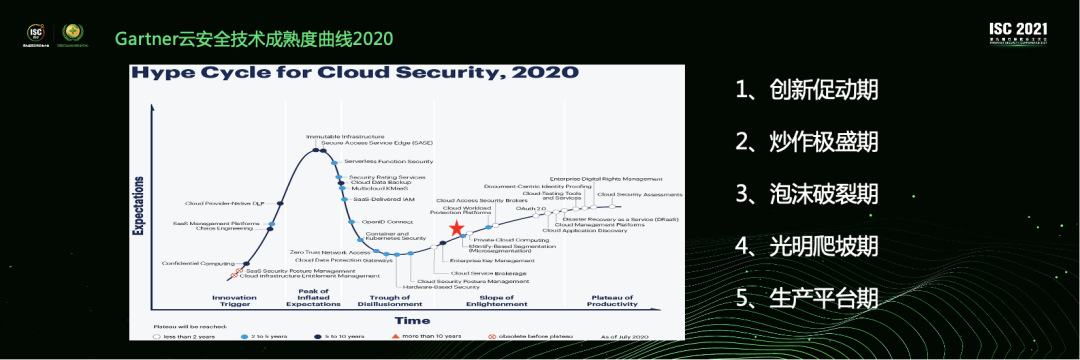

Gartner2020年的云安全技术成熟度曲线,微隔离已经进入了光明爬坡期,市场价值和技术成熟度都肯定没争议了。

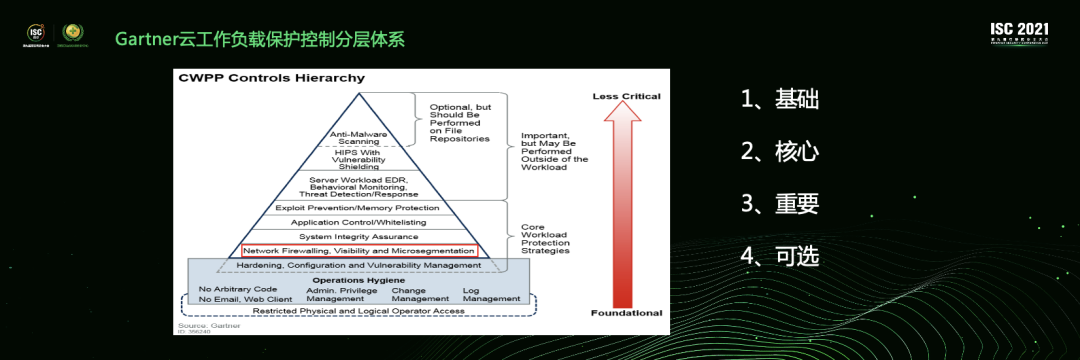

Gartner云工作负载保护控制分层体系,也就是CWPP,核心功能要求微隔离。

Gartner容器安全控制分层体系,基础控制要求微隔离。

山石网科的微隔离之路

下面我简单讲讲山石网科的故事。

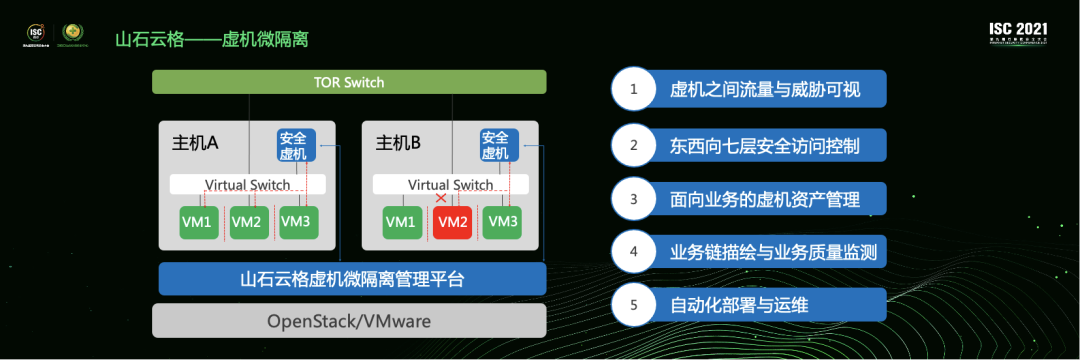

山石网科2015年推出虚机微隔离产品山石云格,属于第三方虚拟化防火墙那种技术路线,我讲零信任发展历程的时候就提过,走的是第一代零信任的概念,全是因为看了Forester2013年的一个白皮书。

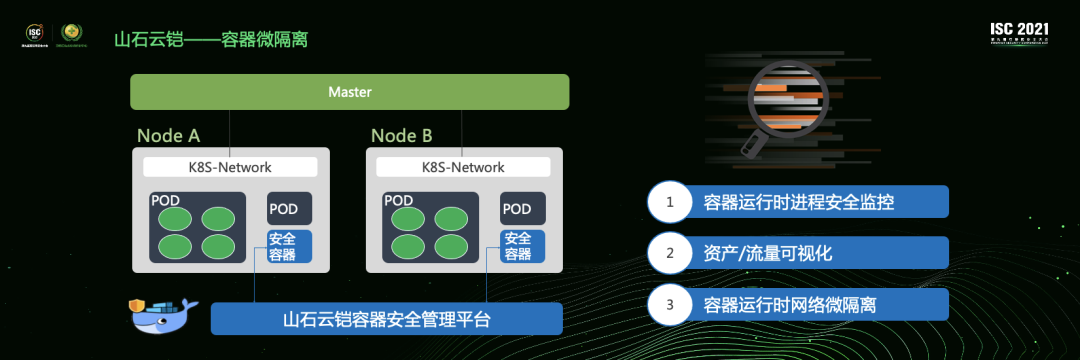

今年山石网科又发布了一个容器安全产品山石云铠,微隔离是主打功能之一,可以认为属于第三方主机Agent的技术路线,不过这个Agent在Kubernetes环境下也是个容器,事实上,云铠这个产品更符合Gartner说的CWPP,我们后面会让它也能覆盖虚机和物理机。

微隔离的实施过程

接着我简单讲讲微隔离的实践,实施过程五步法,是我们从用户的使用过程中总结出来的。

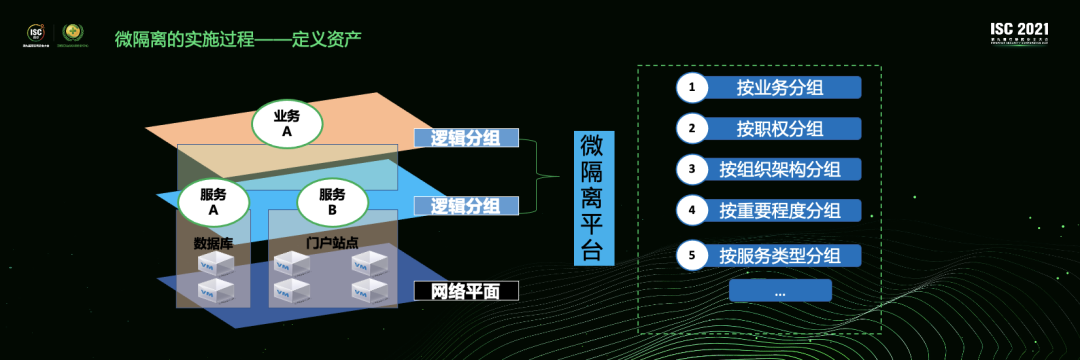

定义资产就是从云平台同步资产的ID信息,因为后面做流量可视化和微隔离策略都是面向资产ID开展的。

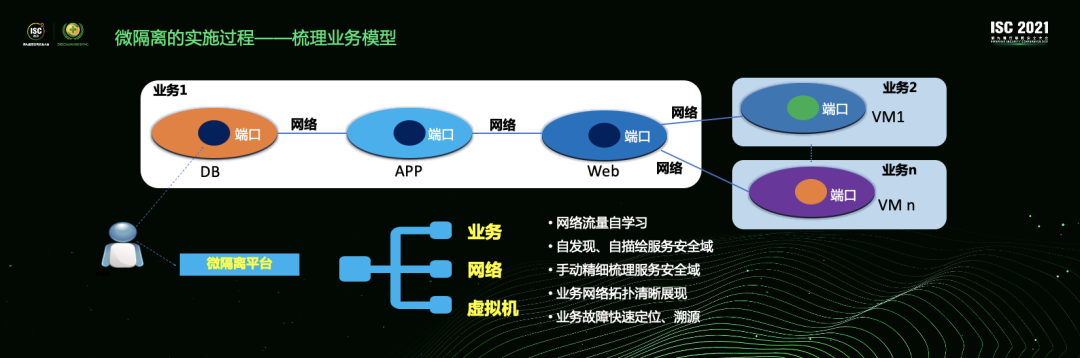

梳理业务模型就是流量可视化,可视化出来哪些是合法的访问,哪些是非法的访问,后面好做微隔离策略。

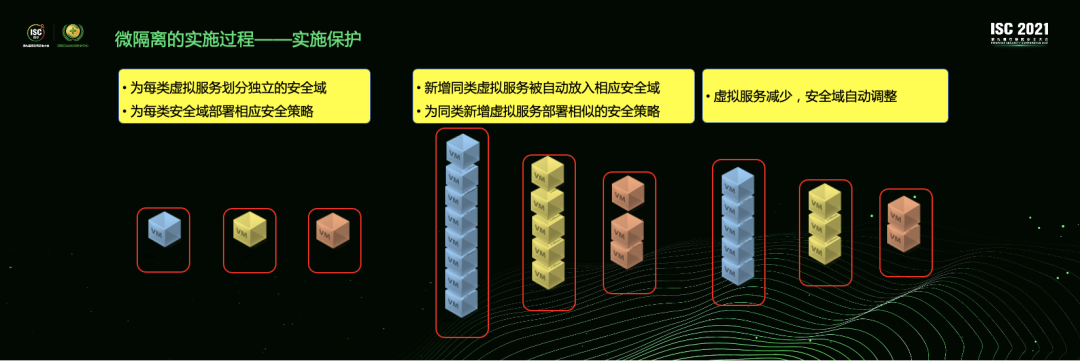

实施保护就是配置网络微隔离策略,阻断哪些,放行哪些。

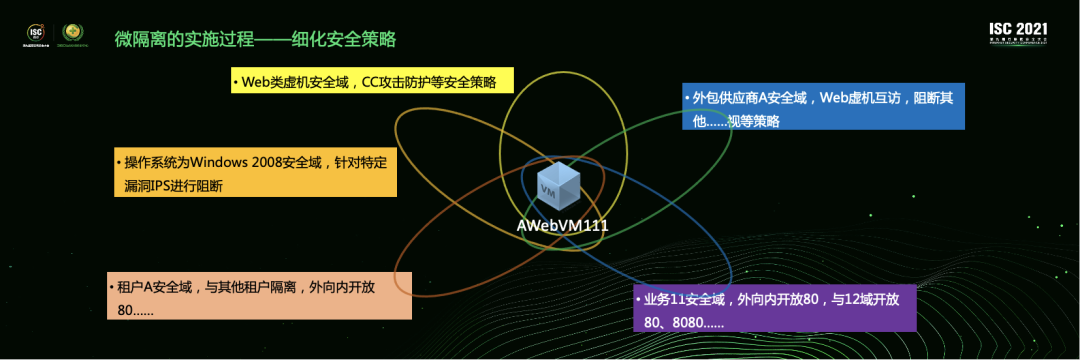

细化安全策略是对放行的流量说的,要进一步做应用层安全检查。

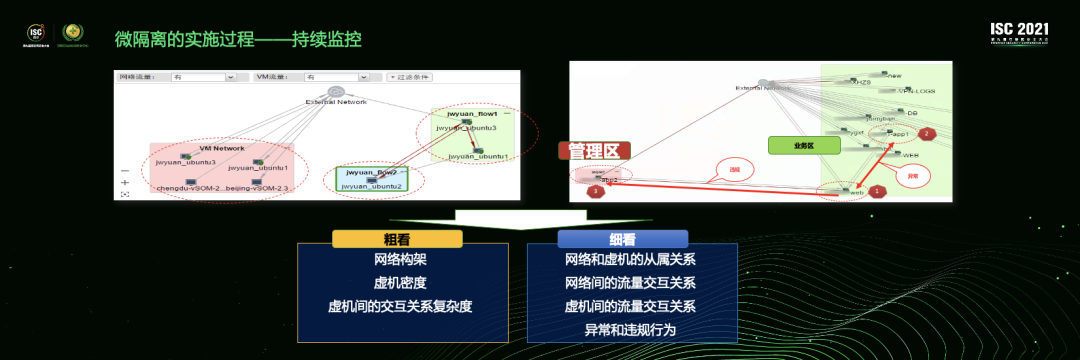

最后一步,持续监控就是对被微隔离控制住的攻击和违规进行溯源调查,持续优化微隔离策略,让PDCA转起来。

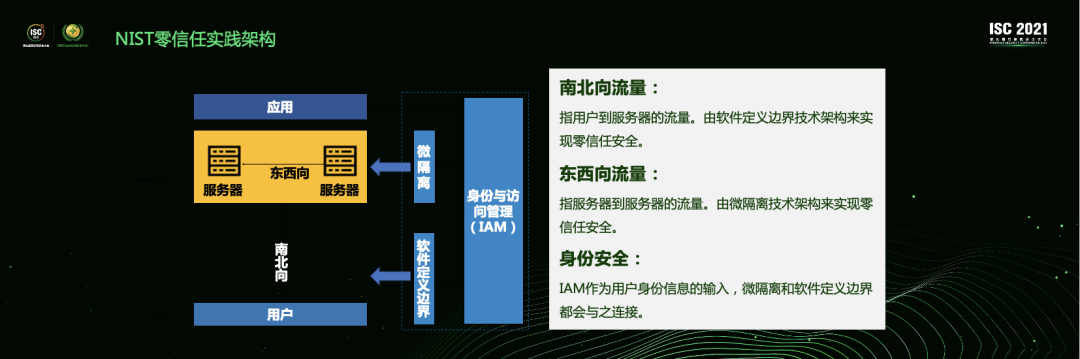

微隔离与零信任的关系

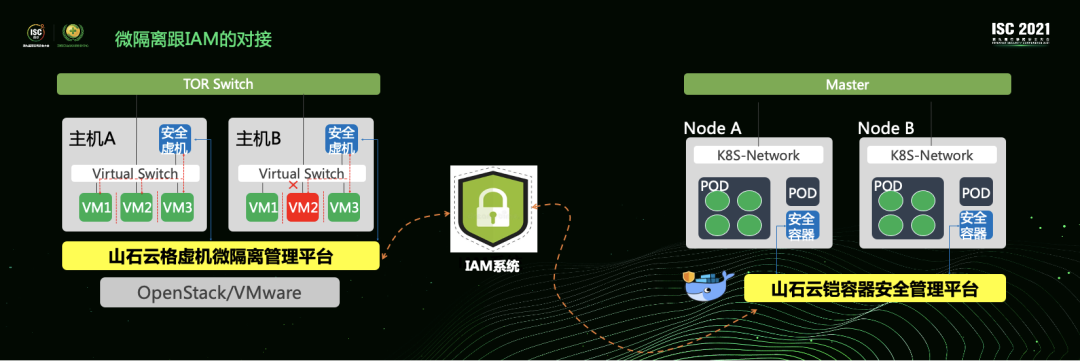

最后我再讲讲生态,我之前说了NIST的零信任架构白皮书把微隔离给救了,SDP负责南北向,微隔离负责东西向,IAM就负责用户认证,对SDP和微隔离进行支撑,客户端访问服务端,IAM对SDP的支撑比较好理解,那么服务端内部的微隔离呢,IAM怎么支撑?

我想无论是虚机微隔离还是容器微隔离,只要按照资产ID去配置策略,就可以被IAM支撑的,这个相当于一个SSO的过程,微隔离平台从云平台这边同步资产ID信息,再从IAM平台这边同步基于资产ID的授权信息,再转换成微隔离平台上的策略,这就完成了微隔离平台和IAM平台的联动。

最后的最后,我总结一下我今天演讲的核心观点,零信任最核心的原则:最小权限(Least Privilage),安全的第一性原理:预防,微隔离是零信任的最佳实践之一,希望也符合您的认知,谢谢大家!

最后

以上就是饱满小海豚最近收集整理的关于山石网科资深产品规划架构师任亮:安全的第一性原理是预防的全部内容,更多相关山石网科资深产品规划架构师任亮:安全内容请搜索靠谱客的其他文章。

发表评论 取消回复