“前些天发现了一个巨牛的人工智能学习网站,通俗易懂,风趣幽默,忍不住分享一下给大家。点击跳转到网站。” 前言 - 床长人工智能教程

- 零信任:

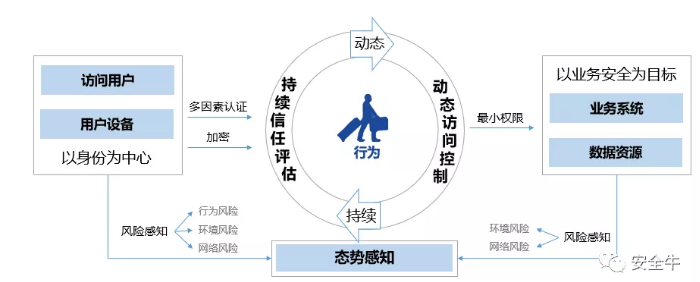

零信任概念是由网络去边界化发展改进而来。之前网络的建设理念中,将网络分为内网和外网,网络攻击来自于企业外部是业界的共识,默认做好边界防护就安全了。企业安全部门通过防火墙、IDS/IPS、VPN、行为审计等技术手段和产品,保证员工的正常访问和合法的操作,能够识别和拦截恶意或非授权访问。 - 零信任安全架构对业务的防护,主要通过对来自企业内外部的所有访问进行信任评估和动态访问控制,对所有访问企业资源的请求,进行认证、授权和加密,其中认证包括对用户和使用设备的全面验证,且对每一次访问请求进行不限于终端环境、用户操作风险、网络风险、外部威胁等因素的实时风险评估,根据评估结果进行动态访问控制。

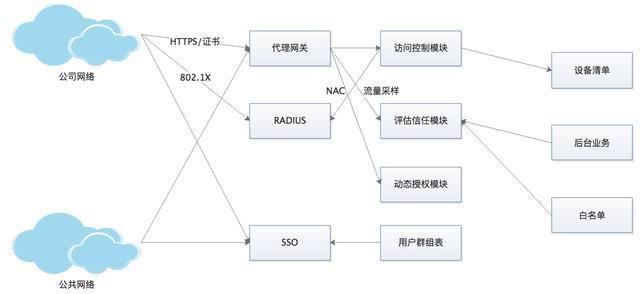

- 网络架构示意图:

- 应用层零信任:

应用层面的零信任建设相对于主机与网络更容易落地及切入用户。应用层零信任建设从实施周期、业务影响、建设效果等多个方面相比主机与网络,短期效果会更直接,更容易起步。

应用层零信任建设主要包含应用安全网关系统、用户管理系统两大系统(可以将系统中的模块拆分,因产品及项目而异)。

应用安全网关系统包括:访问控制、反向代理、负载均衡、统一接入、安全防护(主要为WAF相关功能)、访问审计(审计4-7层流量)、HTTPS支持等。

用户管理系统:身份认证、动态授权、SSO、用户管理、信任评估等。

-

-

异构网络需要考虑的点:

当下企业的业务处于异构网络中,在进行安全防护体系建设时,需要考虑到各种异构元素:

异构的终端设备——接入业务的不同终端系统的设备,如手机、PC、服务器、浏览器等;

异构的网络环境——可通过3G、4G、5G等移动网络或固定网络接入;

异构的安全场景——以漏洞挖掘、攻防、边界为核心的网络安全需求和以识别并处置恶意用户、恶意操作为主的业务安全需求;

异构的法规标准——安全体系需要满足不同的国家标准、行业标准和行业规范;

异构的使用人群:固定办公、移动办公长期员工,外协单位、安保人员等短期员工,供应商、运维人员等合作单位及实习、离职员工等。 -

零信任安全架构具有五个基本假设:

·网络一直处于危险的环境中,网络中自始至终存在外部或内部威胁;

·网络的位置不足以决定网络的可信程度,默认情况下不应该信任网络内部或外部的任何人/设备/系统;

·基于认证和授权重构业务访问控制的信任基础;

·所有的设备、用户和网络流量都应当被认证、授权和加密;

·安全策略必须是动态的,并基于设备和用户的多源环境数据和访问行为数据计算而来。

-

最后

以上就是阳光唇膏最近收集整理的关于零信任网络的全部内容,更多相关零信任网络内容请搜索靠谱客的其他文章。

发表评论 取消回复