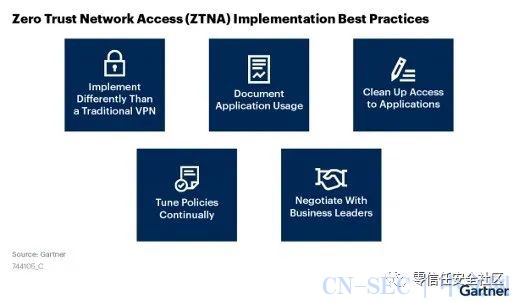

近年来,零信任获得了国内外的广泛认可,例如美国国防部、标准化机构NIST都在积极推动零信任的落地与标准化,国内工信部也将“零信任安全”列入需要着力突破的网络安全关键技术,国内多项零信任标准项目也在积极推进中。但是,零信任之路仍然充满挑战。尽管零信任能够带来很多好处,但真正开始实施时,很多企业还是缺乏落地经验。Gartner通过调研分析,总结出成功实施零信任网络访问(ZTNA)项目的五个建议。奇安信身份安全实验室结合自身实践经验,在这里给大家做一些简单解读。

尽早规划企业业务需求

Gartner建议企业组织在实施零信任之前,尽快开始分析与记录企业应用等服务的使用情况。例如,利用ZTNA供应商提供的“应用发现”工具,分析企业内各部门的业务需求,可以询问各部门领导以了解每个部门所需的访问权限。运用类似方法,得出一个标准化的配置方式,能够加快落地实施的进程。

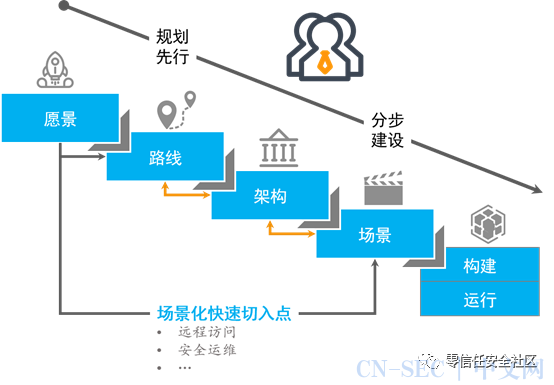

其实,零信任的落地实施情况很大程度地依赖于企业的业务现状、安全现状、团队现状等方面的因素。所以,建议用系统工程思维落地零信任,运用“规划先行,分步建设”的思路开展零信任建设工作。例如,应该首先梳理零信任的适用场景,并且根据业务需求设置建设工作的优先级。

梳理场景是为找到零信任建设的切入点,同时帮助强化架构视野,避免后期建设时忽略整体架构的可扩展性。

获得企业高管与领导者的支持

获得企业高管与各部门领导者的支持也是实施零信任项目的重要前提,也符合“规划先行,分步建设”的思路。

新建任何基础设施、开展全新业务,首先都应明确愿景。通过拉齐企业业务和IT目标达成零信任战略愿景,分析现状来明确与零信任最终目标的差距,并通过任务拆解形成建设路线图,按照路线图,逐一进行构建和运行。

简单来说,在建设零信任项目时,明确愿景就是让企业CIO级别的负责人明确零信任的价值,将零信任纳入企业的安全战略,需要结合企业的业务战略和IT战略来对齐。若高管和其他领导者有异议,应该与其沟通以了解他们担心的问题,并解决问题消除他们的疑虑。

零信任不是“升级版”VPN

VPN存在的目的是为了远程网络的连通,让处在外网的员工也能连接内网访问所需资源。在VPN设计之初并未考虑很多安全因素,以至于远程接入成为了很多企业安全体系的短板。在很多公开报道中,大家也能看到VPN相关的安全事件层出不穷,很多企业也已经意识到了传统VPN的局限性,希望采用零信任访问的相关产品替换现有VPN产品。

据Gartner调研发现,一些企业在最初部署零信任网络访问(ZTNA)时采用了与配置传统VPN相似的方式,为所有用户授予了相同的权限访问所有应用。然而,这样仅仅是将ZTNA当作了VPN的“升级”版,并未认识到零信任的真正益处。

零信任实际上是将安全措施从网络转移到具体的人员、设备和业务资产;在网络边界之上叠加基于身份的逻辑边界;其本质是基于身份的、细粒度的动态访问控制机制。

所以,应该首先对用户身份进行识别分析,基于分析评估结果对用户进行适当分组并且配置适宜的访问权限。例如,合作的供应商不能够访问或者获取企业的敏感数据。

换言之,零信任是在企业已有的安全体系上叠加一层基于身份的细粒度的访问控制体系,这样就构建了一套动态的虚拟的身份安全边界。复杂的网络访问控制规则转移到统一的基于身份的访问控制策略,有利于安全运维和运营效率的提高,也能更好的满足企业数据与隐私方面的监管和合规需求。

梳理并更新企业应用访问权限

在边界模糊化趋势下,安全挑战变得空前严峻,在各类安全事件的事后统计与深入调查分析,我们不难发现这些事件发生主要和身份、权限、业务三个维度的漏洞息息相关。而权限漏洞主要体现在缺乏细粒度的权限管控、缺乏动态的访问控制机制。这两点是导致权限滥用、攻击者能肆意横向移动的根本原因。

所以,企业应该借实施零信任项目的机会,重新梳理并更新应用与数据等服务的访问权限。例如,清理不再有业务往来关系的第三方(供应商)的访问权限、取消离职员工的访问权限、以及为角色发生变化的员工更新访问权限等。

不断调整访问策略以适应、不断变化的业务需求

根据Gartner的调研,许多有零信任落地实施经验的企业反馈说,他们发现“一劳永逸”的访问策略是不现实的,应该随着企业业务需求的发展变化不断地调整访问策略。如果企业因业务拓展需要部署新的应用程序,那么实施团队相应的就需要添加新的访问策略。

新添加的与已存在的访问策略不是一成不变的,除了根据应用升级、业务需求调整更新以外,也应该根据用户身份、终端环境、访问上下文等方面动态地调整。实施团队应该意识到访问策略的更新与调整是一个持续的工作,这样才能满足和适应企业的发展。

以上就是对于Gartner为企业成功实施落地零信任远程访问(ZTNA)总结的五点建议的一些简单解读,是在实施零信任项目时一些关于具体建设工作的建议,也是零信任早期采用者总结的一些经验教训。

总之,零信任的落地建设需要通过工程体系进行管理和推动,规划先行,分步建设。将零信任能力和架构与目标运行环境进行聚合,将安全能力内生到各业务场景,为企业的数字化转型保驾护航。

最后

以上就是爱听歌缘分最近收集整理的关于Gartner:关于零信任网络访问最佳实践的五个建议的全部内容,更多相关Gartner:关于零信任网络访问最佳实践内容请搜索靠谱客的其他文章。

发表评论 取消回复