医疗器械软件网络安全法规和标准概述(本文末付本文提到的所有标准)

1. 介绍

网络安全是一门复杂的、多学科的、基于计算的学科,起源于 1960 年代。 第一篇关于计算机系统安全和隐私的论文由 Ware (1967) 发表。 1970 年,Ware 完成了一份有关计算机系统安全控制的报告,并强调安全系统的设计必须针对各种类型的漏洞提供保护,例如意外泄露、故意渗透、主动渗透和物理攻击(Ware,1970)。 Ware (1970) 指出安全系统需要具备以下一般特征:灵活、响应不断变化的操作特征、可审计、可靠、可管理、适应性强、可靠和确保配置完整性。

伯恩斯等人(2016) 确定了医疗设备历史上的四个时期,从非联网和隔离设备发展到包含远程访问、无线技术和复杂软件的联网设备。第一个时期(1980 年代至今)涉及对复杂系统和意外故障的担忧。第二个时期(2000 年至今)涉及对植入式医疗器械的安全性和可靠性的担忧。第三个时期(2006 年至今)提出了关于医疗设备对未经授权方的脆弱性的问题。在第四个时期(2012 年至今),注意力转向了医疗设备的网络安全。毕马威最近对 223 名医疗保健高管进行的一项调查(2015 年)揭示了许多信息安全问题:恶意软件感染系统、HIPAA(健康保险流通与责任法案)侵犯/损害患者隐私、与员工盗窃/疏忽相关的内部漏洞、医疗设备安全、和老化的 IT 硬件。根据 Ponemon Institute(2016 年)最近的一项研究,医疗机构平均几乎每个月都会经历一次网络攻击以及敏感和机密患者信息的丢失或暴露。 Arxan (2016) 对应用程序安全性的研究表明,在测试的 126 个移动健康和金融应用程序中,90% 至少有两个关键安全漏洞。

2. 标准说明

-

FDA 和 CFDA 指导文件、ISO/IEC 29147 和 ISO/IEC 30111

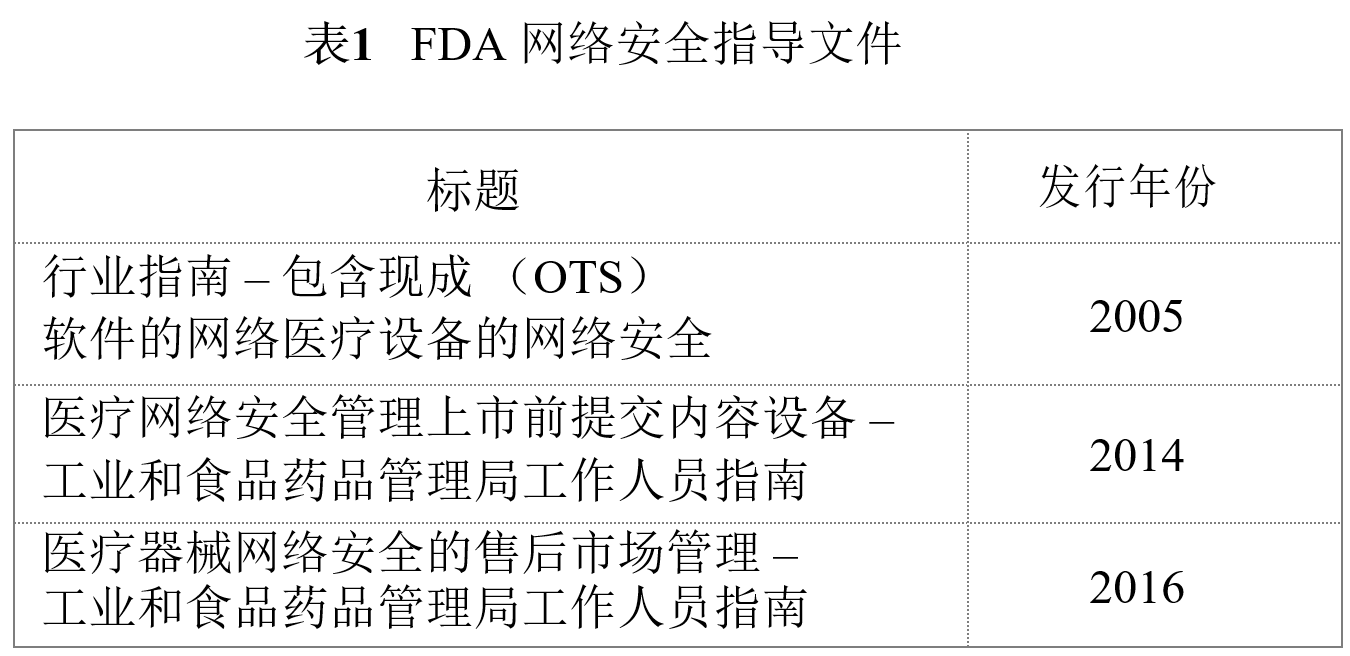

FDA 发布了表 1 中列出的三份关于网络安全的指导文件。 FDA 指导文件(2014 年、2016 年)适用于包含软件(包括固件)或可编程逻辑,以及医疗设备软件,包括移动医疗应用程序。三份指导文件是:

- 行业指南 – 包含现成 (OTS) 软件的网络医疗设备的网络安全 - 2005年发行

- 医疗网络安全管理上市前提交内容设备 –工业和食品药品管理局工作人员指南 - 2014年发行

- 医疗器械网络安全的售后市场管理 – 工业和食品药品管理局工作人员指南 - 2016年发行

–

同时,医疗网络安全管理上市前提交内容设备 –工业和食品药品管理局工作人员指南的2018年版正在草案阶段

在准备 FDA 医疗器械上市前提交时,制造商必须证明有效的网络安全管理。 FDA(2014 年)建议建立网络安全漏洞和管理方法,作为软件验证和风险分析的一部分。这种方法包含以下活动:

- 识别与医疗设备相关的资产、威胁和漏洞,

- 评估威胁和漏洞对设备功能和最终用户/患者的影响,

- 评估威胁和被利用的漏洞,

- 确定风险级别和缓解措施,以及

- 评估剩余风险和风险接受标准 (FDA, 2014)。

–

FDA 上市前提交文件应包括以下与医疗器械网络安全相关的信息:

- 危害分析、缓解措施和设计注意事项,包括该器械的所有网络安全风险和网络安全控制的具体清单;

- 将实际网络安全控制与设备设计中考虑的网络安全风险联系起来的可追溯性矩阵;

- 在医疗器械的整个生命周期内根据需要提供经过验证的软件更新和补丁的计划;

- 控制确保医疗设备软件从开发到设备交付的完整性(例如,保持没有恶意软件);

- 与适用于预期使用环境的推荐网络安全控制相关的设备使用说明和产品规格(例如,使用防病毒软件、如何配置防火墙)(FDA,2014 年)。

–

FDA 上市后指南(2016 年)医疗器械网络安全管理建议实施主动、全面的网络安全风险管理计划。此类计划可作为风险管理流程的一部分建立,可能包括: 监控网络安全信息源(例如,信息安全漏洞名称的 CVE(通用漏洞和暴露)标准 (https://cve.mitre.org));健壮的软件生命周期过程;评估和检测漏洞的存在和影响;定义漏洞接收和处理的通信流程;定期使用威胁建模;采用漏洞披露政策和做法;部署缓解措施,在利用之前和之前解决网络安全风险(FDA,2016 年)。例如,通用漏洞评分系统(CVSS)3.0 版(www.first.org/cvss)可用于漏洞评估。

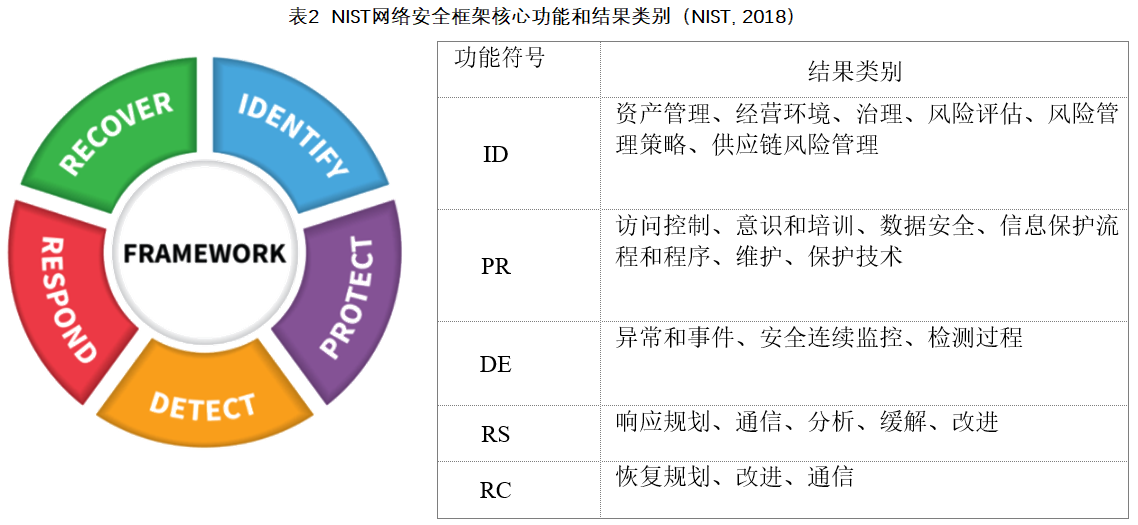

FDA 指导文件(2014 年、2016 年)建议使用和采用自愿性 NIST 网络安全框架的五个核心功能:识别 (ID)、保护 (PR)、检测 (DE)、响应 (RS) 和恢复 (RC)。 2018 年 4 月,NIST 发布了网络安全框架 1.1 版。表 2 提供了 NIST 框架的核心功能和相应的网络安全成果。

ISO/IEC 29147 (2018) 和 ISO/IEC 30111 (2019) 标准得到 FDA 的认可。 ISO/IEC 29147 可用作解决与披露产品和在线服务中的潜在漏洞相关的问题的指南。 ISO/IEC 30111 提供了供应商应如何调查、分类和解决产品和在线服务中的潜在漏洞的指南。 -

BS EN 45502-1

BS EN 45502-1 (2015) 定义了普遍适用于有源植入式医疗器械 (AIMD) 的要求。也有针对特定 AIMD 的标准。例如,针对人工耳蜗系统的 ANSI/AAMI CI:86 (2017) 标准要求对无线链路进行安全保护,以及医疗设备的风险管理、互操作性和网络安全。 BS EN 45502-1 标准的第 5.4 条要求充分考虑数据安全性和保护免受未经授权的信息篡改造成的损害。 “当提供通过无线通信渠道与有源植入式医疗设备的可植入部分进行通信时,制造商应通过风险管理过程评估信息安全,并应用适当的风险控制措施来保护患者免受伤害。通过检查风险管理文件来检查是否符合要求。” (BS EN 45502-1,2015,第 13 页)。作为医疗器械监管提交的一部分,制造商应提供书面证据,证明 IT 安全威胁可能危及数据的机密性、完整性和可用性的安全风险已得到充分评估和管理。制造商还应考虑不检测、响应和恢复 IT 安全威胁。

-

IEC 62304+AMD1、IEC 82304-1 和 IEC 60601-1:2005+AMD1:2012 +AMD2:2020

IEC 62304+AMD1 (2015) 定义了医疗器械软件生命周期过程的要求。本标准要求在软件要求中包含安全要求。例如:与敏感信息泄露、身份验证、授权、通信完整性、审计跟踪和系统安全/恶意软件保护相关的安全要求。此外,当检测到医疗器械软件存在问题时,应准备问题报告。该标准要求包括关于对性能、安全或安保的影响的关键性声明。目前正在起草 IEC 62304 第二版以与 IEC 82304-1 保持一致。此版本将需要一个管理与数据和系统安全(包括隐私)相关风险的流程。IEC 82304-1 (2016) 对健康软件产品的安全和保障提出了要求。根据该标准,潜在的伤害来源包括破坏安全和降低有效性。作为一般要求定义和初始风险评估的一部分,健康软件产品的制造商可以使用以下有关安全漏洞的信息来源:权威机构的公开报告、操作系统和第三方软件供应商的出版物 (IEC 82304-1 , 2016)。

IEC 60601-1:2005+AMD1:2012 +AMD2:2020是医疗电气设备和系统制造商的产品安全标准。作为可编程电气医疗系统 (PEMS) 风险管理过程的一部分,该标准的第 14.6.1 条提供了与 PEMS 相关的危险的可能原因示例。这些示例包括考虑数据缺乏完整性、缺乏数据安全性,包括其对数据隐私的影响,尤其是易受篡改、与其他程序和病毒的意外交互(IEC 60601-1:2005+AMD1:2012 +AMD2:2020)。如果 PEMS 打算并入未经 PEMS 制造商验证的 IT 网络,第 14.13 d) 条要求制造商提供实施此类连接的说明,包括 PEMS 网络连接的技术规范,包括安全规范。病毒、蠕虫、未经授权的软件更新或升级可能导致与 IT 网络相关的危险情况 (IEC 60601-1:2005+AMD1:2012 +AMD2:2020)。

-

AAMI TIR57、ISO 14971 和 NIST SP 800-30 修订版 1

AAMI TIR57(2016 年)通过提供有关对医疗器械执行信息安全风险管理的方法的指导来支持医疗器械制造商。主要目标是“管理可能影响设备或设备处理信息的机密性、完整性和/或可用性的安全威胁带来的风险”(AAMI TIR57,2016,p.vii)。本技术信息报告遵循 ISO 14971 (2019) 标准的基本结构,并建议“创建一个单独的风险分析流程,专门针对安全分析确定的影响”(AAMI TIR57,2016,第 5 页)。它还包含了 NIST SP 800-30 修订版 1 (2012) 中的一些原则,这是对联邦信息系统和组织进行风险评估的指南。AAMI TIR57 (2016) 区分了安全风险,包括数据和系统安全的破坏和有效性的降低、具有潜在安全影响的安全风险以及 ISO 14971 标准涵盖的安全相关风险。 “安全风险基于对威胁成功利用设备漏洞的可能性的评估,该事件可能因系统机密性、完整性和/或可用性受损而导致不利影响”(AAMI TIR57,2016 , p. x)。

AAMI TIR57(2016)推荐的安全风险管理流程包括以下活动:1)安全风险管理计划,2)安全风险分析,3)安全风险评估,4)安全风险控制,5)整体剩余安全评估风险可接受性,6) 安全风险管理报告,以及 7) 制作和后期制作信息。

为了支持制造商识别与其医疗设备安全相关的特征,AAMI TIR57 (2016) 的附录 D 提供了涵盖以下领域的问题列表:设备的基本性能、个人身份信息 (PII) 的数据存储/私有数据资产和非 PII 数据资产、数据传输、身份验证和授权、日志记录和审计、物理安全、设备/系统更新、加固、紧急访问、恶意软件/病毒防护、备份/灾难恢复和标签(即,有关安全性的使用说明)。 -

IEC 80001 系列

IEC 80001-1 (2010) 定义了医疗 IT 网络的以下关键属性:安全性、有效性、数据和系统安全性。IEC/TR 80001-2-2 (2012) 提供了一个框架,用于披露管理将医疗设备连接到 IT 网络的风险所必需的安全相关能力和风险。该技术报告可在创建或更改医疗 IT 网络时帮助健康服务组织、医疗设备制造商和 IT 供应商应用风险管理。

IEC TR 80001-2-8 (2016) 为健康服务组织和医疗器械制造商提供了如何应用 IEC/TR 80001-2-2 (2012) 中概述的框架的指南。本技术报告确定了以下安全控制:自动注销、审计控制、授权、安全功能配置、网络安全产品升级、健康数据去标识化、数据备份和灾难

恢复、紧急访问、健康数据完整性和真实性、恶意软件检测/保护、节点身份验证、人员身份验证、设备上的物理锁、产品生命周期路线图中的第三方组件、系统和应用程序加固、安全指南、健康数据存储机密性、传输机密性和完整性。IEC TR 80001-2-9 (2017) 为健康服务组织和医疗设备制造商提供指南,以识别、开发、解释、更新和维护联网医疗设备的安全保证案例。它还为选择 IEC/TR 80001-2-2 (2012) 中列出的适当安全控制以建立安全能力提供了指导。

-

医疗器械法规(MDR)

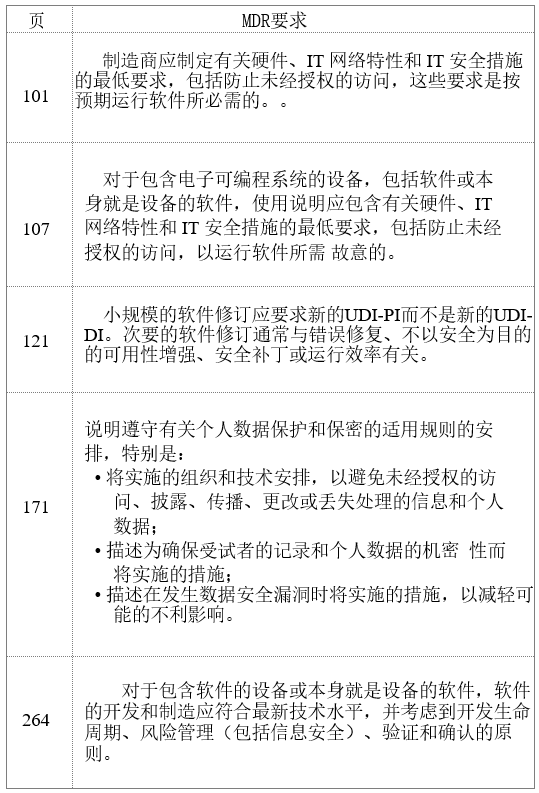

欧洲关于医疗设备的新法规要求在各个开发阶段对个人数据进行IT安全、保护和保密(参考表4)。

表4 MDR 要求涉及安全和数据保护(“Official Journal of the European Union L 117”, 2017)

-

UL 2900系列

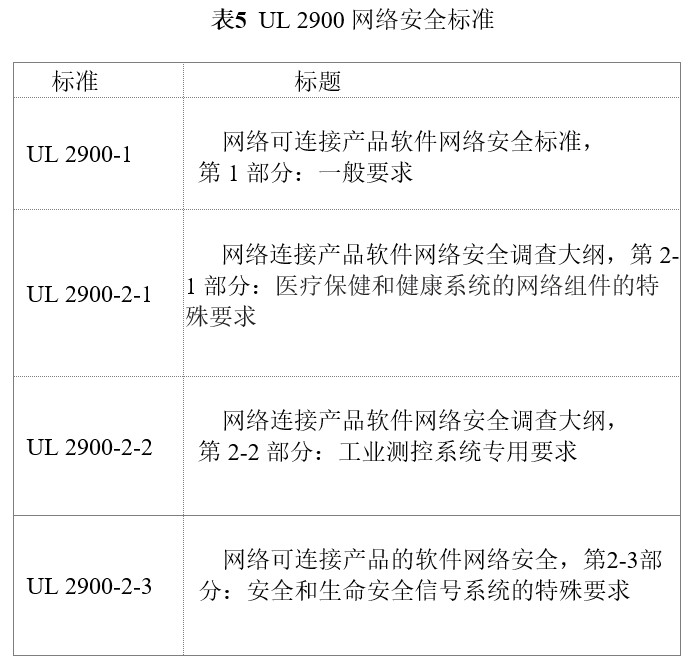

2016 年,Underwriters Laboratories(UL) 启动了网络安全保证计划 (CAP),该计划提供可测试的网络安全标准,用于评估可联网产品和系统中的软件漏洞、恶意软件和安全控制。以下是可联网产品和系统的一些示例:医疗设备及其配件、医疗设备数据系统、体外诊断设备、健康 IT、保健设备、汽车、工业控制系统、智能家居、消防系统、警报系统、物联网(互联网事物)等。表 5 提供了 UL 的 2900 系列网络安全标准列表。 UL 2900-1 (2017) 规定了可联网产品和系统的一般产品要求,而 2016 年发布的 UL 2900-2-1 和 UL 2900-2-2 规定了行业产品要求。新的 UL 2900-2-3 (2020)标准已完成制定,它规定网络可连接产品的组织和产品开发安全生命周期过程的一般要求。

-

ISO/IEC 27000 系列

ISO/IEC 27000 系列标准可帮助组织保护其信息资产,例如财务信息、知识产权、员工详细信息等。

ISO/IEC 27000 (2018) 提供了信息安全管理系统 (ISMS) 的概述和词汇。

ISO/IEC 27001 (2013) 是一项国际安全标准,提供了建立、实施、维护和改进 ISMS 的要求。 “信息安全管理系统通过应用风险管理流程来保护信息的机密性、完整性和可用性,并让相关方相信风险得到充分管理。” (ISO/IEC 27001, 2013, p. v) ISO/IEC 27001 (2013) 规定了以下领域共 114 项安全控制措施:A.5 安全政策,A.6 信息安全组织,A.7 资产管理,A .8 人力资源安全,A.9 物理和环境安全,A.10 通信和运营管理,A.11 访问控制,A.12 信息系统获取、开发和维护,A.13 信息安全事件管理,A.14业务连续性管理,A.15 合规性。

ISO/IEC 27032 (2012) 为组织提供了解决常见网络安全风险的指南,例如社会工程攻击、黑客攻击、恶意软件(恶意软件的简称)、间谍软件和其他可能不需要的软件。它还为信息共享、协调和事件处理提供了一个框架。

ISO 27799 (2016) 为组织信息安全标准和信息安全管理实践提供了指南,包括考虑组织信息安全风险环境的控制的选择、实施和管理。

-

HIPAA

1996 年的《健康保险流通与责任法案》是美国的一项医疗保健立法,规定了保护受保护健康信息 (PHI) 的隐私和安全的要求。它于 1996 年引入并成为公法 104-191。 HIPAA 立法要求,除其他事项外,“发送给患者的包含健康相关信息的电子邮件必须在传输过程中加密,除非患者已书面授权该组织以未加密的方式发送其信息”(Wittkop,2016,p . 38)。不遵守 HIPAA 可能会导致民事和刑事处罚(Robichau,2014 年)。HIPAA 隐私规则通常规定,提供给医疗保健组织员工的任何纸质/电子 PHI 必须适合他们的工作并符合采用的内部政策(Robichau,2014 年)。这种方法称为最低必要标准。受 HIPAA 隐私规则约束的是所谓的涵盖实体。承保实体分为三种类型:1) 保险公司或健康计划(例如,Medicare、Medicaid、健康维护组织 (HMO)、TRICARE 等),2) 为提供者提交医疗保健索赔的医疗保健票据交换所,以及3) 任何以电子方式传输与美国卫生和人力资源部监管的交易相关的健康信息的医疗保健提供者。每个涵盖实体必须任命一名 HIPAA 官员,负责 HIPAA 合规性以及信息隐私和安全的所有方面。

为了确保对电子 PHI 的适当保护,HIPAA 安全规则概述了三种不同的保护措施:1) 管理(即安全管理流程、安全人员、信息访问管理、工作流培训和管理、安全政策和程序的定期评估),2)物理(即设施访问和控制、工作站和设备安全),和 3)技术(即访问控制、审计控制、数据完整性控制、传输安全)(“HIPAA 安全规则摘要”,2013 年)。

3. 简单总结

数字环境的爆炸式增长增加了保护公司数字财产/资产和医疗设备免受网络攻击的需求。在不断增加的开发成本和安全控制投资之间找到平衡是项目管理的挑战之一。软件测试专业人员和 IT 基础设施人员必须将安全测试集成到他们的测试程序中,并不断了解安全测试工具和硬件和软件的最新网络漏洞。考虑到有关该主题的法规、标准、框架、指导文件、技术报告和最佳实践的数量,要正确概述解决互连医疗设备和相关软件安全性的法规要求变得越来越困难。一些标准不包含关于网络安全的明确规定,但它们为实施安全控制提供了一些指导。

网络安全在软件生命周期过程中变得至关重要。网络安全是一个涉及整个产品生命周期的迭代过程。在设计强大的网络安全计划时,医疗设备制造商应考虑以下关键组成部分:

- 从一开始就考虑网络安全(即预防)设计产品,

- 执行安全和渗透测试并应用其他网络安全控制以减少可利用的弱点和攻击(即检测),以及

- 在网络攻击(即事件响应和恢复)情况下制定维护计划。实施针对威胁的主动安全方法可以提高公司产品和服务的价值。

4. 最新标准列表(以上提到的标准都在下面可以找到)

- FDA

- FDA Guidance for Industry:2005 - Cybersecurity-for-Networked-Medical-Devices-Containing-Off-the-Shelf-(OTS)-Software(FDA行业指南–含有现成软件的联网医疗设备的网络安全问题)

- FDA-2013-D-0616:2014 Content-of-Premarket-Submissions-for-Management-of-Cybersecurity-in-Medical-Devices—Guidance-for-Industry-and-Food-and-Drug-Administration-Staff (医疗器械网络安全管理的上市前提交内容–行业和食品药品管理局工作人员指南 )

- FDA-2018-D-3443:2018 Content of Premarket Submissions for Management of Cybersecurity in Medical Devices - Draft Guidance for Industry and Food and Drug Administration Staff(医疗器械网络安全管理的上市前提交内容–行业和食品药品管理局工作人员指南草案)

- FDA-2015-D-5105:2016 Postmarket-Management-of-Cybersecurity-in-Medical-Devices—Guidance-for-Industry-and-Food-and-Drug-Administration-Staff (医疗器械网络安全的上市后管理–行业和食品药品管理局工作人员指南)

- NIST 网络安全框架 1.1 版

- NIST:2018 Framework for Improving Critical Infrastructure Cybersecurity V1.1(改进关键基础设施网络安全的框架 V1.1)

- NIST Cybersecurity Framework V1.1 - Downloadable Presentation(NIST网络安全框架 V1.1 - 可下载的演示文稿)

- NIST:2018 Framework V1.1 Core (Excel).xlsx

- NIST:2018 Framework for Improving Critical Infrastructure Cybersecurity with Markup-改善关键基础设施网络安全的框架(有改动记录)

- NIST 标准(SP800-30): Guide for Conducting Risk Assessments of Information Security Risk(信息安全风险的风险评估指南)

- ISO/IEC

- ISO/IEC 27000 信息技术 - 安全技术 - 信息安全完整全系列

- ISO/IEC 29147:2018 Information technology - Security techniques - Vulnerability disclosure(信息技术 - 安全技术 - 漏洞披露)

- ISO/IEC 30111:2019 Information technology - Security techniques - Vulnerability handling processes(信息技术 - 安全技术 - 漏洞处理过程)

- BS/EN 欧洲

- 完整英文电子版 BS EN 45502-1:2015 Implants for surgery — Active implantable medical devices Part 1: General requirements for safety, marking and for information to be provided by the manufacturer(手术用植入物 - 活性 植入式医疗设备 第1部分。对安全的一般要求。标识和制造商提供的信息的一般要求 制造商提供的信息的一般要求)

- EU Regulation 2017/745 on Medical Device(MDR) - 欧洲医疗器械法规- L 117 - 完整英文电子版(175页)

- EU Regulation 2017/746 on in Vitro Diagnostic Medical Devices - 欧洲法规2017/746 体外诊断医疗设备(IVDR)

- IEC

- IEC 62304:2015 Medical device software - Software life cycle processes(医疗设备软件 - 软件生命周期过程)

- IEC 60601-1:2005+AMD1:2012 +AMD2:2020 最新的医疗设备安全和性能要求 - 完整英文版(858页)

- IEC 82304-1:2016 Health software – Part 1: General requirements for product safety(健康软件-- 第1部分:产品安全的一般要求)

- ISO/IEC 80001全系列- 医疗器械的IT网络风险管理的应用(包含全部10份最新英文标准文件如80001-1, 80001-2-1~9).rar

- AAMI

- 美国医疗仪器促进协会(AAMI) TIR57 - 医疗器械安全的原则 - 风险管理 - 完整英文版(82页)

- ISO

- ISO 14971:2019 Medical devices - Application of risk management to medical devices( 医疗设备–风险管理在医疗设备中的应用)

- ISO 14971:2019 医疗设备一风险管理在医疗设备中的应用 - 完整中文翻译版(75页)

- ISO 27799:2016 Health informatics - Information security management in health using IS0/IEC 27002(健康信息学 - 使用 IS0/IEC 27002 的健康信息安全管理)

- UL

- UL 2900系列 网络产品的软件网络安全(包含下面全部4份最新英文版标准文件).rar

- UL 2900-1:2017 Software Cybersecurity for Network-Connectable Products, Part 1:General Requirements(联网产品的软件网络安全,第 1 部分:一般要求)

- ANSI/CAN/UL 2900-2-1:2018 Software Cybersecurity for Network-Connectable Products, Part 2-1:Particular Requirements for Network Connectable Components of Healthcare and Wellness Systems(网络可连接产品的软件网络安全,第 2-1 部分:医疗保健和健康系统的网络可连接组件的特殊要求)

- UL 2900-2-2:2016 Outline of Investigation for Software Cybersecurity for Network-Connectable Products, Part 2-2: Particular Requirements for Industrial Control Systems(联网产品软件网络安全调查大纲,第 2-2 部分:工业控制系统的特殊要求)

- ANSI/CAN/UL 2900-2-3:2020 网络可连接产品的软件网络安全,第2-3部分:安全和生命安全信号系统的特殊要求

- HIPAA

- Public Law 104-191:1996 Health Insurance Portability and Accountability Act(HIPAA) of 1996 - 健康保险携带与责任法案 (HIPAA)

最后

以上就是机灵八宝粥最近收集整理的关于医疗器械软件网络安全法规和标准概述(本文末付本文提到的所有标准)医疗器械软件网络安全法规和标准概述(本文末付本文提到的所有标准)的全部内容,更多相关医疗器械软件网络安全法规和标准概述(本文末付本文提到内容请搜索靠谱客的其他文章。

发表评论 取消回复