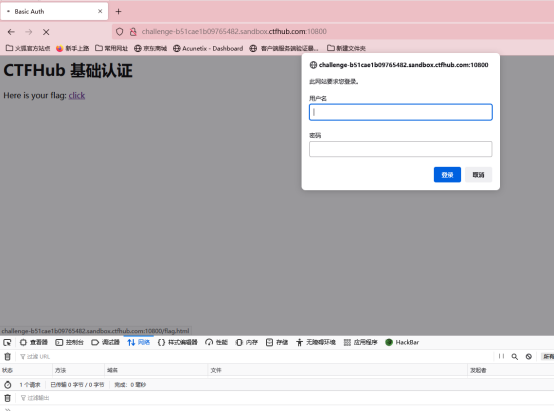

一、首先,打开题目所给界面。这里他给了我们一个密码本。

这里提示我们。这儿是你的flag,还有一个可以点击的选项。

正常思路,我们会点击这个click交互键。

二、然后弹出来了一个登陆界面,这里老规矩,打开burpsuit,进行抓包。

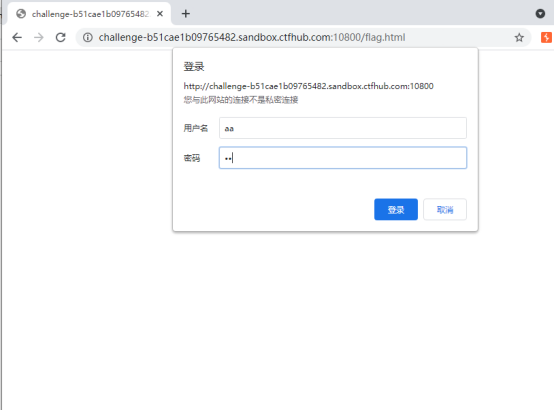

这里跳过之前的抓包步骤,我们直接用burpsuit,到登陆界面。

然后进行一下测试,因为目前没有更多的思路,所以先随便输入用户名和密码,这里我输的是aa:aa。

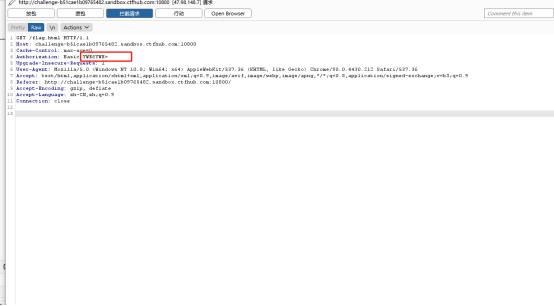

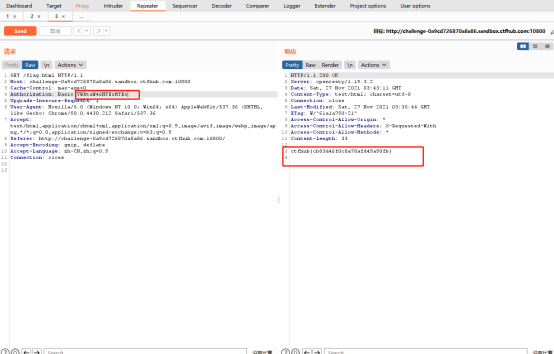

然后进行抓包,发现了Authorization:后面有一串BASE64的编码

尝试进行解码,看看到底是啥。这里解码的工具很多,大家可自行百度。

解码这个base64后,发现是我们刚才输入的用户名和密码,用:进行了隔开。

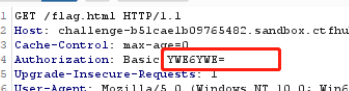

因为给的是密码本,所以我们假定这里的用户名是admin。这里其实也是碰运气。因为是新手,所以经验也都是狗屁之谈。

再回到bp界面。

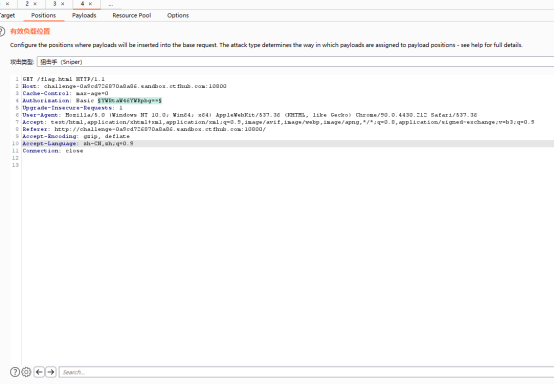

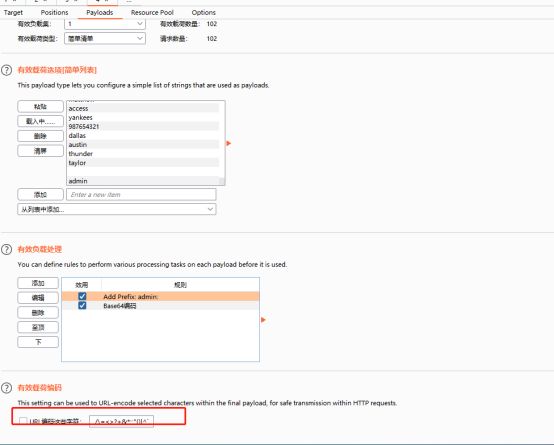

把抓到的包发送到爆破模块intruder。选择刚才的base64字符串,记住,不要吧basic选上了。选择狙击手。点击payloads。

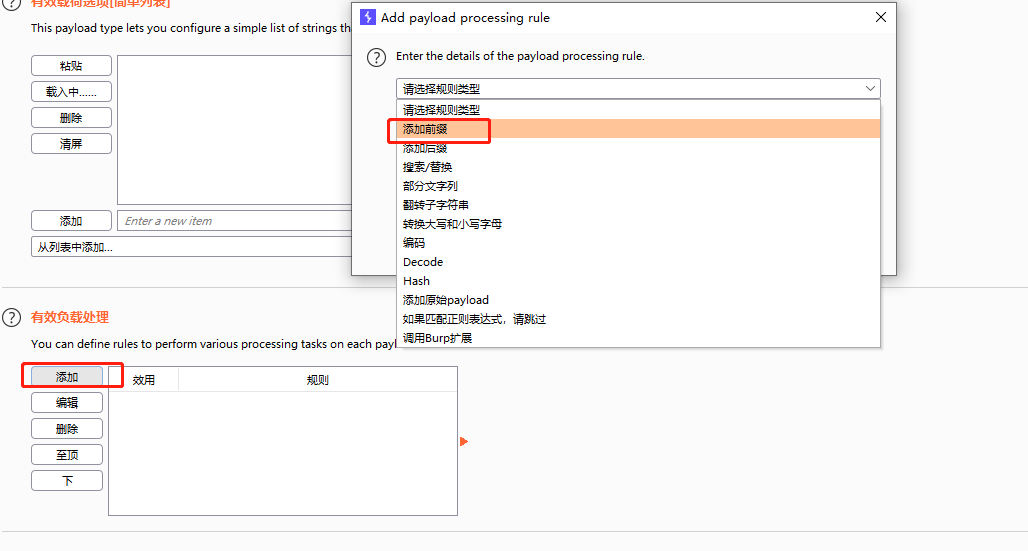

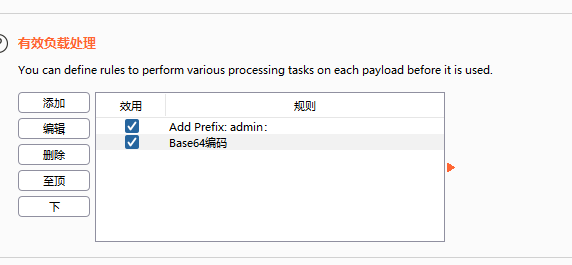

这里又常规的爆破选项,导入密码本。但是切记,因为密码和用户名是base64加密的,所以有效载荷处理这里要手动处理一下。

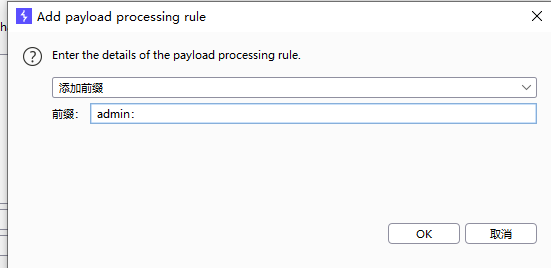

选择添加,添加前缀,这里我们假定用户名是admin,所以只需要添加前缀, 切记加:,第一次没加冒号,怎么搞都不对,切记啊!!!

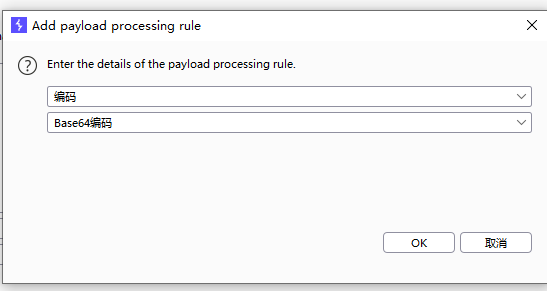

添加完前缀,这还不够,大家还记得之前的base64吧。密码本是正常的字符串,如果有会py,且还可以的话,可以试一下重新生成密码本。

这里的步骤是给我这样不会py的小伙伴,这里呢,不会py也不要紧,大家再同上一步,添加。这里选择编码,选择base64。然后OK。

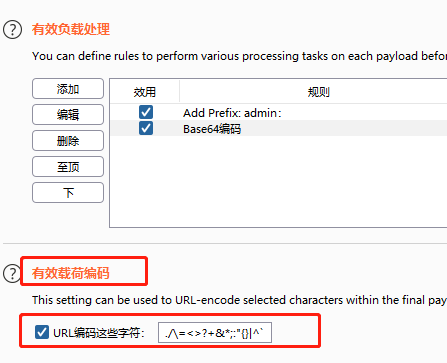

搞完这个,再记得去掉有效载荷编码,这里是重点,不然又爆不出来

然后就可以起飞了。

开始爆破。

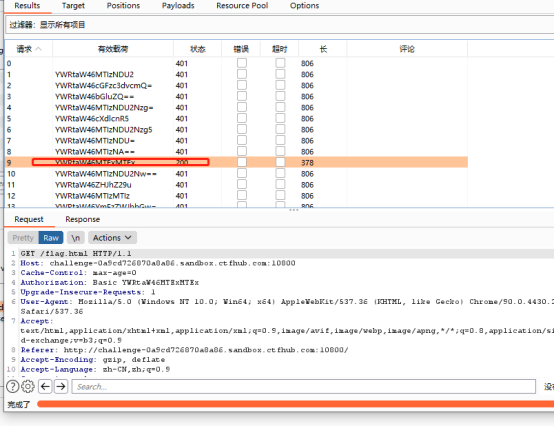

出现了出现了。

然后复制粘贴,到数据包的base64编码位置,再send,直接OK。

这道题,细节蛮多的,也主要是我太菜。

最后

以上就是多情黑猫最近收集整理的关于CTFhub-基础认证的全部内容,更多相关CTFhub-基础认证内容请搜索靠谱客的其他文章。

![[CTF]公司“DSFM-圣诞狂欢”杯安全技能赛writeup](https://www.shuijiaxian.com/files_image/reation/bcimg12.png)

发表评论 取消回复