1. Hello everyone

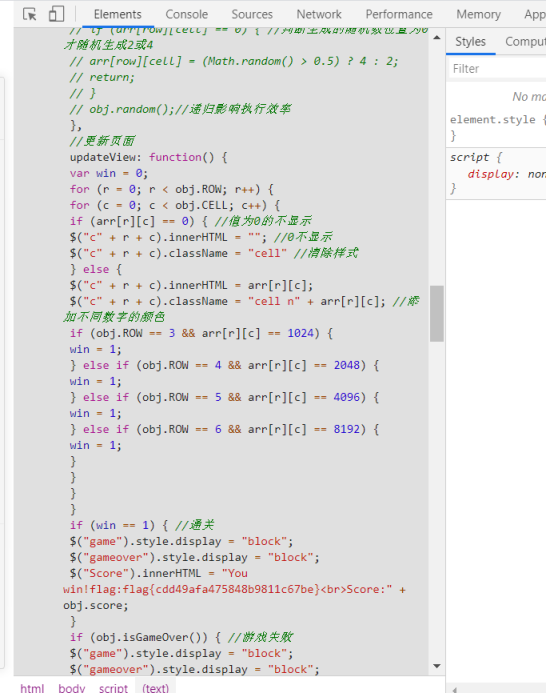

2048的小游戏,不用真正打通关,直接F12即可。

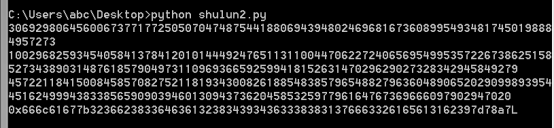

2. 数论

s=m*p%q,要求出m,就可以得到flag。

python脚本:

p = int('0x9dfe6f4722f783589a955fe381d0308541dc2af910f525008b6265a294eff48846343c59',16)

q = int('0xbf80113b43da6b0ad6bf32ba38ead7c936b97c775d3e728dc50d33a21d5e296cdab74b7911afdd07a662dbe600ce926902974f62c2dc146e292f6209b96a5fbf',16)

s = int('0x574c8185aca3caa5d3f3f40a534a8d9604cd3de6b2e6372c0131a843f34d2e245a328c1b6a69b5d65430d18d0fab941ebd93414f59be0a44b35daf3b4a1e8acc',16)

print p

print q

print s

flag = hex(s*pow(p,q-2,q)%q)

print(flag)执行结果:

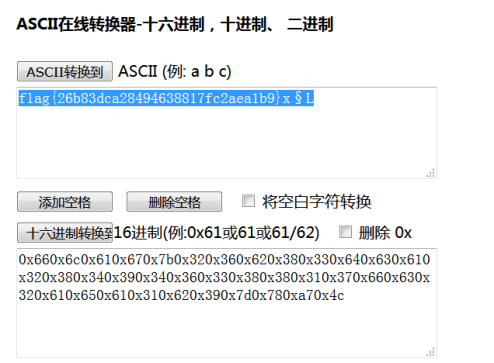

对flag做16进制ascii码转换。

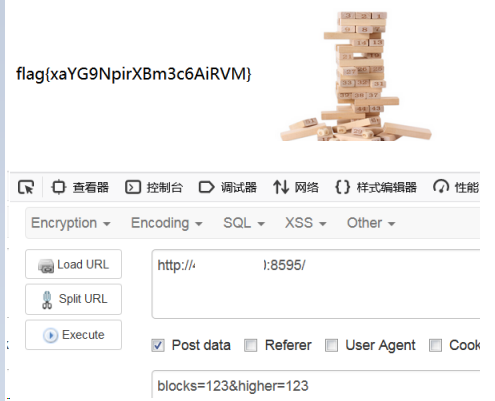

3. 高乐高

根据代码提示,直接post $blocks == $higher即可。

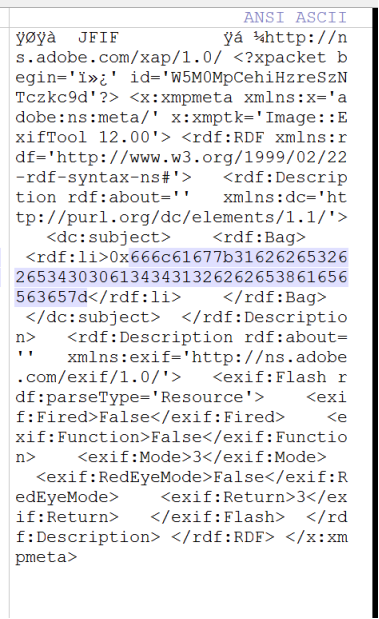

4. xf是最好的工具

WinHEX打开,看到字符串,对该串信息转码即可。

5. 达芬奇密码

第一串数列的位置和第二串数列对应位置的字符一一对应。将第一串数据按照斐波那契数列重新排序,则第二串数列变化后的顺序重新排序即为flag。

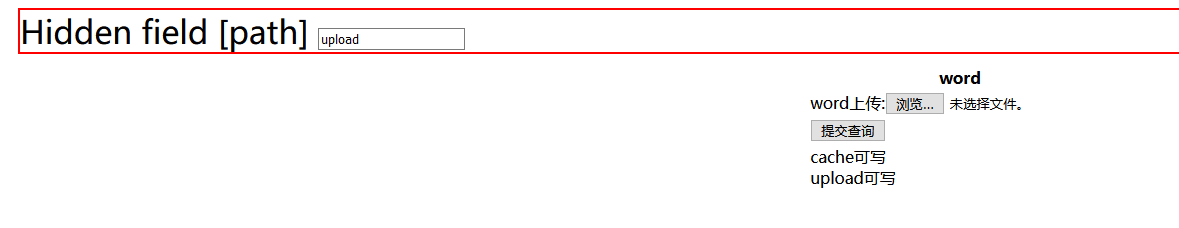

6. easyweb

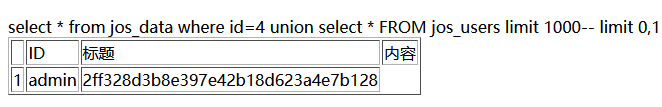

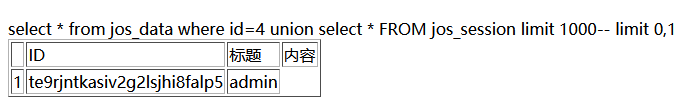

两个页面,一个index.php,一个login.php。在index.php上可以看到有提示/?id和/?act,先试/?id,发现可以SQL注入。

注意,这里要采用selselectect这样的方式来双写绕过后台对敏感SQL代码的替换(当然也包括了其他会被替换的敏感词,如union、user等,都需要双写绕过)。经过遍历表名后发现有两张有意思的表,jos_user和jos_session。

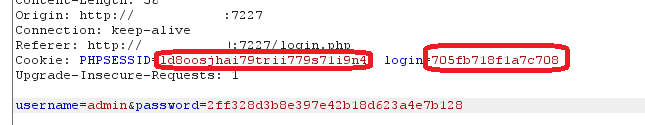

然后我们换到login.php,使用jos_user表中得到的用户名和明文密码,再将图中打红框的session部分替换为jos_session中的内容进行登录。应该是只要改PHPSESSID就可以,不过我是同时改了两个后进去的。注意,这里不改SESSION的话,点击登录会直接跳回到login.php。

进去以后来到一个新的页面,admin.php,是一个上传word文档的界面。

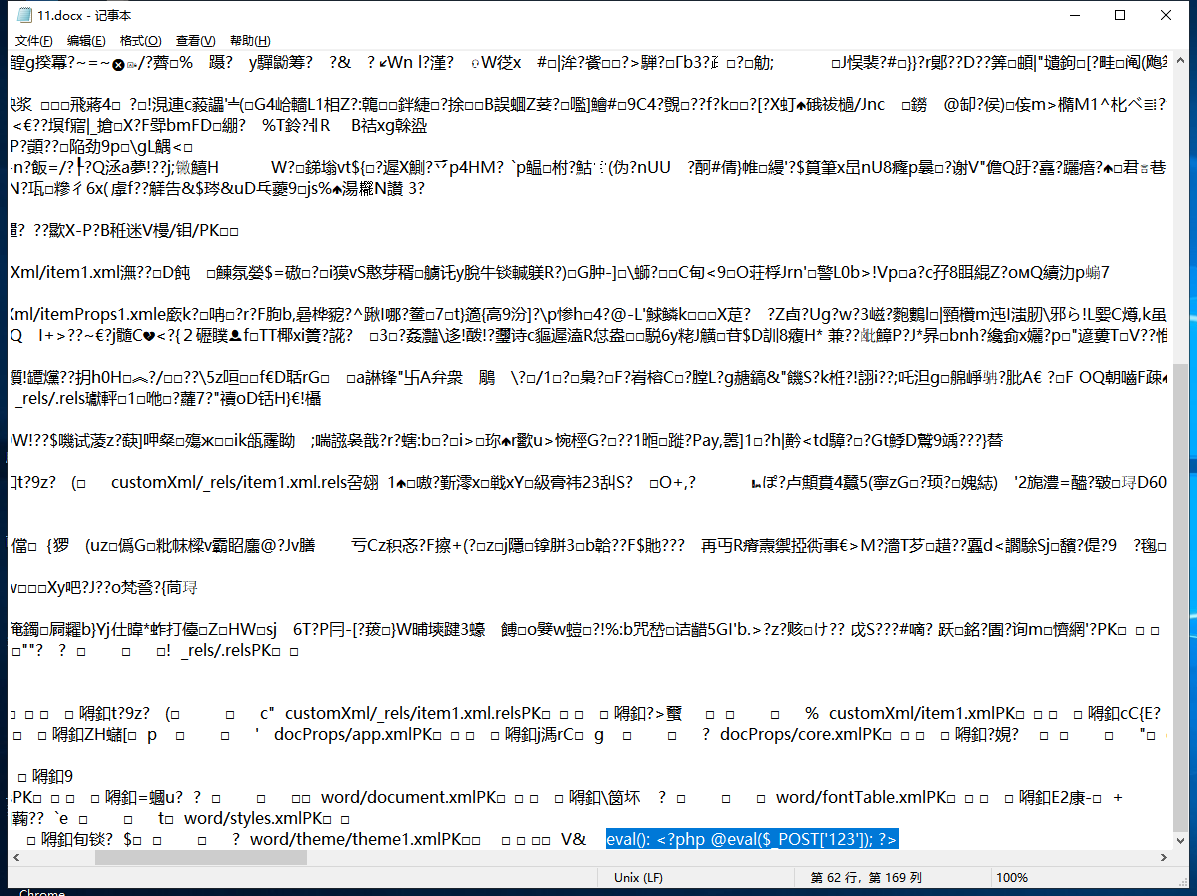

用正常word拼接一个一句话木马,进行上传。

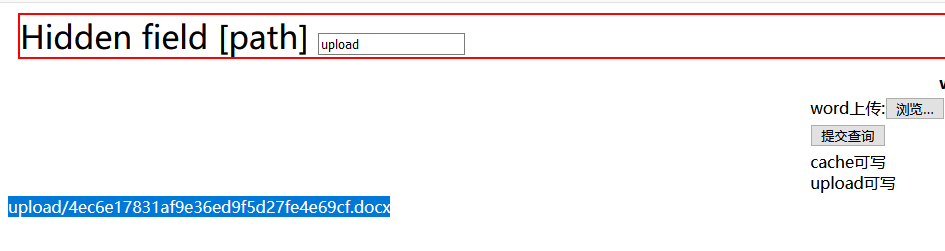

上传成功!同时也跳出了上传路径(感谢这里没坑,一般题目可能上传路径也会随机化,然后不告诉你)

这时候就要用到index.php中的第二个提示/?act了。

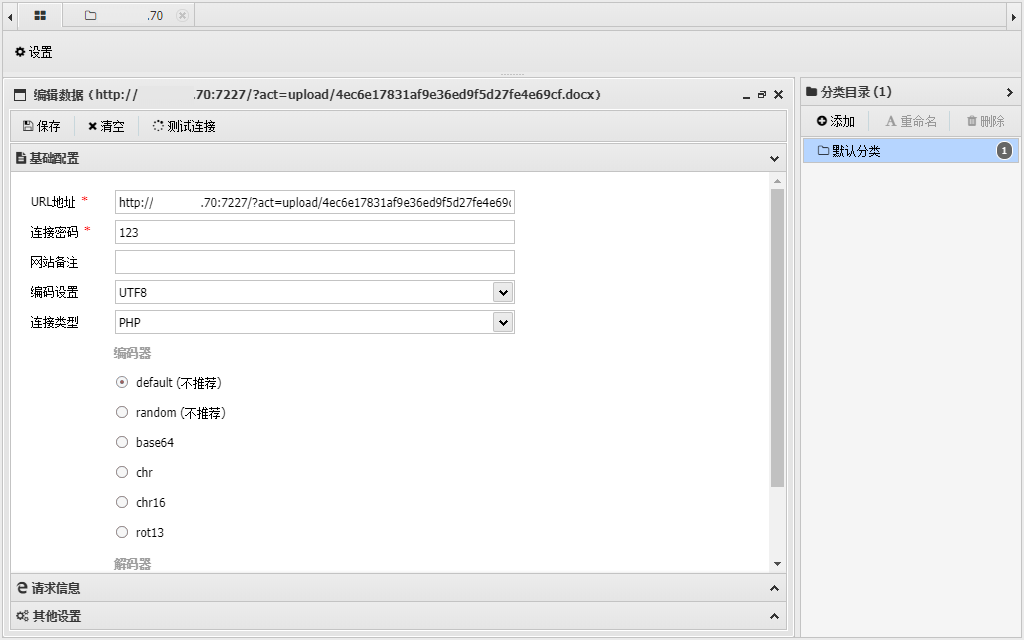

用蚁剑去连接,地址为/?act=<word上传的地址>。

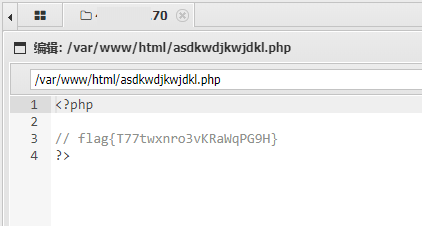

直接就能在目录下看到一个名字很奇怪的php文件,打开即得flag。

7. 异常流量

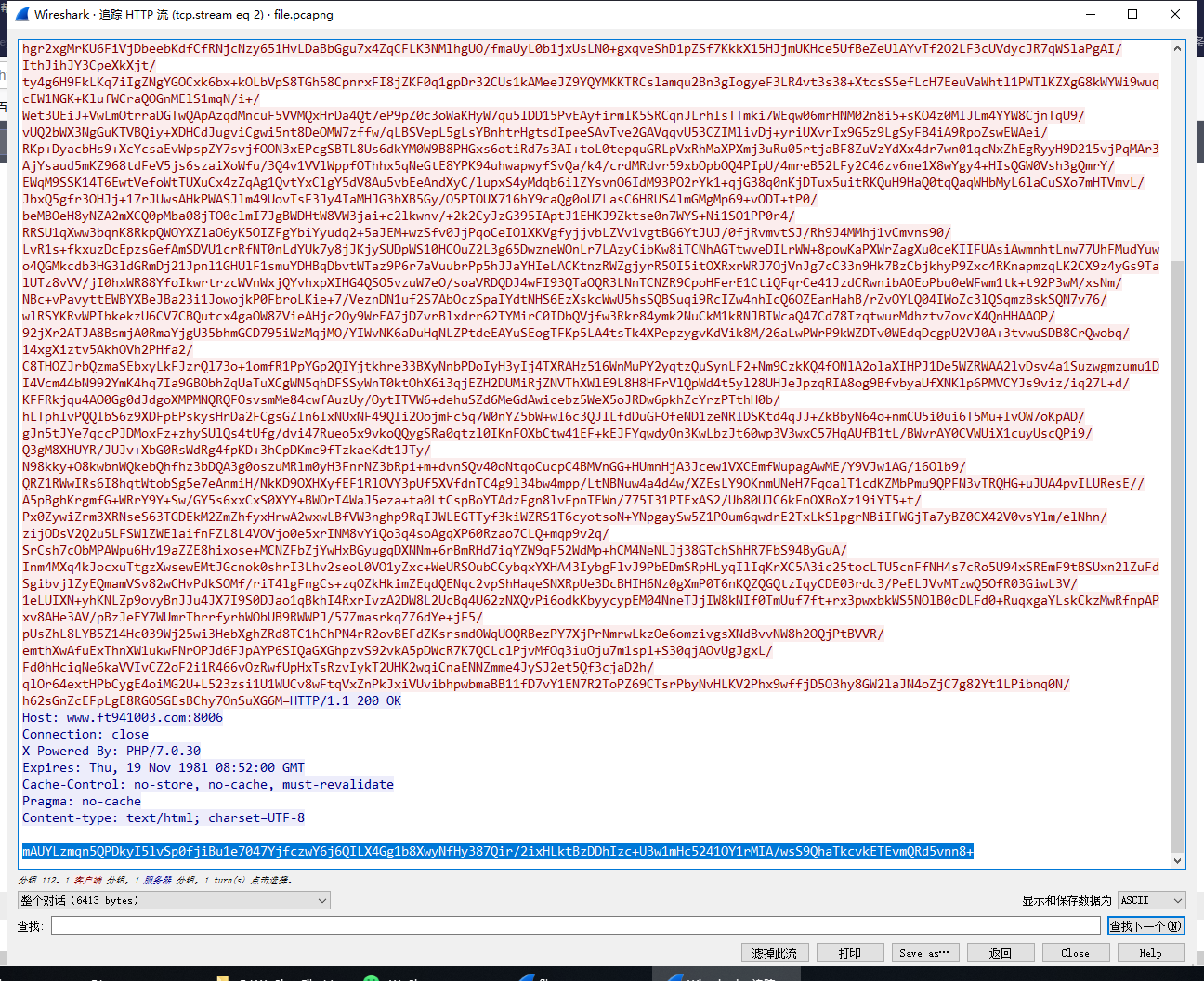

pcapng文件,直接用wireshark打开,异常流量的话,直接筛选,http contains “POST”,发现POST了一个shell.php,将流量导出。

上面的这些东西,其实是冰蝎软件的webshell木马内容,晚上找到了冰蝎的源代码:

用里面的默认key,对刚才流量中选中的部分做AES解码,可以得到下面那串东西:{"status":"c3VjY2Vzcw==","msg":"ZmxhZ3thMzAyOTE5YTcwMGQ0ZDIyYmRlMmJmNWQyNDQ3OWE0NH0K"}

对ZmxhZ3thMzAyOTE5YTcwMGQ0ZDIyYmRlMmJmNWQyNDQ3OWE0NH0K 再做base64转码,可以得到flag。

这道题我觉得非常不行,反正我当时是完全楞逼没有做出来。因为我当时是完全不知道冰蝎这个木马,所以这题是不是不知道冰蝎的话就永远做不出来了?

最后

以上就是微笑含羞草最近收集整理的关于[CTF]公司“DSFM-圣诞狂欢”杯安全技能赛writeup的全部内容,更多相关[CTF]公司“DSFM-圣诞狂欢”杯安全技能赛writeup内容请搜索靠谱客的其他文章。

![[CTF]公司“DSFM-圣诞狂欢”杯安全技能赛writeup](https://www.shuijiaxian.com/files_image/reation/bcimg12.png)

发表评论 取消回复